L'onglet Présentation de la page Détails de la campagne affiche un résumé de la campagne et un Blueprint graphique interactif.

Les informations suivantes décrivent les trois sections de cet onglet.

Menaces et hôtes de la campagne

La section Menaces et hôtes affiche les widgets Menaces et Hôtes.

Le widget Menaces affiche les menaces actuelles détectées par l'application NSX Network Detection and Response dans la campagne sélectionnée. La gravité de la menace est indiquée par le code couleur : rouge pour élevée, jaune pour moyenne et bleu pour faible. Pointez vers le nom des menaces répertoriées et une fenêtre contextuelle affiche les adresses IP des hôtes affectés. Cliquez sur Afficher les détails des menaces et l'onglet Chronologie affiche des informations détaillées sur la campagne.

Le widget Hôtes affiche les hôtes affectés par la campagne sélectionnée. La gravité de la menace est indiquée par le code couleur : rouge pour élevée, jaune pour moyenne et bleu pour faible.

Pointez sur l’adresse IP d’un hôte affecté et une fenêtre contextuelle affiche les noms des menaces qui affectent l’hôte. Cliquez sur Afficher les détails des hôtes et l'onglet Hôtes affiche des informations détaillées sur les hôtes.

Étapes d’attaque de campagne

Le widget Étapes d’attaque affiche les étapes d'attaque, mettant en évidence les étapes d'attaque de la campagne actuelle. Pointez sur une activité mise en surbrillance et une fenêtre contextuelle affiche plus d'informations sur l'étape d'attaque. Reportez-vous à la section Propriétés de la campagne pour plus de détails sur les étapes d'attaque.

Blueprint de campagne

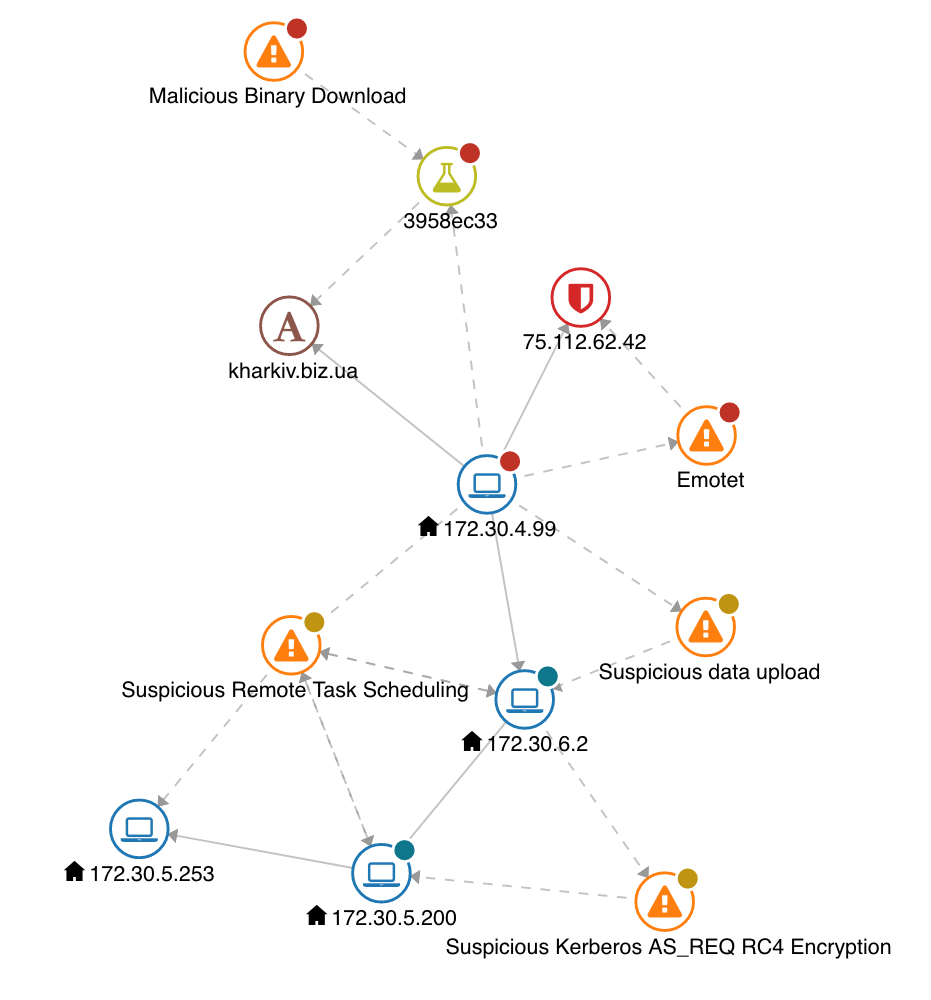

Le widget Blueprint de campagne fournit une représentation graphique interactive de la campagne. Il affiche les hôtes impliqués dans la campagne (internes et externes à votre réseau), les menaces qui les ont affectés et des informations supplémentaires qui terminent la description de la campagne.

Ce graphique Blueprint affiche les activités suivantes.

Un fichier binaire malveillant est téléchargé sur le nœud hôte avec l'étiquette 172.30.4.99. Cette activité est cohérente avec celle d'un utilisateur sur cet hôte qui ouvre un e-mail (par exemple, consulter une URL ou ouvrir une pièce jointe contenue dans cet e-mail).

Le nœud hôte portant l'étiquette 172.30.4.99 est connecté au nœud de nom d'hôte avec l'étiquette kharkiv.biz.ua. Le rapport d'analyse 3958ec33 indique qu'un téléchargement a été effectué à partir de l'URL http://kharkiv.biz.ua/hPpD/. Le rapport d'analyse indique également que ce qui est téléchargé est un fichier PE executable application, 32-bit, Intel i386.

Le nœud hôte portant l'étiquette 172.30.4.99 est connecté à un Emotet command and control. Le serveur est l'entrée bloquée 75.112.62.42.

Le nœud hôte portant l'étiquette 172.30.4.99 est connecté au nœud hôte avec l'étiquette 172.30.6.2 avec un chargement de données suspect et aux nœuds hôtes avec des étiquettes 172.30.5.200 et 172.30.5.200 avec une planification de tâches à distance suspecte, toutes les activités associées au mouvement latéral.

Le nœud hôte portant l'étiquette 172.30.6.2 est connecté au nœud hôte avec l'étiquette 172.30.5.200 avec un chiffrement Kerberos suspect, une activité cohérente avec les données exfiltration.

Clé de nœud

Les types de nœuds suivants peuvent s’afficher dans le graphique Blueprint.

| Icône |

Type de nœud |

Description |

|---|---|---|

| |

Rapport d'analyse |

Ce type de nœud représente les résultats de la détonation d'un exemple (fichier ou URL) dans le sandbox NSX Network Detection and Response.

|

| Fichier téléchargé |

Ce type de nœud représente un fichier qui a été téléchargé sur le réseau.

|

|

| Hôte |

Ce type de nœud représente un périphérique réseau.

|

|

| Infos |

Ce type de nœud représente la détection d'une activité au niveau des informations. Ce nœud apparaît uniquement dans le graphique Blueprint Analyse réseau.

|

|

| Menace |

Ce type de nœud représente une détection.

|

À propos des dispositifs Edge

Les lignes qui connectent les nœuds sont appelées dispositifs Edge.

Un nœud hôte est connecté à des nœuds de rapport de menace ou d'analyse avec une ligne pointillée pour indiquer que l'hôte correspondant au nœud hôte a été exposé à la menace représentée par le nœud de rapport de menace ou d'analyse.

Les autres connexions sont représentées par une ligne continue pour indiquer que certaines activités (par exemple, une connexion réseau, une recherche DNS ou une demande Web) placent les entités correspondant à deux nœuds en relation.

Interaction Blueprint

Le graphique Blueprint est interactif : prise en charge de la sélection d'éléments, déplacement des nœuds et zoom avant et arrière.

Le nœud et les dispositifs Edge peuvent être sélectionnés en cliquant dessus : des informations supplémentaires sur l'élément sélectionné sont disponibles dans la barre latérale.

Passer votre souris sur un nœud colore les dispositifs Edge connectés, mettant en évidence l'interaction de ce nœud.

Les nœuds individuels peuvent être glissés vers de nouvelles positions sur le graphique. Le graphique peut être panoramiqué, ce qui modifie efficacement le point de vue.

Vous pouvez effectuer un zoom avant et arrière sur le graphique en faisant défiler la molette de la souris. Des détails supplémentaires sont affichés à des niveaux de zoom supérieurs. En particulier, le badge utilisé avec plusieurs types de nœuds pour transmettre les informations d'impact est enrichi du score d'impact réel.

Barre latérale Campagne

La barre latérale Campagne est utilisée pour afficher des informations relatives à un ou plusieurs éléments du graphique Blueprint. Par défaut, elle est réduite.

-

Cliquez sur l'icône

pour afficher des informations sur le nœud ou le dispositif Edge.

pour afficher des informations sur le nœud ou le dispositif Edge. -

Cliquez sur l'icône

pour afficher des outils tiers.

pour afficher des outils tiers.

Pour réduire la barre latérale, cliquez sur l'icône ![]() .

.

Informations sur le nœud ou le dispositif Edge

L'onglet Informations sur le nœud/dispositif Edge fournit des informations supplémentaires sur un nœud ou un dispositif Edge sélectionné dans le graphique Blueprint. Pour sélectionner un nœud, cliquez sur son icône dans le graphique.

| Type de nœud |

Informations |

|---|---|

| Rapport d'analyse |

Informations supplémentaires sur un rapport d’analyse. Détails du rapport :

Détails de l'exemple analysé :

|

| Fichier téléchargé |

Informations supplémentaires sur un fichier téléchargé Détails du fichier :

Détails des vues :

|

| Hôte |

Informations supplémentaires sur un hôte. Détails au niveau de l'hôte :

Incidents impliquant l’hôte :

Une remarque indique si l'hôte est interne ou externe au réseau surveillé. |

| Demande HTTP |

Informations supplémentaires sur une demande HTTP. Détails de l’URL :

Détails de la demande

|

| Menace |

Informations supplémentaires sur une menace Détails de la menace :

|

Lorsque vous cliquez sur un dispositif Edge, les informations suivantes s’affichent à propos de la connexion :

-

Nœud source : source de la connexion. Il peut s'agir d'un nom de nœud, d'une adresse IP, d'un nom de domaine, etc.

-

Nœud cible : destination de la connexion. Il peut s'agir d'un nom de nœud, d'une adresse IP, d'un nom de domaine, etc.

Sous le nœud Source et le nœud Cible se trouve la source ou la cible réelle de la connexion. Cliquez sur l'icône ![]() pour développer la source ou la cible.

pour développer la source ou la cible.

Outils tiers

L'onglet Outils tiers établit des liens vers des outils externes qui peuvent fournir des informations supplémentaires sur une entité sélectionnée dans le graphique. Actuellement, les outils pris en charge sont DomainTools et VirusTotal.

Les recherches suivantes sont prises en charge :

-

La sélection d’un nœud hôte vous permet de rechercher l’adresse IP correspondante sur DomainTools et VirusTotal.

-

La sélection d’un nœud de nom d’hôte vous permet de rechercher le nom de domaine correspondant sur DomainTools et VirusTotal.

-

La sélection d’un nœud de fichier téléchargé vous permet de rechercher le hachage correspondant sur VirusTotal.

-

La sélection d’un nœud de demande HTTP vous permet de rechercher le nom d’hôte de la demande sur DomainTools et VirusTotal.