Suivez les instructions de cette documentation pour ajouter des attributions de rôles d'utilisateur pour un projet à partir de la page Gestion des utilisateurs.

La page Gestion des utilisateurs est disponible uniquement pour l'administrateur d'entreprise. Un administrateur de projet ne peut pas utiliser cette page, même si un administrateur d'entreprise a accordé des autorisations au rôle d'administrateur de projet pour effectuer des attributions de rôles d'utilisateur dans des projets.

La procédure suivante explique les étapes d'ajout d'attributions de rôles dans des projets pour des comptes d'utilisateurs locaux et des comptes d'utilisateurs LDAP. Les étapes d'ajout d'attributions de rôles pour les comptes d'utilisateurs vIDM et OpenID Connect sont presque identiques et ne sont donc pas couvertes dans cette procédure.

Conditions préalables

Des comptes d'utilisateurs sont créés. Par exemple :

- Des comptes d'utilisateurs locaux sont ajoutés dans le système et ils sont activés.

- NSX Manager est configuré pour authentifier les utilisateurs à partir de l'un de ces fournisseurs de gestion des identités :

- VMware Identity Manager (vIDM)

- Service d'annuaire LDAP, par exemple, Active Directory.

- OpenID Connect (à partir de NSX 4.1.2)

Procédure

- À partir de votre navigateur, connectez-vous à un dispositif NSX Manager sur https://nsx-manager-ip-address.

- Accédez à .

L'onglet

Attribution du rôle d'utilisateur s'affiche.

- Pour ajouter des attributions de rôles dans des projets pour un compte d'utilisateur local, procédez comme suit :

- En regard du nom du compte d'utilisateur local, cliquez sur l'icône

, puis cliquez sur Modifier.

, puis cliquez sur Modifier.

- Cliquez sur le lien sous la colonne Rôles.

La boîte de dialogue

Définir Rôles/Étendue s'ouvre.

- Cliquez sur Ajouter un rôle, puis sélectionnez l'un de ces rôles à attribuer à l'utilisateur local :

- Administrateur de projet

- Administrateur réseau

- Administrateur de sécurité

- Opérateur de réseau

- Opérateur de sécurité

- Sous la colonne Étendue, cliquez sur Définir.

(Dans NSX 4.1) : pour tous les rôles du projet, l'étendue peut être définie sur un ou plusieurs projets.

(À partir de

NSX 4.1.1) : un projet peut éventuellement contenir un ou plusieurs VPC

NSX. Si vous avez attribué le rôle d'administrateur de projet à l'utilisateur, l'étendue peut être définie sur un ou plusieurs projets. Si vous avez attribué l'un des rôles suivants à l'utilisateur, l'étendue peut être définie sur tous les projets et VPC, ou sur certains projets et VPC sélectionnés :

- Administrateur réseau

- Administrateur de sécurité

- Opérateur de réseau

- Opérateur de sécurité

- Cliquez sur Ajouter, puis sur Appliquer.

- Cliquez de nouveau sur Appliquer pour fermer la boîte de dialogue Définir Rôles/Étendue.

- Cliquez sur Enregistrer pour enregistrer l'attribution de rôle.

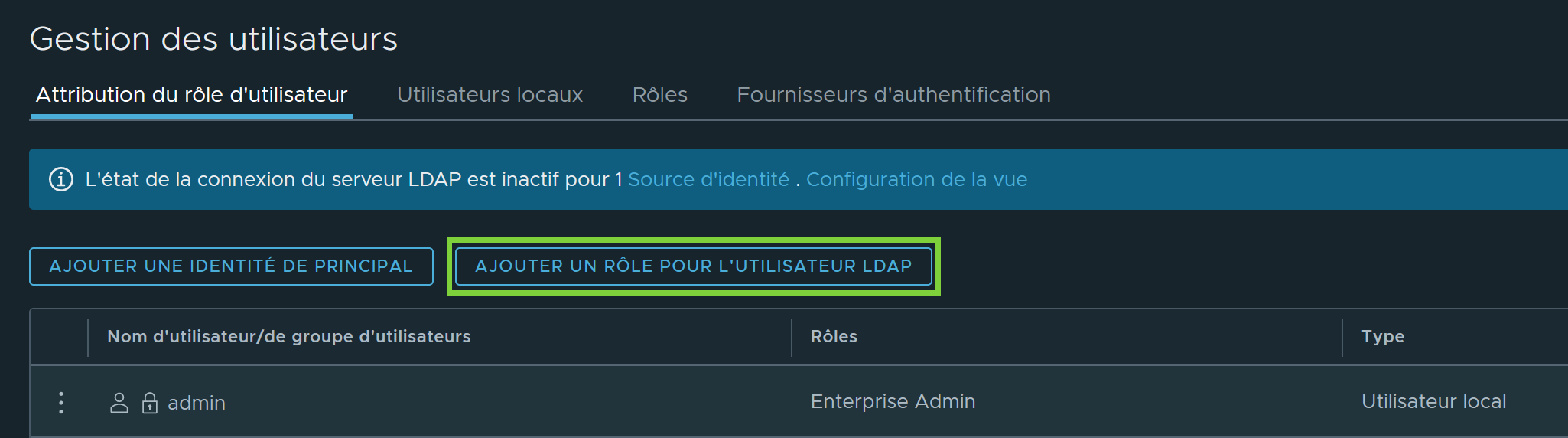

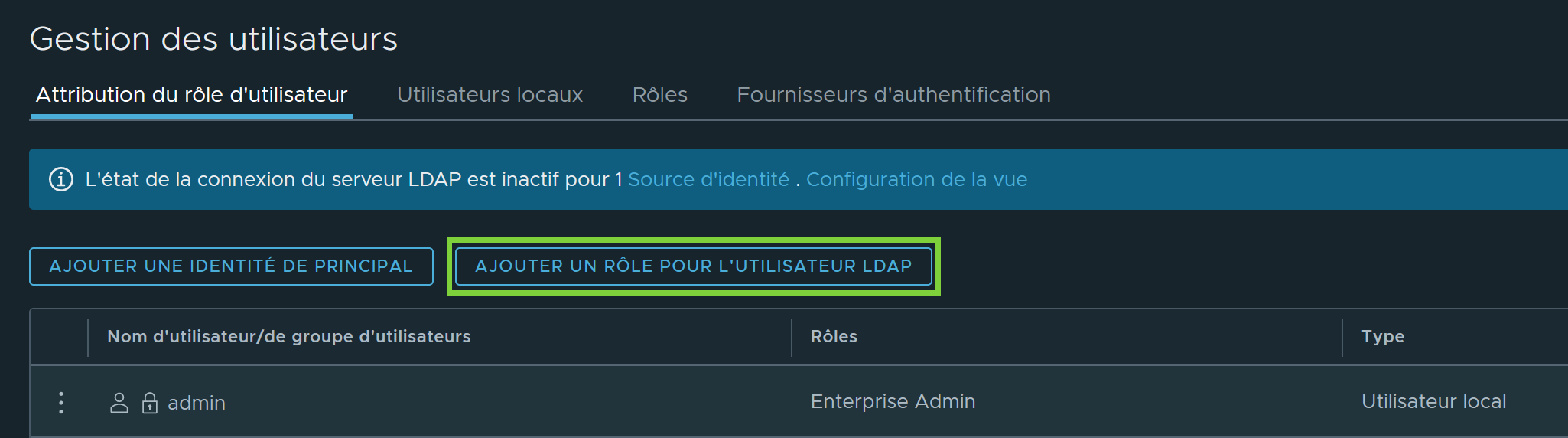

- Pour ajouter des attributions de rôles dans des projets pour un compte d'utilisateur LDAP, procédez comme suit :

- Vérifiez que vous êtes bien dans l'onglet Attribution du rôle d'utilisateur.

- Cliquez sur Ajouter un rôle pour l'utilisateur LDAP.

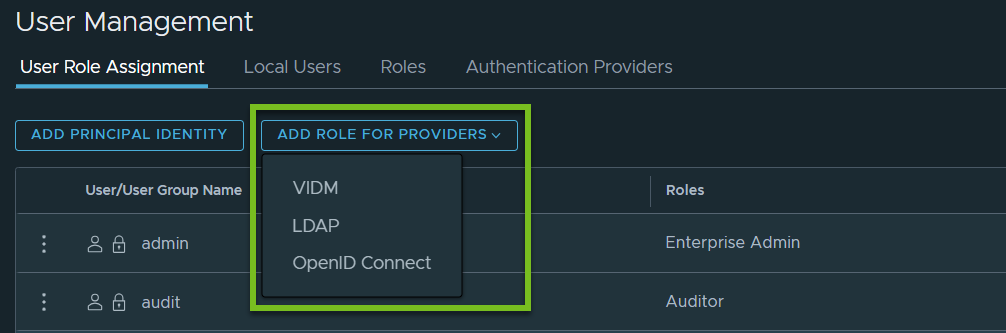

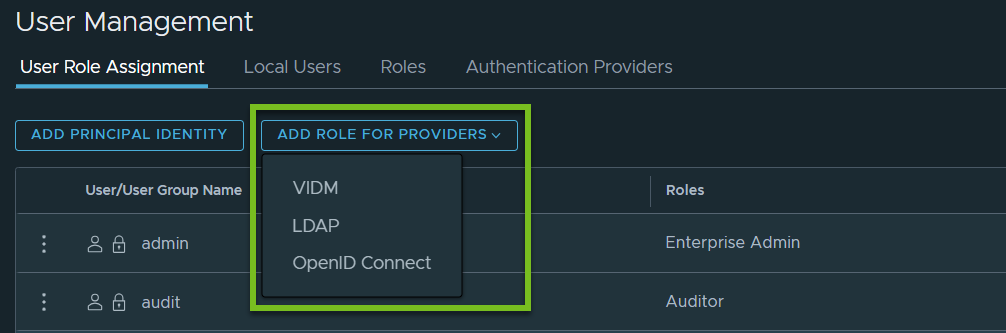

Par exemple :

Si vous avez configuré NSX Manager pour authentifier les utilisateurs à partir de tous les fournisseurs de services d'identité pris en charge (LDAP, vIDM et OpenID Connect), la légende du bouton est telle qu'illustrée dans la capture d'écran suivante.

- Sélectionnez un domaine dans le menu déroulant.

- Entrez les premiers caractères du nom d'utilisateur ou de groupe.

Le système affiche une liste de noms d'utilisateur ou de groupe correspondants. Sélectionnez un nom d'utilisateur ou de groupe dans la liste.

- Sous la colonne Rôles, cliquez sur Définir.

La boîte de dialogue

Définir Rôles/Étendue s'ouvre.

- Cliquez sur Ajouter un rôle et suivez le même processus, comme expliqué aux étapes 3(c) à 3(e), pour attribuer des rôles à l'utilisateur LDAP dans le projet.

Résultats

Les utilisateurs du projet peuvent désormais se connecter à NSX Manager avec leurs informations d'identification de connexion. Notez que le menu déroulant Projet n'affiche que les noms de projets auxquels l'utilisateur connecté a accès.

, puis cliquez sur

, puis cliquez sur