Après avoir configuré NSX, effectuez la procédure de configuration sur Arista CloudVision eXchange (CVX) pour permettre à CVX d'interagir avec NSX.

Conditions préalables

NSX a enregistré CVX en tant que point d'application.

Procédure

- Connectez-vous à NSX Manager en tant qu'utilisateur racine et exécutez la commande suivante pour créer une empreinte numérique pour que CVX communique avec NSX Manager :

openssl s_client -connect <IP address of nsx-manager>:443 | openssl x509 -pubkey -noout | openssl rsa -pubin -outform der | openssl dgst -sha256 -binary | openssl base64

Exemple de résultat :depth=0 C = US, ST = CA, L = Palo Alto, O = VMware Inc., OU = NSX, CN = nsx-mgr verify error:num=18:self signed certificate verify return:1 depth=0 C = US, ST = CA, L = Palo Alto, O = VMware Inc., OU = NSX, CN = nsx-mgr verify return:1 writing RSA key S+zwADluzeNf+dnffDpYvgs4YrS6QBgyeDry40bPgms=

- Exécutez les commandes suivantes à partir de l'interface de ligne de commande de CVX :

cvx no shutdown service pcs no shutdown controller <IP address of nsx-manager> username <NSX administrator user name> password <NSX administrator password> enforcement-point cvx-default-ep pinned-public-key <thumbprint for CVX to communicate with NSX Manager> notification-id <notification ID created while registering CVX with NSX> end - Exécutez la commande suivante à partir de l'interface de ligne de commande de CVX pour vérifier la configuration :

show running-config

Exemple de résultat :cvx no shutdown source-interface Management1 ! service hsc no shutdown ! service pcs no shutdown controller 192.168.2.80 username admin password 7 046D26110E33491F482F2800131909556B enforcement-point cvx-default-ep pinned-public-key sha256//S+zwADluzeNf+dnffDpYvgs4YrS6QBgyeDry40bPgms= notification-id a0286cb6-de4d-41de-99a0-294465345b80 - Configurez tag sur l'interface Ethernet du commutateur physique qui se connecte au serveur physique. Exécutez les commandes suivantes sur le commutateur physique géré par CVX.

configure terminal interface ethernet 4 tag phy_app_server end copy running-config startup-config Copy completed successfully.

- Exécutez la commande suivante pour vérifier la configuration de la balise pour le commutateur :

show running-config section tag

Exemple de résultat :interface Ethernet4 description connected-to-7150s-3 switchport trunk allowed vlan 1-4093 switchport mode trunk tag sx4_app_server

Les adresses IP apprises sur les interfaces balisées, à l'aide d'ARP, sont partagées avec NSX.

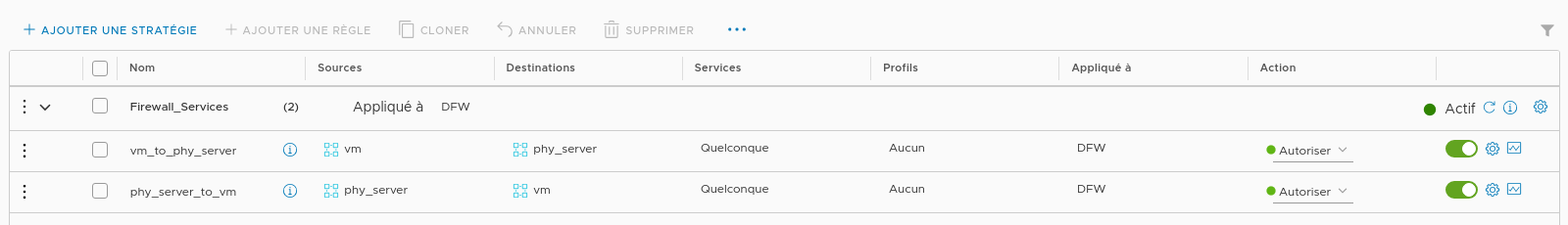

- Connectez-vous à NSX Manager pour créer et publier des règles de pare-feu pour les charges de travail physiques gérées par CVX. Pour plus d'informations sur la création de règles, consultez la section Sécurité. Par exemple :

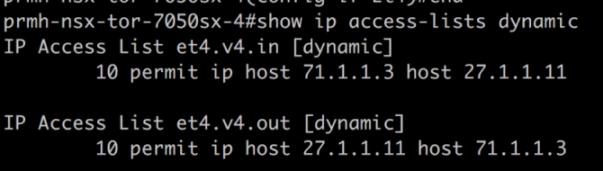

Les stratégies et règles de NSX publiées dans NSX s'affichent sous la forme de listes de contrôle d'accès dynamiques sur le commutateur physique géré par CVX.

Les stratégies et règles de NSX publiées dans NSX s'affichent sous la forme de listes de contrôle d'accès dynamiques sur le commutateur physique géré par CVX.

Pour plus d'informations, reportez-vous aux sections Configuration HA de CVX, Configuration des adresses IP virtuelles HA de CVX et Configuration Mlag du commutateur physique