Lorsqu'un VPC NSX est réalisé, le système crée des règles de pare-feu nord-sud et est-ouest par défaut pour contrôler le comportement du pare-feu par défaut pour les charges de travail en cours d'exécution dans le VPC NSX.

Les règles de pare-feu N-S sont des règles centralisées qui s'appliquent au trafic entrant et sortant du VPC NSX.

Les règles de pare-feu E-O sont des règles distribuées qui s'appliquent aux charges de travail s'exécutant dans le VPC NSX.

Règles de pare-feu est-ouest par défaut dans un VPC NSX

Pour chaque VPC NSX ajouté au projet, le système crée une stratégie de pare-feu E-O par défaut dans le VPC NSX. La convention de dénomination suivante est utilisée pour identifier la stratégie E-O par défaut dans un VPC NSX :

ORG-default PROJECT-<Project_Name> VPC-<VPC_Name> default-layer3-sectionProject_Name et VPC_Name sont remplacés par des valeurs réelles dans le système.

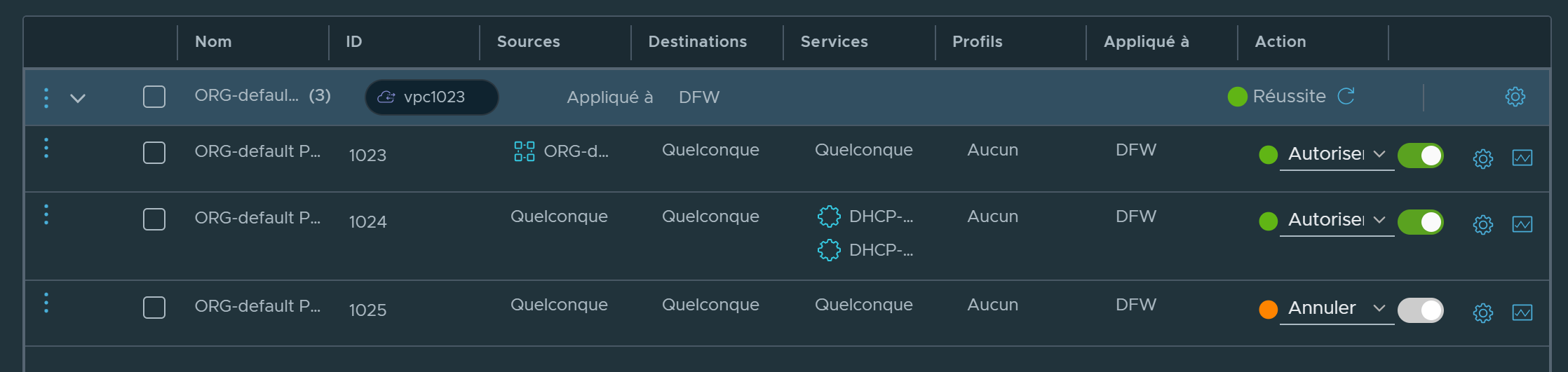

Par exemple, la capture d'écran suivante montre les règles de pare-feu E-O par défaut dans un VPC NSX.

L'option Appliqué à est définie sur DFW pour toutes les trois règles de pare-feu E-O par défaut d'un VPC NSX. Bien que l'option Appliqué à soit définie sur DFW, les règles de pare-feu sont appliquées uniquement sur les VM de charge de travail connectées aux sous-réseaux dans le VPC NSX. Les VM de charge de travail qui se trouvent en dehors du VPC NSX ne sont pas affectées par ces règles de pare-feu. Si nécessaire, les utilisateurs VPC peuvent définir les options Appliqué à sur Groupes et sélectionner uniquement les groupes créés dans le VPC NSX.

- La règle 1033 autorise tout le trafic sortant à partir des sous-réseaux dans le VPC NSX. La destination du trafic sortant peut correspondre aux charges de travail dans le VPC NSX ou en dehors du VPC. Vous pouvez modifier cette règle par défaut, si nécessaire.

- La règle 1034 autorise tout le trafic DHCP. Vous pouvez modifier cette règle par défaut, si nécessaire.

- La règle 1035 abandonne tout le trafic qui ne correspond pas aux deux règles précédentes. Cette règle signifie implicitement que tout le trafic entrant vers le VPC NSX est abandonné par défaut. Vous pouvez modifier uniquement l'action de règle de cette règle par défaut. Tous les autres champs de cette règle ne sont pas modifiables.

Règle de pare-feu nord-sud par défaut dans un VPC NSX

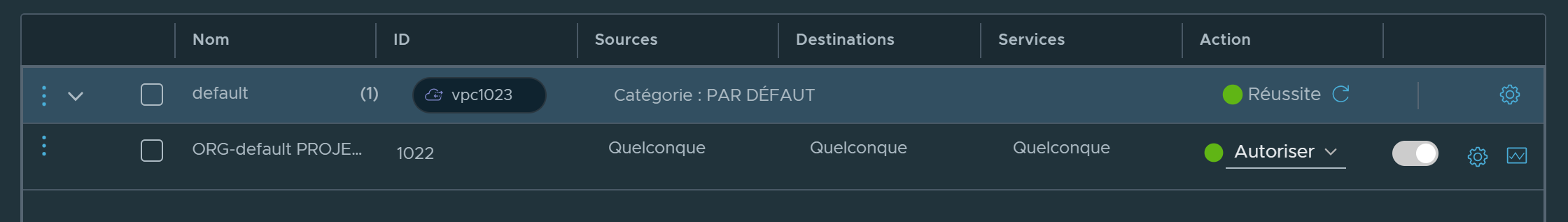

Pour chaque VPC NSX ajouté au projet, le système crée une stratégie de pare-feu N-S par défaut dans le VPC NSX. Par exemple, la capture d'écran suivante montre la stratégie N-S par défaut dans un VPC NSX. Elle contient une seule règle de pare-feu.

Cette dernière autorise tout le trafic via le pare-feu N-S du VPC, par défaut. Vous pouvez modifier uniquement l'action de règle de cette règle par défaut. Tous les autres champs de cette règle ne sont pas modifiables. Cependant, vous pouvez ajouter des règles de pare-feu N-S personnalisées pour limiter le trafic entrant ou sortant en fonction de vos exigences de sécurité.

Communication dans un VPC NSX

Par défaut, le trafic est-ouest entre les charges de travail dans un VPC NSX est autorisé.

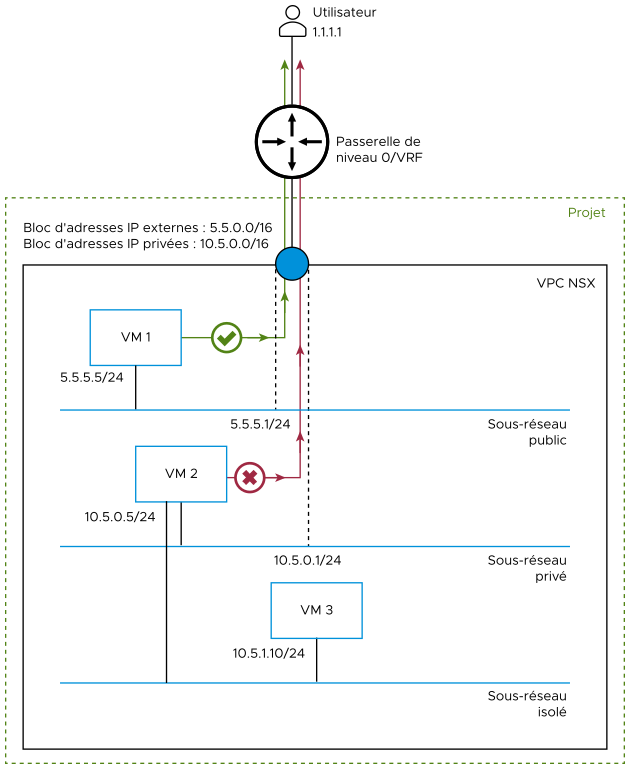

Par exemple, le diagramme suivant montre trois VM de charge de travail dans un VPC NSX. Par défaut, la VM 1 sur le sous-réseau public peut communiquer avec la VM 2 sur le sous-réseau privé dans l'un ou l'autre sens.

Par défaut, les VM sur des sous-réseaux isolés ne peuvent pas communiquer avec les VM sur des sous-réseaux privés ou publics. Cependant, dans ce diagramme, la VM 2 sur le sous-réseau privé est également connectée au sous-réseau isolé. Par conséquent, la VM 2 sur le sous-réseau privé peut communiquer avec la VM 3 sur le sous-réseau isolé dans l'un ou l'autre sens.

Communication de sortie à partir d'un VPC NSX

Comme expliqué précédemment dans cette rubrique, tout le trafic sortant d'un VPC NSX est autorisé par défaut.

Les charges de travail connectées à des sous-réseaux publics peuvent envoyer des paquets en dehors du VPC NSX, que l'option Services N-S soit activée ou désactivée pour le VPC NSX. Les charges de travail sur des sous-réseaux publics se voient attribuer des adresses IP à partir des blocs IPv4 externes sur le VPC NSX. Les adresses IP externes sont accessibles en dehors du VPC NSX.

Les charges de travail connectées à des sous-réseaux privés peuvent envoyer des paquets en dehors du VPC NSX uniquement lorsque les conditions suivantes sont remplies :

- L'option Services N-S est activée pour le VPC NSX.

- L'option NAT sortante par défaut est activée pour le VPC NSX.

Lorsque l'option NAT sortante par défaut est activée, une règle SNAT par défaut est créée pour le VPC NSX afin d'autoriser le trafic des charges de travail sur le sous-réseau privé à acheminer en dehors du VPC NSX. Si cette option est désactivée sur des lignes similaires, la règle SNAT par défaut n'est pas créée et le trafic provenant des sous-réseaux privés ne peut pas être acheminé en dehors du VPC NSX.

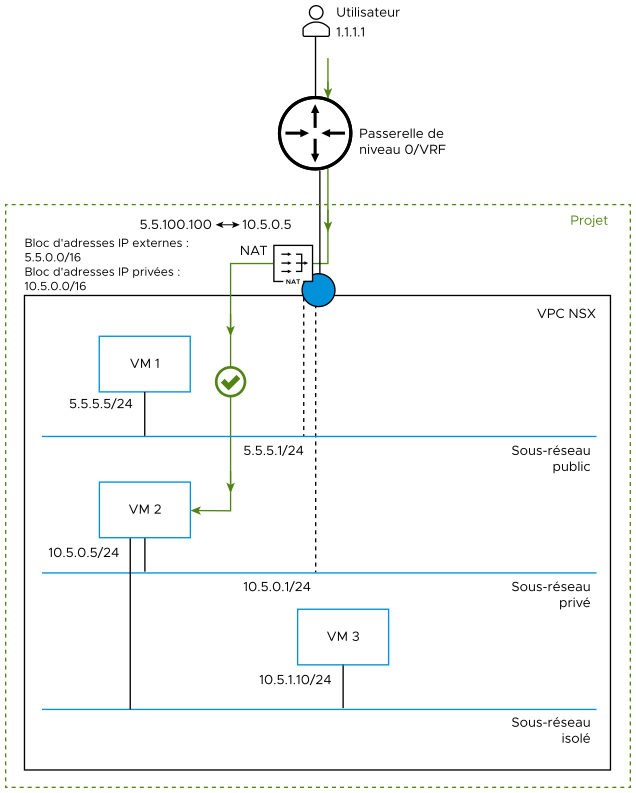

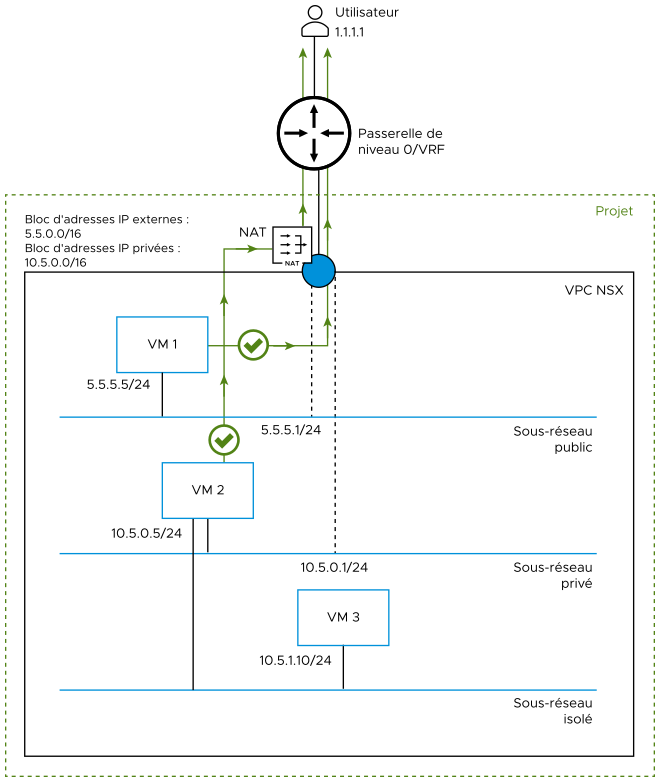

Par exemple, le diagramme suivant montre un VPC NSX sur lequel l'option NAT sortante par défaut est désactivée. Le trafic de la VM 1 sur le sous-réseau public peut accéder directement à l'utilisateur 1.1.1.1, qui se trouve en dehors du VPC NSX. Toutefois, le trafic de sortie de la VM 2 sur le sous-réseau privé est bloqué.

Le diagramme suivant montre un VPC NSX sur lequel l'option NAT sortante par défaut est activée. Dans ce cas, le système configure automatiquement une règle SNAT par défaut sur le pare-feu N-S du VPC. L'adresse IP de la VM 2 sur le sous-réseau privé est convertie en adresse IP externe, qui est allouée par le système à partir du bloc IPv4 externe. La VM 2 sur le sous-réseau privé peut désormais envoyer le trafic à l'utilisateur 1.1.1.1 qui se trouve en dehors du VPC NSX. La VM 1 sur le sous-réseau public peut continuer à envoyer du trafic en dehors du VPC NSX sans passer par la NAT sur le pare-feu N-S du VPC.

Communication d'entrée dans un VPC NSX

Comme mentionné précédemment dans cette rubrique, la règle E-O par défaut (règle 1035) abandonne tout le trafic entrant vers le VPC NSX.

- Trafic provenant de charges de travail s'exécutant dans d'autres VPC NSX qui se trouvent dans le même projet ou un autre projet.

- Trafic provenant des charges de travail s'exécutant sur n'importe quel réseau du centre de données.

- Trafic provenant d'Internet.

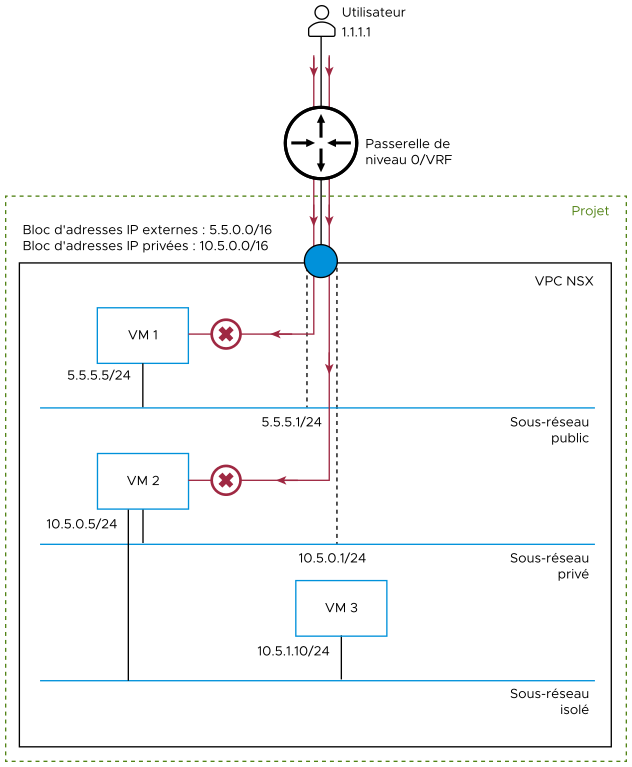

Par exemple, le diagramme suivant montre que le trafic de l'utilisateur 1.1.1.1, qui est connecté à une passerelle de niveau 0/VRF, ne peut pas atteindre la VM 1 sur le sous-réseau public et la VM 2 sur le sous-réseau privé.

Pour activer le trafic entrant provenant de l'extérieur du VPC NSX afin d'atteindre les charges de travail sur les sous-réseaux publics, vous devrez ajouter une stratégie de pare-feu E-O personnalisée ou modifier la règle E-O dans la stratégie de pare-feu par défaut du VPC NSX. N'oubliez pas que la règle N-S par défaut dans le VPC NSX autorise tout le trafic via le pare-feu N-S VPC, par défaut.

Pour autoriser le trafic entrant provenant de l'extérieur du VPC NSX à atteindre les charges de travail sur les sous-réseaux privés, procédez comme suit :

- Assurez-vous que l'option Services N-S est activée pour le VPC NSX.

- Ajoutez une règle NAT avec une action réflexive ou une action DNAT dans le VPC NSX.

Dans la règle NAT, allouez une adresse IPv4 valide à partir du bloc IPv4 externe afin que le système puisse mapper l'adresse IP de la VM sur le sous-réseau privé à cette adresse IPv4 externe. Par exemple, si vous créez une règle NAT avec une action réflexive, spécifiez l'adresse IPv4 externe dans la zone de texte Adresse IP traduite de la définition de la règle. L'adresse IPv4 doit appartenir au bloc IPv4 externe du VPC NSX et être disponible pour allocation. Sinon, un message d'erreur s'affiche. Actuellement, dans la zone de texte Adresse IP traduite, seule une adresse IPv4 unique est prise en charge. Les blocs CIDR ne sont pas pris en charge.

Effectuez cette étape pour activer le trafic d'entrée pour chaque VM de charge de travail attachée au sous-réseau privé. Par exemple, si quatre VM de charge de travail sont attachées au sous-réseau privé, créez quatre règles NAT distinctes.

- Ajoutez une stratégie de pare-feu E-O personnalisée ou modifiez la règle E-O dans la stratégie de pare-feu par défaut du VPC NSX pour autoriser le trafic à atteindre les charges de travail sur les sous-réseaux privés.

Une fois ces étapes terminées, tout le trafic entrant est désormais autorisé sur les charges de travail des sous-réseaux privés. Comme mentionné dans la sous-section précédente, nous recommandons aux utilisateurs VPC d'ajouter des règles de pare-feu N-S personnalisées à leur VPC NSX pour limiter le trafic entrant à des ports spécifiques en fonction de leurs exigences de sécurité.

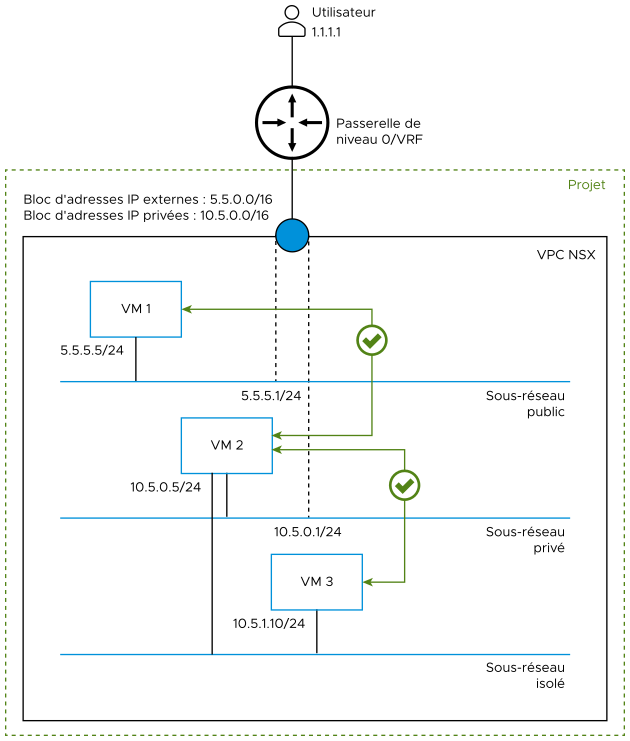

Par exemple, le diagramme suivant montre que le trafic provenant de l'utilisateur 1.1.1.1, qui est connecté à une passerelle de niveau 0/VRF, passe par la NAT sur le pare-feu N-S du VPC, puis atteint la VM 2 sur le sous-réseau privé.

Dans cet exemple, la configuration de la règle NAT est la suivante :

- Adresse IP source : 10.5.0.5 (adresse IP privée de la VM 2)

- Adresse IP traduite : 5.5.100.100 (adresse IP du bloc d'adresses IPv4 externe alloué à la VM 2)

- Action : réflexive