Les stratégies de protection du point de terminaison sont appliquées dans un ordre spécifique. Lorsque vous concevez des stratégies, prenez en compte le numéro de séquence associé aux règles et les domaines hébergeant les règles.

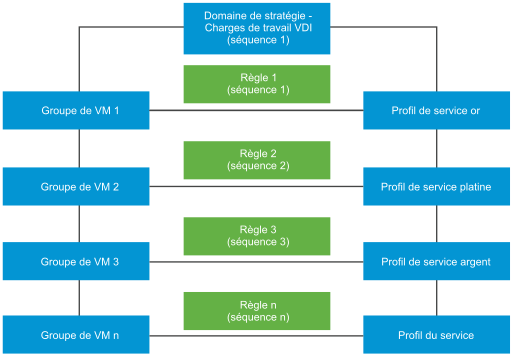

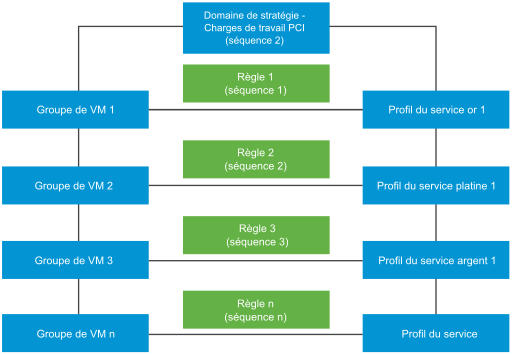

Scénario : en dehors des nombreuses charges de travail qui s'exécutent dans votre organisation, aux fins de l'illustration, nous envisageons deux types de charges de travail : des machines virtuelles exécutant Virtual Desktop Infrastructure (VDI) et des machines virtuelles exécutant des charges de travail impliquant des normes de sécurité de l'industrie des cartes de paiement (Payment Card Industry Data Security Standard, PCI DSS). Une partie des employés de l'organisation requiert l'accès à un poste de travail distant, ce qui constitue la charge de travail Virtual Desktop Infrastructure (VDI). Cette charge de travail VDI peut exiger une stratégie de protection de niveau or reposant sur des règles de conformité établies par l'organisation. La charge de travail PCI DSS requiert quant à elle le niveau de protection le plus élevé, le niveau platine.

Deux types de charge de travail existant, créez deux stratégies, une pour les charges de travail VDI et l'autre pour les charges de travail serveur. Dans chaque stratégie ou section, définissez un domaine reflétant le type de charge de travail et, dans la section, définissez des règles pour cette charge de travail. Publiez les règles pour démarrer les services GI sur les machines virtuelles invitées. GI utilise en interne les deux numéros de séquence, le numéro de séquence de la stratégie et le numéro de séquence de la règle, pour déterminer la séquence complète des règles à exécuter. Chaque règle a deux objectifs : déterminer quelles machines virtuelles protéger et la stratégie de protection qui doit être appliquée pour protéger les machines virtuelles.

Pour modifier l'ordre de la séquence, dans l'interface utilisateur du gestionnaire de stratégies NSX, faites glisser une règle pour en changer l'ordre. Sinon, vous pouvez attribuer explicitement un numéro de séquence pour les règles en utilisant l'API.

Vous pouvez également effectuer un appel d'API NSX pour définir manuellement une règle en associant un profil de service à un groupe de machines virtuelles, et déclarer le numéro de séquence des règles. L'API et les paramètres sont détaillés dans le guide de l'API NSX. Effectuez des appels d'API de configuration de service pour appliquer des profils à des entités (groupes de machines virtuelles, etc.).

| API | Détails |

|---|---|

| Obtenir tous les détails de configuration de service. | GET /api/v1/service-configs L'API de configuration de service renvoie les détails du profil de service appliqué à un groupe de machines virtuelles, le groupe de machines virtuelles protégé et le numéro de séquence ou de priorité qui détermine la priorité de la règle. |

| Créer une configuration de service. | POST /api/v1/service-configs L'API de configuration de service prend les paramètres d'entrée d'un profil de service, le groupe de machines virtuelles à protéger, et le numéro de séquence ou priorité qui doit être appliqué à la règle. |

| Supprimer une configuration de service. | DELETE /api/v1/service-configs/ <config-set-id> L'API de configuration de service supprime la configuration appliquée au groupe de machines virtuelles. |

| Obtenir les détails d'une configuration spécifique. | GET /api/v1/service-configs/ <config-set-id> Obtenez les détails d'une configuration spécifique. |

| Mettez à jour une configuration de service. | PUT /api/v1/service-configs/ <config-set-id> Mettez à jour une configuration de service. |

| Obtenir des profils efficaces. | GET /api/v1/service-configs/ effective-profiles?resource_id=<resource-id> &resource_type=<resource-type> L'API de configuration de service renvoie uniquement ce profil qui est appliqué à un groupe de machines virtuelles particulier. |

Gérez efficacement les règles en appliquant les recommandations suivantes :

- Définissez un numéro de séquence plus élevé pour une stratégie pour laquelle des règles doivent être exécutées en premier. Dans l'interface utilisateur, vous pouvez faire glisser des stratégies pour en modifier la priorité.

-

De même, définissez un numéro de séquence plus élevé pour les règles de chaque stratégie.

- Selon le nombre de règles dont vous avez besoin, vous pouvez espacer ces dernières en fonction de multiples de 2, 3, 4, voire 10. Par conséquent, deux règles consécutives séparées de 10 positions vous donnent davantage de flexibilité pour en modifier l'ordre de la séquence sans avoir à changer l'ordre de la séquence de toutes les règles. Par exemple, si vous ne prévoyez pas de définir de nombreuses règles, vous pouvez choisir de les positionner de manière à ce qu'elles soient espacées de 10 positions. Par conséquent, la règle 1 reçoit le numéro de séquence 1, la règle 2 le 10, la règle 3 le 20 et ainsi de suite. Cette recommandation permet de gérer efficacement les règles de manière à ce qu'il soit inutile de modifier la séquence de toutes les règles.

En interne, Guest Introspection établit la séquence des règles de stratégie de cette façon.

Policy 1 ↔ Sequence Number 1 (1000) - Rule 1 : Group 1↔ Service Profile ↔ Sequence Number 1 (1001) - Rule 2 : Group 1↔ Service Profile ↔ Sequence Number 10 (1010) - Rule 3 : Group 1↔ Service Profile ↔ Sequence Number 20 (1020) - Rule 4 : Group 1↔ Service Profile ↔ Sequence Number 30 (1030) Policy 2 ↔ Sequence Number 2 (2000) - Rule 1 : Group 1↔ Service Profile ↔ Sequence Number 1 (2001) - Rule 2 : Group 1↔ Service Profile ↔ Sequence Number 10 (2010) - Rule 3 : Group 1↔ Service Profile ↔ Sequence Number 20 (2020) - Rule 4 : Group 1↔ Service Profile ↔ Sequence Number 30 (2030)

En fonction des numéros de séquence ci-dessus, GI exécute les règles de la stratégie 1 avant d'exécuter les règles de la stratégie 2.

Dans certains cas, cependant, les règles prévues ne sont pas appliquées à un groupe de machines virtuelles ou une machine virtuelle. Ces conflits doivent être résolus pour appliquer les niveaux de protection de stratégie souhaités.