Ethernet VPN (EVPN) est un plan de contrôle distribué BGP basé sur des normes pour la superposition de virtualisation réseau (NVO) qui fournit la connectivité de couche 2 (pontage) et de couche 3 (routage) sur des réseaux de sous-couche IP ou IP/MPLS. BGP EVPN a été initialement conçu pour être utilisé avec le plan de données MPLS pour résoudre les limitations de VPLS dans les réseaux de fournisseurs de services. Cependant, EVPN a été largement adopté dans les centres de données comme mécanisme de plan de contrôle pour la mise en réseau superposé VXLAN en raison des avantages de l'évolutivité et de la flexibilité de BGP.

Voici quelques caractéristiques et avantages clés de BGP EVPN :

-

Apprentissage du plan de contrôle basé sur BGP pour les informations d'accessibilité de l'hôte final de couche 2 et de couche 3. Cela remplace le comportement de propagation et l'annulation des solutions L2VPN héritées telles que VXLAN, SPB et Trill.

-

Suppression ARP pour minimiser la saturation des messages ARP et ND inutiles.

-

Prise en charge du pontage uniquement et/ou du routage et du pontage intégrés.

-

Prise en charge de la mobilité MAC, IP et du multihébergement.

Famille d'adresses EVPN MP-BGP

Un nouvel indicateur de famille d'adresses MP/indicateur de famille d'adresses suivant (AFI/SAFI) est défini pour EVPN : l2vpn (25)/evpn (70). Pour que deux locuteurs BGP échangent des informations d'accessibilité de la couche réseau EVPN (NLRI), ils doivent négocier la capacité BGP EVPN au début de la session BGP pour s'assurer que les deux homologues peuvent prendre en charge ce type de NFRI.

Différenciateur de route et cibles de route

BGP EVPN utilise les mêmes mécanismes que les autres technologies VPN BGP pour garantir l'authentification et la mutualisation :

| Mécanisme | Description |

|---|---|

| Différenciateur de route (RD) |

|

| Cible de route (RT) |

|

Types de route EVPN

EVPN NLRI est classé par types de route suivants :

| Type de route | Description | Objectif | Mode En ligne NSX | Mode Serveur de route NSX |

|---|---|---|---|---|

| Type 1 (RT-1) |

Route de détection automatique Ethernet (A-D) |

Utilisé dans les centres de données pour prendre en charge EVPN actif-actif du multihébergement. |

Non |

Oui (recevoir uniquement pour l'utilisation de DC-GW) |

| Type 2 (RT-2) |

Route d'annonce MAC/IP |

Annonce l'accessibilité d'une adresse MAC spécifique et éventuellement la liaison d'adresses MAC et IP. |

Non |

Oui |

| Type 3 (RT-3) |

Route de balises Ethernet de multidiffusion inclusive |

Commence l'accessibilité d'un VNI associé à un VTEP particulier dans un réseau virtuel. Des routes de type 3 sont requises pour la livraison du trafic BUM sur les réseaux EVPN. |

Non |

Oui |

| Type 4 (RT-4) |

Route de segment Ethernet |

Utilisé dans les centres de données avec des points de terminaison multi-hébergement et utilisé pour l'évaluation du redirecteur désigné pour garantir que seul l'un des VTEP transfère le trafic BUM. |

Non |

Non |

| Type 5 (RT-5) |

Route de préfixe IP |

Annonce l'accessibilité des préfixes IPv4 et IPv6. Cette annonce de préfixes dans le domaine EVPN permet de créer des services L3VPN similaires. |

Oui |

Oui |

| Type 6 (RT-6) |

Route de balise Ethernet de multidiffusion sélective |

Utilisé pour annoncer l'intention de l'hôte ou de la machine virtuelle de recevoir le trafic multidiffusion pour un groupe de multidiffusion (*,G) ou une combinaison de groupe source (S,G). |

Non |

Non |

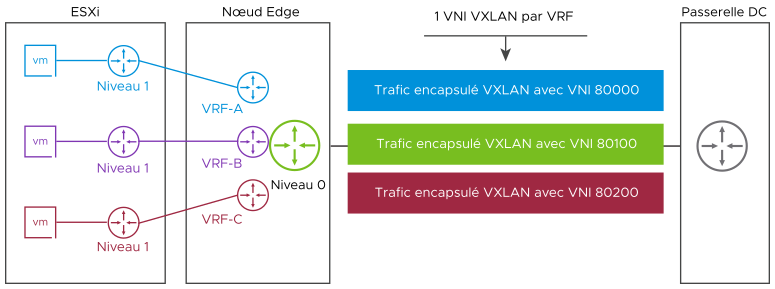

Routage virtuel et transfert

Le VRF (Virtual Routing and Forwarding) permet d'inscrire des tables de routage et de transfert isolées dans un routeur. Ces instances de table de routage et de transfert isolent les domaines et les segments de couche 3 les uns des autres créant ainsi un réseau à locataires multiples localement dans le routeur ou sur plusieurs routeurs.

Les VRF sont pris en charge dans NSX en déployant des passerelles VRF de niveau 0. Une passerelle VRF de niveau 0 doit être liée à une passerelle de niveau 0 parente et hérite de certains des paramètres de niveau 0, tels que le mode HA, le cluster Edge, le sous-réseau de transit interne, les sous-réseaux de transit T0-T1 et l'ASN local BGP.

Vous pouvez créer des passerelles VRF de niveau 0 sous le même niveau 0 parent. Cela permet la séparation des segments et des passerelles de niveau 1 dans plusieurs locataires isolés. Avec les passerelles VRF de niveau 0, les locataires peuvent utiliser des adresses IP qui se chevauchent sans interférence ni communication entre elles.

Dans le contexte d'EVPN, chaque VRF de couche 3 est identifié par un VNI (Virtual Network Identifier) global unique. Le VNI de chaque VRF doit correspondre dans les nœuds NSX Edge et les passerelles de centre de données.

Encapsulation VXLAN et VNI

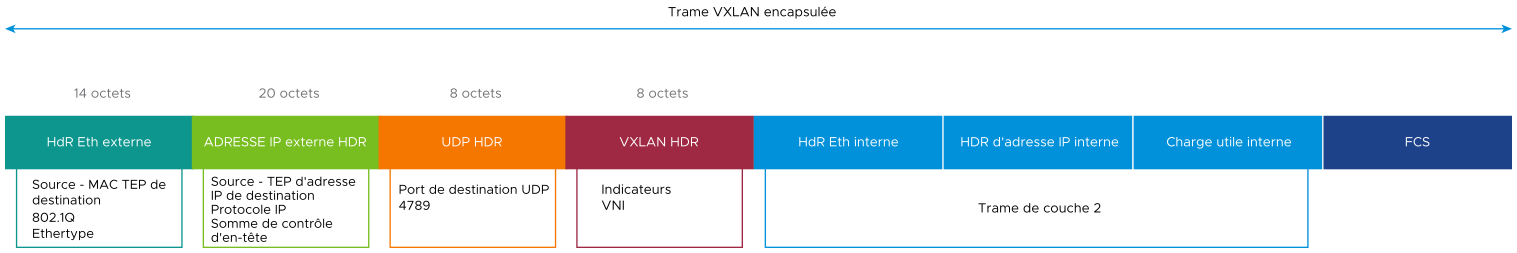

L'encapsulation VXLAN, telle que définie dans RFC7348, est utilisée entre des points de terminaison du tunnel NSX (nœuds Edge pour le mode En ligne et hyperviseurs pour le mode Serveur de route) et des routeurs externes afin d'assurer la compatibilité du plan de données avec d'autres fournisseurs. Dans le domaine NSX, l'encapsulation GENEVE est toujours utilisée.

Le VNI est un identifiant 24 bits utilisé pour identifier un segment de réseau virtuel particulier. Lorsqu'EVPN est utilisé pour annoncer l'accessibilité aux préfixes IP à l'aide du type de route 5 et du type d'encapsulation comme VXLAN, le VNI identifie l'instance VRF du locataire. Tel que défini dans RFC9135, ce VNI est annoncé dans le plan de contrôle BGP avec les routes de préfixe et utilisé dans l'encapsulation du plan de données pour différencier le trafic entre les VRF. Le VNI de chaque VRF doit correspondre dans les nœuds NSX Edge et les passerelles de centre de données.