NSX VPC fournit un espace isolé aux propriétaires d'applications pour qu'ils hébergent des applications et utilisent des objets de mise en réseau et de sécurité à l'aide d'un modèle de consommation en libre-service.

Conditions préalables

- Administrateur de projet

- Administrateur d'entreprise

Procédure

- À partir de votre navigateur, connectez-vous à un dispositif NSX Manager sur https://nsx-manager-ip-address.

- Développez le menu déroulant Projet, puis sélectionnez le projet dans lequel vous souhaitez ajouter un NSX VPC.

- Cliquez sur l'onglet VPC, puis sur l'onglet Ajouter un VPC.

- (Requis) Entrez un nom pour le dispositif NSX VPC.

- Sélectionnez une passerelle de niveau 0 ou VRF de niveau 0 que les charges de travail dans le NSX VPC peuvent utiliser pour la connectivité nord-sud avec le réseau physique en dehors de ce VPC.

Ce menu déroulant affiche uniquement les passerelles de niveau 0 ou VRF de niveau 0 qui ont été attribuées au projet lors de la création du projet.

Si aucune passerelle n'est sélectionnée, les charges de travail dans le NSX VPC n'auront pas de connectivité nord-sud.

- Configurez les paramètres Attribution IP.

- Dans le champ Blocs IPv4 externes, sélectionnez les blocs IPv4 que le système peut utiliser pour les sous-réseaux publics dans le NSX VPC.

Les blocs d'adresses IP externes attribués au projet peuvent être sélectionnés dans le NSX VPC. Ces blocs IPv4 doivent être routables depuis l'extérieur du NSX VPC. Vous pouvez attribuer un maximum de cinq blocs IPv4 externes à chaque NSX VPC d'un projet.

Les blocs IPv4 externes sélectionnés sont utilisés pour les sous-réseaux publics uniquement lorsque l'option Attribution IP est définie sur Automatique lors de la création du sous-réseau.

- Dans le champ Blocs IPv4 privés, sélectionnez les blocs IPv4 que le système peut utiliser pour les sous-réseaux privés dans ce NSX VPC.

Les blocs IPv4 ajoutés au projet avec la visibilité définie sur Privé peuvent être sélectionnés dans le NSX VPC.

Si aucun bloc IPv4 n'est disponible pour la sélection, cliquez sur le

, puis cliquez sur Créer pour ajouter un bloc IPv4 privé.

, puis cliquez sur Créer pour ajouter un bloc IPv4 privé.Les blocs IPv4 privés sélectionnés sont utilisés pour les sous-réseaux privés uniquement lorsque l'option Attribution IP est définie sur Automatique lors de la création du sous-réseau.

Vous devez sélectionner des blocs IPv4 externes ou des blocs IPv4 privés, ou les deux. Si aucun d'entre eux n'est sélectionné, un message d'erreur s'affiche lorsque vous enregistrez le NSX VPC.

- Sous DHCP, sélectionnez l'une des options suivantes.

Option Description Géré par NSX Policy Management Option par défaut. Le système configure un serveur DHCP de segment pour chaque sous-réseau dans le NSX VPC. Le serveur DHCP attribue dynamiquement des adresses IP aux VM de charge de travail connectées aux sous-réseaux dans le NSX VPC. Externe Le système utilise des serveurs DHCP externes ou distants pour attribuer dynamiquement des adresses IP aux VM de charge de travail connectées aux sous-réseaux dans le NSX VPC. Vous pouvez spécifier l'adresse IP des serveurs DHCP externes dans le profil de relais DHCP que vous sélectionnez pour le NSX VPC.

Note : Les charges de travail sur des sous-réseaux VPC publics uniquement peuvent recevoir des adresses IP du serveur DHCP externe. Actuellement, les charges de travail sur des sous-réseaux VPC privés ne peuvent pas recevoir d'adresses IP du serveur DHCP externe, sauf si le serveur DHCP lui-même est connecté au sous-réseau VPC privé ou public.Dans le menu déroulant Profil de relais DHCP, sélectionnez un profil de relais existant. Si aucun profil de relais DHCP n'est disponible, cliquez sur le menu

pour créer un profil de relais DHCP.

pour créer un profil de relais DHCP.Pour plus d'informations sur l'ajout d'un profil de relais DHCP, reportez-vous à la section Ajouter un profil de relais DHCP NSX.

La configuration des serveurs DHCP externes n'est pas gérée par NSX.

Aucun Le système ne configure pas DHCP pour les sous-réseaux dans le NSX VPC

Dans ce cas, vous devez attribuer manuellement des adresses IP aux VM de charge de travail connectées aux sous-réseaux dans le NSX VPC.

- Dans le champ Blocs IPv4 externes, sélectionnez les blocs IPv4 que le système peut utiliser pour les sous-réseaux publics dans le NSX VPC.

- Si la configuration DHCP est gérée par NSX, vous pouvez éventuellement entrer l'adresse IP des serveurs DNS.

Lorsqu'elle n'est pas spécifiée, aucun DNS n'est attribué aux charges de travail (clients DHCP) attachées aux sous-réseaux dans le NSX VPC.

- Configurez les Paramètres des services.

- Par défaut, l'option Services N-S est activée. Si nécessaire, vous pouvez la désactiver.

Lorsque cette option est activée, cela signifie qu'un routeur de service est créé pour les sous-réseaux connectés afin de prendre en charge des services centralisés tels que le pare-feu N-S, la NAT ou le profil de qualité de service de passerelle.

Lorsque cette option est désactivée, seul le routeur distribué est créé.

Attention : Une fois qu'un NSX VPC est réalisé dans le système, évitez de préférence de désactiver l'option Services N-S. Cela est dû au fait que les services centralisés ne seront pas appliqués sur les sous-réseaux du NSX VPC. Par exemple, les services tels que le pare-feu N-S, NAT, etc., ne seront pas appliqués, même s'ils sont configurés dans le NSX VPC. - Dans le menu déroulant Clusters Edge, sélectionnez un cluster Edge à associer au NSX VPC.

Si aucun cluster Edge n'est attribué au projet, ce menu déroulant sera vide. Assurez-vous que vous avez alloué au moins un cluster Edge au projet pour qu'il soit disponible à la sélection lors de l'ajout d'un NSX VPC.

Le cluster Edge sélectionné est utilisé pour exécuter des services centralisés dans le NSX VPC, tels que NAT, DHCP et le pare-feu N-S. Ces services nécessitent qu'un cluster Edge soit associé au NSX VPC.

Si DHCP est défini sur Aucun et que l'option Services N-S est désactivée, le cluster Edge est facultatif.

- Par défaut, l'option NAT sortante par défaut est activée. Si nécessaire, vous pouvez la désactiver.

Cette option n'est disponible que lorsque l'option Services N-S est activée pour le NSX VPC.

Lorsque l'option NAT sortante par défaut est activée, cela signifie que le trafic provenant des charges de travail sur les sous-réseaux privés peut être acheminé en dehors du NSX VPC. Le système crée automatiquement une règle SNAT par défaut pour le NSX VPC. L'adresse IP traduite pour la règle SNAT est extraite du bloc IPv4 externe du NSX VPC.

Note : Une fois qu'un NSX VPC est réalisé dans le système, évitez de préférence de désactiver l'option NAT sortante par défaut. Cela est dû au fait que les charges de travail sur les sous-réseaux privés ne pourront plus communiquer en dehors du NSX VPC. - Utilisez l'option Activer les règles de pare-feu E-O par défaut pour spécifier si vous souhaitez activer ou désactiver les règles de pare-feu est-ouest par défaut pour ce NSX VPC.

Les règles de pare-feu est-ouest par défaut autorisent tout le trafic sortant des charges de travail connectées aux sous-réseaux dans le NSX VPC et abandonnent tout le trafic entrant vers le VPC.

Cette option est modifiable uniquement lorsque vous appliquez une licence de sécurité appropriée dans votre déploiement de NSX qui autorise le système à utiliser la fonctionnalité de sécurité de pare-feu distribué. Ce paramètre active/désactive uniquement les règles de pare-feu E-O par défaut pour le NSX VPC. Il ne désactive pas le pare-feu E-O dans le NSX VPC.

Par exemple, si le service de pare-feu distribué est activé sur votre plate-forme NSX, vous pouvez toujours désactiver les règles de pare-feu E-O par défaut du NSX VPC. Dans ce cas, les règles de pare-feu distribué par défaut à l'échelle du système qui sont configurées dans l'espace par défaut et les règles de pare-feu distribué par défaut qui sont configurées dans le projet seront appliquées aux NSX VPC.

Le tableau suivant explique l'état par défaut de l'option Activer les règles de pare-feu E-O par défaut dans NSX VPC dans divers scénarios. Le terme « licence de base » utilisé dans ce tableau fait référence à l'une des deux licences suivantes :

- Mise en réseau NSX pour VMware Cloud Foundation

- Licence de solution pour VCF

N° de scénario Scénario État par défaut de l'option Remarques 1

Vous êtes un nouveau client NSX et avez appliqué une licence de base qui autorise le système uniquement aux fonctionnalités de mise en réseau NSX.

Désactivé

Cette option n'est pas modifiable, car la licence appliquée actuelle ne prend pas en charge la configuration des règles de sécurité de pare-feu est-ouest (distribué).

Vous devez appliquer la licence de sécurité appropriée dans le système, puis activer cette option pour activer les règles de pare-feu E-O par défaut dans le NSX VPC.

2

Vous êtes un nouveau client NSX. Le jour 0, vous avez appliqué une licence de base qui autorise le système à accéder aux fonctionnalités de mise en réseau NSX. Vous avez également appliqué une licence de sécurité appropriée qui autorise le système à accéder à la sécurité du pare-feu distribué.

Activé

Les règles de pare-feu E-O par défaut sont activées pour le NSX VPC.

Vous pouvez les désactiver, si nécessaire.

3

Vous êtes un nouveau client NSX. Le jour 0, vous avez appliqué uniquement la licence de base qui autorise le système à n’accéder qu’aux fonctionnalités de mise en réseau NSX. Vous avez ajouté des VPC NSX dans le système, disons, VPC A et B

Plus tard, lors des opérations du jour 2, vous avez appliqué une licence de sécurité appropriée qui autorise le système à accéder à la sécurité du pare-feu distribué.

Maintenant, vous avez ajouté des règles de pare-feu E-O définies par l'utilisateur dans les VPC A et B existants, et vous avez également créé de nouveaux VPC dans le projet, disons, VPC C et D.

Désactivé : pour les VPC préexistants dans le projet

Activé : pour les nouveaux VPC dans le projet

Dans ce scénario, le terme « VPC préexistants » fait référence aux VPC NSX qui existaient dans le projet avant l'application de la licence de sécurité au jour 2. Dans ce scénario, ils font référence aux VPC A et B. Le terme « nouveaux VPC » fait référence aux VPC NSX ajoutés au projet après l'application de la licence de sécurité au jour 2. Dans ce scénario, ils font référence aux VPC C et D.

Pour les VPC préexistants A et B, le comportement du système est le suivant :

Cette option sera dans l'état Désactivé, par défaut. Les règles E-O définies par l'utilisateur sont effectives dans les VPC A et B. Si vous souhaitez activer les règles E-O par défaut dans ces VPC, ouvrez-les en mode d'édition et activez cette option manuellement. Toutefois, lorsqu'elle est activée, elle peut avoir une incidence sur le comportement du trafic est-ouest dans les VPC A et B.

Pour les nouveaux VPC C et D, le comportement du système est le suivant :

Cette option sera à l'état Activé par défaut. Autrement dit, pour les VPC C et D, les règles E-O par défaut sont activées, par défaut. Si nécessaire, vous pouvez les désactiver afin que seules les règles E-O définies par l'utilisateur soient effectives dans ces VPC.

4

Vous êtes un client NSX existant disposant d'une licence NSX héritée qui autorise votre système à accéder à DFW complet.

Après l'expiration de la licence héritée, vous avez appliqué une licence de base qui autorise votre système à accéder aux fonctionnalités de mise en réseau NSX, et vous avez également appliqué une licence de sécurité qui autorise votre système à accéder à la sécurité du pare-feu distribué.

Activé

Les règles de pare-feu E-O par défaut et les règles de pare-feu E-O définies par l'utilisateur continuent de s'exécuter dans les VPC existants que vous avez créés avant de passer à la nouvelle licence. Il n'y a aucune modification dans le comportement du système.

Pour tous les nouveaux VPC que vous ajoutez après la modification de la licence, cette option est activée par défaut. Vous pouvez les désactiver, si nécessaire.

5

Vous êtes un client NSX existant disposant d'une licence NSX héritée qui autorise votre système à accéder à DFW complet. Vous avez ajouté deux VPC NSX dans le système, disons, VPC A et B.

Après l'expiration de la licence héritée actuelle, vous avez appliqué la licence de base qui autorise votre système à accéder uniquement aux fonctionnalités de mise en réseau NSX. La licence de sécurité n'est pas appliquée.

Maintenant, vous avez créé deux nouveaux VPC NSX dans le système, disons, VPC C et D.

Activé : pour les VPC préexistants dans le projet

Désactivé : pour les nouveaux VPC dans le projet

Dans ce scénario, le terme « VPC préexistants» fait référence aux VPC NSX qui ont été ajoutés dans le système lorsque la licence NSX héritée était valide. Dans ce scénario, ils font référence aux VPC A et B. Le terme « nouveaux VPC » fait référence aux VPC NSX ajoutés au système après l'application de la licence de base. Dans ce scénario, ils font référence aux VPC C et D.

Pour les VPC préexistants A et B, le comportement du système est le suivant :

Cette option est à l'état Activé, par défaut. Vous pouvez la désactiver, si nécessaire. Cependant, cette action n'est pas réversible. Autrement dit, vous ne pouvez pas réactiver les règles de pare-feu E-O par défaut dans les VPC A et B.

Les règles de pare-feu E-O par défaut et les règles de pare-feu E-O définies par l'utilisateur continuent de s'exécuter dans les VPC A et B. Mais vous ne pouvez pas les modifier. Vous ne pouvez pas non plus ajouter de nouvelles règles de pare-feu E-O. Cependant, vous pouvez supprimer les règles de pare-feu définies par l'utilisateur existantes.

Pour disposer d'un accès complet aux règles de pare-feu distribué, vous devez appliquer une licence de sécurité appropriée.

Pour les nouveaux VPC C et D, le comportement du système est le suivant :

Cette option est dans l'état Désactivé, par défaut. Vous ne pouvez pas l'activer, car la licence appliquée actuelle n'autorise pas le système à accéder à la fonctionnalité de pare-feu distribué.

6

Vous êtes un nouveau client NSX et votre système est passé en mode Évaluation, qui est valide pendant 60 jours.

Désactivé

Pendant la période d'évaluation d'un nouveau déploiement NSX, le système n'est autorisé à utiliser que les fonctionnalités de mise en réseau. Les fonctionnalités de sécurité ne sont pas autorisées.

- Si vous souhaitez que le VPC NSX soit détecté par le Contrôleur NSX Advanced Load Balancer, activez l'option Activer pour NSX Advanced Load Balancer.

Par défaut, cette option est désactivée. Lorsque cette option est activée, elle permet d'étendre l'architecture mutualisée NSX à Contrôleur NSX Advanced Load Balancer et active donc la configuration de l'équilibrage de charge dans ce contexte.

Vous pouvez activer cette option uniquement lorsque les conditions suivantes sont remplies :- Au moins un bloc d'adresses IP privées est attribué au VPC NSX.

- Au moins un cluster Edge est attribué au VPC NSX.

Le VPC NSX nécessite un bloc d'adresses IP privées, car l'adresse IP du service virtuel (VIP) de l'équilibrage de charge doit se trouver sur un sous-réseau privé. Un cluster Edge est requis pour que les moteurs du service NSX Advanced Load Balancer puissent recevoir des adresses IP dynamiquement à partir du serveur DHCP.

Pour en savoir plus sur NSX Advanced Load Balancer, reportez-vous à la documentation de VMware NSX Advanced Load Balancer.

- Par défaut, l'option Services N-S est activée. Si nécessaire, vous pouvez la désactiver.

- Vous pouvez éventuellement attacher les profils suivants qui seront utilisés par les sous-réseaux dans le NSX VPC :

- Profil de qualité de service (QoS) de sortie N-S

- Profil de qualité de service d'entrée N-S

- Profil de détection d'adresses IP

- Profil SpoofGuard

- Profil de détection d'adresses MAC

- Profil de sécurité de segment

- QoS

Pour en savoir plus sur l'objet de ces profils, reportez-vous à la section Profils de segments.

- Dans la zone de texte Identifiant de journal court, entrez une chaîne que le système peut utiliser pour identifier les journaux générés dans le contexte du NSX VPC.

Cet identifiant doit être unique dans tous les VPC NSX. L'identifiant ne doit pas dépasser huit caractères alphanumériques.

Si l'identifiant n'est pas spécifié, le système le génère automatiquement lorsque vous enregistrez le NSX VPC. Une fois l'identifiant défini, vous ne pouvez pas le modifier.

- Entrez éventuellement une description pour le NSX VPC.

- Cliquez sur Enregistrer.

Résultats

La création d'un NSX VPC entraîne celle d'un système implicitement. Toutefois, cette passerelle implicite est exposée à l'administrateur de projet en mode lecture seule et n'est pas visible par les utilisateurs NSX VPC.

- Accédez à Mise en réseau > Passerelles de niveau 1.

- Cochez la case Objets VPC en bas de la page Passerelles de niveau 1.

- Développez la passerelle pour afficher la configuration en mode lecture seule.

La convention de dénomination suivante est utilisée pour la passerelle implicite :

_TIER1-VPC_Name

Le cycle de vie de cette passerelle implicite est géré par le système. La suppression d'un NSX VPC entraîne celle de la passerelle implicite automatiquement.

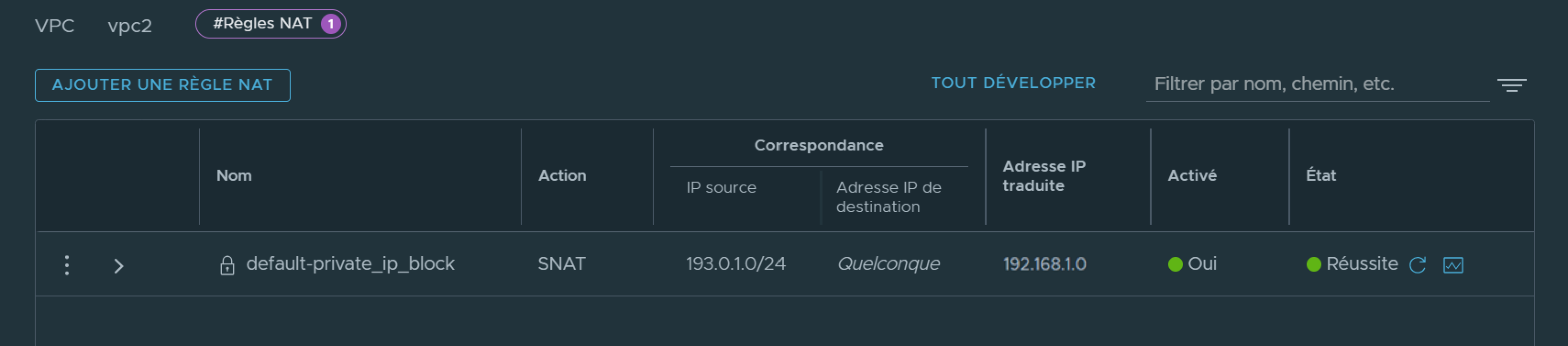

Si vous avez activé l'option NAT sortante par défaut, vous pouvez afficher la règle SNAT par défaut créée par le système dans le NSX VPC. Suivez la procédure :

- Développez la section Services réseau du NSX VPC.

- Cliquez sur le nombre en regard de NAT.

- Observez la règle NAT par défaut avec l'action SNAT pour le bloc IPv4 privé dans le NSX VPC. Cette règle NAT n'est pas modifiable. Si plusieurs blocs IPv4 privés sont attribués au NSX VPC, une règle NAT par défaut avec l'action SNAT est créée pour chaque bloc IPv4 privé.

Par exemple :

L'adresse IP source dans la règle SNAT est le bloc IPv4 privé du NSX VPC. Dans cet exemple, il s'agit de 193.0.1.0/24. L'adresse IP traduite pour cette règle SNAT est attribuée à partir du bloc IPv4 externe du NSX VPC. Dans cet exemple, il s'agit de 192.168.1.0.