Vous pouvez gérer le taux auquel les événements NSX IDS/IPS sont générés pour les signatures système en configurant des seuils et des filtres de taux.

Sans définir de paramètres de seuil, chaque fois que le trafic malveillant correspond à une règle, la signature correspondante génère un événement IPS basé sur l'action définie pour cette règle. En configurant un seuil pour une signature, vous contrôlez la fréquence à laquelle la signature génère un événement IPS. De plus, vous pouvez ajuster dynamiquement l'action de la règle, en modifiant la réponse lorsque des conditions spécifiques sont remplies, ce qui permet de protéger les charges de travail contre le trafic malveillant en temps réel.

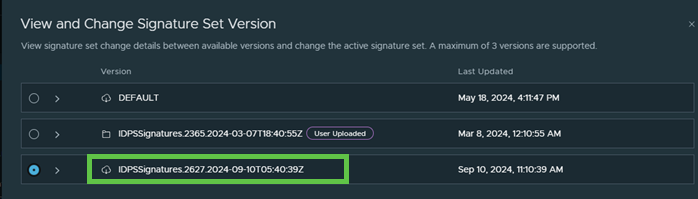

À partir de NSX 4.2.1, vous pouvez configurer des seuils dans les signatures système qui exécutent le bundle IDPS version 2406 ou ultérieure.

Cette fonctionnalité est uniquement prise en charge sur les bundles version 2406 ou ultérieure qui ont été téléchargés après la mise à niveau. De plus, les signatures personnalisées ne prennent pas en charge les seuils. Le bundle de signatures par défaut prend en charge les seuils si vous avez récemment installé NSX 4.2.1. Le bundle de signatures par défaut ne prend pas en charge les seuils si vous effectuez une mise à niveau vers NSX 4.2.1.

Avant de configurer des seuils et des filtres de taux pour une signature, assurez-vous de bien comprendre les paramètres impliqués dans la configuration d'un seuil pour une signature.

Seuil : définissez un seuil minimal pour une règle avant le déclenchement d'une alerte. Par exemple, si vous définissez le nombre de seuils sur 10, IDS/IPS génère une alerte uniquement lorsque la règle est satisfaite à 10 reprises. Par exemple, si le seuil est défini sur 10, le système ne génère une alerte que s'il reçoit 10 e-mails entrants ou plus du même serveur au cours d'une période d'une minute.

alert tcp !$HOME_NET any -> $HOME_NET 25 (msg:"ET POLICY Inbound Frequent Emails - Possible Spambot Inbound"; \ flow:established; content:"mail from|3a|"; nocase; \ threshold: type threshold, track by_src, count 10, seconds 60; \ reference:url,doc.emergingthreats.net/2002087; classtype:misc-activity; sid:2002087; rev:10;)

Limite : utilisez cette option pour éviter la propagation d'alertes. Si vous définissez une limite de N, le système ne génère pas plus de N alertes au cours de la période spécifiée. Par exemple, si la limite est définie sur 1, le système génère au maximum une alerte par hôte au cours d'une période de trois minutes lorsque MSIE 6.0 est détecté.

alert http $HOME_NET any -> any $HTTP_PORTS (msg:"ET USER_AGENTS Internet Explorer 6 in use - Significant Security Risk"; \ flow:to_server,established; content:"|0d 0a|User-Agent|3a| Mozilla/4.0 (compatible|3b| MSIE 6.0|3b|"; \ threshold: type limit, track by_src, seconds 180, count 1; \ reference:url,doc.emergingthreats.net/2010706; classtype:policy-violation; sid:2010706; rev:7;)

Les deux : ce type est une combinaison des types « seuil » et « limite ». Il applique à la fois un seuil et une limitation. Par exemple, une alerte au maximum est générée si la signature est déclenchée cinq fois en 360 secondes.

alert tcp $HOME_NET 5060 -> $EXTERNAL_NET any (msg:"ET VOIP Multiple Unauthorized SIP Responses TCP"; \ flow:established,from_server; content:"SIP/2.0 401 Unauthorized"; depth:24; \ threshold: type both, track by_src, count 5, seconds 360; \ reference:url,doc.emergingthreats.net/2003194; classtype:attempted-dos; sid:2003194; rev:6;)

Par exemple, dans le code suivant, vous souhaitez limiter les connexions entrantes à votre serveur SSH. La règle 888 génère une alerte pour les paquets SYN dirigés vers le port SSH. Si une adresse IP déclenche cette règle 10 fois ou plus en 60 secondes, le filtre de taux bascule l'action pour annuler le trafic correspondant futur. Le filtre de taux expire au bout de 5 minutes.

rate_filter gen_id 1, sig_id 888, track by_src, count 10, seconds 60, \ new_action drop, timeout 300

Conditions préalables

La version du bundle IDPS sélectionnée doit être v2406 ou une version ultérieure.

Procédure

- Dans NSX Manager, accédez à (sous la section Gestion des règles).

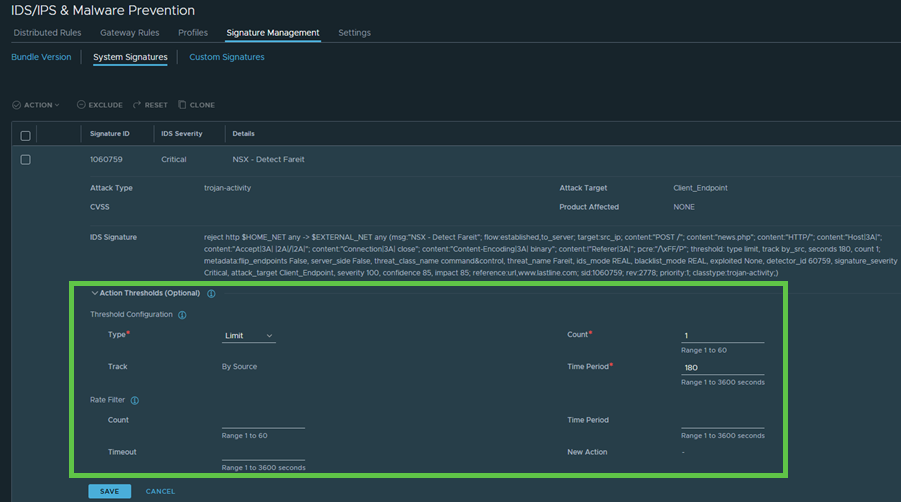

- Sur la page IDS/IPS et Malware Prevention, accédez à l'onglet Gestion des signatures, puis sélectionnez Signature système.

- Sélectionnez une règle, cliquez sur les trois points, puis sélectionnez Modifier le seuil d'action.

- Développez la section Seuils d'action.

- Dans Configuration du seuil, définissez les champs suivants :

- Type : vous pouvez choisir entre Limite, Seuil ou une combinaison des deux. Par défaut, l'option Limite est définie comme type de seuil pour chaque signature.

- Nombre : configurez le nombre de correspondances de règle requis pour que le seuil déclenche un événement dans IDPS. La plage est comprise entre 1 et 60.

- Suivi : par défaut, IPS surveille et suit les adresses IP provenant de la source.

- Période : spécifie la période pendant laquelle la règle doit atteindre le nombre défini. La plage disponible est comprise entre 1 et 3 600 secondes.

- Dans la section Filtre de taux, définissez les champs suivants :

- Nombre : configurez le nombre de correspondances de règle requis pour déclencher le filtre de taux, après quoi la nouvelle action est appliquée au trafic. La plage est comprise entre 1 et 60.

- Période : ce paramètre définit la durée pendant laquelle le nombre doit être atteint. La plage disponible est comprise entre 1 et 3 600 secondes.

- Délai d'expiration : ce paramètre définit la durée pendant laquelle le filtre de taux reste actif. La plage est comprise entre 1 et 3 600 secondes.

- Nouvelle action : par défaut, la nouvelle action est configurée sur Annuler.

- Cliquez sur Enregistrer.

- Cliquez sur Publier.

- Examinez les métadonnées de la signature pour voir la nouvelle configuration de seuil.