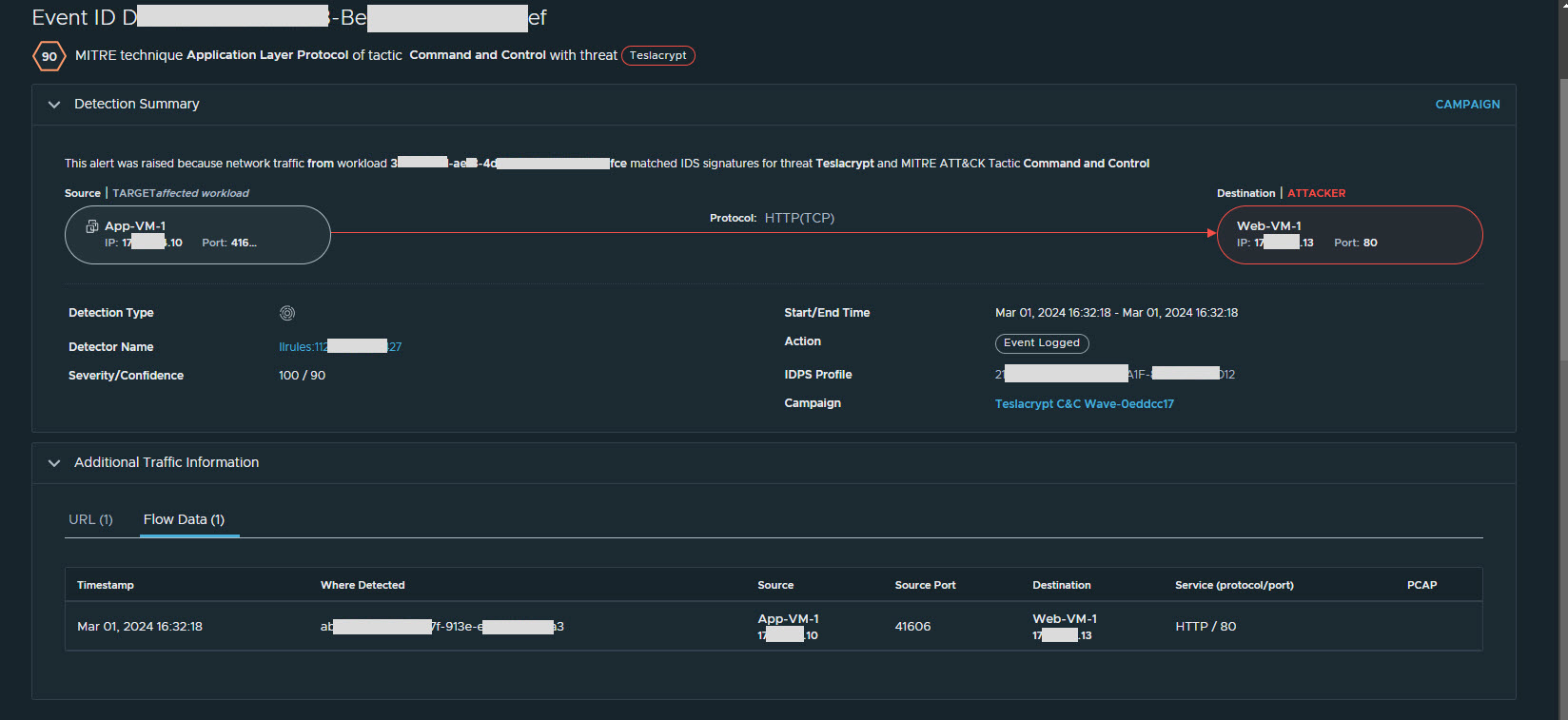

Les détections, également appelées événements de détection ou événements, représentent l'activité concernant la sécurité qui s'est produite dans le réseau et qui a été détectée par NSX Network Detection and Response. Les détections facilitent le tri et l'investigation des menaces en présentant une analyse de tous les événements liés à des menaces, quel que soit le type d'événement, dans l'environnement NSX.

Lorsque de nouvelles données de détection sont reçues par le système NSX Network Detection and Response, les données sont comparées aux événements de détection existants pour déterminer si la nouvelle détection peut être agrégée avec un événement de détection existant. Pour plus d'informations sur l'agrégation des détections, reportez-vous à la section Agrégation des détections.

Les événements de détection peuvent être corrélés ensemble pour former une campagne. Si un événement de détection n'a aucune corrélation avec une autre détection, il ne sera inclus dans aucune campagne.

Afficher la liste d'événements unifiés

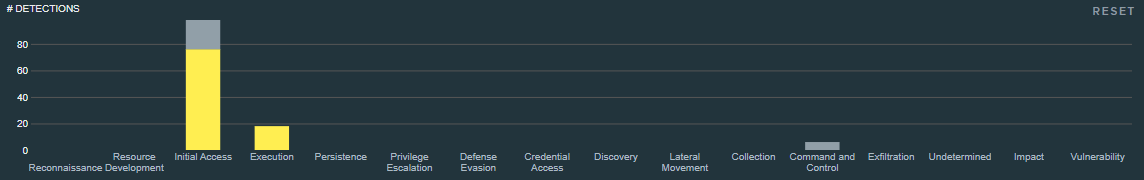

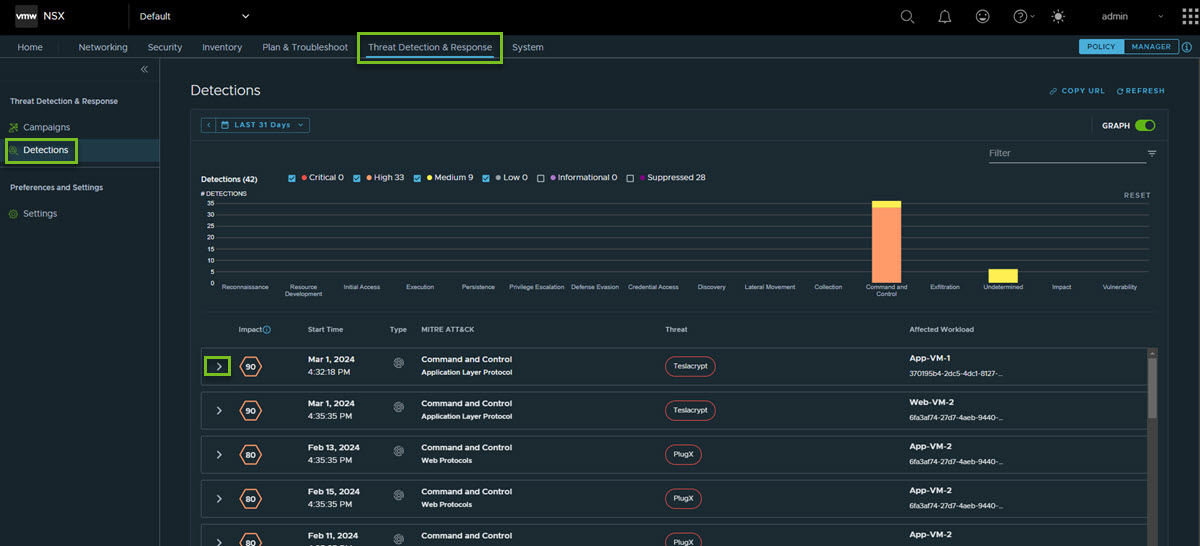

Pour afficher tous les événements de détection générés par NSX Network Detection and Response, accédez à la page . Cette page fournit un histogramme en haut de la page et une liste en dessous de l'histogramme. La liste est appelée liste d'événements unifiés et affiche tous les événements de détection. Chaque ligne de la liste représente un événement de détection.

- Cliquez sur Copier l'URL en haut à droite de la page pour copier l'adresse du lien avec les filtres actuellement appliqués.

Filtrer la liste d'événements unifiée

| Méthode | Détails |

|---|---|

| Cases à cocher | Cochez les cases au-dessus de l'histogramme pour filtrer la liste des événements unifiés en fonction du score d'impact de la détection. Pour plus d'informations sur les scores d'impact de la détection, reportez-vous à la section À propos des scores d'impact de détection.

|

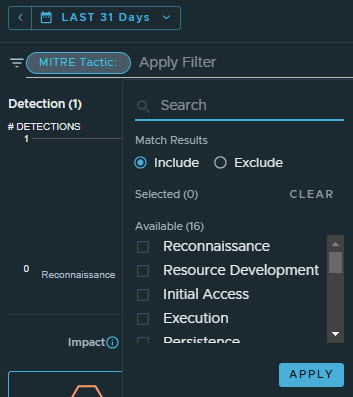

| Histogramme | Cliquez sur les barres d'histogramme pour filtrer la liste d'événements unifiée en fonction de la tactique MITRE ATT&CK identifiée dans la détection.

|

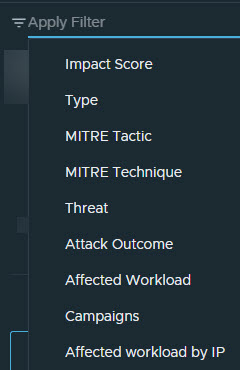

| Champ Filtre | Cliquez sur le champ Filtre pour obtenir des options de filtrage plus puissantes :

|

Afficher un résumé des événements de détection

Développez la ligne de détection et cliquez sur Plus de détails pour afficher le résumé de la détection.

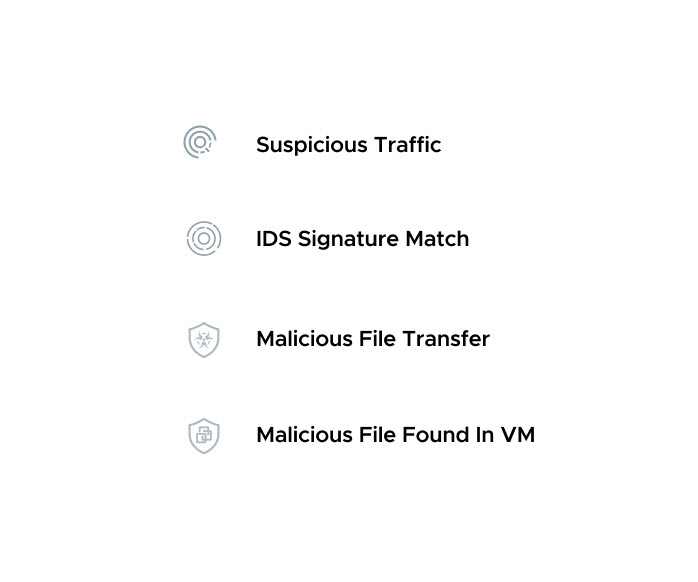

Type de détection

Vous pouvez afficher l'icône du type de détection dans la colonne Type. Passez la souris sur pour afficher le type de détection.

Exporter et télécharger des fichiers de capture de paquets

Présentation du comportement des programmes malveillants

La section Programmes malveillants fournit des informations à partir de l'analyse dynamique qui a été effectuée sur l'instance de logiciel malveillant associée à l'événement.

Cliquez sur Afficher les rapports pour accéder à des informations techniques détaillées sur la fonction du programme malveillant, son fonctionnement et le type de risque qu'il présente. Pour plus d'informations sur les informations affichées, consultez la section Détails du rapport d'analyse.