Dans cet exemple, votre objectif est de créer des stratégies de sécurité avec des règles de pare-feu de passerelle qui détectent des fichiers malveillants sur le trafic nord-sud, qui transite par les dispositifs NSX Edge dans votre NSX.

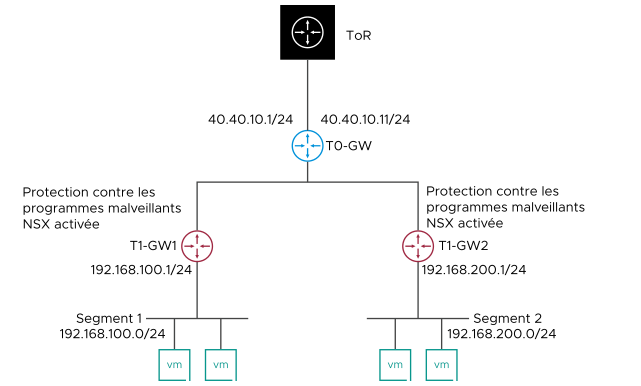

Pour cet exemple, tenez compte du fait que votre topologie réseau est comme indiqué dans la figure suivante. Vous allez ajouter des règles de protection contre les programmes malveillants de passerelle pour détecter les programmes malveillants sur les passerelles de niveau 1 : T1-GW1 et T1-GW2. Un segment de superposition est attaché aux deux passerelles de niveau 1. Les machines virtuelles de charge de travail sont attachées aux segments de superposition. Les deux passerelles de niveau 1 sont connectées à une seule passerelle de niveau 0, qui à son tour est connectée au commutateur ToR (Top-of-Rack) physique pour activer la connectivité avec le réseau public externe.

Hypothèses :

- Les groupes suivants sont ajoutés dans l'inventaire NSX.

Nom de groupe Type de groupe Remarques Nord

Adresses IP uniquement

Ce groupe contient une plage d'adresses IP publiques. Par exemple, 12.1.1.10-12.1.1.100

Sud

Générique

Ce groupe contient un segment de superposition (Segment1), qui est attaché à T1-GW1, en tant que membre statique.

- Un profil de protection contre les programmes malveillants nommé Profile_T1-GW est ajouté avec la configuration suivante :

- Toutes les options de catégorie de fichier sont sélectionnées.

- L'option Analyse de fichier cloud est sélectionnée.

Vous utiliserez ce profil de protection contre les programmes malveillants dans les règles de pare-feu de passerelle des deux passerelles de niveau 1.

Conditions préalables

- Des dispositifs NSX Edge avec un facteur de forme maxi grand sont déployés dans votre centre de données et configurés en tant que nœuds de transport Edge.

-

La fonctionnalité Prévention des logiciels malveillants de NSX est activée sur les passerelles de niveau 1 : T1-GW1 et T1-GW2.