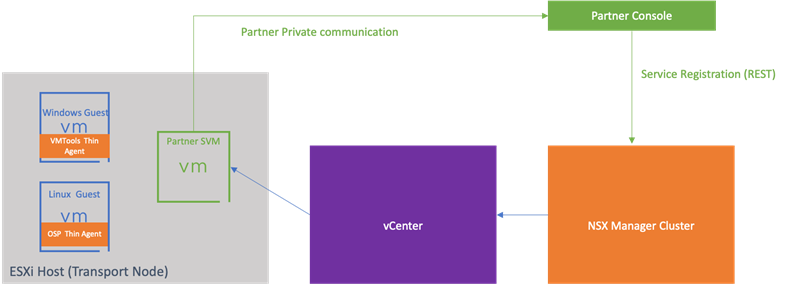

L’infrastructure d'insertion de services NSX permet l'insertion de services de sécurité en tant que modules complémentaires dans NSX. NSX fournit des interfaces pour définir, enregistrer et déployer des services de sécurité complémentaires. L'insertion de services permet d'ajouter des services de sécurité réseau et de point de terminaison à NSX.

L'introspection réseau NSX, auparavant appelé NetX, utilise l'insertion de services pour l'installation et la configuration de services de sécurité réseau tiers. Reportez-vous à la section Introspection réseau.

La protection de point de terminaison NSX, la protection contre les programmes malveillants distribués NSX utilisent une combinaison d'insertion de services et d'infrastructure Guest Introspection pour assurer la sécurité des points de terminaison.

Insertion de services

- Définissez la nature du service de sécurité qu'ils peuvent fournir, par exemple, Mise en réseau, Point de terminaison, Protection contre les programmes malveillants.

- Autorisez la classification des niveaux de sécurité fournis par le service de sécurité. Par exemple, Basique, Normal, Complet ou Argent, Or, Platine, etc. Cela est défini par le fournisseur.

- Permet de définir une spécification OVF qui inclut plusieurs facteurs de forme pour la SVM partenaire représentée dans le diagramme.

L'infrastructure d'insertion de services utilise l'API ESXi Agent Manager (EAM) de vCenter pour déployer l'OVF du service de sécurité donné par le fournisseur. OVF est déployé sur le cluster de calcul vSphere spécifié en tant que cible de déploiement. Une instance du fichier OVF est déployée sur chaque hôte du cluster cible. Il s'agit de l'instance de service. La VM déployée sur l'hôte est la VM de service.

Caractéristiques de la VM de service

- La VM de service est démarrée avant de démarrer une VM de charge de travail.

- Impossible de l'arrêter.

- Redémarre en cas d'arrêt.

- Épinglé à l'hôte afin qu'il ne puisse pas être migré vers un autre hôte.

Les fournisseurs de services de sécurité qui utilisent l'infrastructure d'insertion de services pour brancher leur service doivent définir leurs exigences réseau dans le fichier OVF fourni. Si la solution nécessite une connectivité réseau externe, OVF est requis pour spécifier des réseaux supplémentaires et les administrateurs doivent configurer ce réseau lors du déploiement du service.

L'infrastructure d'insertion de services s'appuie sur NSX Manager et vCenter pour faciliter le déploiement des services de sécurité. L'API d'insertion de services NSX est publique et les partenaires qui développent leurs solutions de sécurité doivent adhérer à cette API.

Concepts clés de l'insertion de services

Définition de service : les partenaires définissent des services avec ces attributs : nom, description, facteurs de forme de formulaire pris en charge, attributs de déploiement qui incluent les interfaces réseau et l'emplacement du module OVF du dispositif à utiliser par la SVM.

Profils de service et modèles fournisseur : les partenaires enregistrent des modèles fournisseur qui mettent en avant les niveaux de protection pour les stratégies. Par exemple, les niveaux de protection peuvent être or, argent ou platine. Les profils de service peuvent être créés à partir de modèles fournisseur, ce qui permet aux administrateurs NSX de nommer les modèles fournisseur en fonction de leur préférence. Pour les services autres que ceux de Guest Introspection, les profils de service permettent une personnalisation supplémentaire à l'aide d'attributs. Les profils de service peuvent ensuite être utilisés dans les règles de stratégie de protection de point de terminaison pour configurer la protection des groupes de machines virtuelles définis dans NSX. En tant qu'administrateur, vous pouvez créer des groupes en fonction du nom de la machine virtuelle, des balises ou des identifiants. Plusieurs profils de service peuvent être créés en option à partir d'un modèle fournisseur unique.

Guest Introspection

Services de sécurité centrés sur les points de terminaison ou nécessitant des informations provenant du fichier, du réseau, des processus etc. du point de terminaison. Les activités doivent utiliser l'infrastructure Guest Introspection en plus de l'insertion de services.

L'infrastructure Guest Introspection fournit les interfaces nécessaires qu'une solution de sécurité (déployée à l'aide de l'insertion de services) peut utiliser pour collecter le contexte de sécurité à partir du point de terminaison. Guest Introspection fournit une API de contexte riche qui fournit différents types d'événements en fonction des activités d'E/S sur la machine virtuelle invitée. Ces événements incluent, sans s'y limiter, les événements de fichier, de réseau, de processus, de registre et système. L'API permet de collecter des informations pertinentes supplémentaires dans le contexte de l'événement. L'API permet également aux méthodes de collecter des informations à la demande. Des interfaces sont fournies pour effectuer des actions de correction sur le point de terminaison, telles que refuser l'accès à un fichier ou supprimer un fichier jugé malveillant.

L'infrastructure Guest Introspection repose sur l'utilisation d'agents légers Guest Introspection déployés sur les machines virtuelles invitées. Les agents légers Guest Introspection sont disponibles pour les systèmes d'exploitation Windows et Linux. Sur Windows ils sont empaquetés et fournis avec VMTools. L'agent léger Linux est disponible dans le cadre des modules OSP (propres au système d'exploitation). Les modules sont hébergés sur le portail des modules VMware.

L'API Guest Introspection est mise à la disposition des fournisseurs de services de sécurité sous une NDA. Les fournisseurs de services de sécurité doivent respecter les exigences de l'API et doivent certifier leurs services avec VMware. Les solutions de sécurité certifiées VMware fournies par les fournisseurs de sécurité peuvent ensuite être utilisées en tant que services de sécurité complémentaires avec NSX.

- Le composant qui relaie les événements et les informations collectés par les agents légers invités vers les solutions de sécurité qui consomment la bibliothèque Guest Introspection est appelé Context MUX.

- Ce composant relaie également le profil de sécurité basé sur une règle de stratégie pour une machine virtuelle protégée vers sa solution de sécurité de protection. Par exemple, si un client sélectionne un profil de protection de base et s'applique à une machine virtuelle. Le MUX de contexte propage cet ID de VM et les informations de profil correspondantes à la solution de sécurité.

- Un autre composant faisant partie de l'infrastructure Guest Introspection s'exécute dans le cadre d'OpsAgent sur chaque hôte. Ce composant est utilisé pour consommer la configuration de sécurité NSX définie composée d'une stratégie basée sur des profils, des règles et des groupes. Il consomme la configuration de sécurité et fournit au contexte MUX. Context MUX utilise ces informations pour décider quelles machines virtuelles invitées doivent être mappées à quels services de sécurité pour la protection.

Concepts clés de Guest Introspection

Pilote d'introspection de fichiers : il est installé sur la machine virtuelle invitée et intercepte l'activité du fichier et du processus sur la machine virtuelle invitée.

Pilote d'introspection réseau : il est installé sur la machine virtuelle invitée et intercepte le trafic réseau et l'activité de l'utilisateur sur la machine virtuelle invitée.