L'objectif de Service de détection et de prévention des intrusions de NSX (IDS/IPS) est de surveiller le trafic réseau sur les hôtes et les dispositifs Edge à la recherche d'une éventuelle activité malveillante en comparant le trafic avec un ensemble connu de signatures. L'objectif de Prévention des logiciels malveillants de NSX est d'extraire des fichiers du trafic réseau sur les hôtes et les dispositifs Edge, et d'analyser le comportement malveillant éventuel de ces fichiers.

Présentation du service de détection et de prévention des intrusions de NSX

NSX IDS/IPS surveille l'éventuelle activité suspecte du trafic réseau sur un hôte en comparant le trafic avec les signatures. Une signature spécifie un modèle pour un type d'intrusion réseau qui doit être détecté et signalé. Chaque fois qu'un modèle de trafic correspondant à une signature est trouvé, une action prédéfinie est effectuée, telle que générer une alerte ou empêcher le trafic d'atteindre sa destination.

- Signatures basées sur les connaissances : ces signatures intègrent des connaissances ou des modèles spécifiques qui correspondent à un type d'attaque connu. Dans cette approche, IDS tente de détecter les intrusions en fonction de séquences d'instructions malveillantes déjà connues spécifiées dans les signatures. Par conséquent, les signatures basées sur les connaissances sont limitées aux attaques déjà connues et qui ne peuvent pas couvrir les menaces ciblées ou de type zero-day.

- Détection basée sur le comportement : ce type de détection tente d'identifier un comportement anormal en mettant en évidence des événements intéressants différents ou inhabituels par rapport à une ligne de base ou un trafic normal.

Ces événements sont appelés informatifs ou info et se composent d'événements qui mettent en évidence des activités inhabituelles dans un réseau qui ne sont pas nécessairement malveillantes, mais qui peuvent fournir des informations précieuses lors de l'examen d'une violation. Les signatures sont regroupées avec une logique de détection personnalisée qui peut être mise à jour sans devoir recompiler ou modifier le moteur IDS. La détection basée sur le comportement ajoute un nouveau niveau « suspect » de gravité des intrusions IDS.

- Architecture mutualisée

-

L'architecture mutualisée est prise en charge pour

NSX IDS/IPS. L'architecture mutualisée vous permet de configurer plusieurs locataires sur un déploiement de

NSX unique. L'architecture mutualisée permet d'isoler la sécurité et la mise en réseau dans les locataires. Les conditions suivantes s'appliquent pour l'architecture mutualisée

NSX IDS/IPS :

- Les paramètres de gestion des signatures et de NSX IDS/IPS sont disponibles uniquement pour le projet par défaut et non pour les projets personnalisés.

- Il n'existe aucune isolation de configuration entre les projets.

- Les profils et les règles peuvent être gérés à partir des projets par défaut et personnalisés.

- Une règle créée sous le projet par défaut n'aura pas de contexte de locataire.

- Un utilisateur peut créer des règles sous des projets personnalisés et cette règle aura le contexte de locataire.

- Un événement déclenché pour un projet personnalisé aura le contexte de locataire.

- Pour les projets personnalisés, le tableau de bord de surveillance de NSX IDS/IPS affiche uniquement les événements déclenchés pour ce projet.

Présentation de Prévention des logiciels malveillants de NSX

-

- Détection basée sur le hachage des fichiers malveillants connus

- Analyse locale de fichiers inconnus

- Analyse cloud de fichiers inconnus

La limite de taille de fichier maximale prise en charge pour l'analyse des programmes malveillants est de 64 Mo.

- Protection contre les programmes malveillants distribués NSX

-

La détection et la prévention des programmes malveillants sur le pare-feu distribué sont prises en charge pour les points de terminaison invités (VM) Windows et Linux, qui s'exécutent sur des clusters d'hôtes vSphere préparés pour NSX.

L'analyse locale et l'analyse cloud de toutes les catégories de fichiers sont prises en charge. Pour afficher la liste des catégories de fichiers prises en charge, reportez-vous à la section Catégories de fichiers prises en charge pour Prévention des logiciels malveillants de NSX.

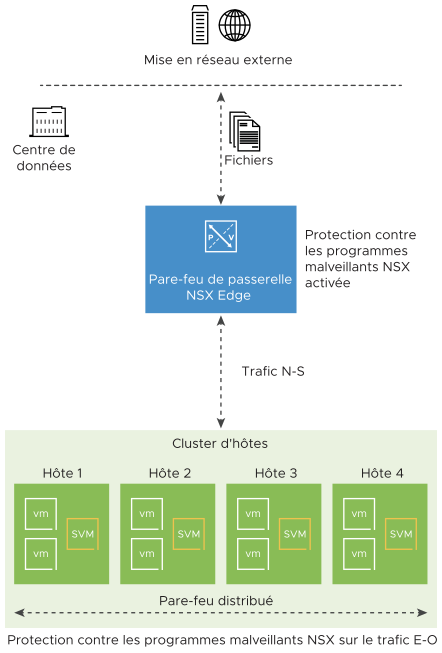

- Prévention des logiciels malveillants de NSX sur le pare-feu de passerelle

-

Seule la détection des programmes malveillants est prise en charge sur le pare-feu de passerelle. L'analyse locale et l'analyse cloud de toutes les catégories de fichiers de programmes malveillants sont prises en charge. Pour afficher la liste des catégories de fichiers prises en charge, reportez-vous à la rubrique en lien hypertexte mentionnée dans la section Protection contre les programmes malveillants distribués NSX.

Sur le trafic nord-sud, la fonctionnalité Prévention des logiciels malveillants de NSX utilise le moteur IDS/IPS sur les dispositifs NSX Edge pour extraire ou intercepter les fichiers entrant dans le centre de données. Sur le trafic est-ouest, cette fonctionnalité utilise les capacités de la plate-forme NSX Guest Introspection (GI). Si le fichier contourne la surveillance sur le dispositif NSX Edge et atteint l'hôte, il est extrait par l'agent léger GI sur les VM invitées.

Pour détecter et empêcher les programmes malveillants sur des VM invitées, vous devez installer l'agent léger NSX Guest Introspection sur des VM invitées et déployer le service Protection contre les programmes malveillants distribués NSX sur des clusters d'hôtes vSphere préparés pour NSX. Lorsque ce service est déployé, une machine virtuelle de service (SVM) est installée sur chaque hôte du cluster vSphere tandis que Prévention des logiciels malveillants de NSX est activé sur le cluster d'hôtes.

Les pilotes d'agent léger NSX Guest Introspection pour Windows sont inclus avec VMware Tools. Pour afficher les versions de VMware Tools prises en charge pour votre version de NSX, consultez la Matrice d'interopérabilité des produits VMware. Pour afficher la liste des systèmes d'exploitation invités Windows pris en charge pour une version spécifique de VMware Tools, consultez les notes de mise à jour de cette version dans la documentation de VMware Tools.

L'agent léger Guest Introspection pour Linux est disponible dans le cadre des modules OSP (propres au système d'exploitation). Les modules sont hébergés sur le portail des modules VMware. L'installation d'open-vm-tools ou de VM Tools n'est pas requise pour Linux. Pour afficher la liste des versions du système d'exploitation invité Linux prises en charge, reportez-vous à la section Conditions préalables dans Installer l'agent léger Guest Introspection pour l'antivirus sur les machines virtuelles Linux.

- Événements de fichier Prévention des logiciels malveillants de NSX

-

Les événements de fichiers sont générés lorsque des fichiers sont extraits par le moteur IDS sur les dispositifs NSX Edge dans le trafic nord-sud et par l'agent NSX Guest Introspection sur les points de terminaison de machine virtuelle dans le trafic est-ouest distribué.

La fonctionnalité Prévention des logiciels malveillants de NSX inspecte les fichiers extraits pour déterminer s'ils sont inoffensifs, malveillants ou suspects. Chaque inspection unique d'un fichier est comptée comme un événement de fichier unique dans NSX. En d'autres termes, un événement de fichier fait référence à une inspection de fichier unique.

Pour plus d'informations sur la surveillance des événements de fichiers Prévention des logiciels malveillants de NSX à l'aide de l'interface utilisateur, reportez-vous à la section Surveillance des événements de fichiers.

Pour plus d'informations sur la surveillance des événements de fichiers à l'aide des API d'événements de fichier Prévention des logiciels malveillants de NSX, reportez-vous à la documentation sur le portail VMware Developer Documentation.