Les profils SSL configurent des propriétés SSL indépendantes des applications, notamment des listes de chiffrement qui peuvent être réutilisées sur plusieurs applications. Les propriétés SSL sont différentes lorsque l'équilibreur de charge est utilisé en tant que client ou en tant que serveur, et par conséquent, des profils SSL distincts sont pris en charge pour le côté client et le côté serveur.

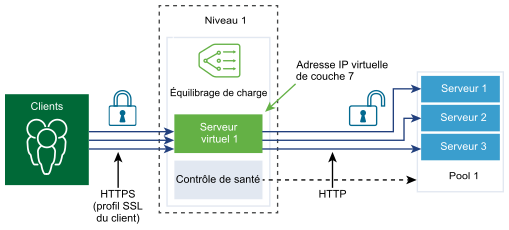

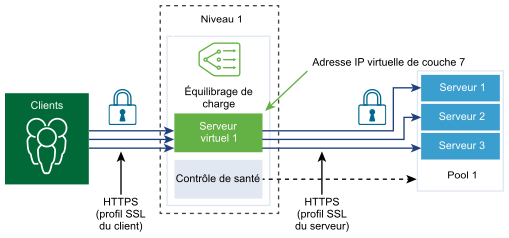

Le profil SSL côté client fait référence à l'équilibreur de charge utilisé en tant que serveur SSL et à l'arrêt de la connexion SSL client. Le profil SSL côté serveur fait référence à l'équilibreur de charge utilisé en tant que client et à l'établissement d'une connexion avec le serveur.

- default-balanced-client-ssl-profile

- default-balanced-server-ssl-profile

- default-high-compatibility-client-ssl-profile

- default-high-compatibility-server-ssl-profile

- default-high-security-client-ssl-profile,

- default-high-security-server-ssl-profile.

Pour les versions 4.1.x de NSX, NSX Manager pouvait communiquer avec un serveur virtuel d'équilibreur de charge NSX si le serveur virtuel était configuré avec le profil default-balanced-client-ssl-profile et les certificats ECDSA. NSX Manager ne pouvait pas communiquer avec un serveur virtuel d'équilibreur de charge NSX si le serveur virtuel était configuré avec le profil default-balanced-client-ssl-profile et les certificats RSA, car le groupe de chiffrement équilibré ne prenait pas en charge le chiffrement requis TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384. Par conséquent, la communication entre NSX Manager et l'adresse IP virtuelle de l'équilibreur de charge vIDM avec une telle configuration était interrompue depuis NSX 4.1.x. À partir de NSX 4.2, le chiffrement TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 est également ajouté aux profils client/serveur à compatibilité élevée et équilibrés pour prendre en charge la communication entre NSX Manager et un serveur virtuel d'équilibreur de charge pour vIDM. Avec ce nouvel ajout, vous n'avez plus besoin de créer un profil personnalisé et d'ajouter le chiffrement TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 comme solution pour prendre en charge de la communication entre NSX Manager et une adresse IP virtuelle d'équilibreur de charge vIDM.

La mise en cache de session SSL permet au client et au serveur SSL de réutiliser les paramètres de sécurité précédemment négociés en évitant l'opération de clé publique coûteuse au cours de l'établissement de liaison SSL. Cette mise en cache est désactivée par défaut côté client et côté serveur.

Les tickets de session SSL constituent un autre mécanisme qui permet au client et au serveur SSL de réutiliser les paramètres de session précédemment négociés. Dans ces tickets, le client et le serveur négocient s'ils prennent en charge les tickets de session SSL lors de l'établissement de liaison. S'ils sont pris en charge des deux côtés, le serveur peut envoyer un ticket SSL, qui inclut des paramètres de session SSL chiffrés, au client. Le client peut utiliser ce ticket dans les connexions suivantes afin de réutiliser la session. Les tickets de session SSL sont activés côté client et désactivés côté serveur.

Procédure

- Avec des privilèges d'administrateur, connectez-vous à NSX Manager.

- Sélectionnez .

- Sélectionnez un profil SSL client et entrez les détails du profil.

Option Description Nom et description Entrez un nom et une description pour le profil SSL client. Suite SSL Sélectionnez le groupe de chiffrement SSL dans le menu déroulant. Les chiffrements et protocoles SSL disponibles à inclure dans le profil SSL client sont renseignés. Le groupe de chiffrement SSL équilibré est le groupe par défaut.

Mise en cache de session Activez ce bouton pour autoriser le client et le serveur SSL à réutiliser les paramètres de sécurité précédemment négociés en évitant l'opération de clé publique coûteuse au cours de l'établissement de liaison SSL. Balises Entrez des balises pour faciliter la recherche. Vous pouvez spécifier une balise pour définir son étendue.

Chiffrements SSL pris en charge En fonction de la suite SSL, les chiffrements SSL pris en charge sont renseignés ici. Cliquez sur Afficher plus pour afficher la liste complète. Si vous avez sélectionné Personnaliser, vous devez sélectionner les chiffrements SSL dans le menu déroulant.

Protocoles SSL pris en charge En fonction de la suite SSL, les protocoles SSL pris en charge sont renseignés ici. Cliquez sur Afficher plus pour afficher la liste complète. Si vous avez sélectionné Personnaliser, vous devez sélectionner les chiffrements SSL dans le menu déroulant.

Délai d'expiration de l'entrée de cache de session Entrez le délai d'expiration du cache en secondes pour spécifier la durée pendant laquelle les paramètres de session SSL sont conservés et peuvent être réutilisés. Chiffrement de serveur préféré Faites basculer ce bouton pour que le serveur puisse sélectionner le premier chiffrement pris en charge dans la liste. Lors de l'établissement de liaison SSL, le client envoie une liste ordonnée des chiffrements pris en charge au serveur.

- Sélectionnez un profil SSL serveur et entrez les détails du profil.

Option Description Nom et description Entrez un nom et une description pour le profil SSL de serveur. Suite SSL Sélectionnez le groupe de chiffrement SSL dans le menu déroulant. Les chiffrements et protocoles SSL disponibles à inclure dans le profil SSL serveur sont renseignés. Le groupe de chiffrement SSL équilibré est le groupe par défaut.

Mise en cache de session Activez ce bouton pour autoriser le client et le serveur SSL à réutiliser les paramètres de sécurité précédemment négociés en évitant l'opération de clé publique coûteuse au cours de l'établissement de liaison SSL. Balises Entrez des balises pour faciliter la recherche. Vous pouvez spécifier une balise pour définir son étendue.

Chiffrements SSL pris en charge En fonction de la suite SSL, les chiffrements SSL pris en charge sont renseignés ici. Cliquez sur Afficher plus pour afficher la liste complète. Si vous avez sélectionné Personnaliser, vous devez sélectionner les chiffrements SSL dans le menu déroulant.

Protocoles SSL pris en charge En fonction de la suite SSL, les protocoles SSL pris en charge sont renseignés ici. Cliquez sur Afficher plus pour afficher la liste complète. Si vous avez sélectionné Personnaliser, vous devez sélectionner les chiffrements SSL dans le menu déroulant.

Délai d'expiration de l'entrée de cache de session Entrez le délai d'expiration du cache en secondes pour spécifier la durée pendant laquelle les paramètres de session SSL sont conservés et peuvent être réutilisés. Chiffrement de serveur préféré Faites basculer ce bouton pour que le serveur puisse sélectionner le premier chiffrement pris en charge dans la liste. Lors de l'établissement de liaison SSL, le client envoie une liste ordonnée des chiffrements pris en charge au serveur.