Dans cet exemple de scénario, supposons que vous souhaitiez créer une signature personnalisée qui détecte le trafic SMB indiquant des tentatives de sondage ciblant les vulnérabilités dans des systèmes non corrigés contre MS17-010, une vulnérabilité potentiellement exploitée par des logiciels malveillants tels que WannaCry.

Conditions préalables

Assurez-vous que les signatures personnalisées chargées utilisent uniquement les mots clés Suricata pris en charge. L'utilisation de mots clés non pris en charge rendra la signature non valide, car il sera impossible d'analyser les mots clés ne figurant pas dans la liste approuvée.

Procédure

- Vous pouvez charger une signature personnalisée de l'une des manières suivantes :

Si vous avez déjà chargé un bundle de signatures personnalisées, exportez-le d'abord au format .zip vers votre système local. Ensuite, ajoutez la nouvelle signature personnalisée au bundle et rechargez-la.

Vous pouvez ajouter manuellement une signature personnalisée en ajoutant la signature IDS.

Clonez les signatures système et personnalisez la signature.

- Ajoutons manuellement la signature personnalisée. Dans l'interface utilisateur de NSX Manager, accédez à (sous la section Gestion des règles), sélectionnez .

- Cliquez sur +Ajouter, puis sur Ajouter manuellement.

- Dans la fenêtre Ajouter manuellement des signatures personnalisées, cliquez sur Ajouter une signature, entrez ou collez la signature personnalisée, puis cliquez sur AJOUTER. Vous pouvez ajouter d'autres signatures en cliquant sur Ajouter une signature. Après avoir ajouté toutes les signatures désirées dans le bundle, cliquez sur Enregistrer. Par exemple,

alert tcp $HOME_NET any -> $EXTERNAL_NET 445 (msg:"NSX - Detect Potential SMB probe for MS17-010 patch"; flow:established,to_server; target:src_ip; content:"|00|"; depth:1; content:"|FF|SMB"; within:7; content:"|23 00 00 00 07 00 5C|PIPE|5C 00|"; within:110; threshold: type limit, track by_src, seconds 10, count 10; metadata:ll_expected_verifier default, flip_endpoints False, server_side False, threat_class_name Suspicious Network Interaction, threat_name Potential SMB probe for MS17-010 patch, ids_mode INFO, blacklist_mode DISABLED, exploited None, confidence 50, severity 20, detector_id 63681, signature_severity Informational; reference:url,www.lastline.com; classtype:trojan-activity; sid:1063681; rev:6499; priority:5; flowbits:set,CS.LL.verifier_tcp_successful; flowbits:set,CS.LL.verifier_tcp_failed; flowbits:set,CS.LL.verifier_tcp_blocked;)

- NSX IDS/IPS démarre automatiquement le processus de validation des signatures récemment ajoutées. Le validateur de signature évalue la validité de la règle et la classe en lui attribuant l'état Valide, Non valide ou Avertissement. Par défaut, les signatures Avertissement sont exclues du processus de validation. Vous devez les sélectionner explicitement pour inclusion si vous souhaitez qu'elles soient transférées vers les nœuds de transport. Les signatures dans l'état Non valide sont publiées, mais elles ne sont stockées que sur NSX Manager et ne sont pas transférées vers les nœuds de transport. Cependant, vous devez résoudre tous les problèmes liés aux signatures non valides et les valider à nouveau pour qu'elles puissent être publiées.

- Cliquez sur Publier.

- Vérifiez que vous pouvez voir les signatures publiées sur les nœuds de transport.

- Sur la page IDS/IPS et Malware Prevention, sélectionnez Profils. Vous pouvez ajouter un nouveau profil personnalisé ou modifier un profil existant pour inclure des signatures personnalisées. Lors de l'ajout ou de la modification d'un profil, assurez-vous d'attribuer des gravités aux signatures personnalisées.

- Vérifiez que les règles sont appliquées avec le profil de signature personnalisé.

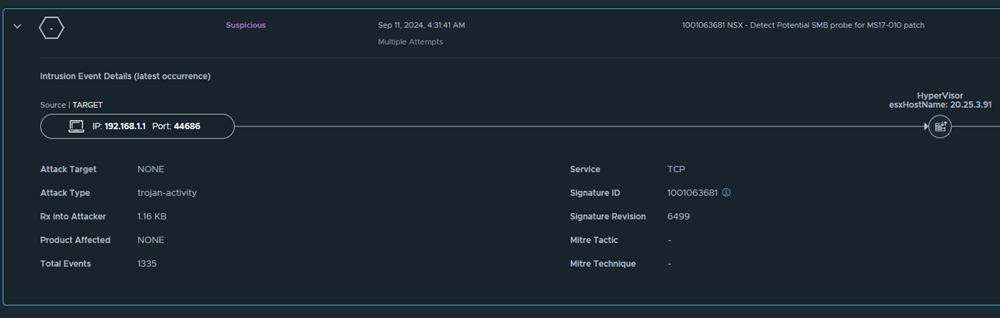

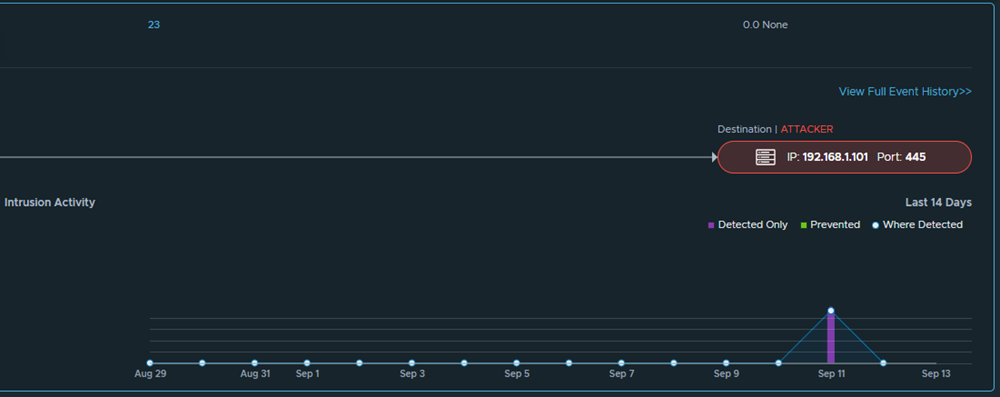

- Lorsque le trafic malveillant tente de sonder les vulnérabilités dans des systèmes non corrigés contre MS17-010, IDS génère une alerte en cas d'activité suspecte.

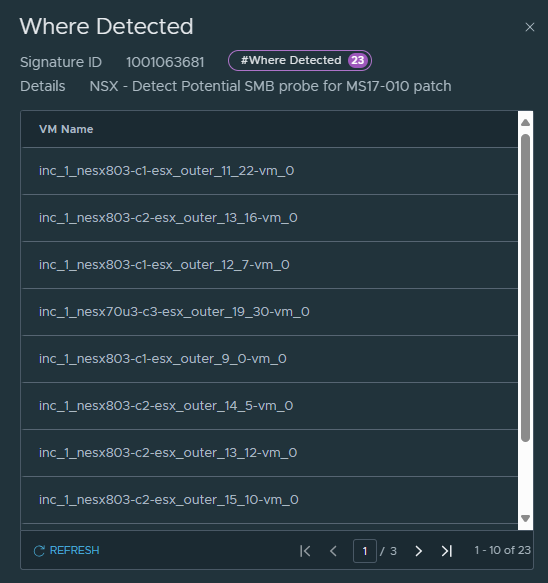

- Le champ Emplacement de la détection répertorie les machines virtuelles sur lesquelles des tentatives de sondage ont été effectuées pour exploiter les systèmes non corrigés.

- Corrigez ces machines virtuelles pour éviter les vulnérabilités dans les systèmes non corrigés contre MS17-010.