Configurez des stratégies de pare-feu horizontal et vertical dans des catégories prédéfinies pour votre environnement.

Le pare-feu distribué (horizontal) et le pare-feu de passerelle (vertical) offrent plusieurs ensembles de règles configurables, divisés en catégories. Vous pouvez configurer une liste d'exclusion qui contient des commutateurs logiques, des ports logiques ou des groupes qui doivent être exclus de l'application du pare-feu.

Pare-feu NSX simplifie la définition de la stratégie en disposant de catégories prédéfinies, ce qui facilite l'organisation des règles.

- Catégories de stratégies de pare-feu de passerelle : urgence, système, règles préalables, passerelle locale, service automatique, par défaut. Pour plus d'informations, reportez-vous à la section Pare-feu de passerelle.

- Catégories de stratégies de pare-feu distribué : ethernet, urgence, infrastructure, environnement, application, par défaut. Pour plus d'informations reportez-vous à la section Pare-feu distribué.

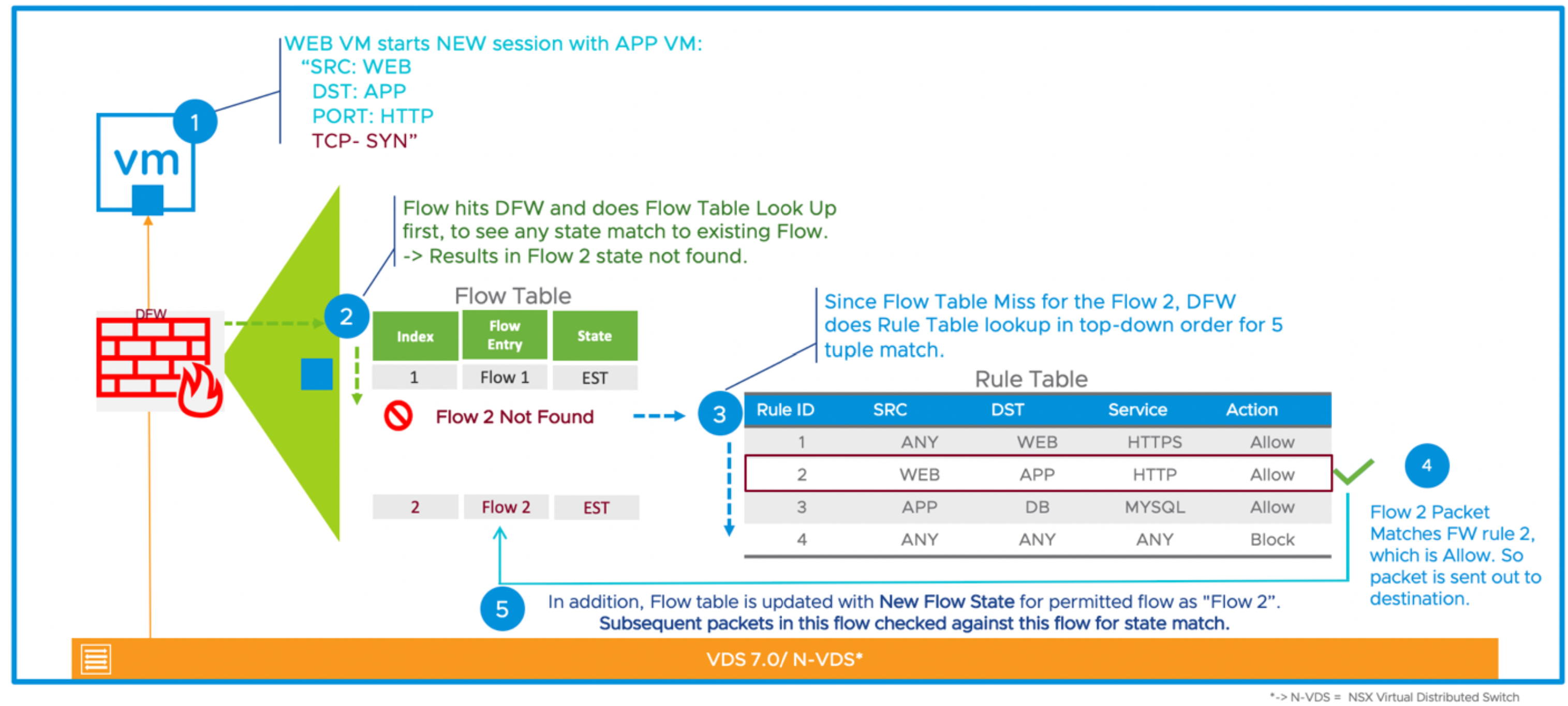

Les catégories sont classées de gauche à droite, et les règles sont classées de haut en bas. Les paquets sont mis en correspondance avec les règles avec un ordre de haut en bas dans chaque catégorie. Chaque paquet est analysé en fonction de la règle définie sur la première ligne en commençant par la catégorie la plus à gauche du tableau de règles. Les règles suivantes sont ensuite appliquées dans l'ordre descendant dans ce tableau. Si aucune correspondance n'est trouvée, la même vérification est effectuée par rapport aux règles de la catégorie suivante. La première règle correspondant aux paramètres du trafic est appliquée. Si l'action de règle est Autoriser, Abandonner ou Rejeter, aucune règle suivante ne peut être appliquée, car la recherche est ensuite terminée pour ce paquet. Les règles de la catégorie Environnement disposent d'une action « Accès à l'application » supplémentaire ; tout paquet qui correspond à une telle règle sera également mis en correspondance avec le tableau de règles et sera lié à la règle de correspondance de la catégorie Application avec ordre de haut en bas. En raison de ce comportement, il est toujours recommandé de placer les stratégies les plus granulaires en haut du tableau de règles. Ainsi, elles seront appliquées avant des règles plus génériques.

La règle de pare-feu NSX par défaut qui correspond à tout paquet non géré par une règle de grain plus fine est configurée avec une action permissive. Nous vous recommandons de configurer des règles de liste autorisée plus spécifiques pour autoriser les flux de trafic requis par les applications, puis de modifier la règle par défaut pour qu'elle soit abandonnée ou rejetée afin de créer une position de sécurité plus sécurisée. Le fait qu'un pare-feu est-ouest ou nord-sud ne se ferme pas ou ne s'ouvre pas en cas d'échec dépend de la dernière règle du pare-feu.

- Une recherche est effectuée dans le tableau de dispositif de suivi de connexion pour déterminer si une entrée pour le flux existe déjà.

- Comme le flux 2 n'est pas présent dans le tableau de dispositif de suivi de connexion (c'est-à-dire résultat manquant), une recherche est effectuée dans le tableau de règles pour identifier la règle qui s'applique au flux 2. La première règle qui correspond au flux s'applique.

- La règle 2 correspond au flux 2. L'action est définie sur « Autoriser ».

- Comme l'action est définie sur « Autoriser » pour le flux 2, une entrée est créée dans le tableau de dispositif de suivi de connexion. Le paquet est ensuite transmis en dehors de DFW.