Avant d'enregistrer un cluster Kubernetes Antrea dans NSX, vous devez effectuer plusieurs tâches préalables comme décrit dans cette documentation.

Vous pouvez enregistrer plusieurs clusters Kubernetes Antrea dans un déploiement de NSX unique.

Si la version VMware Container Networking™ with Antrea™ dans votre cluster Kubernetes est 1.8.0 ou version ultérieure, effectuez les tâches 1 à 6 et la tâche 9. Vous pouvez ignorer les tâches 7 et 8 dans cette documentation.

Si la version VMware Container Networking™ with Antrea™ dans votre cluster Kubernetes est 1.7.0 ou antérieure, effectuez les tâches 1 à 5 et les tâches 7 à 9. La tâche 6 n'est pas applicable.

Tâche 1 : ajout des licences appropriées dans NSX

Persona : administrateur NSX

Votre environnement NSX doit disposer d'une licence de base, qui autorise le système à accéder aux fonctionnalités de mise en réseau, et d'une licence de sécurité qui autorise le système à accéder à la fonctionnalité de pare-feu distribué.

Pour en savoir plus sur les licences de base et de sécurité disponibles, reportez-vous à la section Types de licences.

Tâche 2 : assurez-vous que les ports requis sont ouverts pour l'adaptateur d'interfonctionnement Antrea-NSX

L'adaptateur d'interfonctionnement Antrea-NSX s'exécute en tant qu'espace dans un cluster Kubernetes Antrea, et cet espace utilise le mode de mise en réseau de l'hôte. L'espace peut être planifié pour s'exécuter sur n'importe quel nœud Kubernetes. Vous devez vous assurer que les nœuds K8s peuvent atteindre les adresses IP NSX sur les ports mentionnés dans le portail Ports et protocoles VMware à l'adresse https://ports.esp.vmware.com/home/NSX.

Sur ce lien, entrez Espace d'interfonctionnement Antrea dans la zone de texte Rechercher.

Tâche 3 : déployer Antrea clusters Kubernetes

Persona : administrateur de plate-forme Kubernetes

Un cluster Kubernetes avec plug-in réseau Antrea doit être actif et prêt.

- Les clusters de gestion Tanzu sont déployés et les clusters sont en cours d'exécution.

- Les clusters Kubernetes Tanzu sont déployés et les clusters sont en état d'exécution.

- L'interface de ligne de commande (CLI) Tanzu est installée.

Pour obtenir des informations détaillées sur ces tâches, reportez-vous à la documentation Tanzu Kubernetes Grid sur https://docs.vmware.com/fr/VMware-Tanzu-Kubernetes-Grid/index.html.

Lorsque vous déployez un cluster de gestion, la mise en réseau avec Antrea est automatiquement activée dans le cluster de gestion.

Tâche 4 : déterminer la version Antrea à partir du cluster Kubernetes

Persona : administrateur de plate-forme Kubernetes

Avant de télécharger le fichier d'interfonctionnement Antrea-NSX (antrea-interworking-version.zip), qui est la condition préalable suivante de cette rubrique, vous devez déterminer la version open source Antrea de votre cluster Kubernetes.

Pour voir un exemple, reportez-vous au tableau suivant.

Ce tableau n'est pas une liste complète de toutes les versions VMware Container Networking et Antrea les versions d'interfonctionnement NSX. Pour obtenir la liste complète, reportez-vous aux notes de mise à jour VMware Container Networking™ with Antrea™ à l'adresse https://docs.vmware.com/fr/VMware-Container-Networking-with-Antrea/index.html.

| Version de VMware Container Networking | Basé sur la version OSS d'Antrea | Compatible avec la version d'interfonctionnement Antrea-NSX |

|---|---|---|

| v1.5.0 Reportez-vous aux Notes de mise à jour v1.5.0 |

v1.7.1 |

v0.7.* |

| v1.4.0 Reportez-vous aux Notes de mise à jour v1.4.0 |

v1.5.2 |

v0.5.* |

| v1.3.1 Reportez-vous aux Notes de mise à jour v1.3.1-1.2.3 |

v1.2.3 |

v0.2.* |

- Recherchez le nom de l'espace Contrôleur Antrea. Kubernetes génère ce nom avec une chaîne aléatoire, vous pouvez donc obtenir le nom du cluster K8s.

Par exemple :

$ kubectl get pod -n kube-system -l component=antrea-controller NAME READY STATUS RESTARTS AGE antrea-controller-6b8cb7cd59-wcjvd 1/1 Running 0 13d

Dans cette sortie de commande, le nom de l'espace Contrôleur Antrea est antrea-controller-6b8cb7cd59-wcjvd.

- Récupérez la version open source de Antrea en exécutant la commande suivante :

$ kubectl exec -it antrea-controller-6b8cb7cd59-wcjvd -n kube-system -- antctl version antctlVersion: v1.7.1-cacafc0 controllerVersion: v1.7.1-cacafc0

Dans cette sortie de commande, v1.7.1 est la version open source d'Antrea que vous souhaitez déterminer.

Tâche 5 : téléchargez le fichier zip d'interfonctionnement Antrea-NSX

Persona : administrateur de plate-forme Kubernetes

- Ouvrez la page Mes téléchargements sur le portail support Broadcom.

- Dans le coin supérieur droit, cliquez sur le menu

, puis sélectionnez VMware Cloud Foundation.

, puis sélectionnez VMware Cloud Foundation.La page Mes téléchargements affiche uniquement les SKU que vous êtes autorisé à télécharger.

- Cliquez sur VMware Antrea, puis sur VMware Antrea Enterprise.

- Cliquez sur la version de VMware Container Networking avec Antrea qui vous concerne. L'onglet Téléchargements principaux s'ouvre.

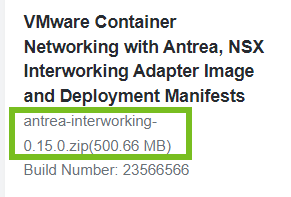

- Recherchez le nom de fichier VMware Container Networking avec Antrea, Image de l'adaptateur d'interfonctionnement NSX et Manifestes de déploiement sur cette page d'onglet.

- Vérifiez que la version du fichier antrea-interworking-version.zip mentionnée sous le nom de fichier est compatible avec la version du logiciel open source Antrea, que vous avez déterminée précédemment.

Par exemple :

- Cochez la case J’accepte les conditions générales de Broadcom.

- Cliquez sur l'icône de téléchargement.

| Nom du fichier | Description |

|---|---|

| interworking.yaml | Fichier manifeste de déploiement YAML pour enregistrer un cluster Kubernetes Antrea sur NSX. |

| bootstrap-config.yaml | Fichier YAML dans lequel vous pouvez spécifier les détails suivants pour l'enregistrement : nom du cluster Kubernetes Antrea, adresses IP NSX Manager, certificat TLS du cluster Kubernetes et clé privée du cluster Kubernetes. |

| bin/antreansxctl | Antrea-NSXUtilitaire de ligne de commande. Cet utilitaire est disponible dans le fichier antrea-interworking.zip de VMware Container Networking version 1.7.0 ou ultérieure. |

| deregisterjob.yaml | Fichier manifeste YAML pour enregistrer un cluster Kubernetes Antrea depuis NSX. |

| ns-label-webhook.yaml | Définitions de Webhook pour l'ajout automatique d'étiquettes aux espaces de noms Kubernetes récemment créés. Ce fichier YAML est utilisé uniquement lorsque la version de Kubernetes est ≤ 1.20. |

| interworking-version.tar | Fichier d'archive pour les images de conteneur de Adaptateur du plan de gestion et Adaptateur de plan de contrôle central. |

Tâche 6 : exécution de la commande de démarrage antreansxctl

Persona : administrateur NSX

- Création d’un certificat auto-signé

- Création d'un utilisateur d'identité de principal (PI)

- Création de la configuration de démarrage (bootstrap-config.yaml)

Note : Le modèle bootstrap-config.yaml intégré à l'utilitaire de ligne de commande antreansxctl est compatible avec la version d'interfonctionnement actuelle. L'utilitaire de ligne de commande ne repose pas sur le fichier bootstrap-config.yaml du fichier antrea-interworking.zip à exécuter.

Pour exécuter la commande antreansxctl bootstrap, utilisez l'utilitaire de ligne de commande antreansxctl. Vous pouvez trouver cet utilitaire dans le fichier antrea-interworking.zip que vous avez téléchargé précédemment.

L'utilitaire antreansxctl est un exécutable Linux uniquement. Par conséquent, vous avez besoin d'une machine Linux pour exécuter cet utilitaire.

Pour en savoir plus sur l'utilisation de la commande antreansxctl bootstrap et ses différentes options de configuration, reportez-vous à la documentation ligne de commande antreansxctl dans le Guide d'installation de VMware Container Networking with Antrea.

Tâche 7 : créer un certificat de sécurité auto-signé

Persona : administrateur NSX

Un certificat de sécurité auto-signé est requis pour créer un compte d'utilisateur d'identité de principal dans NSX, comme expliqué plus loin dans cette rubrique.

À l'aide des commandes OpenSSL, créez un certificat de sécurité auto-signé pour chaque cluster Kubernetes Antrea que vous souhaitez enregistrer dans NSX.

Par exemple, supposons que vous souhaitez créer un certificat OpenSSL auto-signé d'une longueur de 2 048 bits pour un cluster Kubernetes Antrea appelé cluster-ventes. Les commandes OpenSSL suivantes génèrent un fichier de clé privée, un fichier de demande de signature de certificat et un fichier de certificat auto-signé pour ce cluster.

openssl genrsa -out cluster-sales-private.key 2048 openssl req -new -key cluster-sales-private.key -out cluster-sales.csr -subj "/C=US/ST=CA/L=Palo Alto/O=VMware/OU=Antrea Cluster/CN=cluster-sales" openssl x509 -req -days 3650 -sha256 -in cluster-sales.csr -signkey cluster-sales-private.key -out cluster-sales.crt

Tâche 8 : créer un utilisateur d'identité de principal

Persona : administrateur NSX

L'Adaptateur du plan de gestion et l'Adaptateur de plan de contrôle central utilisent le compte d'utilisateur d'identité de principal (PI) pour s'authentifier auprès d'un NSX Manager et s'identifier comme identité de principal. L'utilisateur d'identité de principal possède les ressources d'inventaire signalées par les adaptateurs. NSX empêche les autres utilisateurs de remplacer accidentellement les ressources d'inventaire.

Chaque cluster Kubernetes Antrea nécessite un utilisateur PI différent. Le nom du cluster Kubernetes doit être unique dans NSX. Le nom commun du certificat et le nom d'utilisateur PI doivent être identiques au nom du cluster. NSX ne prend pas en charge le partage de certificat et l'utilisateur PI entre les clusters.

Créez un utilisateur d'identité de principal dans NSX avec le certificat auto-signé que vous avez créé à l'étape précédente. Attribuez à cet utilisateur d'identité de principal un rôle Administrateur d'entreprise.

- Dans l'interface utilisateur de NSX Manager, cliquez sur l'onglet Système.

- Sous Paramètres, accédez à .

- Cliquez sur .

- Entrez un nom pour l'utilisateur d'identité de principal. Par exemple, entrez cluster-sales.

Important : Assurez-vous de spécifier le même nom pour l'utilisateur d'identité de principal NSX, le certificat CN et l'argument clusterName dans le fichier bootstrap-config.yaml.

Pour plus d'informations sur le fichier de configuration de démarrage, reportez-vous au Modifier le fichier de configuration de démarrage.

- Sélectionnez le rôle Administrateur d'entreprise.

- Dans le champ ID de nœud, entrez un nom pour le cluster Kubernetes Antrea. Ce nom doit être unique dans tous les clusters Kubernetes que vous enregistrez dans NSX. Par exemple, entrez cluster-sales.

- Dans la zone de texte Fichier PEM de certificat, collez le certificat auto-signé complet que vous avez créé précédemment. Assurez-vous que les lignes -----BEGIN CERTIFICATE---- et ------END CERTIFICATE----- sont également collées dans cette zone de texte.

- Cliquez sur Enregistrer.

- Dans le volet de navigation de gauche, sous Paramètres, cliquez sur Certificats. Vérifiez que le certificat auto-signé du cluster Kubernetes Antrea s'affiche.

Tâche 9 : importer les images de conteneur dans le registre de conteneur

Persona : administrateur de plate-forme Kubernetes

Il existe deux approches pour effectuer cette tâche préalable.

- Approche 1 (recommandé) : extraire des images de VMware Harbor Registry

-

VMware a hébergé les images de conteneur sur VMware Harbor Registry.

Les emplacements d'image sont les suivants :- projects.registry.vmware.com/antreainterworking/interworking-debian:version

- projects.registry.vmware.com/antreainterworking/interworking-ubuntu:version

- projects.registry.vmware.com/antreainterworking/interworking-photon:version

Pour plus d'informations sur la version, consultez les notes de mise à jour de VMware Container Networking with Antrea à l'adresse https://docs.vmware.com/fr/VMware-Container-Networking-with-Antrea/index.html.

Ouvrez les fichiers interworking.yaml et deregisterjob.yaml dans n'importe quel éditeur de texte de votre choix, puis remplacez toutes les URL d'image par l'un de ces emplacements d'image.

L'avantage de cette approche est que lorsque vous envoyez les fichiers .yaml au serveur d'API Kubernetes pour enregistrer le cluster, Kubernetes peut extraire automatiquement les images de VMware Harbor Registry.

- Approche 2 : copier manuellement des images sur des nœuds worker Kubernetes et des nœuds de plan de contrôle

-

Si votre infrastructure Kubernetes n'a pas de connectivité Internet ou si la connectivité est trop lente, utilisez cette approche manuelle.

Extrayez les images de conteneur du fichier interworking-version.tar et copiez-les sur les nœuds worker Kubernetes et le nœud du plan de contrôle de chaque cluster Kubernetes Antrea que vous souhaitez enregistrer dans NSX.

Par exemple, dans la CLI Tanzu, exécutez la commande suivante pour chaque adresse IP du nœud worker Kubernetes et l'adresse IP du nœud de plan de contrôle pour copier les fichiers .tar et .yaml :scp -o StrictHostKeyChecking=no interworking* capv@{node-ip}:/home/capvImportez les images vers le registre local, qui est géré par le moteur d'exécution du conteneur. Si votre organisation dispose d'un registre de conteneur privé, vous pouvez également importer les images de conteneur vers le registre de conteneur privé.

Par exemple, sur la CLI Tanzu, exécutez la commande suivante pour chaque adresse IP du nœud worker Kubernetes et l'adresse IP du nœud de plan de contrôle pour importer les images de conteneur dans le registre Kubernetes local :

ssh capv@{node-ip} sudo ctr -n=k8s.io i import interworking-{version-id}.tarPour que cette approche fonctionne dans un vSphere avec environnement Tanzu sur lequel NAT est configuré, vous devez exécuter les commandes SCP et SSH sur une machine virtuelle d'hôte de saut pour vous connecter aux nœuds de cluster Tanzu Kubernetes. Pour en savoir plus sur la création d'une machine virtuelle d'hôte de saut Linux et la configuration de connexions SSH aux nœuds de cluster, reportez-vous à la documentation vSphere with Tanzu à l'adresse https://docs.vmware.com/fr/VMware-vSphere/index.html.