Pour configurer IPSec entre deux sites, vous devez configurer les deux points de terminaison VPN avec des attributs correspondants. Cette rubrique vous aide à comprendre les conditions requises pour vous assurer que les attributs du fournisseur de votre périphérique VPN IPSec correspondent aux attributs liés au VPN de votre session VPN IPSec locale.

Chaque fournisseur de VPN IPSec a son propre format d'acceptation des configurations. Dans certains cas, des valeurs par défaut sont utilisées pour quelques paramètres. Vous pouvez utiliser la fonctionnalité Télécharger la configuration dans l'interface utilisateur NSX des sessions VPN IPSec qui fournit toutes les configurations liées au VPN qu'un administrateur peut utiliser pour configurer un périphérique de fournisseur VPN homologue. Il est basé sur la session VPN IPSec configurée à NSX. La fonctionnalité présente tous les attributs masqués/par défaut de la session VPN IPSec pour permettre à l'administrateur de configurer le périphérique VPN homologue, qui peut avoir des valeurs par défaut différentes. Toute incompatibilité de configuration peut entraîner la non-exécution du tunnel VPN IPsec.

- Pour continuer, assurez-vous d’avoir configuré avec succès un service VPN IPSec et une session.

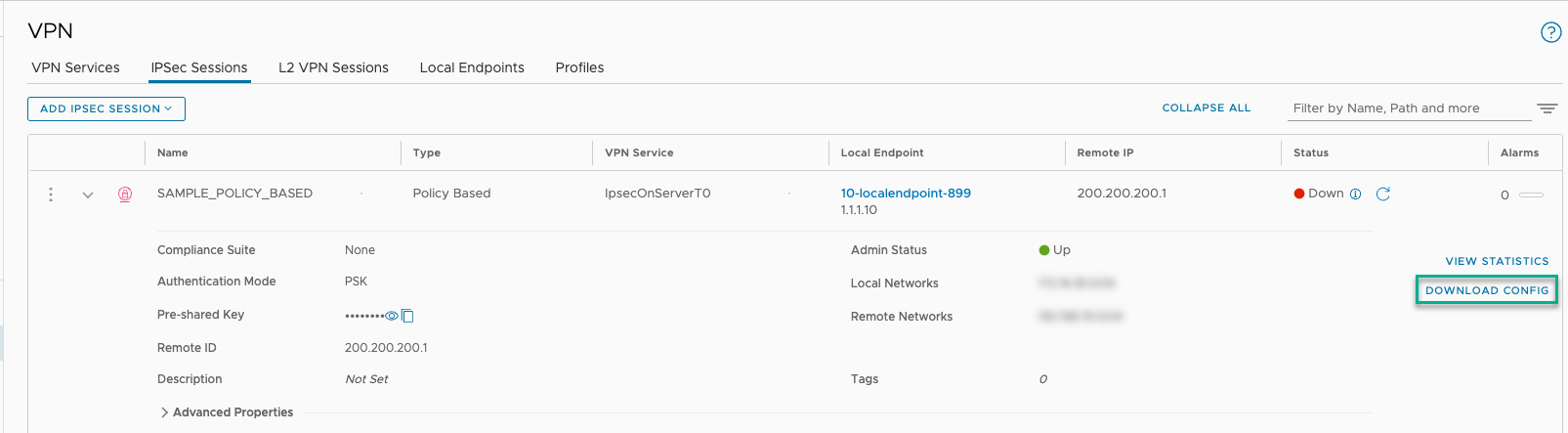

- Accédez à l'onglet pour accéder au bouton Télécharger la configuration.

- Dans le tableau des sessions VPN IPSec, développez la ligne correspondant à la session que vous prévoyez d'utiliser pour la configuration de la session VPN IPSec. Par exemple, la ligne Sample_Policy_Based est développée dans l'image du bouton Télécharger la configuration des sessions VPN IPSec.

- Cliquez sur Télécharger la configuration, puis sur Oui dans la boîte de dialogue Avertissement pour télécharger un fichier texte.

- Utilisez le fichier de configuration téléchargé pour configurer les attributs de session VPN IPSec basée sur la stratégie ou sur une route au niveau du point de terminaison VPN homologue pour vous assurer qu'il contient les valeurs correspondantes requises.

L'exemple de fichier texte suivant est semblable au fichier téléchargé. Le nom de fichier, Sample_Policy_Based.txt est une session VPN IPSec basée sur des stratégies configurée dans NSX. Le nom du fichier téléchargé est basé sur le nom de la session. Par exemple <session-name>.txt.

# Suggestive peer configuration for Policy IPSec Vpn Session

#

# IPSec VPN session path : /infra/tier-0s/ServerT0_AS/ipsec-vpn-services/IpsecOnServerT0/sessions/SAMPLE_POLICY_BASED

# IPSec VPN session name : SAMPLE_POLICY_BASED

# IPSec VPN session description :

# Tier 0 path : /infra/tier-0s/ServerT0_AS

#

# Enforcement point path : /infra/sites/default/enforcement-points/default

# Enforcement point type : NSX

#

# Suggestive peer configuration for IPSec VPN Connection

#

# IPSecVPNSession Id : e7f34d43-c894-4dbb-b7d2-c899f81b1812

# IPSecVPNSession name : SAMPLE_POLICY_BASED

# IPSecVPNSession description:

# IPSecVPNSession enabled : true

# IPSecVPNSession type : Policy based VPN

# Logical router Id : 258b91be-b4cb-448a-856e-501d03128877

# Generated Time : Mon Apr 29 07:07:43 GMT 2024

#

# Internet Key Exchange Configuration [Phase 1]

# Configure the IKE SA as outlined below

IKE version : IKE_V2

Connection initiation mode : INITIATOR

Authentication method : PSK

Pre shared key : nsxtVPN!234

Authentication algorithm : [SHA2_256]

Encryption algorithm : [AES_128]

SA life time : 86400

Negotiation mode : Not applicable for ikev2

DH group : [GROUP14]

Prf Algorithm : [SHA2_256]

#

# IPsec_configuration [Phase 2]

# Configure the IPsec SA as outlined below

Transform Protocol : ESP

Authentication algorithm :

Sa life time : 3600

Encryption algorithm : [AES_GCM_128]

Encapsulation mode : TUNNEL_MODE

Enable perfect forward secrecy : true

Perfect forward secrecy DH group: [GROUP14]

#

# IPsec Dead Peer Detection (DPD) settings

DPD enabled : true

DPD probe interval : 60

#

# IPSec VPN Session Configuration

Peer address : 1.1.1.10 # Peer gateway public IP.

Peer id : 1.1.1.10

#

Local address : 200.200.200.1 # Local gateway public IP.

Local id : 200.200.200.1

#

# Policy Rules

#Rule1

Sources: [192.168.19.0/24]

Destinations: [172.16.18.0/24]

Le tableau Attributs du fichier de configuration des sessions VPN IPSec contient les attributs du fichier de configuration de session VPN Sample_Policy_Based.txt à utiliser lors de la configuration du VPN IPSec sur le périphérique VPN homologue.

| Catégorie | Nom d'attribut | Signification et valeur de l'attribut à configurer sur le terminal VPN homologue | Configurabilité du périphérique homologue |

|---|---|---|---|

| Paramètres de phase 1 d’ISAKMP | Version IKE | Version du protocole IKE | Obligatoire |

| Mode d'initialisation de la connexion | Indique si le périphérique initie la connexion IKE | Facultatif. Obligatoire si NSX IPSec est configuré avec le Mode d'initialisation de la connexion = « Respond Only. » |

|

| Méthode d'authentification | Mode d'authentification pour IKE - Clé ou certificat prépartagée | Obligatoire | |

| Clé partagée | Valeur de la clé partagée si le mode d'authentification est PSK | Obligatoire | |

| Algorithme d’authentification | Algorithme d'authentification à utiliser pour IKE | Obligatoire | |

| Algorithme de chiffrement | Algorithme de chiffrement à utiliser pour IKE | Obligatoire | |

| Durée de vie de SA | Durée de vie de l'association de sécurité (SA) IKE en secondes | Facultatif | |

| Mode de négociation | Mode du protocole IKEv1 : seul le mode principal est pris en charge. Non pertinent pour IKEv2 | Obligatoire | |

| Groupe DH | Groupe Diffie Hellman à utiliser pour la négociation SA IKE | Obligatoire | |

| Algorithme Prf | Fonction pseudo aléatoire à utiliser pour la négociation SA IKE | Obligatoire | |

| Adresse de l'homologue | Adresse IP du point de terminaison VPN côté NSX | Obligatoire | |

| ID homologue | Identité du point de terminaison VPN côté NSX | Obligatoire | |

| Adresse locale | Adresse du point de terminaison VPN côté point de terminaison homologue (en configuration effectuée côté NSX) |

Obligatoire | |

| ID local | Identité du point de terminaison VPN à configurer côté point de terminaison homologue | Obligatoire | |

| Paramètres de phase 2 d’ISAKMP | Protocole de transformation | Protocole de transformation | Protocole de transformation |

| Algorithme d’authentification | Algorithme de protection de l'intégrité pour les paquets IPSec | Obligatoire | |

| Durée de vie SA | Durée de vie de la SA IPSec, en secondes. Les clés sont actualisées à mesure que la durée de vie de la SA approche. |

Facultatif | |

| Algorithme de chiffrement | Protection du chiffrement pour les paquets IPSec | Obligatoire | |

| Mode d'encapsulation | Mode pour le tunnel IPSec (tunnel ou transport) | Obligatoire. Seul le mode Tunnel est pris en charge. | |

| Activer Perfect Forward Secrecy | PFS (activé ou inactif) | Obligatoire | |

| Groupe DH de PSF (Perfect Forward Secrecy) | Groupe DH à utiliser pour PFS | Obligatoire | |

| Sources | S'applique au VPN basé sur les stratégies. Il s'agit du ou des sous-réseaux derrière le point de terminaison VPN homologue. |

Obligatoire pour le VPN basé sur les stratégies | |

| Destinations | S'applique au VPN basé sur les stratégies. Il s'agit du ou des sous-réseaux derrière le point de terminaison VPN NSX pour lesquels le trafic doit être transféré par tunnel sur IPSec. |

Obligatoire pour le VPN basé sur les stratégies | |

| Autres paramètres | DPD activé | Si La détection d'homologues inactifs est activée | Facultatif |

| Fréquence d'exécution de DPD (en secondes) | Facultatif |