À partir de NSX 4.2, tous les composants NSX communiquent à l'aide du protocole OpenSSL 3.0. Les composants NSX-V configurés avec des versions non prises en charge de suites de chiffrement ou de certificats ne peuvent pas être migrés vers NSX.

- Certificats avec une taille de clé de 1 024

- SHA1, MD5

- 3DES

- ECDH

- SSL 3.0

- TLS 1.0

- TLS 1.1

- Accepter

Les configurations de suite de chiffrement et de certificat non prises en charge sont ignorées et ne seront pas migrées. La migration continue.

- Annuler

La migration est annulée. Vous pouvez effectuer une restauration, corriger le problème et redémarrer la migration.

Comment corriger une suite de chiffrement non prise en charge dans NSX-V

Les étapes suivantes décrivent comment résoudre un problème lié à une suite de chiffrement non prise en charge.

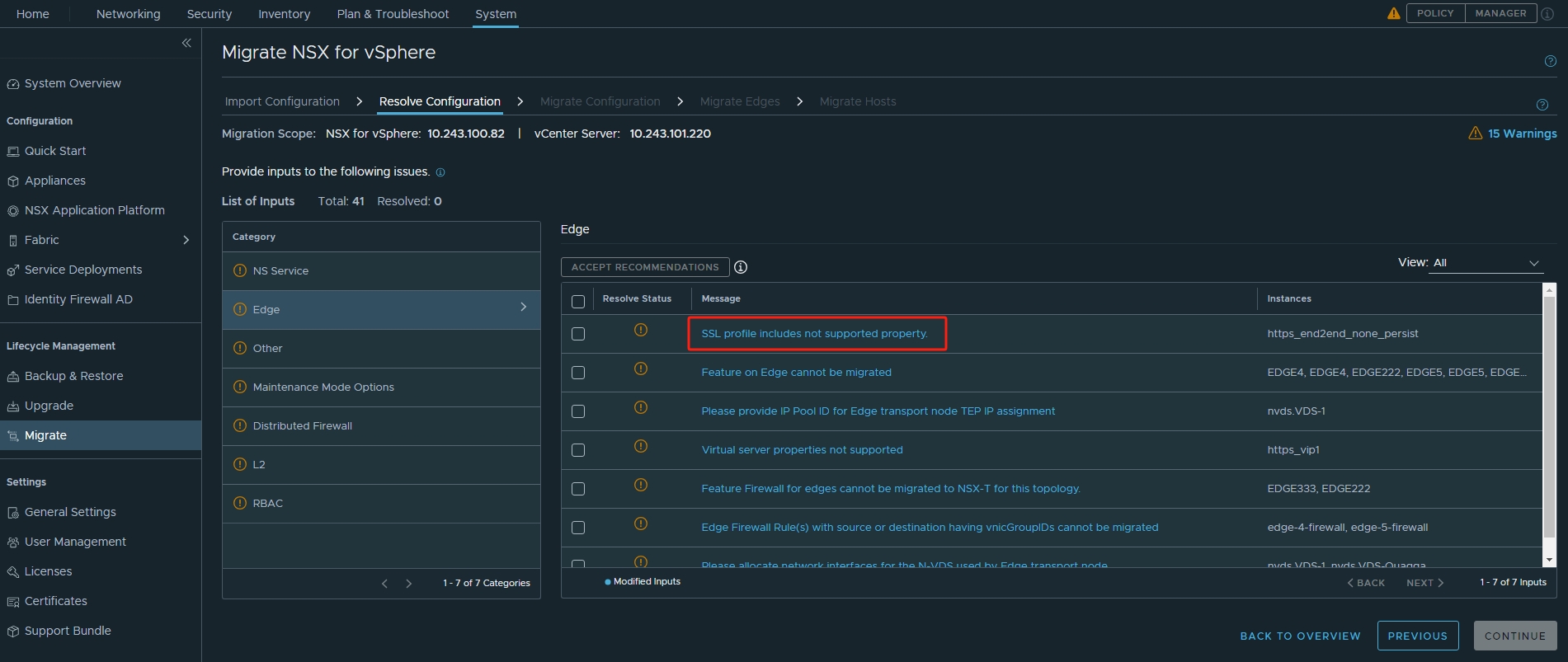

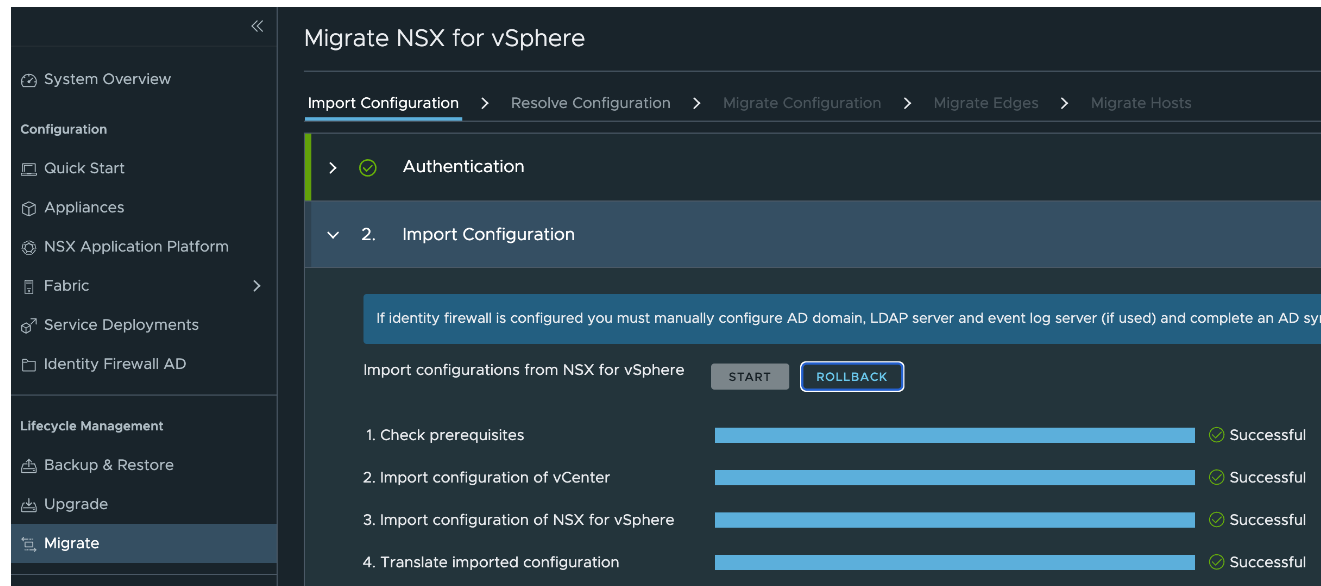

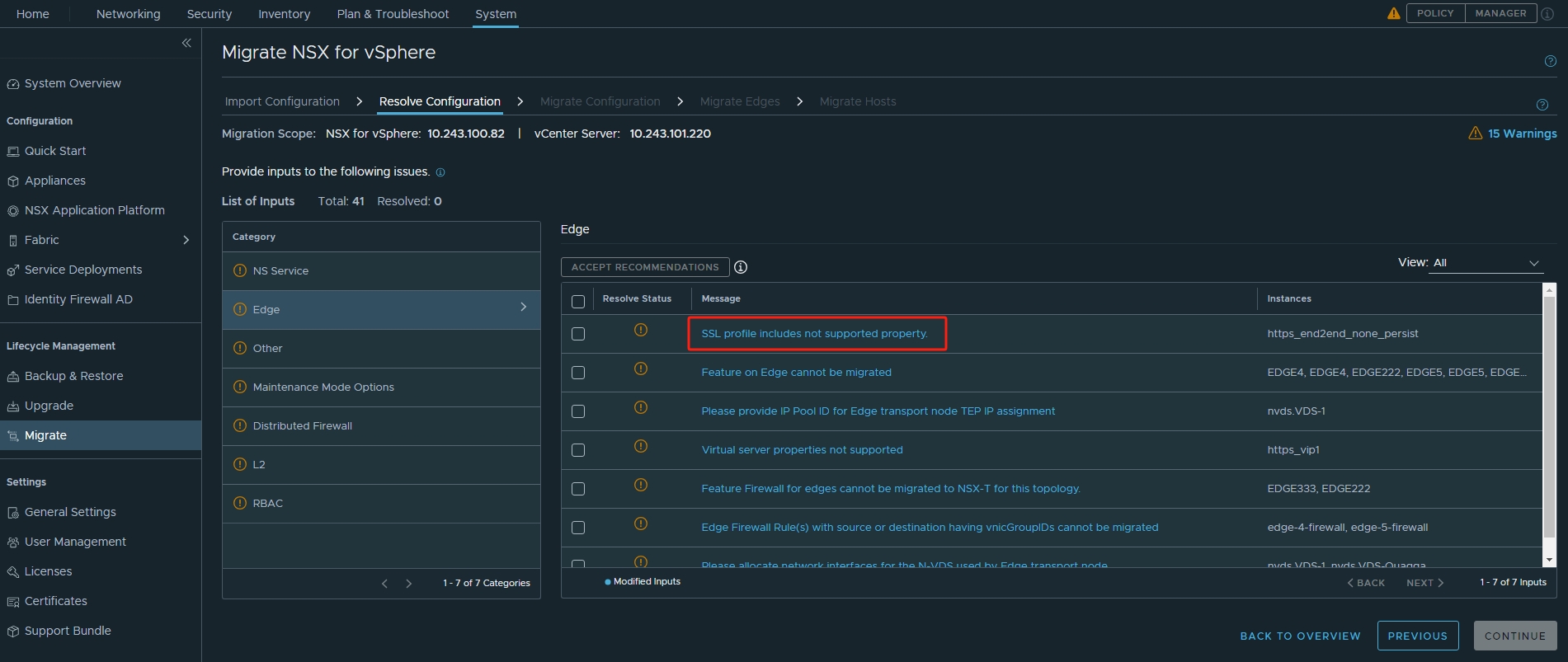

- Pendant la migration, si un profil d'application dans NSX-V est configuré avec une suite de chiffrement non prise en charge, un message indiquant le problème s'affiche. Par exemple,

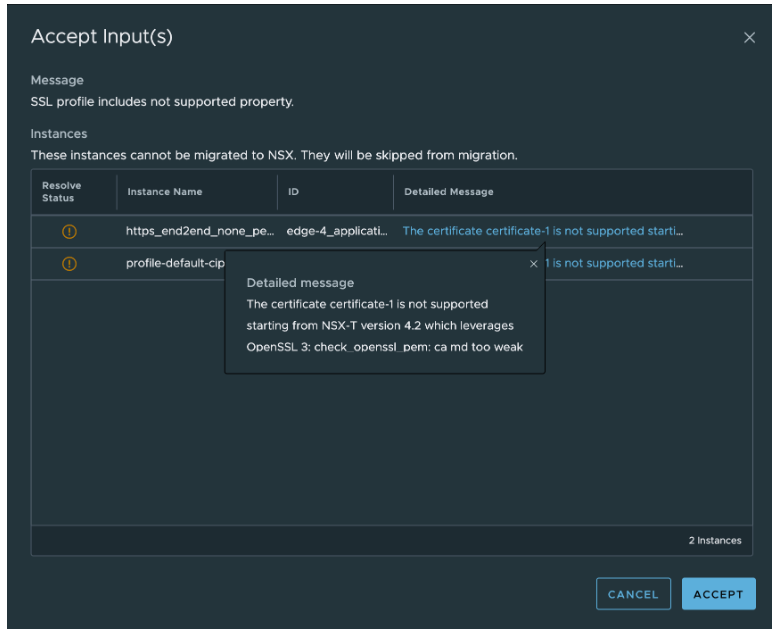

La colonne Instances indique que le profil d'application à l'origine du problème est https_end2end_none_persist. Si vous cliquez sur le message, vous pouvez voir que des chiffrements ne sont pas pris en charge. Par exemple,

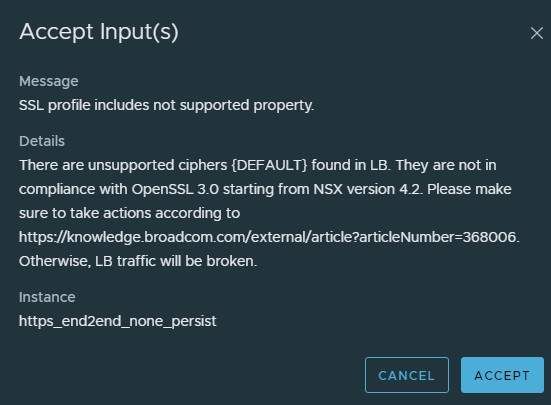

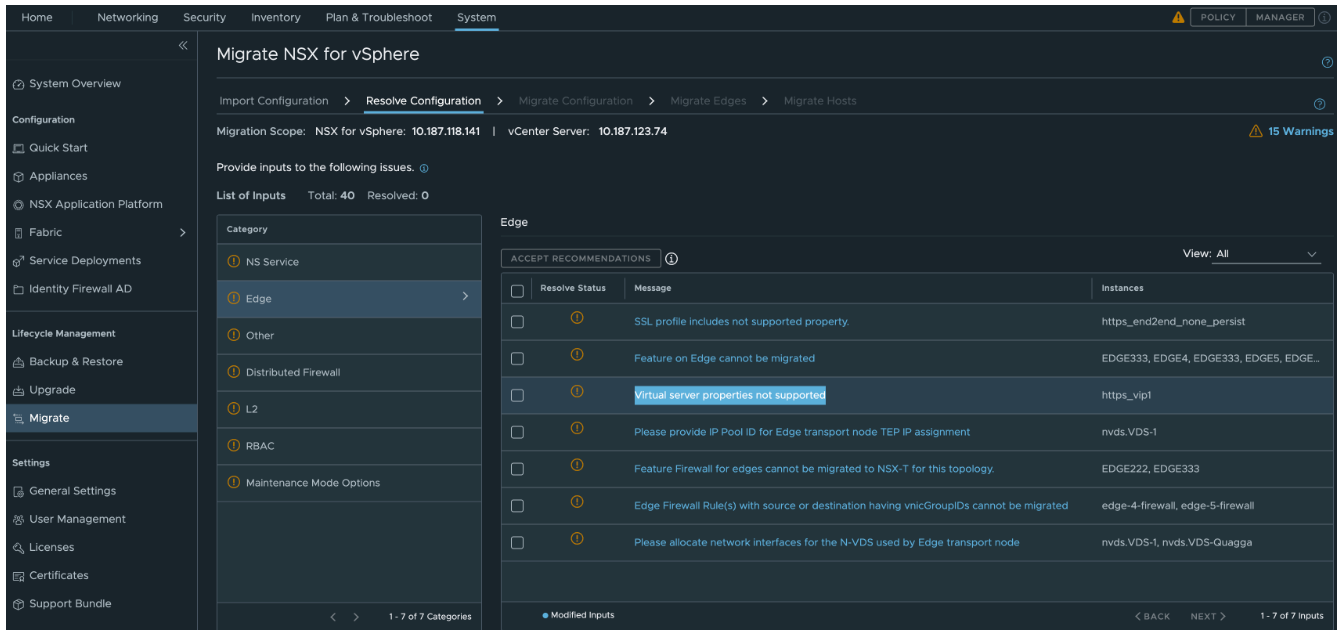

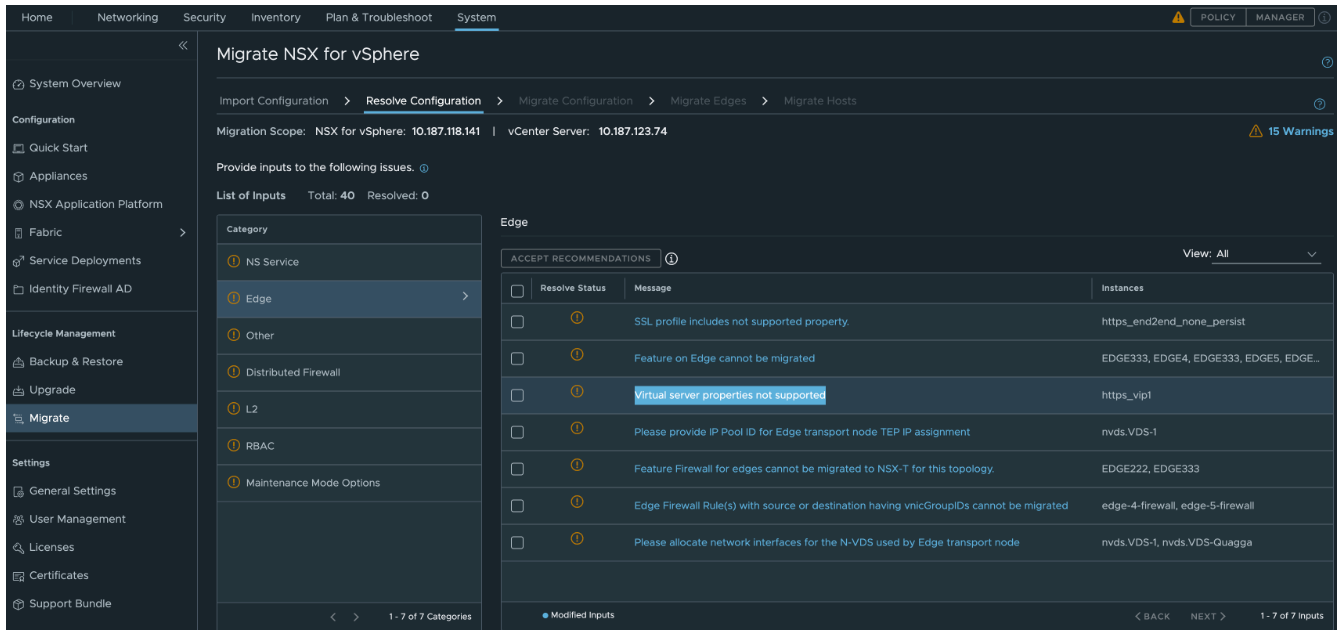

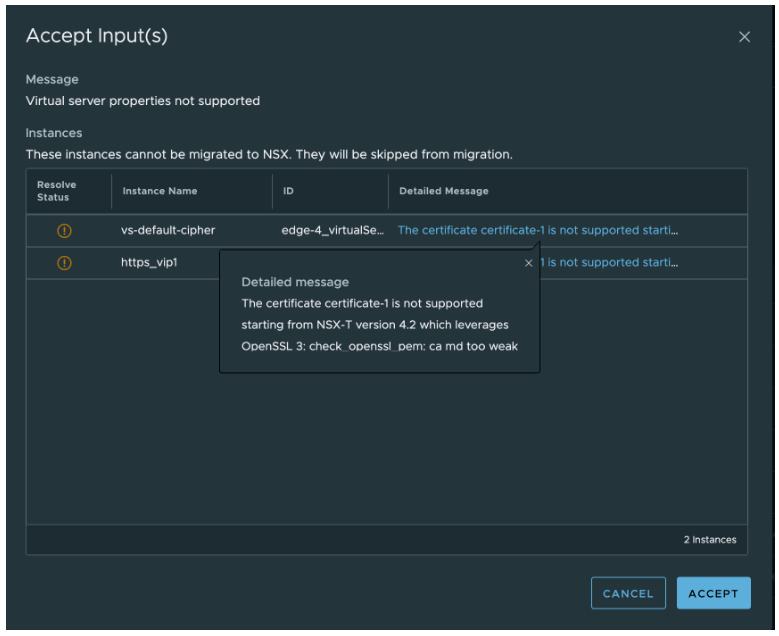

Un message peut également indiquer qu'un serveur virtuel a des propriétés non prises en charge. Par exemple,

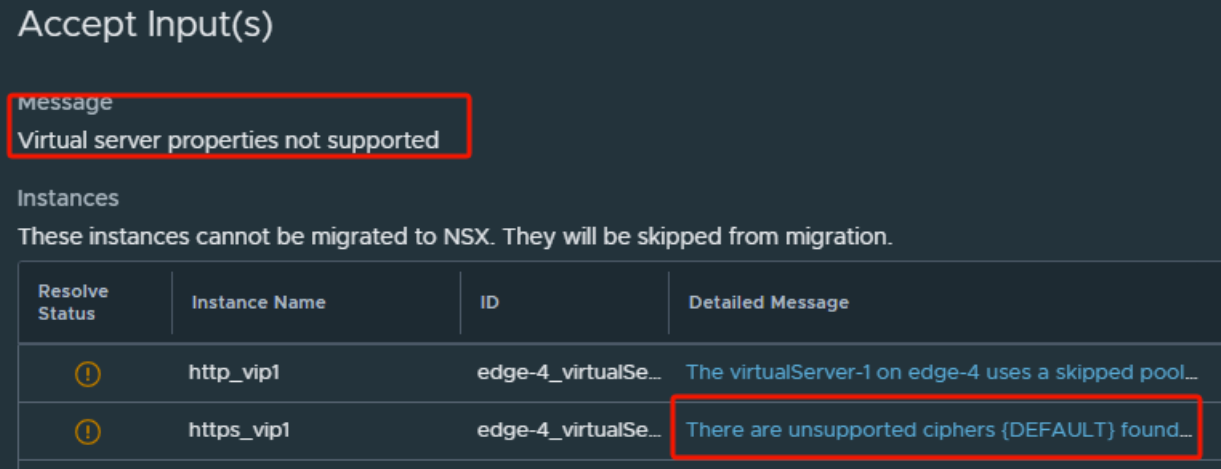

Si vous cliquez sur le message, vous pouvez voir que le serveur virtuel https_vip1 contient des chiffrements non pris en charge. Par exemple,

- Pour résoudre ce problème, cliquez sur Annuler dans la boîte de dialogue Accepter une ou plusieurs entrées. Cliquez ensuite sur Restauration.

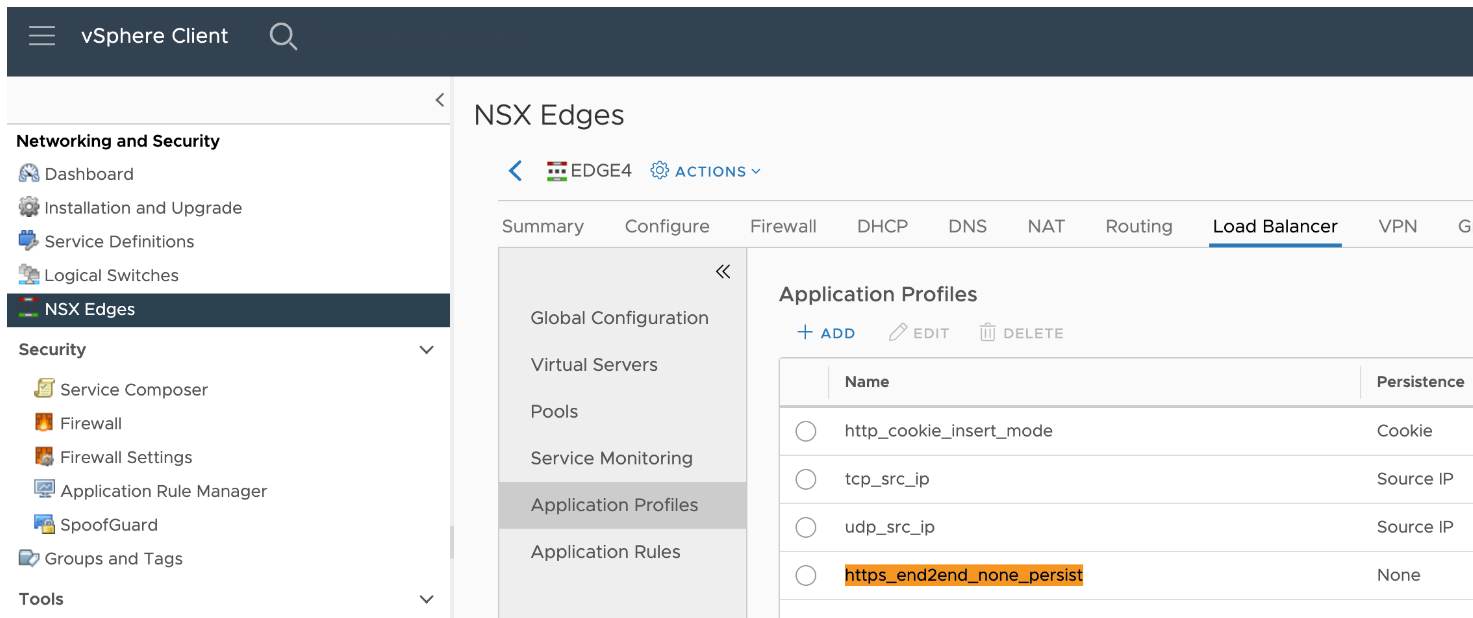

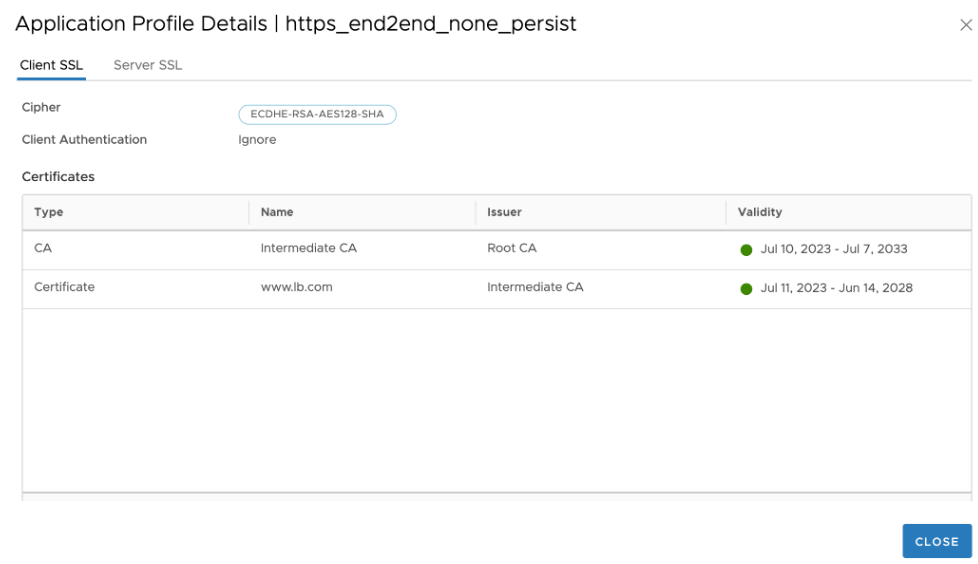

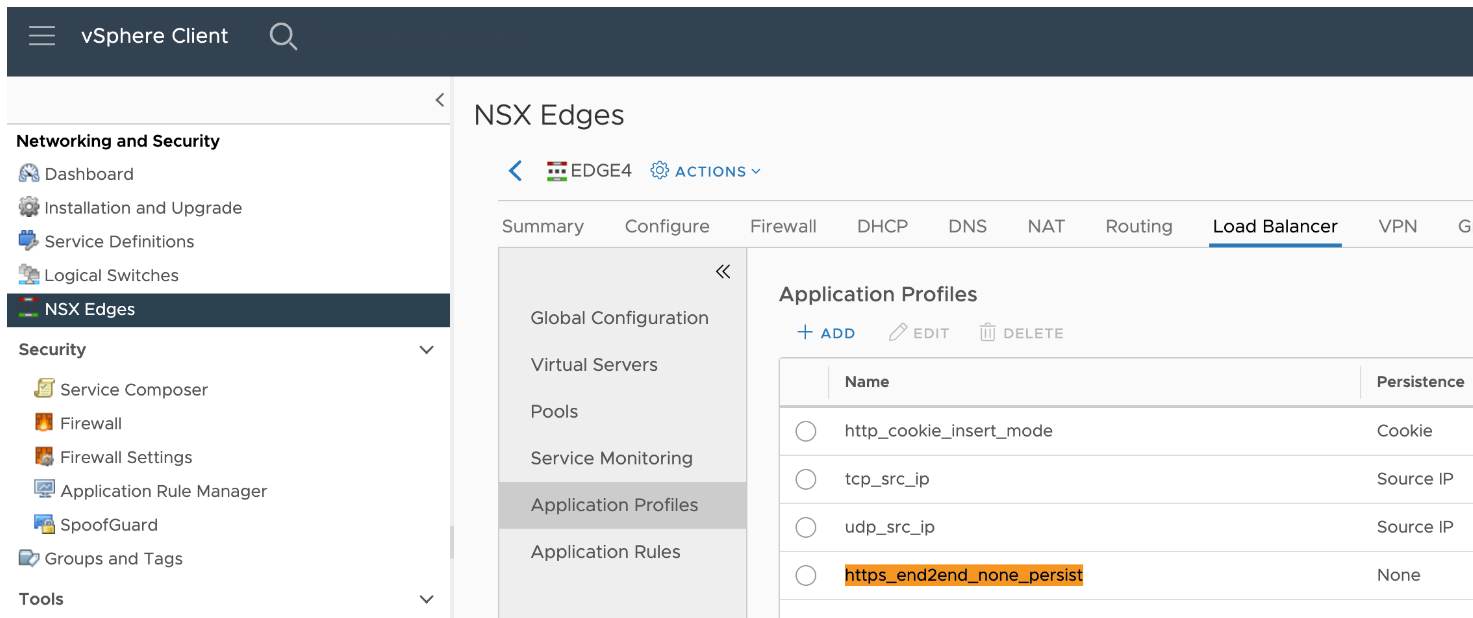

- Accédez à l'instance de vCenter de l'environnement NSX-V et localisez le profil d'application https_end2end_none_persist. Par exemple,

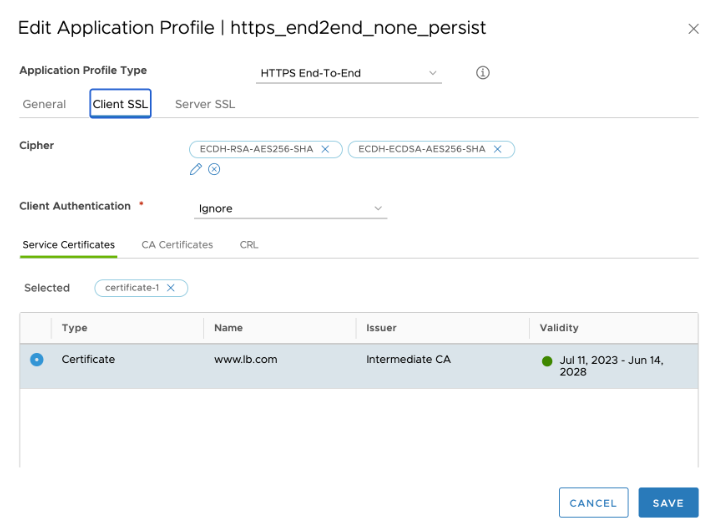

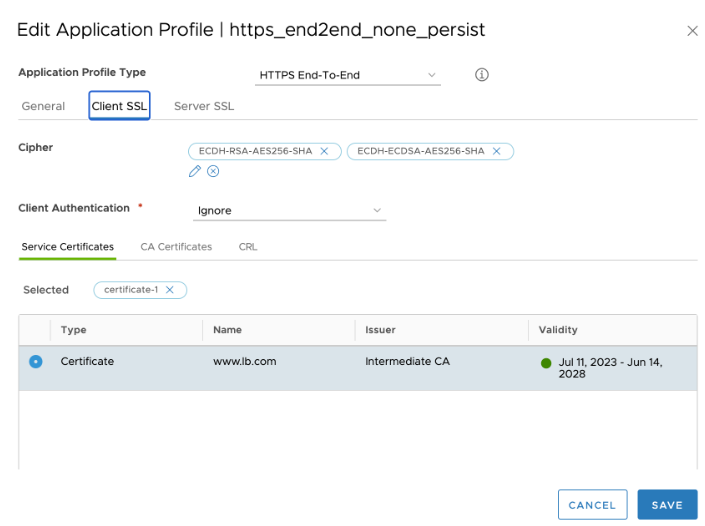

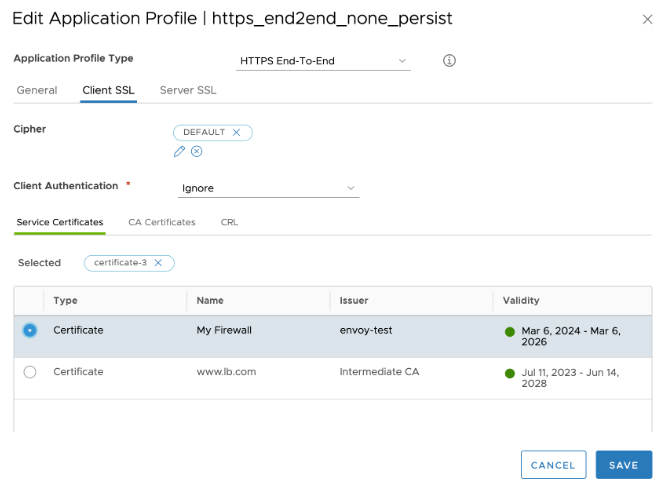

- Modifiez un profil d'application https_end2end_none_persist. Examinez la configuration SSL du client. Les suites de chiffrement ne sont pas prises en charge.

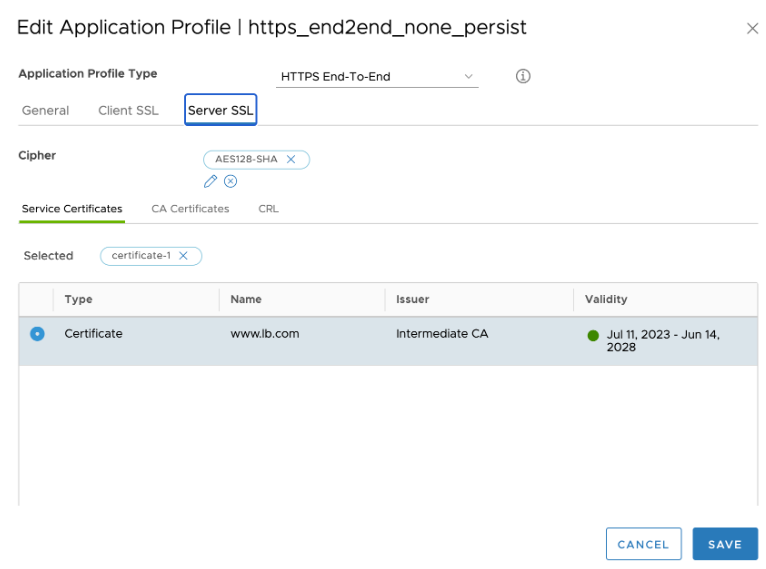

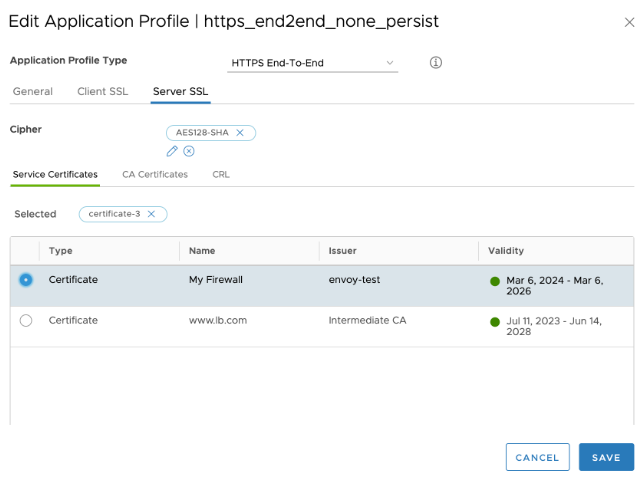

Vérifiez également la configuration SSL du serveur. Dans cet exemple, la suite de chiffrement est prise en charge.

- En supposant que vous souhaitez ajouter le chiffrement ECDHE-RSA-AES128-SHA pris en charge au profil SSL du client, exécutez les commandes suivantes sur la machine cliente de l'équilibreur de charge :

#Find all supported ciphers openssl ciphers -v #Start SSL connection with specified cipher and SSL protocol openssl s_client -connect <virtual-ip>:<port> -cipher ECDHE-RSA-AES128-SHA

- Modifiez la configuration SSL du client et définissez la suite de chiffrement sur ECDHE-RSA-AES128-SHA. Cette modification corrigera également le problème du serveur virtuel, car le serveur virtuel https_vip1 utilise le profil d'application https_end2end_none_persist. Après cette modification, s'il n'existe aucun problème de certificat non pris en charge, vous pouvez redémarrer la migration. En cas de problème avec le certificat, reportez-vous à la section suivante.

Comment corriger un certificat non pris en charge dans NSX-V

Les étapes suivantes décrivent comment résoudre un problème avec un certificat non pris en charge.

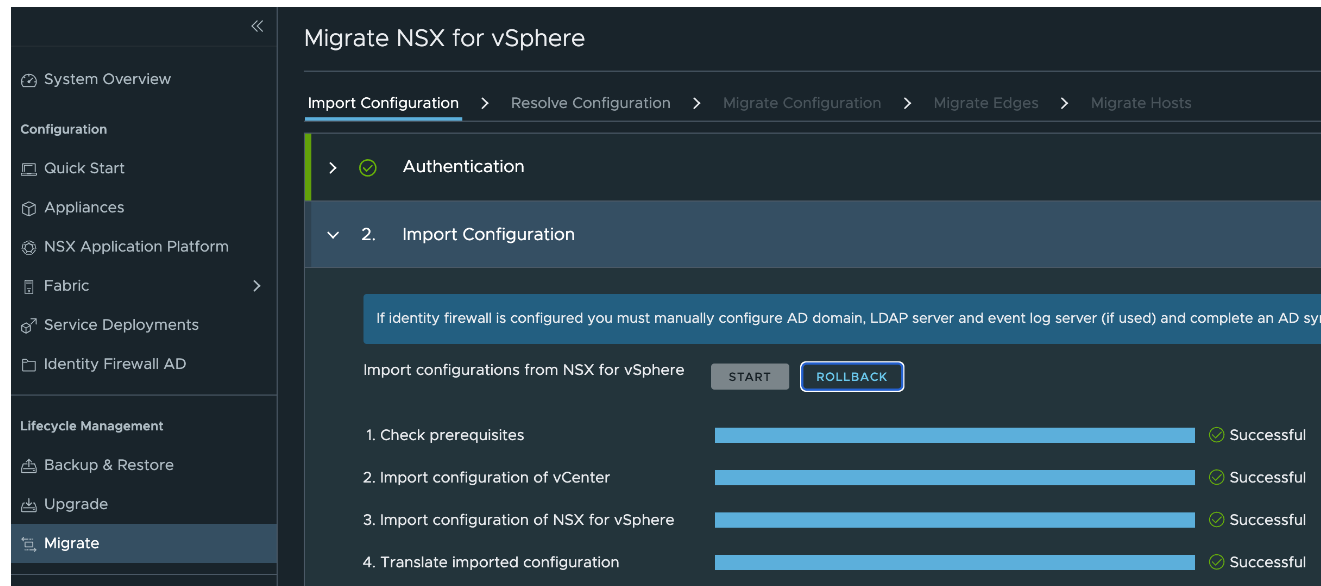

- Pendant la migration, si un profil d'application dans NSX-V est configuré avec un certificat non pris en charge, un message indiquant le problème s'affiche. Par exemple,

La colonne Instances indique que le profil d'application à l'origine du problème est https_end2end_none_persist. Si vous cliquez sur le message, vous pouvez voir que certificate-1 n'est pas pris en charge. Par exemple,

Un message peut également indiquer qu'un serveur virtuel a des propriétés non prises en charge. Par exemple,

Si vous cliquez sur le message, vous pouvez voir que le serveur virtuel certificate-1 n'est pas pris en charge. Par exemple,

- Pour résoudre ce problème, cliquez sur Annuler dans la boîte de dialogue Accepter une ou plusieurs entrées. Cliquez ensuite sur Restauration.

- Accédez à l'instance de vCenter de l'environnement NSX-V et localisez le profil d'application https_end2end_none_persist. Par exemple,

- Modifiez un profil d'application https_end2end_none_persist. Examinez la configuration SSL du client. Elle indique que certificate-1 est sélectionné. Cliquez sur Annuler.

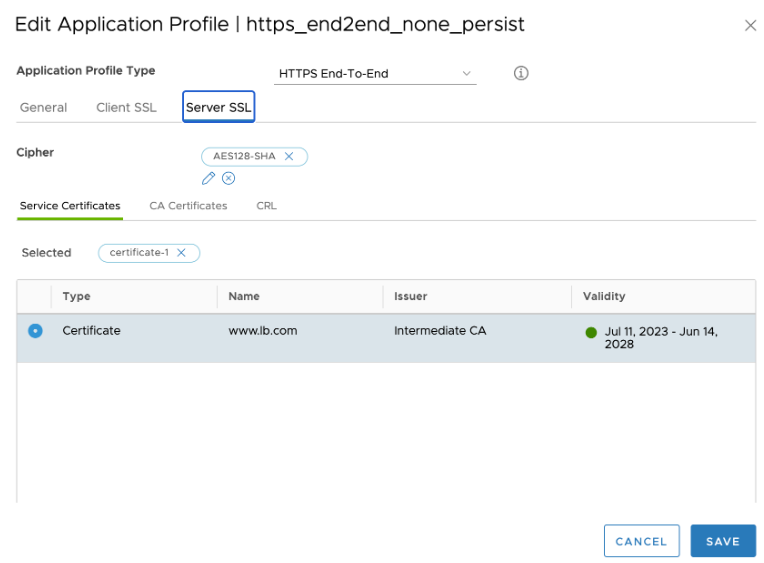

Vérifiez également la configuration SSL du serveur. Elle indique que certificate-1 est sélectionné. Cliquez sur Annuler.

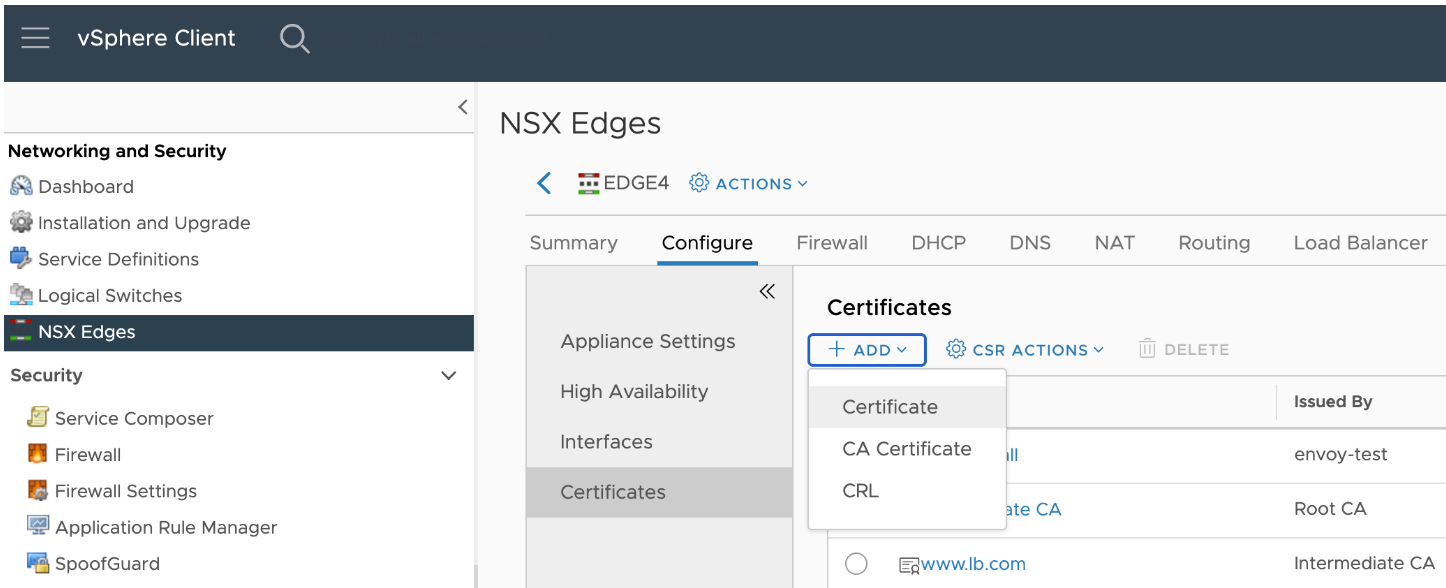

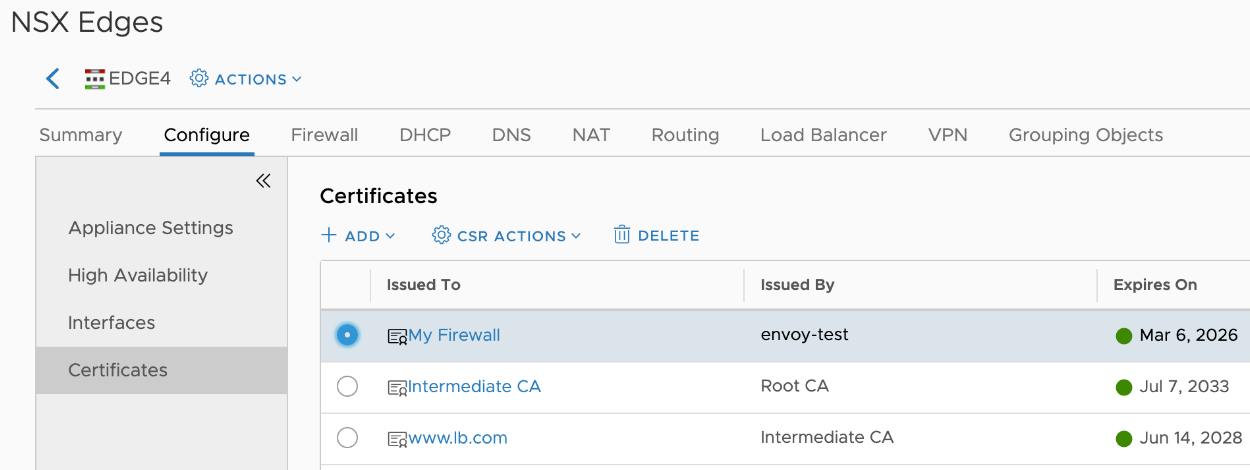

- Accédez à l'onglet Configurer. Cliquez sur Certificats, puis sur . Dans l'exemple suivant, le nouveau certificat est My Firewall.

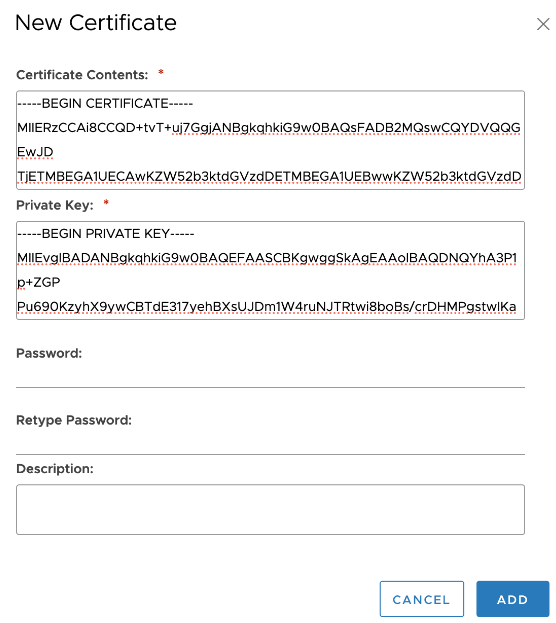

Spécifiez un nouveau certificat :

Ajoutez le nouveau certificat :

- Mettez à jour le profil d'application https_end2end_none_persist pour utiliser le nouveau certificat. Effectuez cette opération pour le SSL client.

Effectuez également cette opération pour le SSL serveur :

Le serveur virtuel utilise le profil d'application https_end2end_none_persist. Une fois le profil d'application résolu, le problème du serveur virtuel est également résolu.

- Vérifiez le client d'équilibreur de charge afin de vous assurer qu'il inclut le certificat d'autorité de certification approprié pour vérifier ce nouveau certificat si le client d'équilibreur de charge active la validation du certificat de serveur. Vérifiez le membre du pool d'équilibreur de charge afin de vous assurer qu'il inclut le certificat d'autorité de certification correct pour vérifier le nouveau certificat si le membre du pool d'équilibreur de charge active la validation du certificat client.