Les règles NAT côté LAN permettent de connecter des adresses IP en NAT dans un sous-réseau non annoncé vers des adresses IP dans un sous-réseau annoncé. Aux niveaux du profil et du dispositif Edge, dans la configuration des paramètres du périphérique, les règles NAT côté LAN ont été introduites pour la version 3.3.2 et en tant qu'extension, la prise en charge de la NAT côté LAN basée sur la source et la destination et de la NAT source et de destination sur le même paquet a été introduite pour la version 3.4.

À partir de la version 3.3.2, VMware a introduit un nouveau module NAT côté LAN pour les routes de VPN NAT sur le dispositif Edge. Les cas d'utilisation principaux sont les suivants :

- Chevauchement d'adresses IP du site distant en raison des fusions et des acquisitions (M&A)

- Masquage de l'adresse IP privée d'un site distant ou d'un centre de données pour des raisons de sécurité

- NAT source ou de destination pour tous les sous-réseaux correspondants. Les relations 1:1 et Plusieurs :1 sont prises en charge (version 3.3.2)

- NAT source basée sur le sous-réseau de destination ou NAT de destination basée sur le sous-réseau source. Les relations 1:1 et Plusieurs :1 sont prises en charge (version 3.4)

- NAT source et NAT de destination 1:1 sur le même paquet (version 3.4)

- NAT côté LAN prend en charge le trafic sur le tunnel VCMP. Il ne prend pas en charge le trafic de sous-couche.

- Prise en charge de la NAT source et de destination « Plusieurs:1 » et NAT source et de destination « 1:1 » (par exemple, /24 à /24).

- Si vous configurez plusieurs règles, seule la première règle correspondante est exécutée.

- La NAT côté LAN est effectuée avant la recherche de route ou de flux. Pour faire correspondre le trafic dans le profil d'entreprise, les utilisateurs doivent utiliser l'adresse IP avec NAT.

- Par défaut, les adresses IP avec NAT ne sont pas annoncées à partir du dispositif Edge. Par conséquent, veillez à ajouter la route statique de l'adresse IP avec NAT et à l'annoncer à la superposition.

- Les configurations dans 3.3.2 seront transférées. La reconfiguration est inutile lors de la mise à niveau vers la version 3.4.

NAT côté LAN (version 3.3.2)

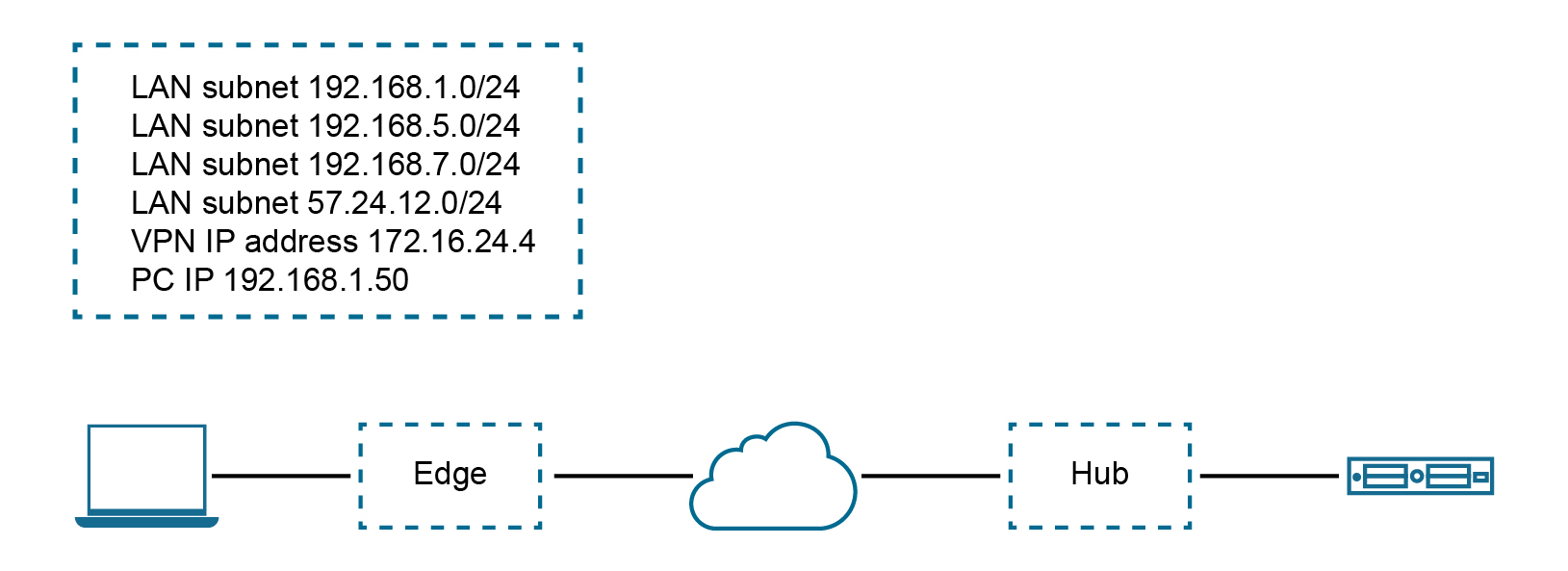

Cas d'utilisation 1 : « NAT source Plusieurs:1 »

Dans ce scénario, un tiers a attribué plusieurs sous-réseaux qui ne se chevauchent pas au site d'un client. Le serveur du centre de données du client reconnaît le trafic provenant de ce tiers par une adresse IP unique sur n'importe quel site donné.

Configuration requise pour le cas d'utilisation 1 de la version 3.3.2 : Nouvelle règle : NAT côté LAN 192.168.1.0/24 -> 172.16.24.4/32

Comme indiqué sur l'image ci-dessous, étant donné que la règle NAT est une adresse IP unique, le trafic TCP et UDP s'effectue avec NAT. Dans cet exemple, toutefois, 192.168.1.50 devient 172.16.24.4 avec un port source éphémère pour le trafic TCP/UDP. Le trafic ICMP devient 172.16.24.4 avec un ID d'ICMP personnalisé pour la recherche inversée, et le trafic restant est abandonné.

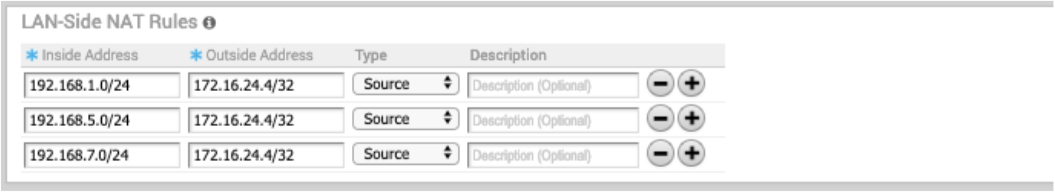

Cas d'utilisation 2 : « NAT source 1:1 »

Dans ce scénario, le sous-réseau du LAN est 192.168.1.0/24. Toutefois, il s'agit d'un sous-réseau chevauchant d'autres sites. Un sous-réseau unique de taille égale, 172.16.24.0/24 a été attribué afin d'être utilisé pour la communication du VPN sur ce site. Le trafic du PC doit être effectué avec NAT sur le dispositif Edge avant la recherche d'une route. Dans le cas contraire, la route source correspond à 192.168.1.0/24 qui n'est pas annoncée à partir de ce dispositif Edge et le trafic est donc abandonné.

Configuration requise pour le cas d'utilisation 2 : Nouvelle règle : NAT côté LAN 192.168.1.0/24 -> 172.16.24.0/24

Étant donné que les sous-réseaux correspondent au niveau de la taille, tous les bits correspondant au masque de sous-réseau sont reliés par NAT. Par conséquent, dans l'exemple de l'image ci-dessous, 192.168.1.50 devient 172.16.24.50.

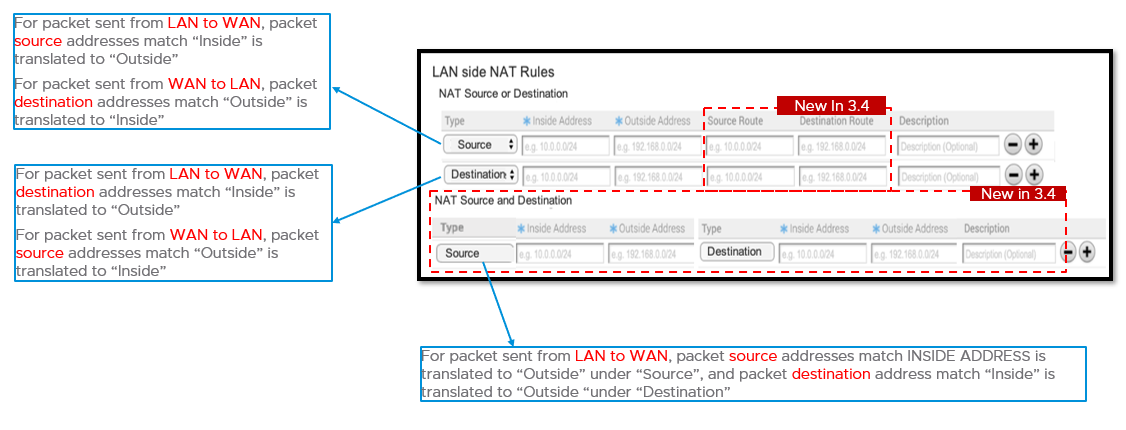

NAT côté LAN basé sur la source ou la destination (version 3.4)

La version 3.4 introduit la prise en charge de la NAT côté LAN basée sur la source/destination dans le cadre d'une règle unique, dans laquelle vous pouvez activer la NAT uniquement pour un sous-ensemble de trafic basé sur des sous-réseaux source ou de destination. Pour cette amélioration ci-dessous, reportez-vous aux cas d'utilisation suivants.

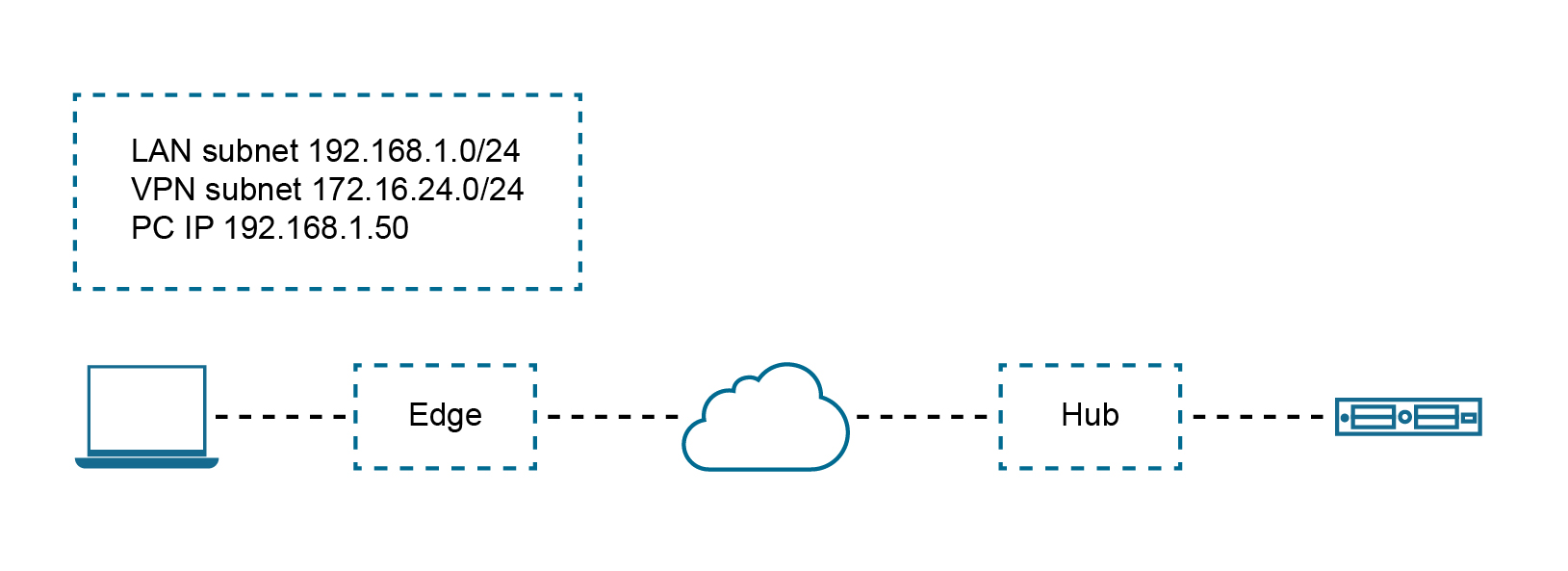

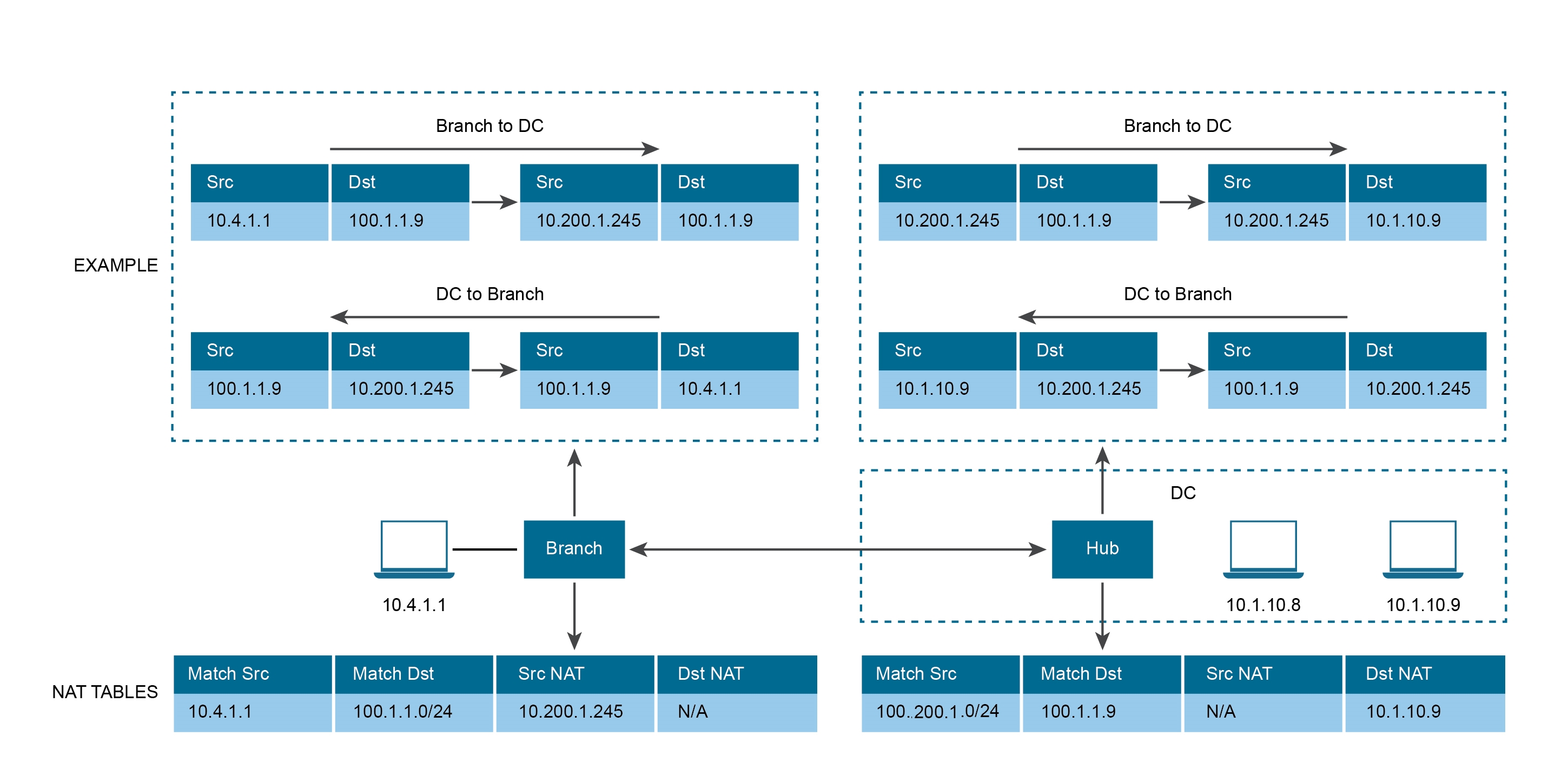

Cas d'utilisation 1 : « effectuez une SNAT ou une DNAT avec la source ou la destination comme critères de correspondance »

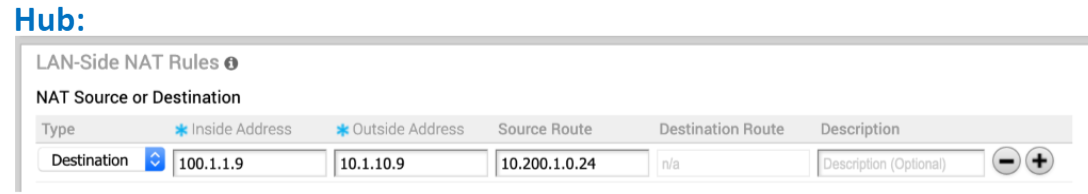

Dans l'exemple d'illustration ci-dessous, le site distant doit connecter en NAT l'adresse IP source 10.4.1.1 à 10.200.1.245 uniquement pour le trafic destiné à 100.1.1.0/24. De même, au niveau du contrôleur de domaine, l'adresse IP de destination 100.1.1.9 doit être connectée en NAT à 10.1.10.9 uniquement si le trafic est reçu à partir de l'adresse IP source 10.200.1.0/24.

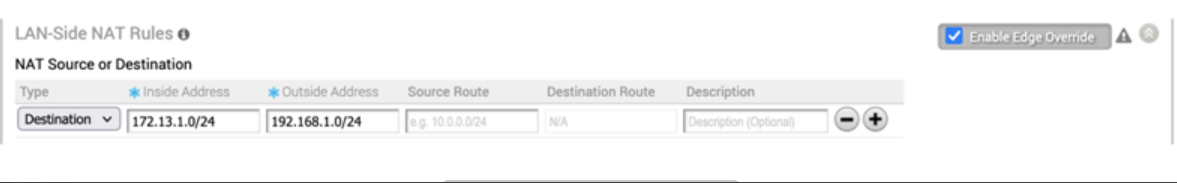

Reportez-vous à l'image ci-dessous (zone Règles NAT côté LAN [LAN-side NAT Rules] pour le site distant).

Reportez-vous à l'image ci-dessous (zone Règles NAT côté LAN [LAN-side NAT Rules] pour le Hub).

Cas d'utilisation 2 : pour connecter en NAT les adresses IP source et de destination sur le paquet

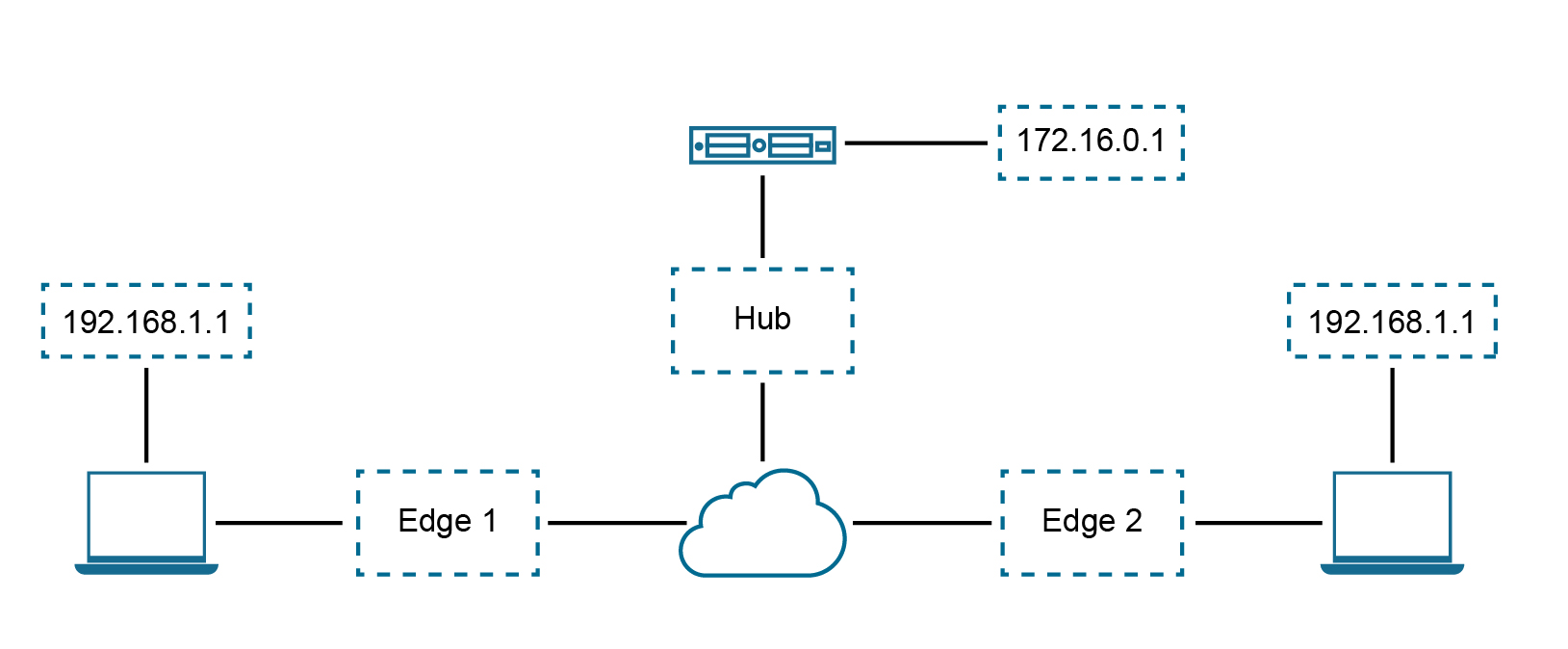

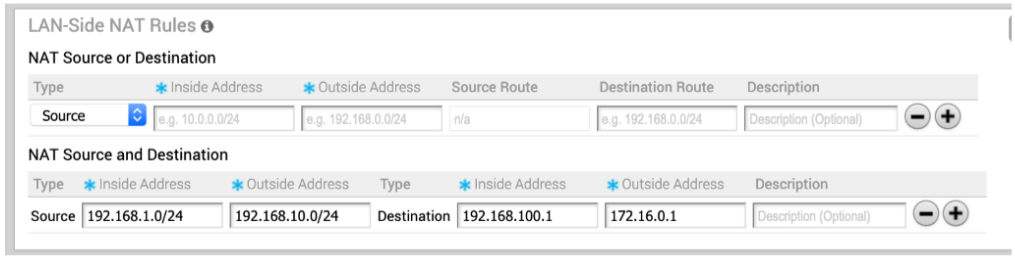

Prenez le scénario ci-dessous. Dans cet exemple, le même sous-réseau est attribué à chaque site du réseau de sorte que le LAN du site distant soit identique sur chaque site. « PC 1 » et « PC 2 » disposent de la même adresse IP et doivent communiquer avec un serveur derrière le Hub. Nous devons effectuer une NAT source du trafic afin d'utiliser un chevauchement d'adresses IP, par exemple sur le dispositif 1. Les PC (192.168.1.0/24) doivent être reliés par NAT à 192.168.10.0/24. Sur le dispositif Edge 2, les PC (192.168.1.0/24) doivent être reliés par NAT à 192.168.20.0/24.

En outre, pour des raisons de sécurité, le serveur derrière le Hub avec l'adresse IP réelle « 172.16.0.1 » doit être présenté aux PC sous « 192.168.100.1 ». Cette adresse IP ne doit pas être distribuée à SD-WAN entre le Hub et le dispositif Edge. Les règles de combinaison source + destination sur le même dispositif Edge sont requises.

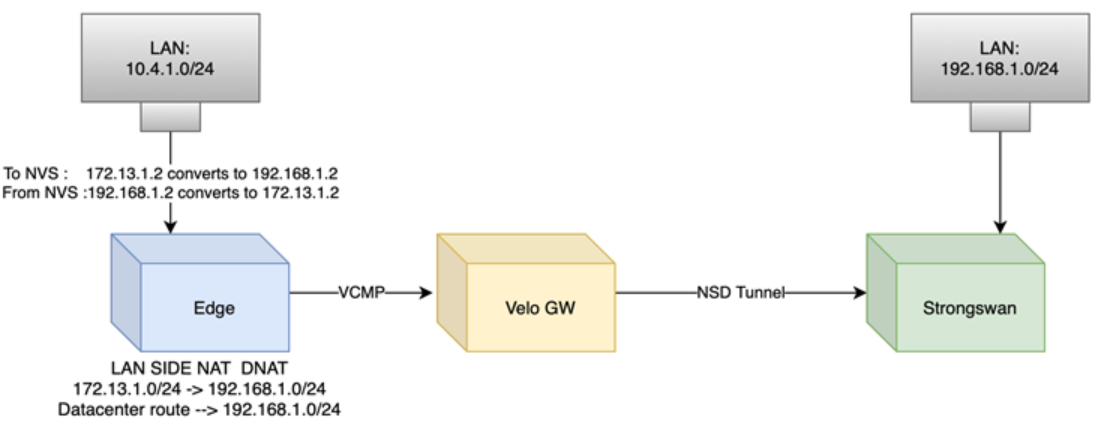

Cas d'utilisation n° 3 : NAT de destination plusieurs-à-plusieurs pour un sous-réseau NSD

Configurer la procédure

Remarque : si les utilisateurs souhaitent configurer la règle par défaut, « indifférent » (any), ils doivent spécifier que l'adresse IP est uniquement composée de zéros et que le préfixe doit être également zéro : 0.0.0.0/0.

- Dans le panneau de configuration, accédez à Configurer (Configure) > Dispositifs Edge (Edges).

- Dans l'écran de l'onglet Paramètres du périphérique (Device Settings), faites défiler la liste vers le bas jusqu'à la zone Règles NAT côté LAN (LAN-Side NAT Rules).

- Dans la zone Règles NAT côté LAN (LAN-Side NAT Rules), effectuez les opérations suivantes dans la section Source ou destination NAT : (pour obtenir une description des champs dans les étapes ci-dessous, reportez-vous au tableau ci-dessous).

- Entrez une adresse dans la zone de texte Adresse interne (Inside Address).

- Entrez une adresse dans la zone de texte Adresse externe (Outside Address).

- Entrez la route source dans la zone de texte appropriée.

- Entrez la route de destination dans la zone de texte appropriée.

- Entrez une description de la règle dans la zone de texte Description (facultatif).

- Dans la zone Règles NAT côté LAN (LAN-Side NAT Rules), renseignez les éléments suivants pour la source ou la destination NAT : (pour obtenir une description des champs dans les étapes ci-dessous, reportez-vous au tableau ci-dessous).

- Dans le type Source, entrez l'Adresse interne (Inside Address) et l'Adresse externe (Outside Address) dans les zones de texte appropriées.

- Dans le type Destination, entrez l'Adresse interne (Inside Address) et l'Adresse externe (Outside Address) dans les zones de texte appropriées.

- Entrez une description de la règle dans la zone de texte Description (facultatif).

| Règle NAT côté LAN | Type | Description |

|---|---|---|

| Menu déroulant Type | Sélectionner Source ou Destination | Déterminez si cette règle NAT doit être appliquée sur l'adresse IP source ou de destination du trafic utilisateur. |

| Zone de texte Adresse interne (Inside Address) | Adresse IPv4/préfixe, le préfixe doit être compris entre 1 et 32 | L'adresse IP « interne » ou « avant NAT » (si le préfixe est 32) ou le sous-réseau (si le préfixe est inférieur à 32). |

| Zone de texte Adresse externe (Outside Address) | Adresse IPv4/préfixe, le préfixe doit être compris entre 1 et 32 | L'adresse IP « externe » ou « après NAT » (si le préfixe est 32) ou le sous-réseau (si le préfixe est inférieur à 32). |

| Zone de texte Route source (Source Route) | - Facultatif - Adresse IPv4/préfixe - Le préfixe doit être compris entre 1 et 32 - Par défaut : n'importe lequel |

Pour la NAT de destination, spécifiez l'adresse IP source/le sous-réseau comme critères de correspondance. Uniquement valide si le type est « Destination ». |

| Zone de texte Route de destination (Destination Route) | - Facultatif - Adresse IPv4/préfixe - Le préfixe doit être compris entre 1 et 32 - Par défaut : n'importe lequel |

Pour la NAT source, spécifiez l'adresse IP de destination/le sous-réseau comme critères de correspondance.Uniquement valide si le type est « Source ». |

| Zone de texte Description | Texte | Zone de texte personnalisée permettant de décrire la règle NAT. |

« Aide-mémoire » NAT côté LAN

- Sens du trafic : LAN->WAN

- Éléments devant être traduits : adresse source du paquet

- Mappage de configuration :

- Type de NAT = « source »

- Adresse IP d'orig. = « Adresse interne »

- Adresse IP NAT = « Adresse externe »

| Type de NAT | Intérieure | Extérieure | Type | Comportement LAN->WAN |

|---|---|---|---|---|

| Source | A.0/24 | B.0/24 | 1:1 | A.1 est traduit en B.1, A.2 en B.2, etc. |

| Source | A.0/24 | B.1/32 | Plusieurs :1 | A.1 et A.2 sont traduits en B.1 |

| Source | A.1/32 | B.0/24 | 1:1 | A.1 est traduit en B.1, les autres B.X sont inutilisés |

- Sens du trafic : WAN -> LAN

- Éléments devant être traduits : adresse de destination du paquet

- Mappage de configuration :

- Type de NAT = « source »

- Adresse IP d'orig. = « Adresse externe »

- Adresse IP NAT = « Adresse interne »

| Type de NAT | Intérieure | Extérieure | Type | Comportement WAN->LAN |

|---|---|---|---|---|

| Source | A.0/24 | B.0/24 | 1:1 | B.1 est traduit en A.1, B.2 est traduit en A.2, etc. |

| Source | A.0/24 | B.1/32 | Plusieurs :1 | B.1 est traduit en A.1 |

| Source | A.1/32 | B.0/24 | 1:Plusieurs | B.1 et B.2 sont traduits en A.1 |

- Sens du trafic : LAN->WAN

- Éléments devant être traduits : adresse de destination du paquet

- Mappage de configuration :

- Type de NAT = « Destination »

- Adresse IP d'orig. = « Adresse interne »

- Adresse IP NAT = « Adresse externe »

| Type de NAT | Intérieure | Extérieure | Type | Comportement LAN->WAN |

|---|---|---|---|---|

| Destination | A.0/24 | B.0/24 | 1:1 | A.1 est traduit en B.1, A.1 en B.2, etc. |

| Destination | A.0/24 | B.1/32 | Plusieurs :1 | A.1 et A.2 sont traduits en B.1 |

| Destination | A.1/32 | B.0/24 | 1:Plusieurs | B.1 est traduit en B.1 |

- Sens du trafic : WAN -> LAN

- Éléments devant être traduits : adresse source du paquet

- Mappage de configuration :

- Type de NAT = « Destination »

- Adresse IP d'orig. = « Adresse externe »

- Adresse IP NAT = « Adresse interne »

Type de NAT Intérieure Extérieure Type Comportement WAN->LAN Destination A.0/24 B.0/24 1:1 B.1 est traduit en A.1, B.2 est traduit en A.2, etc. Destination A.0/24 B.1/32 Plusieurs :1 B.1 est traduit en A.1 Destination A.1/32 B.0/24 1 :Plusieurs B.1 et B.2 sont traduits en A.1