Les entreprises peuvent bénéficier d'un point d'accès Internet local sécurisé en utilisant l'intégration de VMware SD-WAN à Zscaler. L'utilisation de VMware SD-WAN permet à l'administrateur réseau de décider du trafic à transférer vers Zscaler, à l'aide de tunnels IPsec (avec chiffrement NULL).

Conditions préalables

- Zscaler Internet Access (ZIA)

- Instance opérationnelle de ZIA (tout cloud)

- Informations d'identification de l'administrateur

- VMware SD-WAN Orchestrator

- Accès compte d'entreprise à VMware SD-WAN Orchestrator

- Informations d'identification de l'administrateur

- Un ou plusieurs dispositifs VMware SD-WAN Edge avec l'état « En ligne » (Online) dans VMware SD-WAN Orchestrator

Comportement de routage et sélection d'une passerelle SD-WAN Gateway pour Zscaler

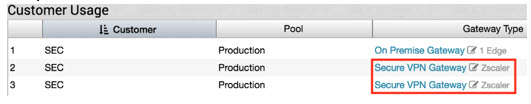

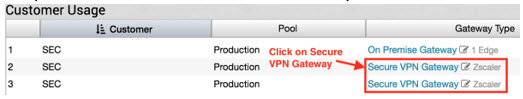

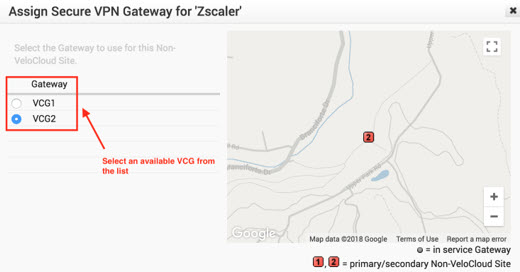

Pour définir le tunnel Zscaler sur une passerelle SD-WAN Gateway spécifique, vous devez d'abord déterminer quelle passerelle SD-WAN Gateway dispose du tunnel en suivant le processus ci-dessus. À partir de là, vous pouvez cliquer sur « Passerelle VPN sécurisée » (Secure VPN Gateway) et déplacer le tunnel vers une autre passerelle SD-WAN Gateway ou l'attribuer à cette dernière.

- Localisez l'emplacement actuel du tunnel.

- Cliquez sur Passerelle VPN sécurisée (Secure VPN Gateway).

- Sélectionnez une passerelle SD-WAN Gateway.

Note : L'attribution d'un tunnel à une autre passerelle SD-WAN Gateway ou le déplacement vers celle-ci a une incidence sur le service. La connexion de tunnel existante s'arrête et un nouveau tunnel à partir de la passerelle SD-WAN Gateway récemment attribuée est établi.

Note : L'attribution d'un tunnel à une autre passerelle SD-WAN Gateway ou le déplacement vers celle-ci a une incidence sur le service. La connexion de tunnel existante s'arrête et un nouveau tunnel à partir de la passerelle SD-WAN Gateway récemment attribuée est établi.Lors du processus de configuration ou d'activation du dispositif VMware SD-WAN Edge, une paire de passerelles Passerelles SD-WAN Gateway dans le cloud ou un ensemble de passerelles Passerelles SD-WAN Gateway de partenaires est attribuée à chaque dispositif Edge, conformément à la configuration du périphérique. Si les passerelles Passerelles SD-WAN Gateway utilisées par le dispositif Edge ne sont pas les mêmes passerelles Passerelles SD-WAN Gateway qui contiennent les tunnels Zscaler, le dispositif Edge crée automatiquement des tunnels VCMP vers les passerelles Passerelles SD-WAN Gateway qui se connectent à Zscaler en plus des passerelles Passerelles SD-WAN Gateway sélectionnées lors du processus d'activation. Cela garantit que le dispositif Edge dispose d'un chemin pour atteindre Zscaler.

Exemples de configuration de Zscaler

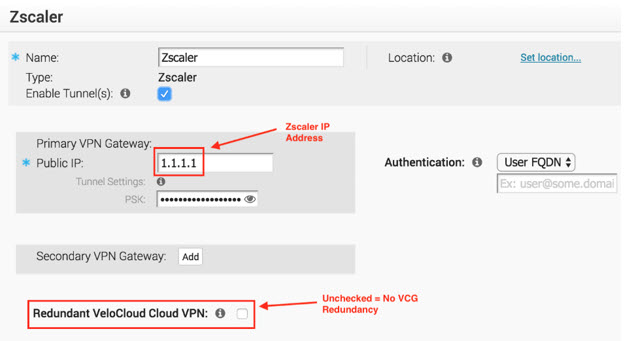

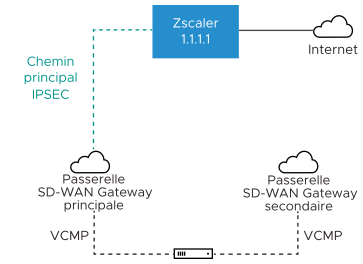

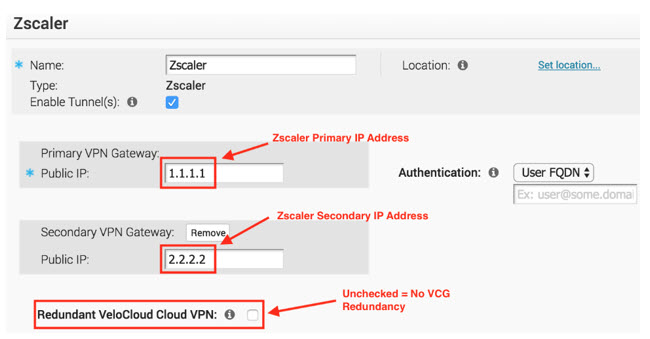

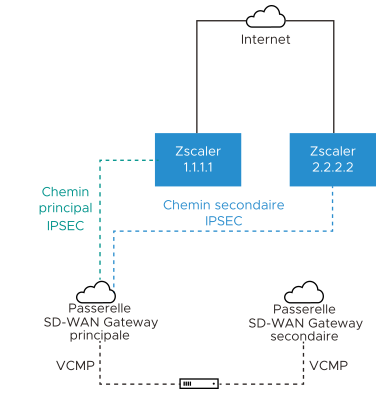

Exemple 1 : tunnel Zscaler principal vers 1.1.1.1 sans VPN de cloud Velocloud redondant sélectionné

Dans cet exemple, un seul tunnel VPN Zscaler est créé et la case VPN de cloud Velocloud redondant (Redundant Velocloud Cloud VPN) n'est pas cochée. Une passerelle unique (passerelle SD-WAN Gateway principale dans ce cas) sélectionnée en fonction de la proximité de la passerelle VPN distante (déterminée par la recherche d'adresses IP géographiques), crée un tunnel IPsec vers le point de terminaison VPN Zscaler. En fonction de la configuration de la Business Policy, le trafic circule du dispositif SD-WAN Edge vers la passerelle SD-WAN Gateway principale, puis vers Zscaler. Même si le dispositif SD-WAN Edge dispose toujours de tunnels VCMP vers au moins deux passerelles Passerelles SD-WAN Gateway, cette conception ne présente aucune redondance. Étant donné que la case VPN de cloud Velocloud redondant (Redundant Velocloud Cloud VPN) n'est pas cochée, il n'y aura aucun tunnel SD-WAN Gateway de sauvegarde vers Zscaler. En cas de panne de Zscaler ou de la passerelle SD-WAN Gateway principale ou de panne du tunnel IPsec entre les deux pour une raison quelconque, le trafic vers Zscaler est abandonné.

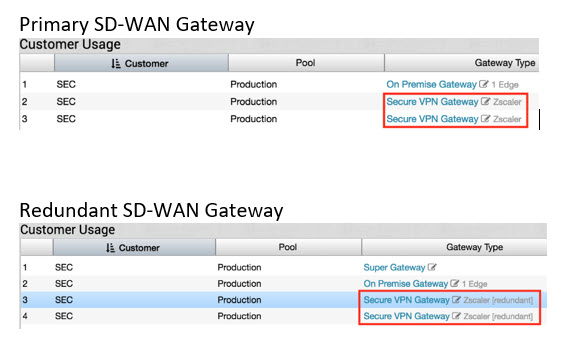

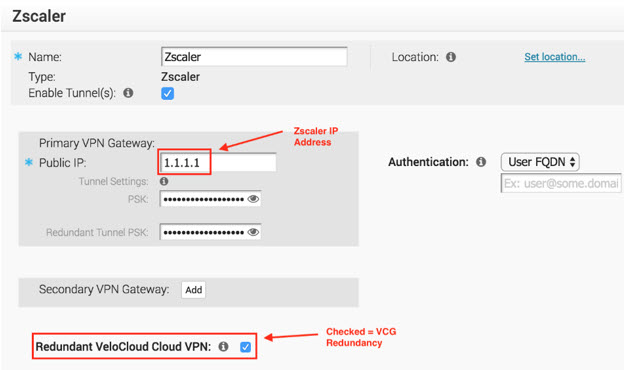

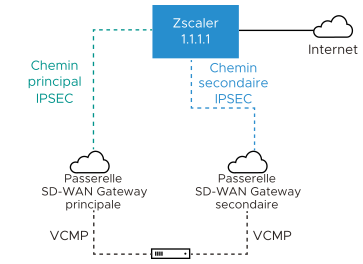

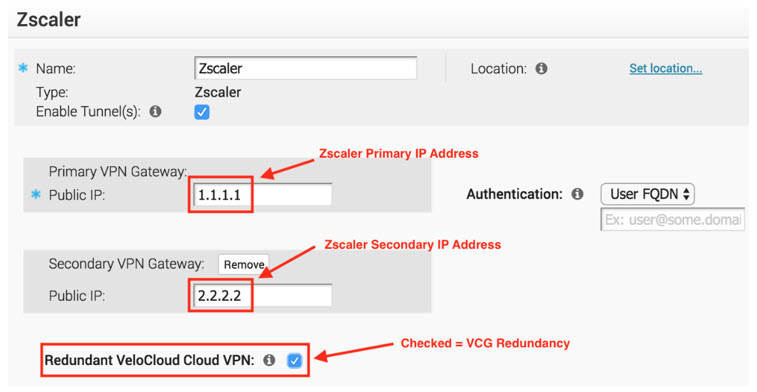

Exemple 2 : tunnel Zscaler principal vers 1.1.1.1 avec VPN de cloud Velocloud redondant sélectionné

Dans cet exemple, un seul tunnel VPN Zscaler est créé et la case VPN de cloud Velocloud redondant (Redundant Velocloud Cloud VPN) est cochée. Deux passerelles Passerelles SD-WAN Gateway sélectionnées en fonction de la proximité de la passerelle VPN distante (comme indiqué via la recherche d'adresses IP géographiques) la plus proche de l'emplacement Zscaler crée des tunnels IPsec vers Zscaler. Ces deux tunnels sont actifs, mais tout le trafic vers Zscaler passe par la passerelle SD-WAN Gateway principale. En cas de panne de la passerelle SD-WAN Gateway principale, le trafic bascule vers la passerelle SD-WAN Gateway secondaire. Étant donné qu'un seul point de terminaison Zscaler est défini s'il tombe en panne, le trafic vers Zscaler est abandonné.

Exemple 3 : tunnel Zscaler principal vers 1.1.1.1, tunnel Zscaler secondaire vers 2.2.2.2 sans VPN de cloud Velocloud redondant sélectionné

Dans cet exemple, des tunnels IPsec redondants vers Zscaler sont configurés dans le dispositif SD-WAN Orchestrator en ajoutant une adresse IP Zscaler secondaire. Toutefois, la case VPN de cloud Velocloud redondant (Redundant Velocloud Cloud VPN) n'est pas cochée. Une seule passerelle SD-WAN Gateway, sélectionnée en fonction de la proximité de la passerelle VPN distante (comme indiqué par la recherche d'adresses IP géographiques), crée un tunnel IPsec vers les deux points de terminaison VPN Zscaler. Ces deux tunnels sont actifs. Toutefois, selon les paramètres de configuration, la passerelle SD-WAN Gateway sait quel tunnel IPsec vers Zscaler est le chemin principal et envoie le trafic via ce tunnel. Zscaler ne marque pas les tunnels IPsec principal ou de sauvegarde. Zscaler renvoie simplement le trafic via la passerelle SD-WAN Gateway à l'origine de la demande. Si l'emplacement Zscaler principal tombe en panne, le trafic provenant de la passerelle SD-WAN Gateway bascule vers le tunnel IPsec Zscaler secondaire. Étant donné que la case VPN de cloud Velocloud redondant (Redundant Velocloud Cloud VPN) n'est pas cochée, il n'existe aucune connexion SD-WAN Gateway redondante à Zscaler. En cas de panne de la passerelle SD-WAN Gateway, le trafic vers Zscaler est abandonné.

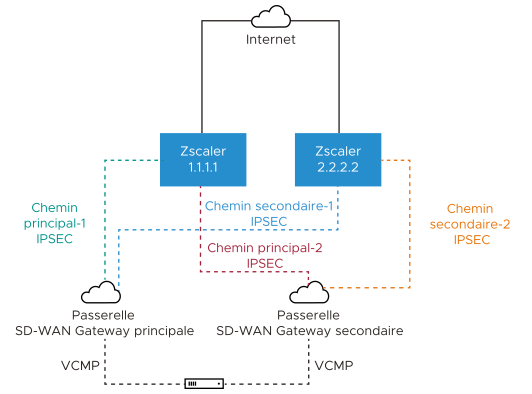

Exemple 4 : tunnel Zscaler principal vers 1.1.1.1, tunnel Zscaler secondaire vers 2.2.2.2 avec VPN Velocloud redondant sélectionné

Dans cet exemple, des tunnels IPsec redondants vers Zscaler sont configurés dans le dispositif SD-WAN Orchestrator en ajoutant une adresse IP Zscaler secondaire. Toutefois, la case VPN de cloud Velocloud redondant (Redundant Velocloud Cloud VPN) est cochée. Deux passerelles Passerelles SD-WAN Gateway sélectionnées en fonction de la proximité de la passerelle VPN distante (comme indiqué par la recherche d'adresses IP géographiques), créent des tunnels IPsec vers les deux points de terminaison VPN Zscaler. Tous ces tunnels sont actifs. Toutefois, selon les paramètres de configuration, les passerelles Passerelles SD-WAN Gateway savent laquelle des deux est la SD-WAN Gateway principale et laquelle est secondaire. Les passerelles Passerelles SD-WAN Gateway savent également lequel de leurs tunnels IPsec vers Zscaler est le chemin principal et quel est le chemin secondaire. Zscaler ne marque pas les tunnels IPsec principal ou de sauvegarde. Zscaler renvoie simplement le trafic via la passerelle SD-WAN Gateway à l'origine de la demande. Si l'emplacement Zscaler principal tombe en panne, le trafic provenant de la passerelle SD-WAN Gateway principale bascule vers le tunnel IPsec Zscaler secondaire. Étant donné que la case VPN de cloud Velocloud redondant (Redundant Velocloud Cloud VPN) est cochée, si la passerelle SD-WAN Gateway principale tombe en panne, le trafic bascule vers la passerelle SD-WAN Gateway secondaire. La passerelle SD-WAN Gateway secondaire utilise le tunnel IPsec principal à condition que ce chemin soit disponible. Si ce n'est pas le cas, il utilise le tunnel IPsec secondaire pour atteindre Zscaler.

Contrôles de santé de couche 7

Lorsque vous établissez un tunnel IPsec/GRE vers un centre de données Zscaler donné pour Zscaler Internet Access (ZIA), le tunnel est établi entre le dispositif SD-WAN Edge ou la passerelle SD-WAN Gateway, vers une adresse IP virtuelle (VIP) sur un équilibrage de charge Zscaler pour ZIA. Lorsque le trafic de l'utilisateur final du site distant atteint l'équilibrage de charge, celui-ci distribue le trafic aux dispositifs Edge du service public ZIA. DPD (Dead Peer Detection) et les keep-alives GRE peuvent uniquement détecter la disponibilité de la VIP publique sur l'équilibrage de charge (car il s'agit de la destination du tunnel). La VIP publique est un point de terminaison hautement disponible et ne reflète pas la disponibilité d'un dispositif Edge de service public ZIA donné. La vérification de la santé de couche 7 permet de surveiller les performances et la disponibilité des dispositifs Edge ZIA en fonction des sondes HTTP, et de basculer vers un autre tunnel en fonction des résultats. Le dispositif SD-WAN Edge ou la passerelle SD-WAN Gateway envoie périodiquement des demandes de sonde à l'URL de sonde HTTP (au format suivant) si la sonde est activée.

http://gateway.<zscaler_cloud>.net/vpntestL'URL de sonde est configurable dans le dispositif SD-WAN Orchestrator. Toutefois, l'intervalle de sonde et le nombre de nouvelles tentatives ne sont actuellement pas modifiables dans le dispositif SD-WAN Orchestrator. Si la sonde tombe en panne de façon consécutive pour le nombre de nouvelles tentatives défini, le tunnel est marqué comme étant inactif et le trafic bascule vers le tunnel secondaire s'il est défini. La panne de la sonde peut être due au fait que la réponse https (200 OK) n'est pas reçue ou que la latence est supérieure au seuil défini. Si le backhaul conditionnel est configuré dans un dispositif Edge, les pannes de sonde sur les tunnels principal et secondaire déclenchent le basculement du trafic vers le Hub de backhaul configuré. Lorsque la sonde est réactivée, le trafic revient au tunnel CSS. Si le VPN cloud redondant est configuré pour Destination non-SD-WAN (NSD) via une passerelle, les pannes de sonde vers les tunnels principal et secondaire à partir de la passerelle principale déclenchent le basculement du trafic vers la passerelle secondaire. Lorsque la sonde dans la passerelle principale est réactivée, le trafic revient au tunnel CSS sur la passerelle principale.

Configurations de déploiement de Zscaler et de VMware SD-WAN

Décrit les étapes de configuration pour l'intégration de Zscaler Internet Access (ZIA) et de VMware SD-WAN :

- Configurer Zscaler Internet Access (ZIA) : créer un compte, ajouter des informations d'identification VPN, ajouter un emplacement.

- Créer et configurer une destination non-SD-WAN.

- Ajouter une destination non-SD-WAN au profil de configuration.

- Configurer les règles de priorité d'entreprise.

Pour plus d'informations, reportez-vous à https://www.zscaler.com/resources/solution-briefs/partner-vmware-sdwan-deployment-guide.pdf. Ce guide fournit des exemples d'interface utilisateur graphique pour configurer Zscaler Internet Access et VMware SD-WAN Orchestrator.

Événements de contrôle de santé de couche 7

| Événement | Affiché sur l'interface utilisateur comme | Gravité | Notification Configurable | Généré par | Généré lorsque |

| EDGE_NVS_TUNNEL_UP | Tunnel IPsec direct du dispositif Edge actif | INFO | N | SD-WAN Orchestrator | Un tunnel de service de sécurité cloud ou un tunnel NSD via le dispositif Edge sont actifs. |

| EDGE_NVS_TUNNEL_DOWN | Tunnel IPsec direct du dispositif Edge inactif | INFO | N | SD-WAN Orchestrator | Un tunnel du service de sécurité cloud ou un tunnel NSD via le dispositif Edge sont inactifs. |

| VPN_DATACENTER_STATUS | Modification de l'état du tunnel VPN | NOTICE | N | SD-WAN Gateway | L'état du tunnel VPN est modifié. |