Décrit comment configurer une instance de Destination non-SD-WAN de type Routeur IKEv1 générique (VPN basé sur une route) [Generic IKEv1 Router (Route Based VPN)] via SD-WAN Gateway dans SD-WAN Orchestrator.

Note : Pour configurer un

Routeur IKEv1 générique (VPN basé sur une route) [Generic IKEv1 Router (Route Based VPN)] via un dispositif Edge, reportez-vous à la section

Configurer une instance de Non-VMware SD-WAN Site de type routeur IKEv1 générique via un dispositif Edge.

Procédure

- Dans le panneau de navigation de SD-WAN Orchestrator, accédez à Configurer (Configure) > Services réseau (Network Services).

L'écran Services s'affiche.

- Dans la zone Destinations non-SD-WAN via une passerelle (Non SD-WAN Destinations via Gateway), cliquez sur le bouton Nouveau (New).

La boîte de dialogue Nouvelles destinations non-SD-WAN via une passerelle (New Non SD-WAN Destinations via Gateway) s'affiche.

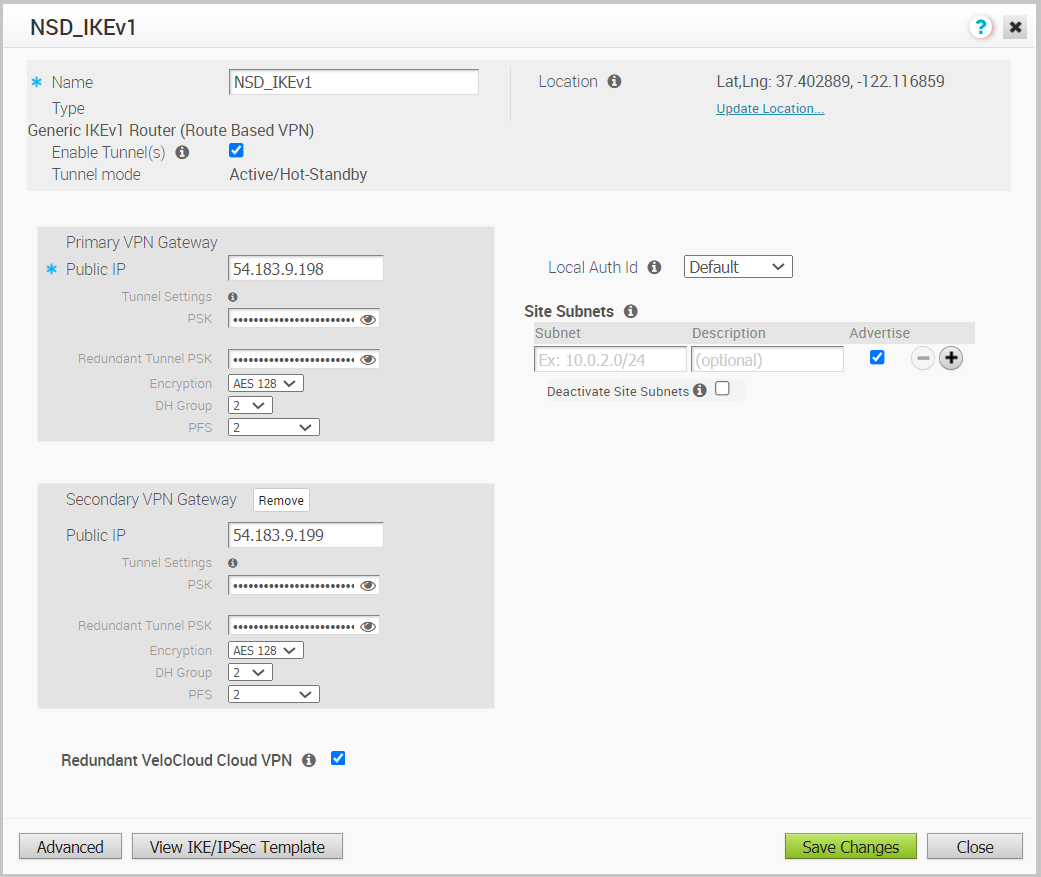

- Dans la zone de texte Nom (Name), entrez le nom du Destination non-SD-WAN.

- Dans le menu déroulant Type, sélectionnez Routeur IKEv1 générique (VPN basé sur une route) [Generic IKEv1 Router (Route Based VPN)].

- Entrez l'adresse IP de la passerelle VPN principale (et la passerelle VPN secondaire si nécessaire), puis cliquez sur Suivant (Next).

Une instance de Destination non-SD-WAN de type IKEv1 basée sur une route est créée et une boîte de dialogue pour votre Destination non-SD-WAN s'affiche.

- Pour configurer les paramètres de tunnel pour la passerelle VPN principale de Destination non-SD-WAN, cliquez sur le bouton Avancé (Advanced).

- Dans la zone Passerelle VPN principale (Primary VPN Gateway), vous pouvez configurer les paramètres de tunnel suivants :

Champ Description Mode tunnel (Tunnel Mode) La fonction Actif-passif à chaud est prise en charge sur l'instance de SD-WAN Gateway. Actif/passif à chaud s'affiche automatiquement pour indiquer que si le tunnel actif tombe en panne, le tunnel passif (passif à chaud) prend le relais et devient le tunnel actif. PSK Clé prépartagée (PSK), qui est la clé de sécurité pour l'authentification sur le tunnel. Par défaut, Orchestrator génère une clé prépartagée (PSK). Si vous souhaitez utiliser votre propre PSK ou mot de passe, vous pouvez l'entrer dans la zone de texte. Note : À partir de la version 4.5, l'utilisation du caractère spécial « < » dans le mot de passe n'est plus prise en charge. Si les utilisateurs ont déjà utilisé « < » dans leurs mots de passe dans les versions précédentes, ils doivent le supprimer pour enregistrer les modifications sur la page.Chiffrement (Encryption) Sélectionnez AES 128 ou AES 256 comme taille de clé d'algorithmes AES pour le chiffrement des données. La valeur par défaut est AES 128. Groupe DH (DH Group) Sélectionnez l'algorithme de groupe Diffie-Hellman (DH) à utiliser lors de l'échange d'une clé prépartagée. Le groupe DH définit la puissance de l'algorithme en bits. Les groupes DH pris en charge sont 2, 5 et 14. Il est recommandé d'utiliser le groupe DH 14. PFS Sélectionnez le niveau PFS (Perfect Forward Secrecy) pour renforcer la sécurité. Les niveaux de PFS pris en charge sont 2 et 5. La valeur par défaut est de 2. - Si vous souhaitez créer une passerelle VPN secondaire pour ce site, cliquez sur le bouton Ajouter (Add) en regard de l'option Passerelle VPN secondaire (Secondary VPN Gateway). Dans la fenêtre contextuelle, entrez l'adresse IP de la passerelle VPN secondaire et cliquez sur Enregistrer les modifications (Save Changes).

La passerelle VPN secondaire est créée immédiatement pour ce site et provisionne un tunnel VPN de VMware vers cette passerelle.

- Cochez la case VPN de cloud VeloCloud redondant (Redundant VeloCloud Cloud VPN) pour ajouter des tunnels redondants à chaque passerelle VPN.

Les modifications apportées au chiffrement, au groupe DH ou au PFS de la passerelle VPN principale s'appliquent également aux tunnels VPN redondants, s'ils sont configurés. Après avoir modifié les paramètres de tunnel de la passerelle VPN principale, enregistrez les modifications, puis cliquez sur Afficher le modèle IKE/IPsec (View IKE/IPsec Template) pour afficher la configuration de tunnel mise à jour.

- Cliquez sur le lien Mettre à jour l'emplacement (Update location) pour définir l'emplacement de l'instance de Destination non-SD-WAN configurée. Les détails de la latitude et de la longitude permettent de déterminer le meilleur dispositif Edge ou la meilleure passerelle à connecter au réseau.

- L'ID d'authentification locale définit le format et l'identification de la passerelle locale. Dans le menu déroulant ID d'authentification locale (Local Auth Id), choisissez l'un des types suivants et entrez une valeur que vous déterminez :

- Nom de domaine complet (FQDN) : nom de domaine complet ou nom d'hôte. Par exemple, google.com.

- Nom de domaine complet de l'utilisateur (User FQDN) : nom de domaine complet de l'utilisateur sous la forme d'une adresse e-mail. Par exemple, [email protected].

- IPv4 : adresse IP utilisée pour communiquer avec la passerelle locale.

Note :Pour le VPN générique basé sur une route, si l'utilisateur ne spécifie aucune valeur, l'option Par défaut (Default) est utilisée comme ID d'authentification locale. La valeur de l'ID d'authentification locale par défaut est l'adresse IP publique de l'interface de SD-WAN Gateway.

- Sous Sous-réseaux de site (Site Subnets), vous pouvez ajouter des sous-réseaux pour l'instance de Destination non-SD-WAN en cliquant sur le bouton +. Si les sous-réseaux du site ne sont pas nécessaires, cochez la case Désactiver les sous-réseaux de site (Deactivate Site Subnets).

- Cochez la case Activer le ou les tunnels [Enable Tunnel(s)] une fois que vous êtes prêt à initier le tunnel depuis l'instance de SD-WAN Gateway vers les passerelles VPN IKEv1 génériques.

- Cliquez sur Enregistrer les modifications (Save Changes).

- Attribuez le service réseau de site non-SD-WAN récemment créé à un profil en accédant à Configurer (Configure ) > Profils (Profiles) dans le dispositif SD-WAN Orchestrator. Reportez-vous à la section Configurer un tunnel entre un site distant et des destinations non-SD-WAN via une passerelle.

- Revenez dans la zone Destinations non-SD-WAN via une passerelle (Non SD-WAN Destinations via Gateway) dans SD-WAN Orchestrator en accédant à Configurer (Configure) > Services réseau (Network Services).

- Dans la zone Destinations non-SD-WAN via une passerelle (Non SD-WAN Destinations via Gateway), faites défiler l'écran vers le bas jusqu'au nom de votre instance de Non-SD-WAN Site, puis cliquez sur le lien Modifier (Edit) dans la colonne BGP.

- Configurez les valeurs BGP pour les champs obligatoires suivants : ASN local (Local ASN), Type de tunnel (Tunnel Type), Adresse IP du Neighbor (Neighbor IP) et Adresse IP locale (Local IP) [dans la section Options avancées (Advanced Options)]. Pour plus d'informations, reportez-vous à la section Configurer BGP sur IPsec à partir des passerelles.

Note : L'adresse IP VTI (adresse IP privée) attribuée par le dispositif SD-WAN Orchestrator peut être utilisée pour une expédition du peer dans BGP à saut unique.

- Cliquez sur OK pour enregistrer vos modifications.

- Dans la zone Destinations non-SD-WAN via une passerelle (Non SD-WAN Destinations via Gateway), cliquez sur le lien Modifier (Edit) dans la colonne BFD d'une Destination non-SD-WAN, pour configurer les paramètres BFD. Pour plus d'informations, reportez-vous à la section Configurer BFD pour les passerelles.