Activez le service de sécurité cloud (CSS) pour établir un tunnel sécurisé d'un dispositif Edge vers des sites du service de sécurité cloud. Cela permet de rediriger le trafic sécurisé vers des sites de sécurité cloud tiers. Au niveau du profil, l'intégration de VMware SD-WAN et de Zscaler prend en charge l'automatisation des tunnels IPsec et GRE.

- Vérifiez que vous disposez d'une autorisation d'accès pour configurer les services réseau.

- Vérifiez que la version de SD-WAN Orchestrator est 3.3.x ou une version ultérieure.

- Les informations d'identification du nom de domaine complet et les adresses IP du point de terminaison de la passerelle du service de sécurité cloud doivent être configurées dans le service de sécurité cloud tiers.

- Dans le portail d'entreprise, cliquez sur .

- Cliquez sur l'icône Périphérique (Device) en regard d'un profil ou cliquez sur le lien d'accès au profil, puis cliquez sur l'onglet Périphérique (Device).

- Dans la zone Sécurité cloud (Cloud Security), basculez le bouton rotatif de la position Inactif (Off) sur la position Actif (On).

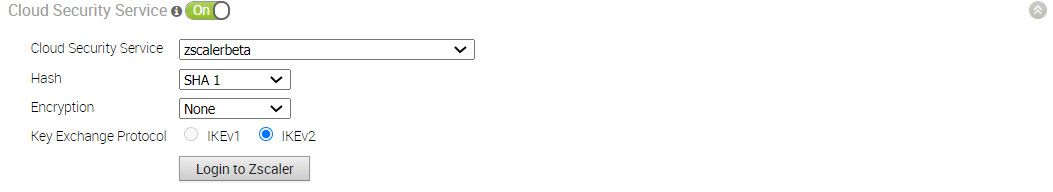

- Configurez les paramètres suivants :

Option Description Service de sécurité cloud (Cloud Security Service) Sélectionnez un service de sécurité cloud dans le menu déroulant à associer au profil. Vous pouvez également cliquer sur Nouveau service de sécurité cloud (New Cloud Security Service) dans le menu déroulant pour créer un type de service. Pour plus d'informations sur la création d'un CSS, reportez-vous à la section Configurer un service de sécurité cloud. Note : Pour les services de sécurité cloud avec l'URL de connexion Zscaler configurée, le bouton Connexion à Zscaler (Login à Zscaler) s'affiche dans la zone Service de sécurité cloud (Cloud Security Service). Si vous cliquez sur Connexion à Zscaler (Login to Zscaler), vous serez redirigé vers le portail d'administration de Zscaler du cloud Zscaler sélectionné.Protocole de tunneling (Tunneling Protocol) Cette option n'est disponible que pour le fournisseur du service de sécurité cloud Zscaler. Si vous sélectionnez un fournisseur de services Zscaler manuel, choisissez IPsec ou GRE comme protocole de tunneling. Par défaut, l'option IPsec est sélectionnée. Note : Si vous sélectionnez un fournisseur de services Zscaler automatisé, le champ Protocole de tunneling (Tunneling Protocol) n'est pas configurable. Toutefois, il affiche le nom du protocole utilisé par le fournisseur de services.Hachage (Hash) Sélectionnez la fonction de hachage SHA 1 ou SHA 256 dans le menu déroulant. Par défaut, l'option SHA 1 est sélectionnée. Chiffrement (Encryption) Sélectionnez l'algorithme de chiffrement AES 128 ou AES 256 dans le menu déroulant. Par défaut, l'option Aucun (None) est sélectionnée. Protocole d'échange de clés (Key Exchange Protocol) Sélectionnez la méthode d'échange de clés IKEv1 ou IKEv2. Par défaut, l'option IKEv2 est sélectionnée.

Cette option n'est pas disponible pour le service de sécurité cloud Symantec.

Connexion à Zscaler (Login to Zscaler) Cliquez sur Connexion à Zscaler (Login to Zscaler), pour vous connecter au portail d'administration de Zscaler du cloud Zscaler sélectionné. - Cliquez sur Enregistrer les modifications (Save Changes).

Lorsque vous activez le service de sécurité cloud et que vous configurez les paramètres dans un profil, le paramètre est automatiquement appliqué aux dispositifs Edge associés au profil. Si nécessaire, vous pouvez remplacer la configuration d'un dispositif Edge spécifique. Reportez-vous à la section Configurer les services de sécurité cloud pour les dispositifs Edge.

Pour les profils créés avec le service de sécurité cloud activé et configuré avant la version 3.3.1, vous pouvez choisir de rediriger le trafic comme suit :

- Rediriger uniquement le trafic Web vers le service de sécurité cloud

- Rediriger tout le trafic lié à Internet vers le service de sécurité cloud

- Rediriger le trafic en fonction des paramètres de la Business Policy. Cette option n'est disponible qu'à partir de la version 3.3.1. Si vous choisissez cette option, les deux autres options ne sont plus disponibles.