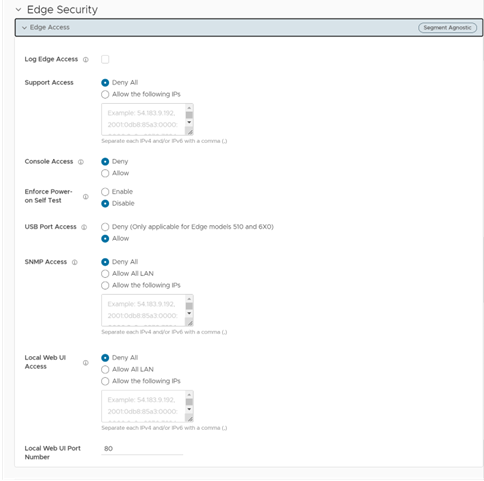

Lors de la configuration d'un profil pour l'accès au dispositif Edge, veillez à sélectionner l'option appropriée pour l'accès au support, l'accès à la console, l'accès au port USB, l'accès SNMP et l'accès à l'interface utilisateur Web locale dans les paramètres du pare-feu pour rendre le dispositif Edge plus sécurisé. Cela empêche tout utilisateur malveillant d'accéder au dispositif Edge.

Autotest de mise sous tension

Dans la version 5.1.0, un autotest de mise sous tension est effectué après la mise sous tension ou le redémarrage de SD-WAN Orchestrator pour vérifier l'auteur du logiciel et garantir que les fichiers et le code critiques n'ont pas fait l'objet d'alertes ni n'ont été endommagés. Les cas d'utilisation de cette fonctionnalité incluent les exigences de critères communs et les déploiements de risque moyen à élevé (finance, gouvernement, etc.).

Note : La fonctionnalité d'autotest de mise sous tension est désactivée par défaut. Un message d'avertissement s'affiche sur la console, un événement est généré et l'autotest de mise sous tension se poursuit.

La fonctionnalité d'autotest de mise sous tension est composée des vérifications suivantes lorsque SD-WAN Orchestrator est mis sous tension ou redémarré :

- Test d'intégrité du logiciel : les fichiers système critiques sont identifiés et signés au moment de la génération. L'intégrité des signatures est vérifiée. Ce processus utilise des signatures cryptographiques pour valider l'authenticité et l'intégrité.

- Test de réponse connue des modules de chiffrement : les modules de chiffrement, tels qu'OpenSSL, exécutent des tests de réponse connue et vérifient qu'ils réussissent tous.

- Test de la source d'entropie : la capacité de génération de nombres aléatoires de la source d'entropie est vérifiée.

Note : L'autotest de mise sous tension indique un résultat Réussite/Échec (Pass/Fail). Le système continue de mettre en place les applications restantes uniquement si l'autotest de mise sous tension a réussi. Si l'autotest de mise sous tension échoue, les messages d'erreur s'affichent et indiquent où le test a échoué. La séquence de démarrage du système s'arrête alors.

Les fichiers suivants sont signés et vérifiés lors du processus de mise sous tension et de redémarrage :

- Dispositifs Edge (tous les fichiers sous) :

- /opt/vc/bin

- /opt/vc/sbin

- /opt/vc/lib

- /bin

- /sbin

- /lib

- /usr/bin

- /usr/sbin

- /usr/lib

- /vmlinuz

- /etc/init.d

- SD-WAN Orchestrator et SD-WAN Gateway

Note : Pour les modules suivants, le contrôle d'intégrité s'exécute en mode APPLIQUÉ (ENFORCED) et entraîne un ÉCHEC du démarrage s'ils ne peuvent pas être vérifiés.

- SD-WAN Gateway : les noms de modules sont stockés dans : /opt/vc/etc/post/vcg_critical_packages.in

- Modules critiques de Gateway

- gatewayd.*:all

- libssl1.0.0:.*:amd64

- libssl1.1:.*:amd64

- openssl:.*:all

- python-openssl:.*:all

- Modules critiques de Gateway

- SD-WAN Orchestrator : les noms de modules sont stockés dans /opt/vc/etc/post/vco_critical_packages.in

- Modules critiques de SD-WAN Orchestrator :

- libssl1.0.0:.*:amd64

- ibssl1.1:.*:amd64

- openssl:.*:all

- vco-backend:.*:all

- vco-cws-service:.*:all

- vco-dr:.*:all

- vco-new-ui:.*:all

- vco-nginx-apigw:.*:all

- vco-nginx-common:.*:all

- vco-nginx-i18n:.*:all

- vco-nginx-portal:.*:all

- vco-nginx-reporting:.*:all

- vco-nginx-sdwan-api:.*:all

- vco-nginx-upload:.*:all

- vco-node-common:.*:all

- vco-portal:.*:all

- vco-sdwan-api:.*:all

- vco-tools:.*:all

- vco-ui:.*:all

- vco-ztnad-service:.*:all

- nodejs:.*:all

- vc-fips-common:.*:all

- vc-fips-complaint:.*:all

- vc-fips-strict:.*:all

- openssh-client:.*:all

- openssh-server:.*:all

- linux-base:.*:all

- linux-firmware:.*:all

- linux-tools-common:.*:all

- libselinux1:.*:amd64

- linux-base:.*:all

- linux-firmware:.*:all

- linux-libc-dev:.*:amd64

- util-linux:.*:amd64

- linux-tools-common:.*:all

- linux-(aws|azure|generic)-headers-.*:.*:all

- linux-(aws|azure|generic)-tools-.*:.*:amd64

- linux-headers-.*-(aws|azure|generic):.*:amd64

- linux-headers-(aws|azure|generic)-lts-.*:.*:amd64

- linux-image-unsigned-.*-(aws|azure|generic):.*:amd64

- linux-image-unsigned-(aws|azure|generic)-lts-.*:.*:amd64

- linux-modules-.*-(aws|azure|generic):.*:amd64

- linux-tools-.*-(aws|azure|generic):.*:amd64

- linux-tools-(aws|azure|generic)-lts-.*:amd64

- Modules critiques de SD-WAN Orchestrator :

- SD-WAN Gateway : les noms de modules sont stockés dans : /opt/vc/etc/post/vcg_critical_packages.in

Procédure

Pour configurer l'accès au dispositif Edge pour les profils, procédez comme suit :