Décrit comment configurer un Destination non-SD-WAN de type Hub virtuel Microsoft Azure (Microsoft Azure Virtual Hub) via un dispositif Edge dans SD-WAN Orchestrator.

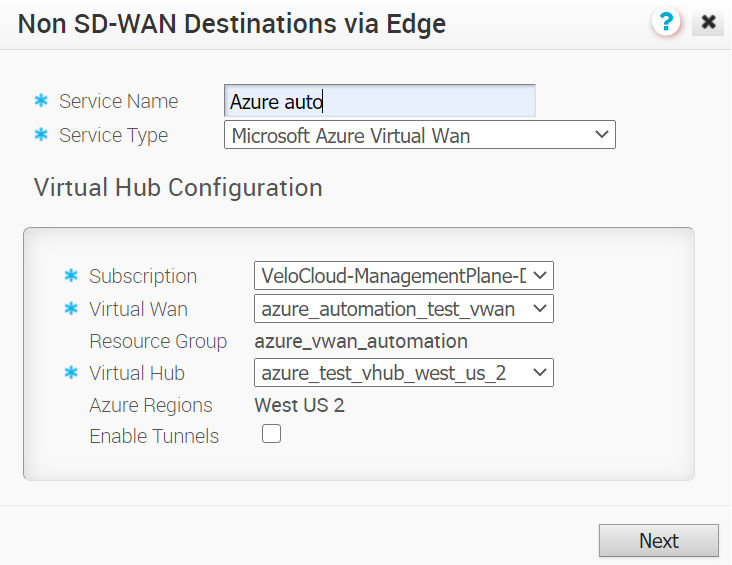

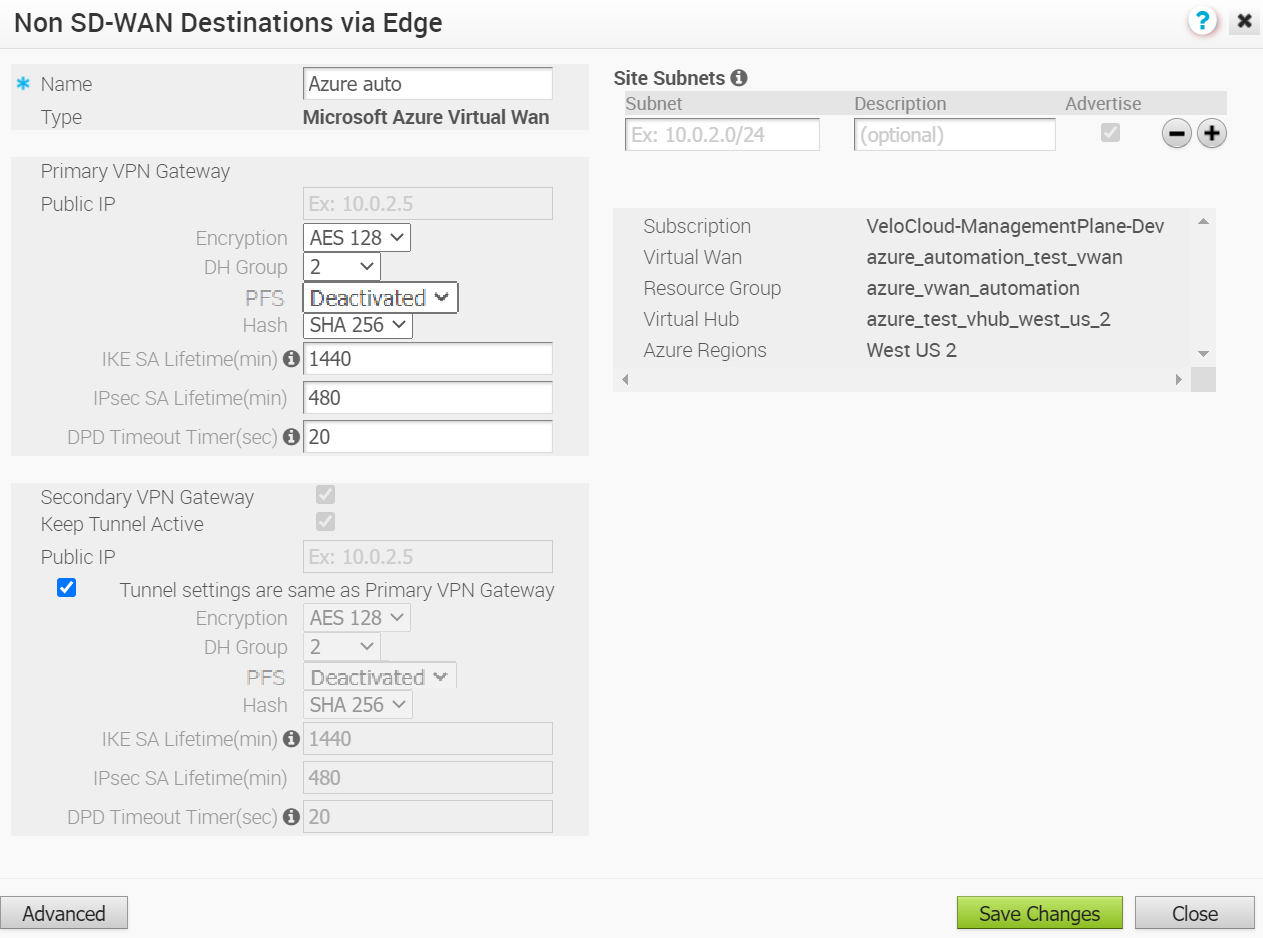

Pour configurer un Destination non-SD-WAN de type Hub virtuel Microsoft Azure (Microsoft Azure Virtual Hub) via un dispositif Edge dans SD-WAN Orchestrator :

Conditions préalables

- Assurez-vous d'avoir configuré un abonnement cloud. Pour obtenir des instructions, reportez-vous à la section Configurer un service réseau d'abonnement cloud.

- Assurez-vous de créer des Hubs et des Virtual WAN dans Azure. Pour obtenir des instructions, reportez-vous à la section Configurer Azure Virtual WAN pour la connectivité VPN branche-vers-Azure.

Procédure

Que faire ensuite

- Activer le VPN cloud au niveau du profil

- Associez le Destination non-SD-WAN Azure Microsoft à un dispositif Edge et configurez des tunnels afin d'établir un tunnel entre un site distant et un Hub virtuel Azure. Pour plus d'informations, reportez-vous à la section Associer une Destination non-SD-WAN Microsoft Azure à un dispositif SD-WAN Edge et ajouter des tunnels.

Pour plus d'informations sur l'automatisation du dispositif Edge d'Azure Virtual WAN, reportez-vous à la section Configurer SD-WAN Orchestrator pour l'automatisation IPsec d'Azure Virtual WAN à partir de SD-WAN Edge.