Lors de la création de tunnels IPsec entre deux dispositifs Edge ou entre un dispositif Edge et une passerelle, vous pouvez modifier les paramètres de configuration de la stratégie de sécurité au niveau de la configuration du client.

Procédure

- Sur le portail opérateur, accédez à Gérer les clients (Manage Customers).

- Sélectionnez un client, puis cliquez sur Actions > Modifier (Modify) ou sur le lien d'accès au client.

- Dans le portail d'entreprise, cliquez sur Configurer (Configure) > Clients (Customers). La page Configuration du client (Customer Configuration) s'affiche.

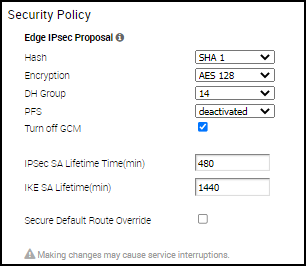

- Dans la zone de Stratégie de sécurité (Security Policy), vous pouvez configurer les paramètres de sécurité suivants :

- Hachage (Hash) : par défaut, aucun algorithme d'authentification n'est configuré pour l'en-tête VPN, car AES-GCM est un algorithme de chiffrement authentifié. Lorsque vous cochez la case Désactiver GCM (Turn off GCM), vous pouvez sélectionner dans la liste déroulante l'un des algorithmes d'authentification suivants pour l'en-tête VPN :

- SHA 1

- SHA 256

- SHA 384

- SHA 512

- Chiffrement (Encryption) : sélectionnez AES 128 ou AES 256 comme taille de clé d'algorithmes AES pour le chiffrement des données. Le mode d'algorithme de chiffrement par défaut est AES 128-GCM, lorsque la case Désactiver GCM (Turn off GCM) n'est pas cochée.

- Groupe DH (DH Group) : sélectionnez l'algorithme de groupe Diffie-Hellman (DH) à utiliser lors de l'échange d'une clé prépartagée. Le groupe DH définit la puissance de l'algorithme en bits. Les groupes DH pris en charge sont 2, 5, 14, 15 et 16. Il est recommandé d'utiliser le groupe DH 14.

- PFS : sélectionnez le niveau PFS (Perfect Forward Secrecy) pour renforcer la sécurité. Les niveaux de PFS pris en charge sont 2, 5, 14, 15 et 16. Par défaut, PFS est désactivé.

- Désactiver GCM (Turn off GCM) : par défaut, AES 128-GCM est activé. Si nécessaire, cochez la case pour désactiver ce mode.

- Durée de vie de la SA IPsec (IPsec SA Lifetime) : délai de renouvellement de clés IPsec (Internet Security Protocol) pour les dispositifs Edge. La durée de vie IPsec minimale est de 3 minutes et la durée de vie IPsec maximale est de 480 minutes. La valeur par défaut est de 480 minutes.

- Durée de vie de la SA IKE (IKE SA Lifetime) : délai de renouvellement de clés IKE (Internet Key Exchange) pour les dispositifs Edge. La durée de vie IKE minimale est de 10 minutes et durée de vie IKE maximale est de 1 440 minutes. La valeur par défaut est de 1 440 minutes.

Note : Il n'est pas recommandé de configurer des valeurs de durée de vie faibles pour IPsec (moins de 10 minutes) et IKE (moins de 30 minutes), car cela peut provoquer une interruption du trafic dans certains déploiements en raison des renouvellements de clés. Les valeurs de durée de vie faibles sont destinées uniquement à des fins de débogage.

- Remplacement de route par défaut sécurisé (Secure Default Route Override) : cochez cette case pour remplacer la destination du trafic correspondant à une route sécurisée par défaut (Route statique [Static Route] ou Route BGP [BGP Route]) d'une passerelle partenaire à l'aide de la Business Policy.

Pour plus d'informations sur l'activation du routage sécurisé sur un dispositif Edge, reportez-vous à la section Configurer le transfert aux partenaires. Pour plus d'informations sur la configuration du service réseau pour la règle de Business Policy, reportez-vous à la section « Configurer un service réseau pour la règle de Business Policy » du Guide d'administration de VMware SD-WAN disponible dans la Documentation de VMware SD-WAN.

- Hachage (Hash) : par défaut, aucun algorithme d'authentification n'est configuré pour l'en-tête VPN, car AES-GCM est un algorithme de chiffrement authentifié. Lorsque vous cochez la case Désactiver GCM (Turn off GCM), vous pouvez sélectionner dans la liste déroulante l'un des algorithmes d'authentification suivants pour l'en-tête VPN :

- Après avoir configuré les paramètres, cliquez sur Enregistrer les modifications (Save Changes).

Note : Lorsque vous modifiez les paramètres de sécurité, les modifications peuvent entraîner des interruptions des services actuels. Par ailleurs, ces paramètres peuvent réduire le débit global et augmenter le temps requis pour la configuration du tunnel VCMP, ce qui peut affecter la configuration du tunnel dynamique site distant vers site distant et la récupération après une défaillance du dispositif Edge dans un cluster.