La page Journaux de pare-feu (Firewall Logs) affiche les détails des journaux du pare-feu provenant de Dispositifs VMware SD-WAN Edge. Auparavant, le seul moyen pour un client de stocker et d'afficher les journaux de pare-feu consistait à les transférer vers un serveur Syslog. Dans la version 5.2.0, le client peut stocker les journaux de pare-feu sur Orchestrator et effectuer des opérations d'affichage, de tri et de recherche sur ces journaux dans l'interface utilisateur d'Orchestrator. Par défaut, les dispositifs Edge ne peuvent pas envoyer leurs journaux de pare-feu à Orchestrator. Pour qu'un dispositif Edge envoie les journaux de pare-feu à Orchestrator, assurez-vous que la capacité client « Activer la journalisation du pare-feu dans Orchestrator (Enable Firewall Logging to Orchestrator) » est activée au niveau du client sur la page de l'interface utilisateur « Paramètres globaux (Global Settings) ». Les clients doivent contacter leur opérateur s'ils souhaitent activer la fonctionnalité Journalisation de pare-feu (Firewall Logging). Par défaut, Orchestrator conserve les journaux de pare-feu jusqu'à ce qu'il atteigne la durée de conservation maximale de 7 jours ou la taille maximale de journalisation de 15 Go selon un principe de rotation.

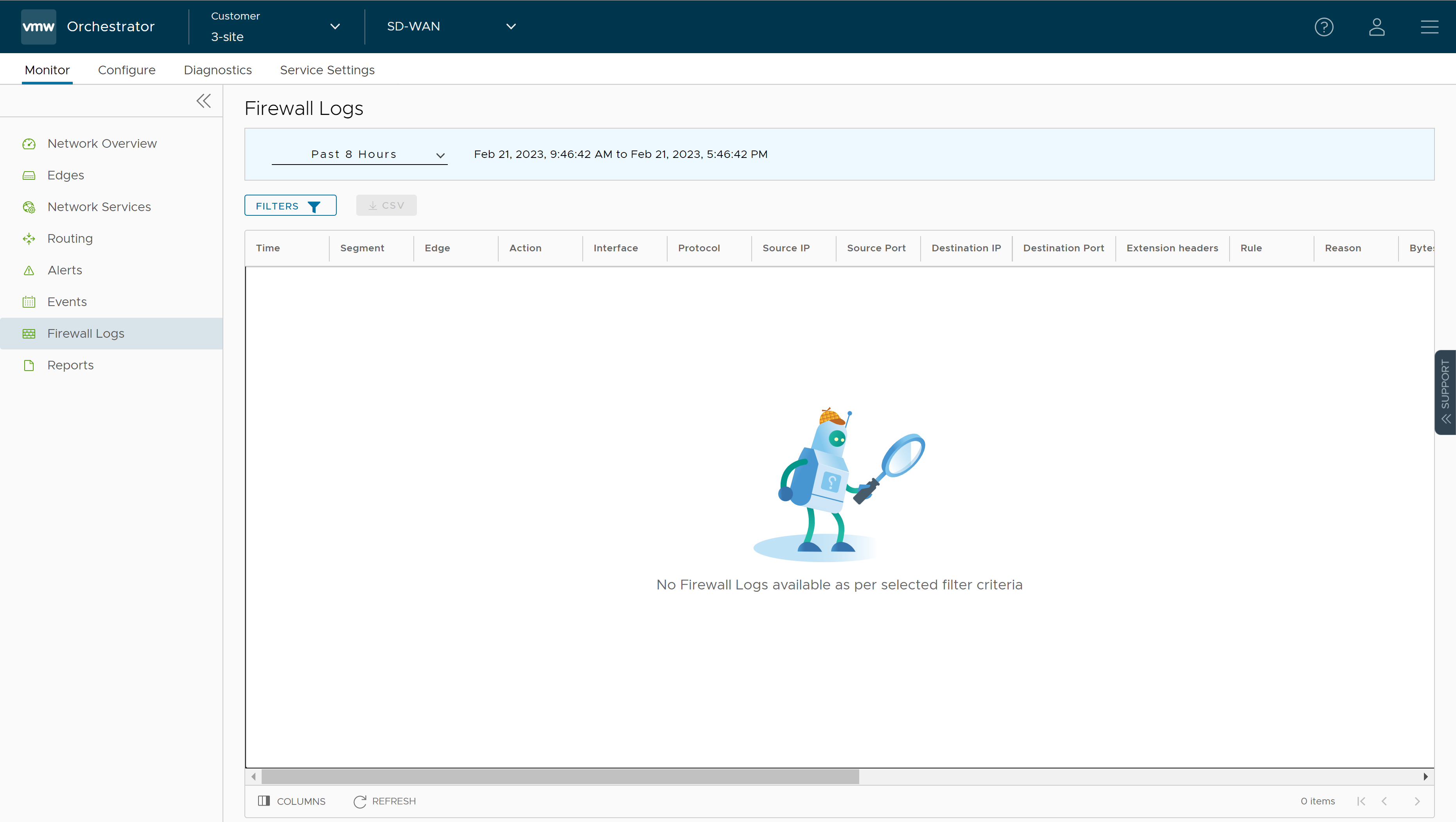

- Dans le service SD-WAN du portail d'entreprise, accédez à Surveiller (Monitor) > Journaux de pare-feu (Firewall Logs). La page Journaux de pare-feu (Firewall Logs) s'affiche.

La page affiche les détails suivants du journal de pare-feu Edge : Heure (Time), Segment, Dispositif Edge (Edge), Action, Interface, Protocole (Protocol), Adresse IP source (Source IP), Port source (Source Port), Adresse IP de destination (Destination IP), Port de destination (Destination Port), En-têtes d'extension (Extension Headers), Règle (Rule), Raison (Reason), Octets reçus (Bytes Received), Octets envoyés (Bytes Sent), Durée (Duration), Application, Domaine de destination (Destination Domain), Nom de destination (Destination Name), ID de session (Session ID), Signature, Alerte IPS (IPS Alert), Alerte IDS (IDS Alert), ID de signature (Signature ID), Catégorie (Category), Source de l'attaque (Attack Source), Cible de l'attaque (Attack Target) et Gravité (Severity).

Note : Tous les champs ne seront pas renseignés pour tous les journaux de pare-feu. Par exemple, les champs Motif (Reason), Octets reçus/envoyés (Bytes Received/Sent) et Durée (Duration) sont inclus dans les journaux lorsque les sessions sont fermées. Les champs Signature, Alerte IPS (IPS Alert), Alerte IDS (IPS Alert), ID de signature (Signature ID), Catégorie (Category), Source de l'attaque (Attack Source), Cible de l'attaque (Attach Target) et Gravité (Attach Target) sont renseignés uniquement pour les alertes des services de pare-feu, et non pour les journaux de pare-feu.Les journaux de pare-feu sont générés :- Lors de la création d'un flux (à condition que ce flux soit accepté)

- Lorsque le flux est fermé

- Lorsqu'un nouveau flux est refusé

- Lorsqu'un flux existant est mis à jour (en raison d'une modification de la configuration du pare-feu)

Les alertes EFS sont générées :- Chaque fois que le trafic de flux correspond à l'une des signatures Suricata configurées dans le moteur EFS.

- Si seul le système de détection des intrusions (IDS) est activé pour la règle de pare-feu, les dispositifs Edge détectent si le flux de trafic est malveillant ou non, en se basant sur certaines signatures configurées dans le moteur. Si une attaque est détectée, le moteur EFS génère une alerte et envoie le message d'alerte au SASE Orchestrator/Serveur Syslog si la journalisation de pare-feu est activée dans Orchestrator et n'abandonne aucun paquet.

- Si le système de prévention des intrusions (IPS) est activé pour la règle de pare-feu, les dispositifs Edge détectent si le flux de trafic est malveillant ou non, en se basant certaines signatures configurées dans le moteur. Si une attaque est détectée, le moteur EFS génère une alerte et bloque le flux de trafic vers le client uniquement si la règle de signature comporte l'action « Rejeter » (Reject), correspondant au trafic malveillant. Si l'action dans la règle de signature est « Alerte » (Alert), le trafic est autorisé sans abandonner de paquets, même si vous configurez IPS.

- Vous pouvez utiliser les options Filtre (Filter) et sélectionner un filtre dans le menu déroulant pour interroger les journaux de pare-feu.

- Cliquez sur l'option CSV pour télécharger un rapport des journaux de pare-feu du dispositif Edge au format CSV.