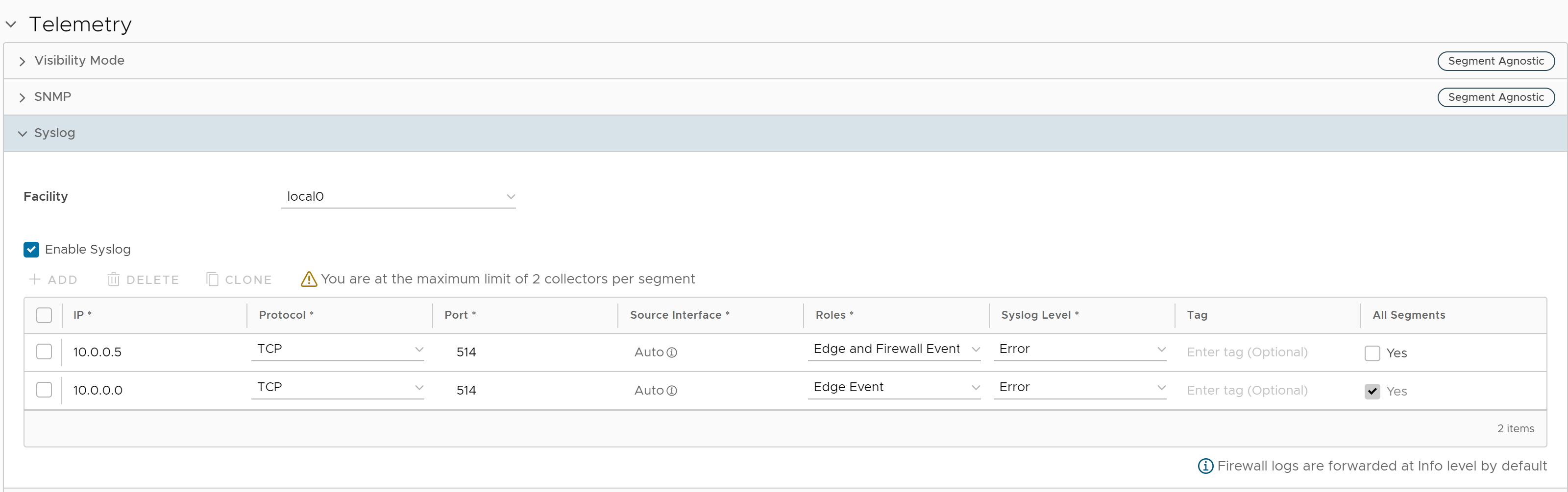

Dans un réseau d'entreprise, SASE Orchestrator prend en charge la collecte des événements liés à SASE Orchestrator et des journaux de pare-feu provenant du dispositif SD-WAN Edge d'entreprise vers un ou plusieurs collecteurs Syslog distants centralisés (serveurs), au format Syslog natif. Pour que le collecteur Syslog reçoive les événements liés à SASE Orchestrator et les journaux de pare-feu provenant de dispositifs Edge configurés dans une entreprise, au niveau du profil, configurez les détails du collecteur Syslog par segment dans SASE Orchestrator en suivant les étapes de cette procédure.

Conditions préalables

- Assurez-vous que le VPN (Virtual Private Network, réseau privé virtuel) cloud (paramètres VPN branche-vers-branche) est configuré pour le dispositif SD-WAN Edge (à partir de l'emplacement d'origine des événements liés à SASE Orchestrator) pour établir un chemin entre le dispositif SD-WAN Edge et les collecteurs Syslog. Pour plus d'informations, reportez-vous à la section Configurer le VPN cloud pour les profils.

Procédure

Que faire ensuite

Pour plus d'informations sur les paramètres de pare-feu au niveau du profil, reportez-vous à la section Configurer le pare-feu de profil.

Prise en charge du transfert Syslog sécurisé

La version 5.0 prend en charge la capacité de transfert Syslog sécurisé. La garantie de la sécurité du transfert Syslog est requise pour les certifications fédérales et est nécessaire pour répondre aux exigences de sécurisation renforcée du dispositif Edge des grandes entreprises. Le processus de transfert Syslog sécurisé commence par la mise en place d'un serveur Syslog compatible TLS. Actuellement, SASE Orchestrator permet de transférer des journaux vers un serveur Syslog prenant en charge TLS. La version 5.0 permet à SASE Orchestrator de contrôler le transfert Syslog et d'effectuer des vérifications de sécurité par défaut, telles que la vérification PKI hiérarchique, la validation CRL, etc. En outre, elle permet également de personnaliser la sécurité du transfert en définissant des suites de chiffrement prises en charge, en n'autorisant pas les certificats auto-signés, etc.

Un autre aspect du transfert Syslog sécurisé est la manière dont les informations de révocation sont collectées ou intégrées. SASE Orchestrator peut désormais autoriser la saisie d'informations de révocation à partir d'un opérateur qui peut être extrait manuellement ou via un processus externe. SASE Orchestrator récupère ces informations CRL et les utilise pour vérifier la sécurité du transfert avant l'établissement de toutes les connexions. En outre, SASE Orchestrator extrait régulièrement ces informations CRL et les utilise lors de la validation de la connexion.

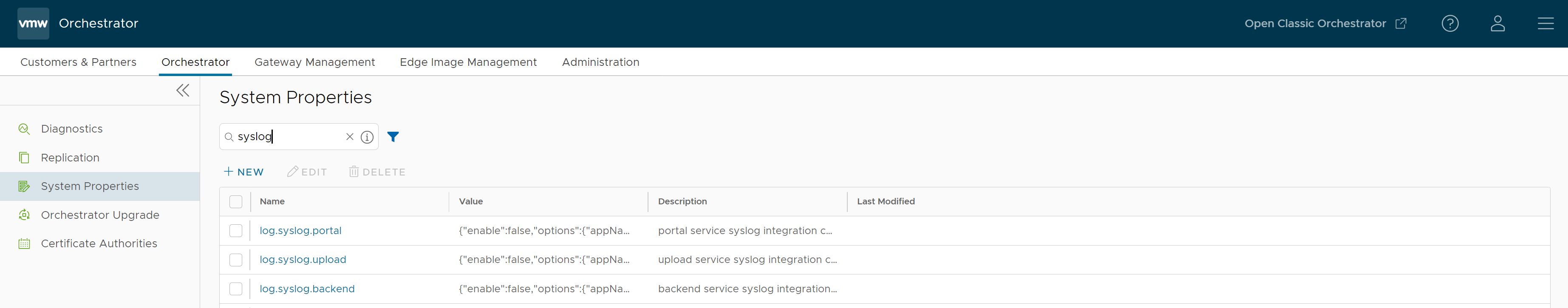

Propriétés système

Le transfert Syslog sécurisé commence par la configuration des paramètres de transfert Syslog de SASE Orchestrator pour lui permettre de se connecter à un serveur Syslog. Pour ce faire, SASE Orchestrator accepte une chaîne au format JSON pour exécuter les paramètres de configuration suivants, qui sont configurés dans Propriétés système (System Properties).

- log.syslog.backend : configuration de l'intégration Syslog du service principal

- log.syslog.portal : configuration de l'intégration Syslog du service de portail

- log.syslog.upload : charger la configuration de l'intégration Syslog du service

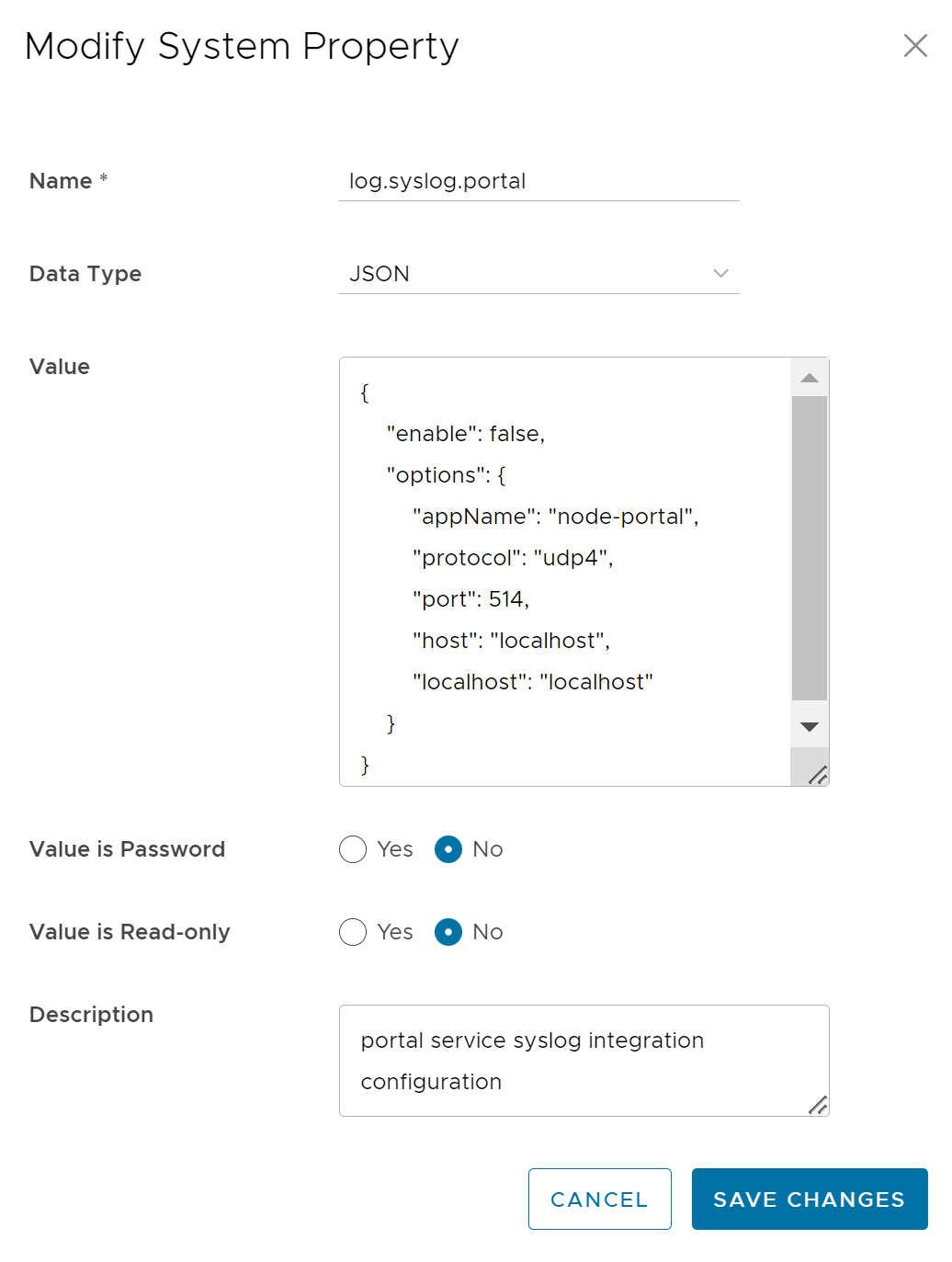

Lors de la configuration des propriétés système, la chaîne JSON de la configuration Syslog sécurisée suivante peut être utilisée.

config<Object>enable:<true> <false> Activez ou désactivez le transfert Syslog. Notez que ce paramètre contrôle le transfert Syslog global même si le transfert sécurisé est activé.options<Object>host:<string> L'hôte exécutant Syslog, par défaut localhost.- port : <number> Le port sur l'hôte sur lequel Syslog s'exécute, est défini par défaut sur le port par défaut de syslogd.

- protocol : <string> tcp4, udp4, tls4. Remarque : (tls4 autorise le transfert Syslog sécurisé avec les paramètres par défaut). Pour le configurer, consultez l'objet d'options sécurisées suivant

- pid : <number> PID du processus d'où proviennent les messages de journal (par défaut : process.pid).

- localhost : <string> Hôte pour indiquer que les messages de journal proviennent de (par défaut : localhost).

- app_name : <string> Nom de l'application (node-portal, node-backend, etc.) (Par défaut : process.title).

secureOptions<Object>disableServerIdentityCheck:<boolean> Ignorer éventuellement la vérification SAN lors de la validation. Cette valeur peut être utilisée si la certification du serveur ne dispose pas d'un SAN pour les certificats auto-signés. Par défautfalse.fetchCRLEnabled:<boolean> Si nonfalse, SASE Orchestrator extrait les informations CRL intégrées dans les autorités de certification fournies. Par défaut :truerejectUnauthorized:<boolean> Si non false, SASE Orchestrator applique la validation PKI hiérarchique par rapport à la liste des autorités de certification fournies. Par défaut :true. (Cela est principalement requis à des fins de test. Ne l'utilisez pas en production.)caCertificate:<string> SASE Orchestrator peut accepter une chaîne contenant des certificats au format PEM pour éventuellement remplacer les certificats d'autorité de certification approuvés (peut contenir plusieurs CRL sous forme concaténée conviviale openssl). La valeur par défaut est de faire confiance aux autorités de certification connues organisées par Mozilla. Cette option peut être utilisée pour permettre d'accepter une autorité de certification locale qui contrôlée par l'entité. Par exemple, pour les clients sur site qui disposent de leurs propres autorités de certification et PKI.crlPem:<string>SASE Orchestrator peut accepter une chaîne contenant des CRL au format PEM (peut contenir plusieurs CRL sous forme concaténée conviviale openssl). Cette option peut être utilisée pour permettre d'accepter des CRL conservées localement. Si la valeurfetchCRLEnabledest définie sur true, SASE Orchestrator combine ces informations avec les CRL extraites. Cela est principalement requis pour un scénario spécifique dans lequel les certificats ne contiennent pas d'informations sur les points CRLDistribution.crlDistributionPoints:<Array> SASE Orchestrator peut éventuellement accepter un URI de points de distribution CRL de tableau dans le protocole « http ». SASE Orchestrator n'accepte aucun URI « https »crlPollIntervalMinutes:<number> si fetchCRLEnabled n'est pas défini sur false, SASE Orchestrator interroge les CRL toutes les 12 heures. Cependant, ce paramètre peut éventuellement remplacer ce comportement par défaut et mettre à jour la CRL en fonction du nombre fourni.

Configuration de l'exemple de transfert Syslog sécurisé

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

Pour configurer le transfert Syslog, reportez-vous à l'exemple d'objet JSON suivant (image ci-dessous).

Si la configuration réussit, SASE Orchestrator génère le journal suivant et commence le transfert.

[portal:watch] 2021-10-19T20:08:47.150Z - info: [process.logger.163467409.0] [660] Le journal distant a été configuré pour les options suivantes {"appName":"node-portal","protocol":"tls","port":8000,"host":"host.docker.internal","localhost":"localhost"}

Transfert Syslog sécurisé en mode FIPS

Lorsque le mode FIPS est activé pour le transfert Syslog sécurisé, la connexion est rejetée si le serveur Syslog ne propose pas les suites de chiffrement suivantes : « TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256 ». En outre, indépendamment du mode FIPS, la connexion est rejetée si le certificat du serveur Syslog ne dispose pas d'un champ d'utilisation de clé étendu qui définit l'attribut « ServerAuth ».

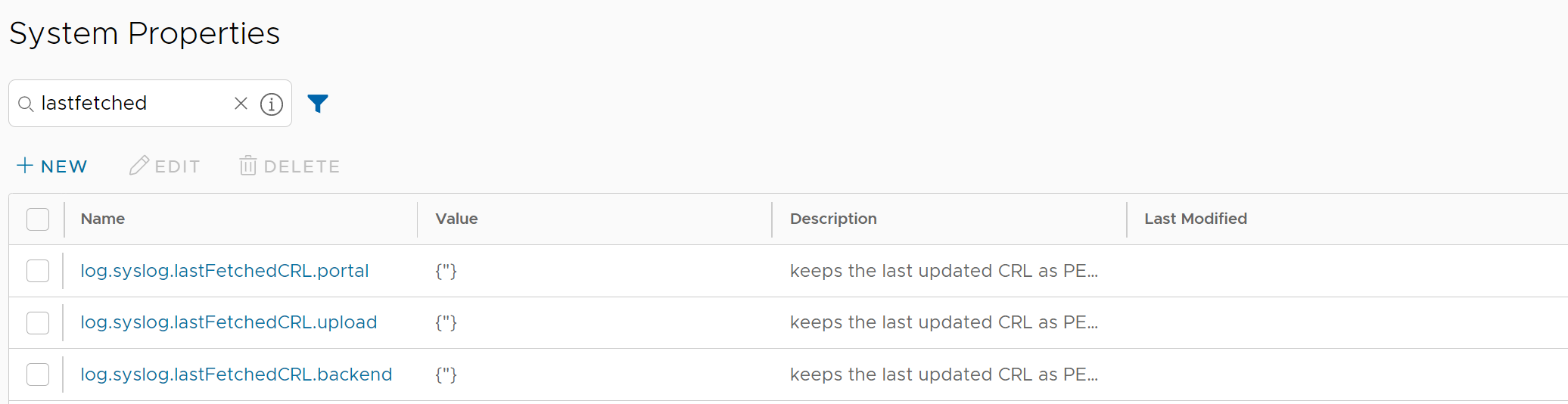

Extraction constante d'informations CRL

Si fetchCRLEnabled n'est pas défini sur false, SASE Orchestrator met régulièrement à jour les informations CRL toutes les 12 heures via le mécanisme de tâche principale. Les informations CRL extraites sont stockées dans la propriété système correspondante intitulée, log.syslog.lastFetchedCRL.{serverName}. Ces informations CRL seront vérifiées à chaque tentative de connexion au serveur Syslog. Une erreur se produit lors de l'extraction. SASE Orchestrator génère un événement d'opérateur.

Journalisation

Si l'option « fetchCRLEnabled » est définie sur true, SASE Orchestrator tente d'extraire les CRL. Si une erreur se produit, SASE Orchestrator déclenche un événement qui s'affiche sur la page Événements d'opérateur (Operator Events).