Ce document fournit des instructions sur la mise à niveau de la passerelle partenaire VMware de la version 3.3.2 ou 3.4 vers la version 4.0.

La version 4.0 du dispositif SD-WAN Gateway inclut les modifications suivantes :

- Nouvelle disposition de disque système basée sur LVM pour procurer plus de flexibilité en matière de gestion des volumes

- Nouvelle version du noyau

- Modules de système d'exploitation de base nouveaux et mis à niveau

- Amélioration de la sécurisation renforcée sur la base des évaluations du Center for Internet Security

- ifupdown a été désapprouvé au profit de https://netplan.io/.

- ifup et ifdown ne sont plus disponibles.

- La configuration réseau se trouve désormais dans /etc/netplan et non plus dans /etc/network/.

- etc/network/ifup.d et /etc/network/ifdown.d ne fonctionnent plus. Les emplacements Network-Dispatcher doivent être utilisés : /usr/lib/networkd-dispatcher (dormant.d, no-carrier.d, off.d, routable.d).

- Des modifications importantes ont été apportées à cloud-init. Les scripts de déploiement cloud-init doivent être examinés et testés à des fins de compatibilité.

- Les utilitaires net-tools (ifconfig, Netstats, etc.) sont considérés comme « obsolètes » et peuvent être supprimés des versions ultérieures.

Configuration réseau

ifupdown a été désapprouvé au profit de https://netplan.io/. La configuration réseau a été déplacée de /etc/network vers /etc/netplan.

network:

version: 2

ethernets:

eth0:

addresses:

- 192.168.151.253/24

gateway4: 192.168.151.1

nameservers:

addresses:

- 8.8.8.8

- 8.8.4.4

search: []

routes:

- to: 192.168.0.0/16

via: 192.168.151.254

metric: 100

eth1:

addresses:

- 192.168.152.251/24

gateway4: 192.168.152.1

nameservers:

addresses:

- 8.8.8.8

search: []

echo 'network: {config: disabled}' > /etc/cloud/cloud.cfg.d/99-disable-network-config.cfg

Cloud-init

Cloud-init a été mis à niveau vers la version 20.2. Vous trouverez plus d'informations sur Cloud-init ici : https://cloudinit.readthedocs.io/en/stable/index.html

Exemple 1 : simple

Fichier meta-data :

instance-id: vcg1

local-hostname: vcg1

#cloud-config

hostname: vcg1

password: Velocloud123

chpasswd: {expire: False}

ssh_pwauth: True

Exemple 2 : configuration réseau selon le nouveau style (fichier network-config)

instance-id: vcg1 local-hostname: vcg1

#cloud-config

hostname: vcg1

password: Velocloud123

chpasswd: {expire: False}

ssh_pwauth: True

ssh_authorized_keys:

- ssh-rsa … rsa-key

velocloud:

vcg:

vco: demo.velocloud.net

activation_code: F54F-GG4S-XGFI

vco_ignore_cert_errors: false

runcmd:

- 'echo “Welcome to VeloCloud”'

Exemple 1 de fichier network-config :

version: 2

ethernets:

eth0:

addresses:

- 192.168.152.55/24

gateway4: 192.168.152.1

nameservers:

addresses:

- 192.168.152.1

eth1:

addresses:

- 192.168.151.55/24

gateway4: 192.168.151.1

nameservers:

addresses:

- 192.168.151.1

Exemple 2 de fichier network-config :

REMARQUE : si plusieurs interfaces sont présentes sur la passerelle et qu'une interface doit être sélectionnée comme interface préférée pour la passerelle par défaut, la configuration ci-dessous (avec la valeur de mesure) peut être utilisée pour sélectionner l'interface appropriée.

version: 2

ethernets:

eth0:

addresses: [192.168.82.1/24]

eth1:

addresses: [70.150.1.1/24]

routes:

- {metric: 1, to: 0.0.0.0/0, via: 70.150.1.254}

eth2:

addresses: [70.155.1.1/24]

routes:

- {metric: 2, to: 0.0.0.0/0, via: 70.155.1.254}

Utilitaires net-tools

Les utilitaires net-tools, tels que ifconfig, netstat, route, etc., sont considérés comme « obsolètes ». Les suggestions de remplacement des utilitaires net-tools sont présentées dans le tableau ci-dessous. Ces commandes affichent uniquement des informations sur l'hôte Linux, pas sur le réseau de superposition SD-WAN. REMARQUE : pour plus d'informations, saisissez : man ip.

| Anciens utilitaires net-tools | Nouveaux utilitaires net-tools correspondants |

|---|---|

| arp | ip n (ip neighbor) |

| ifconfig | ip a (ip addr), ip link, ip -s (ip -stats) |

| nameif | ip link, ifrename |

| netstat | ss, ip route (pour netstat-r), ip -s link (pour netstat -i), ip maddr (pour netstat-g) |

| route | ip r (ip route) |

Exemple de sortie de commande pour les utilitaires net-tools

L'exemple de sortie est la confirmation de la réussite de la commande. Les exemples de sortie de commande pour ip n (ip neighbor), ip a (ipaddr) et ip link sont affichés ci-dessous.

root@SS-gateway-1:~# ip n 192.168.0.100 dev eth2 lladdr 00:50:56:84:85:d4 REACHABLE 192.168.0.250 dev eth2 lladdr 00:50:56:84:97:66 REACHABLE 13.1.1.2 dev eth0 lladdr 00:50:56:84:e7:fa REACHABLE root@SS-gateway-1:~#

root@SS-gateway-1:~# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 4096

link/ether 00:50:56:84:a0:09 brd ff:ff:ff:ff:ff:ff

inet 13.1.1.1/24 brd 13.1.1.255 scope global eth0

valid_lft forever preferred_lft forever

inet6 fe80::250:56ff:fe84:a009/64 scope link

valid_lft forever preferred_lft forever

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether 00:50:56:84:a6:ab brd ff:ff:ff:ff:ff:ff

inet 101.101.101.1/24 brd 101.101.101.255 scope global eth1

valid_lft forever preferred_lft forever

inet6 fe80::250:56ff:fe84:a6ab/64 scope link

valid_lft forever preferred_lft forever

4: eth2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether 00:50:56:84:bc:75 brd ff:ff:ff:ff:ff:ff

inet 192.168.0.201/24 brd 192.168.0.255 scope global eth2

valid_lft forever preferred_lft forever

inet6 fe80::250:56ff:fe84:bc75/64 scope link

valid_lft forever preferred_lft forever

6: gwd1: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UNKNOWN group default qlen 4096

link/none

inet 169.254.129.1/32 scope global gwd1

valid_lft forever preferred_lft forever

inet6 fe80::27d5:9e46:e7f7:7198/64 scope link stable-privacy

valid_lft forever preferred_lft forever

root@SS-gateway-1:~#

root@SS-gateway-1:~# ip link

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 4096

link/ether 00:50:56:84:a0:09 brd ff:ff:ff:ff:ff:ff

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000

link/ether 00:50:56:84:a6:ab brd ff:ff:ff:ff:ff:ff

4: eth2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000

link/ether 00:50:56:84:bc:75 brd ff:ff:ff:ff:ff:ff

6: gwd1: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UNKNOWN mode DEFAULT group default qlen 4096

link/none

root@SS-gateway-1:~#

Considérations relatives à la mise à niveau

En raison de modifications importantes apportées à la disposition de disque et aux fichiers système, il n'est pas possible d'effectuer une mise à niveau sur place entre les versions antérieures et la version 4.0. La migration nécessite le déploiement de nouveaux systèmes SD-WAN Gateway 4.0 et la désaffectation de systèmes exécutant un code plus ancien.

Pour les Passerelles SD-WAN Gateway VPN ou les Passerelles SD-WAN Gateway NAT avec des adresses IP publiques connues, respectez la procédure suivante si l'adresse IP publique du système SD-WAN Gateway doit être conservée.

- Lancez le nouveau système SD-WAN Gateway en fonction de l'image de la version 4.0. Pour plus d'informations, reportez-vous au guide de déploiement de votre plate-forme (procédures d'installation de la passerelle).

- Arrêtez l'ancien système SD-WAN Gateway. (Arrêtez l'ancienne VM SD-WAN Gateway (en exécutant la commande

“sudo poweroff”sur la console d'interface de ligne de commande (CLI), ou en désactivant les options disponibles de l'hyperviseur). - Migrez l'adresse IP publique vers le nouveau système : mettez à jour l'enregistrement NAT de sorte qu'il pointe vers le nouveau système SD-WAN Gateway ou configurez l'adresse IP publique sur la nouvelle interface réseau SD-WAN Gateway. Déployez la nouvelle passerelle avec les exemples cloud-init fournis ci-dessus, en utilisant la même adresse IP que le système SD-WAN Gateway précédent.

- Obtenez la clé d'activation à partir de l'enregistrement SD-WAN Gateway existant de SASE Orchestrator (comme décrit dans les étapes ci-dessous).

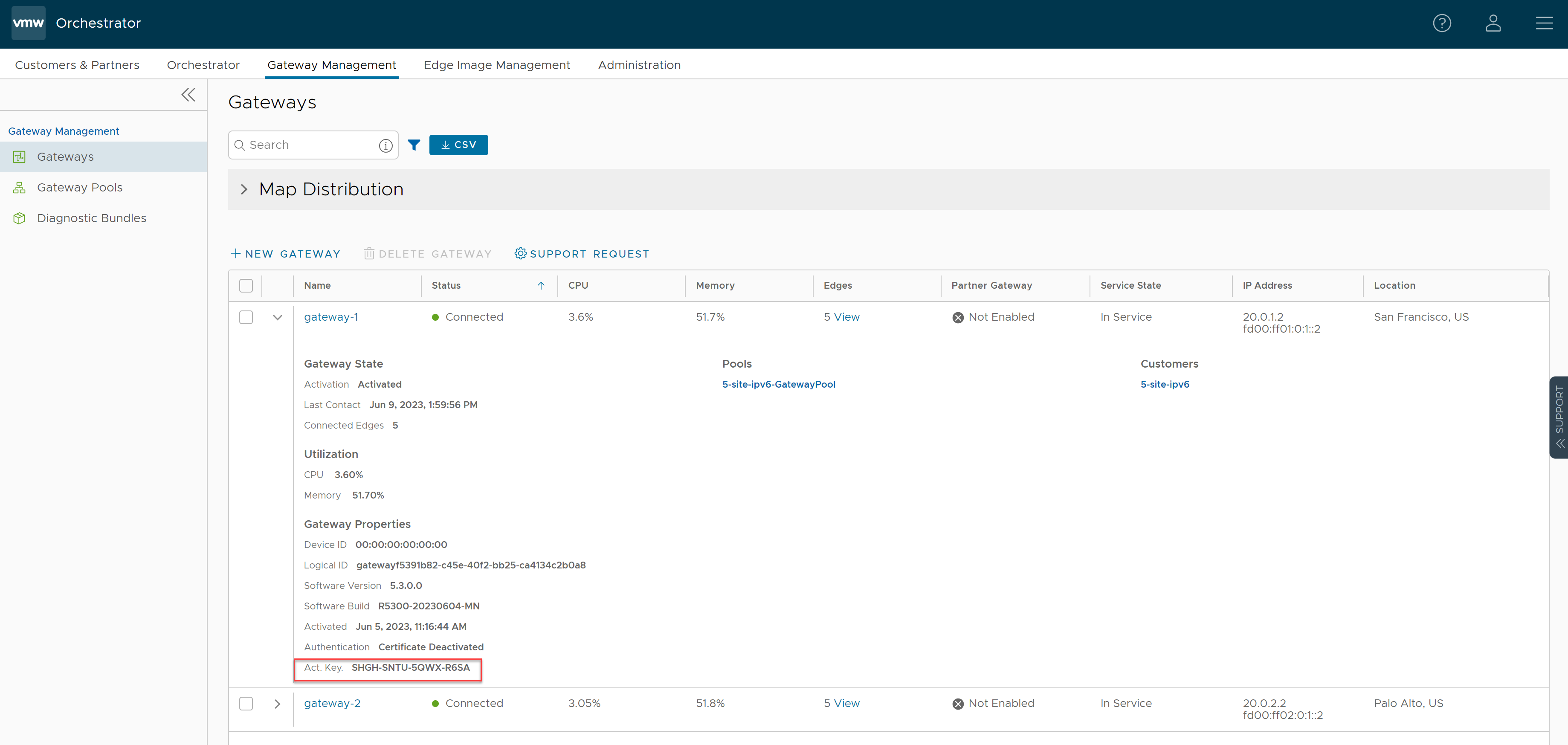

- Dans SASE Orchestrator, accédez à Gestion de passerelles (Gateway Management) > Passerelles (Gateways).

- Dans l'écran Passerelles (Gateways), sélectionnez l'instance de SD-WAN Gateway pour laquelle vous souhaitez obtenir la clé d'activation, puis cliquez sur la flèche droite avant le nom de la passerelle.

- Une zone d'informations se développe. La clé d'activation se trouve dans la partie inférieure de cette zone, comme indiqué sur l'image ci-dessous.

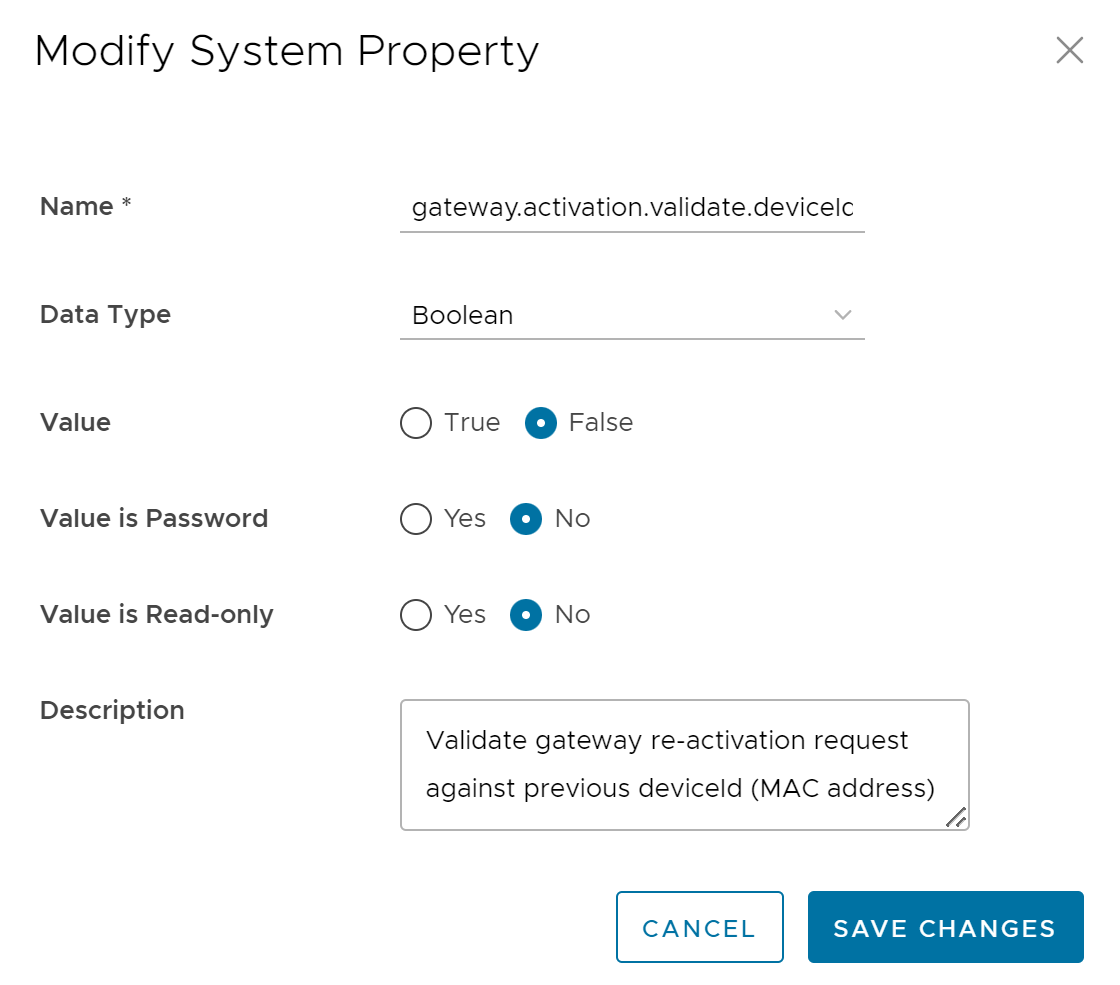

- Définissez la propriété système « gateway.activation.validate.deviceId » sur Faux (False), comme illustré sur l'image ci-dessous. Pour plus d'informations, reportez-vous à la section Propriétés système du Guide de l'opérateur de VMware SD-WAN si nécessaire.

- Réactivez le nouveau système SD-WAN Gateway : depuis la console d'interface de ligne de commande, exécutez :

“sudo /opt/vc/bin/activate.py -s <vco_address> <activation_code>” - Restaurez la propriété système « gateway.activation.validate.deviceId » sur la valeur d'origine (si nécessaire).

Le système SD-WAN Gateway est désormais enregistré et prêt à recevoir une connexion depuis les dispositifs Edge.

Exemple de sortie d'activation

root@gateway/opt/vc# /opt/vc/bin/activate.py FLM6-CSV6-REJS-XFR5 -i -s 169.254.8.2

Activation réussie, vCO remplacé par 169.254.8.2 root@SS1-gateway-2:/opt/vc# (Activation successful, VCO overridden back to 169.254.8.2 root@SS1-gateway-2:/opt/vc#)

Passerelles SD-WAN Gateway sans adresses IP publiques connues

Cette section porte uniquement sur les Passerelles SD-WAN Gateway sans adresses IP publiques connues, comme les Passerelles SD-WAN Gateway VPN. Si ce scénario s'applique, suivez la procédure ci-dessous.

- Lancez un nouveau système SD-WAN Gateway. Si nécessaire, reportez-vous au guide de déploiement de votre plate-forme (procédures d'installation de la passerelle).

- Activez un nouveau système SD-WAN Gateway.

- Ajoutez un nouveau système SD-WAN Gateway au pool SD-WAN Gateway de SASE Orchestrator. Pour plus d'informations, reportez-vous à la section « Gestion des passerelles » du Guide de l'opérateur de VMware SD-WAN.

- Le système SD-WAN Gateway est désormais enregistré et prêt à recevoir une connexion depuis les dispositifs Edge.

- Supprimez l'ancien système SD-WAN Gateway du pool SD-WAN Gateway de SASE Orchestrator. Pour plus d'informations, reportez-vous à la section « Gestion des passerelles » du Guide de l'opérateur de VMware SD-WAN.

- Désaffectez l'ancienne machine virtuelle SD-WAN Gateway. (Supprimez l'enregistrement SD-WAN Gateway de SASE Orchestrator et désaffectez l'instance de machine virtuelle).

Obtention de la clé d'activation de la passerelle via l'API

Pour effectuer un déploiement selon la méthode API, utilisez l'instruction suivante : « network/getNetworkGateways »

Exemple de réponse :

{"jsonrpc":"2.0","result":[{"id":1, "activationKey":"69PX-YHY2-N5PZ-G3UW … Configurer l'interface de transfert dans le plan de données

Pour configurer l'interface de transfert dans le plan de données, reportez-vous à la section Tâches de post-installation.