La passerelle partenaire VMware offre des options de configuration différentes. Une feuille de calcul doit être préparée avant l'installation de la passerelle.

Feuille

| SD-WAN Gateway |

|

| Hyperviseur | Nom de l'adresse/du cluster |

| Stockage | Banque de données de volume racine (>40 Go recommandés) |

| Allocation de CPU | Allocation de CPU pour KVM/VMware. |

| Sélections d'installation | DPDK : facultatif et activé par défaut pour un débit supérieur. Si vous choisissez de désactiver DPDK, contactez le support client VMware. |

| Réseau OAM |

|

| ETH0 – Réseau connecté à Internet |

|

| Transfert (ETH1) - Réseau |

|

| Accès à la console |

|

| NTP |

|

SD-WAN Gateway section

La majeure partie de la section SD-WAN Gateway est explicite.

| SD-WAN Gateway |

|

Création d'une passerelle et obtention de la clé d'activation

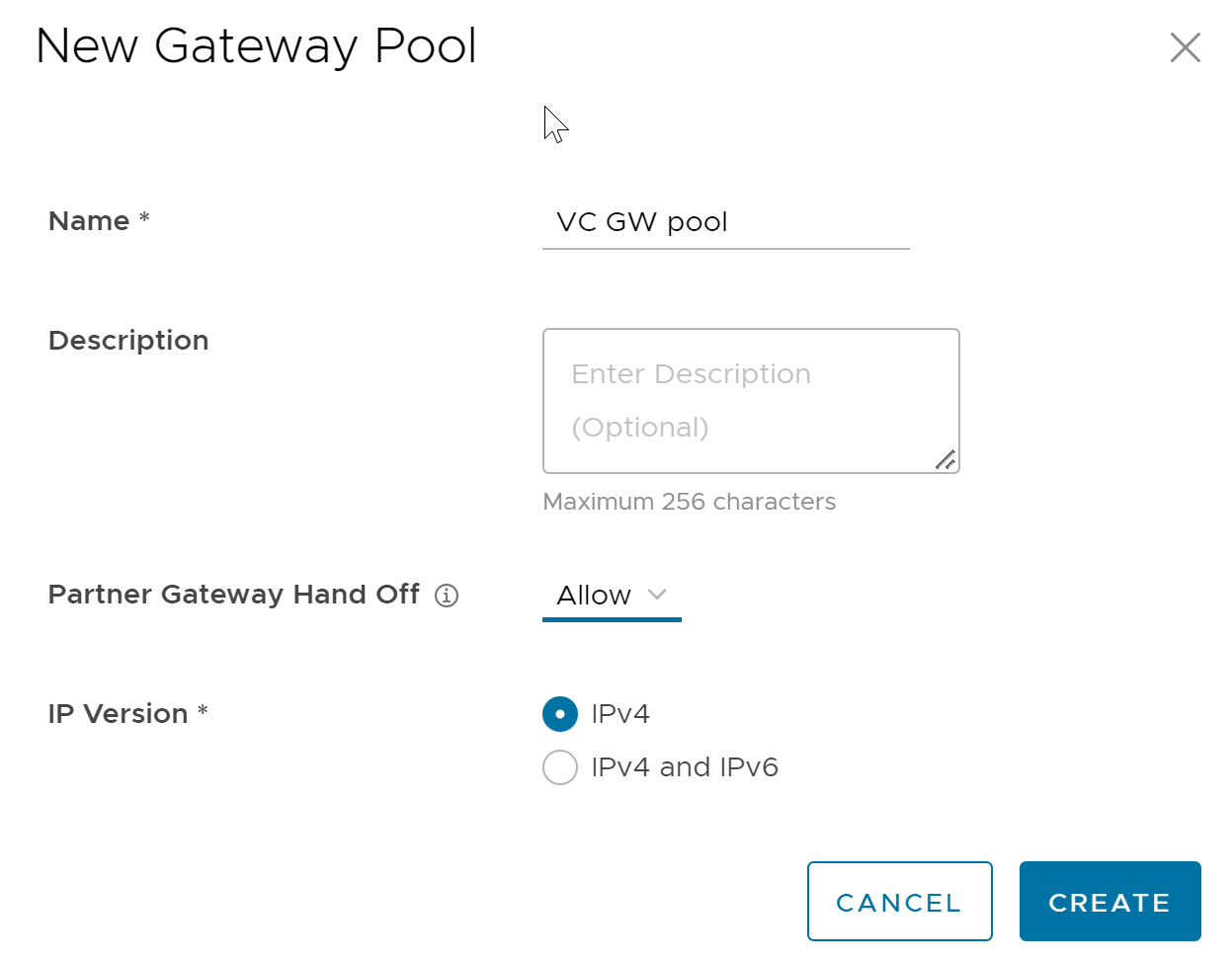

- Dans le portail opérateur, cliquez sur l'onglet Gestion des passerelles (Gateway Management), puis accédez à Pools de passerelles (Gateway Pools) dans le volet de navigation de gauche. La page Pools de passerelles (Gateway Pools) s'affiche. Créez un pool SD-WAN Gateway. Pour exécuter SD-WAN Gateway sur le réseau du fournisseur de services, cochez la case Autoriser la passerelle partenaire (Allow Partner Gateway). Cette option permet d'inclure la passerelle partenaire dans ce pool de passerelles.

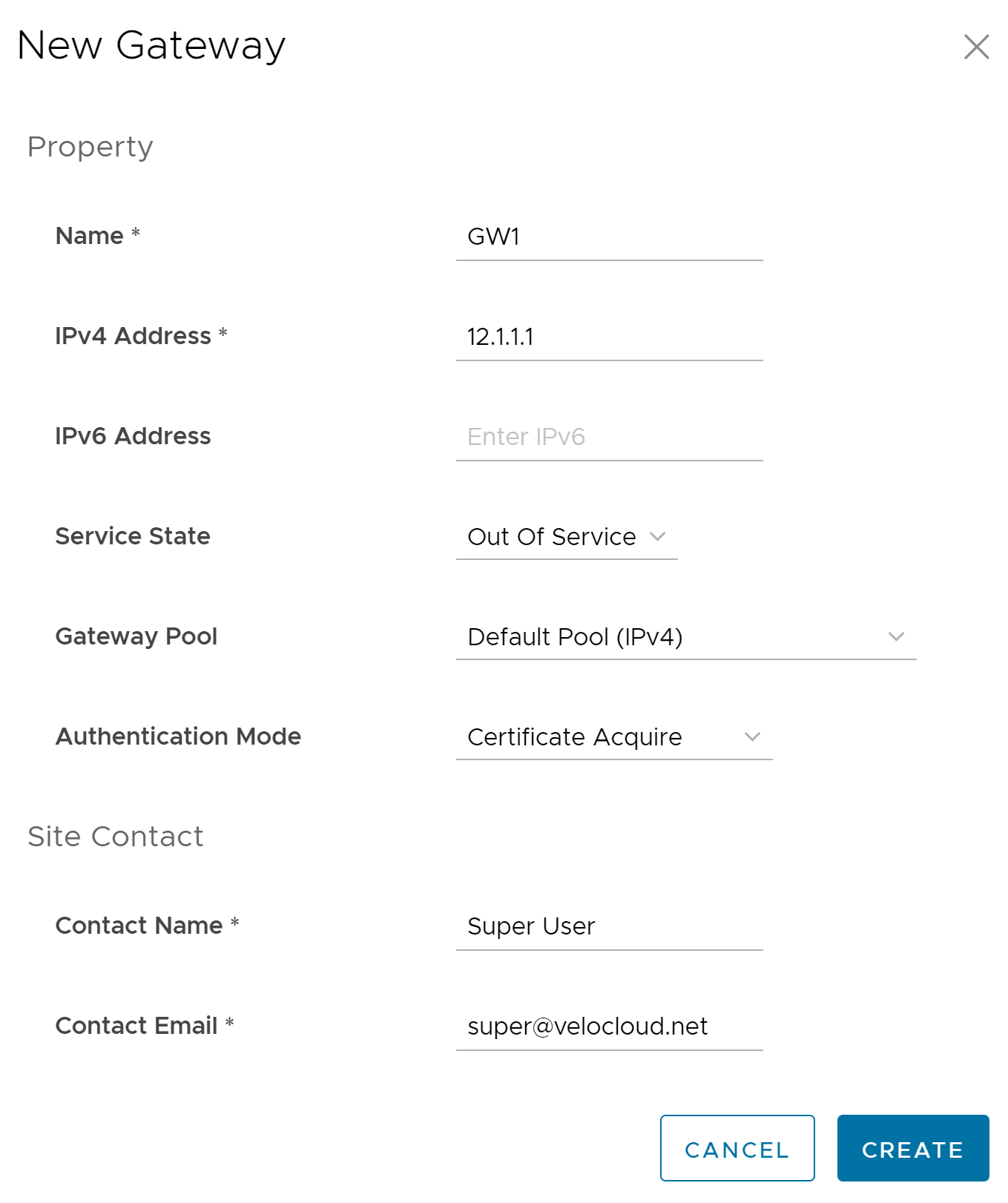

- Dans le portail opérateur, cliquez sur Gestion des passerelles (Gateway Management) > Passerelles (Gateways), créez une passerelle, puis attribuez-la au pool. L'adresse IP de la passerelle entrée ici doit correspondre à l'adresse IP publique (public IP address) de la passerelle. En cas de doute, vous pouvez exécuter

curl ipinfo.io/ipà partir du composant SD-WAN Gateway qui renverra l'adresse IP publique du composant SD-WAN Gateway.

- Notez la clé d'activation et ajoutez-la à la feuille de calcul.

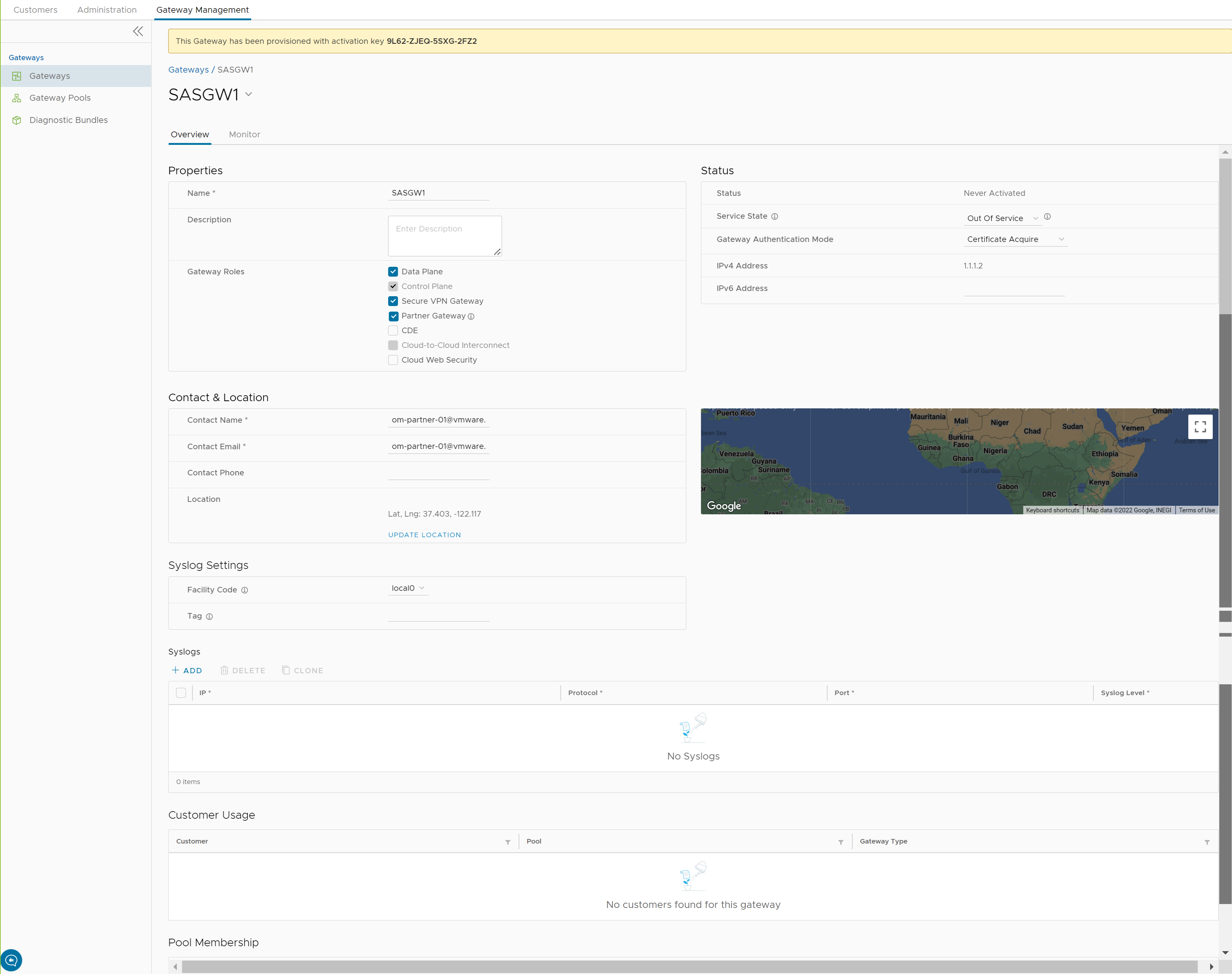

Activer le mode de passerelle partenaire

- Dans le portail opérateur, cliquez sur Gestion des passerelles (Gateway Management) > Passerelles (Gateways), puis sélectionnez SD-WAN Gateway. Cochez la case Passerelle partenaire (Partner Gateway) pour activer la passerelle partenaire.

Des paramètres supplémentaires peuvent être configurés. Les plus fréquents sont les suivants :

Des paramètres supplémentaires peuvent être configurés. Les plus fréquents sont les suivants :- Annoncer 0.0.0.0/0 sans chiffrement (Advertise 0.0.0.0/0 with no encrypt) : cette option permet à la passerelle partenaire d'annoncer un chemin au trafic cloud pour l'application SAAS. Étant donné que l'indicateur de chiffrement est désactivé, c'est la configuration du client sur la business policy qui utilisera ce chemin d'accès.

-

La seconde option recommandée consiste à annoncer l'adresse IP de SASE Orchestrator en tant que /32 avec chiffrement.

Cela forcera le trafic envoyé du dispositif Edge au composant SASE Orchestrator à prendre le chemin d'accès de la passerelle. Cette opération est recommandée, car elle rend le comportement adopté par SD-WAN Edge pour atteindre le composant SASE Orchestrator prévisible.

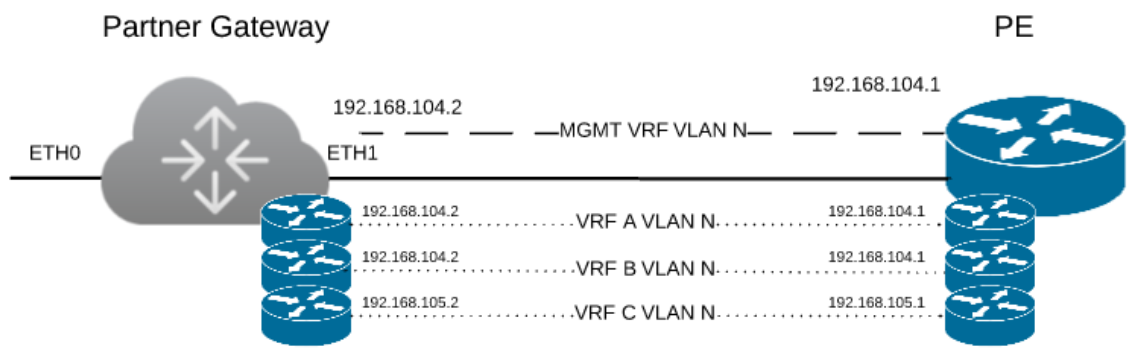

Mise en réseau

Le schéma ci-dessus est une représentation du composant SD-WAN Gateway dans un déploiement à 2 bras. Dans cet exemple, nous supposons que eth0 est l'interface connectée au réseau public (Internet) et que eth1 est l'interface connectée au réseau interne (interface de transfert ou VRF).

Pour le réseau connecté à Internet, vous avez uniquement besoin de la configuration réseau de base.

| ETH0 – Réseau connecté à Internet |

|

Pour l'interface de transfert, vous devez connaître le type de transfert que vous souhaitez configurer et la configuration de transfert pour le VRF de gestion.

| ETH1 – Réseau de transfert |

|

Accès à la console (Console Access)

| Accès à la console |

|

Afin d'accéder à la passerelle, vous devez créer un mot de passe de console et/ou une clé publique SSH.

Création de cloud-init

Les options de configuration de la passerelle que nous avons définies dans la feuille de calcul sont utilisées dans la configuration de cloud-init. La configuration de cloud-init se compose de deux fichiers de configuration principaux, du fichier de métadonnées et du fichier de données utilisateur. Les métadonnées contiennent la configuration réseau de la passerelle et les données utilisateur contiennent la configuration du logiciel de la passerelle. Ce fichier fournit des informations qui permettent d'identifier l'instance de SD-WAN Gateway en cours d'installation.

Vous trouverez ci-dessous les modèles correspondant aux fichiers meta_data et user_data. Le fichier network-config peut être omis, auquel cas les interfaces réseau seront configurées par défaut selon le protocole de configuration dynamique d'hôte (DHCP, Dynamic Host Configuration Protocol).

Remplissez les modèles avec les informations de la feuille de calcul. Tous les éléments #_VARIABLE_# doivent être remplacés. Vérifiez également les éléments #ACTION#.

instance-id: #_Hostname_# local-hostname: #_Hostname_#

version: 2

ethernets:

eth0:

addresses:

- #_IPv4_Address_/mask#

gateway4: #_IPv4_Gateway_#

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_IPv4_Gateway_#

metric: 1

eth1:

addresses:

- #_MGMT_IPv4_Address_/Mask#

gateway4: 192.168.152.1

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_MGMT_IPv4_Gateway_#

metric: 13

#cloud-config

hostname: #_Hostname_#

password: #_Console_Password_#

chpasswd: {expire: False}

ssh_pwauth: True

ssh_authorized_keys:

- #_SSH_public_Key_#

velocloud:

vcg:

vco: #_VCO_#

activation_code: #_Activation_Key#

vco_ignore_cert_errors: false

Le nom d'utilisateur par défaut du mot de passe qui est configuré dans le fichier user-data est « vcadmin ». Utilisez ce nom d'utilisateur par défaut pour vous connecter au dispositif SD-WAN Gateway pour la première fois.

sed s/[”“]/'"'/g /tmp/user-data > /tmp/user-data_new

Créer un fichier ISO

Après avoir terminé vos fichiers, vous devez les packager dans une image ISO. Cette image ISO est utilisée comme CD de configuration virtuel avec la machine virtuelle. Cette image ISO, nommée vcg01-cidata.iso, est créée avec la commande suivante sur un système Linux :

genisoimage -output vcg01-cidata.iso -volid cidata -joliet -rock user-data meta-data network-config

Si vous vous trouvez sur un MAC OSX, utilisez plutôt la commande ci-dessous :

mkisofs -output vcg01-cidata.iso -volid cidata -joliet -rock {user-data,meta-data,network-config}

Ce fichier ISO intitulé #CLOUD_INIT_ISO_FILE# est destiné à être utilisé à la fois dans les installations OVA et VMware.