Suivez les étapes ci-dessous pour configurer une instance de Destination non-SD-WAN de type Cisco ASA dans SASE Orchestrator.

Procédure

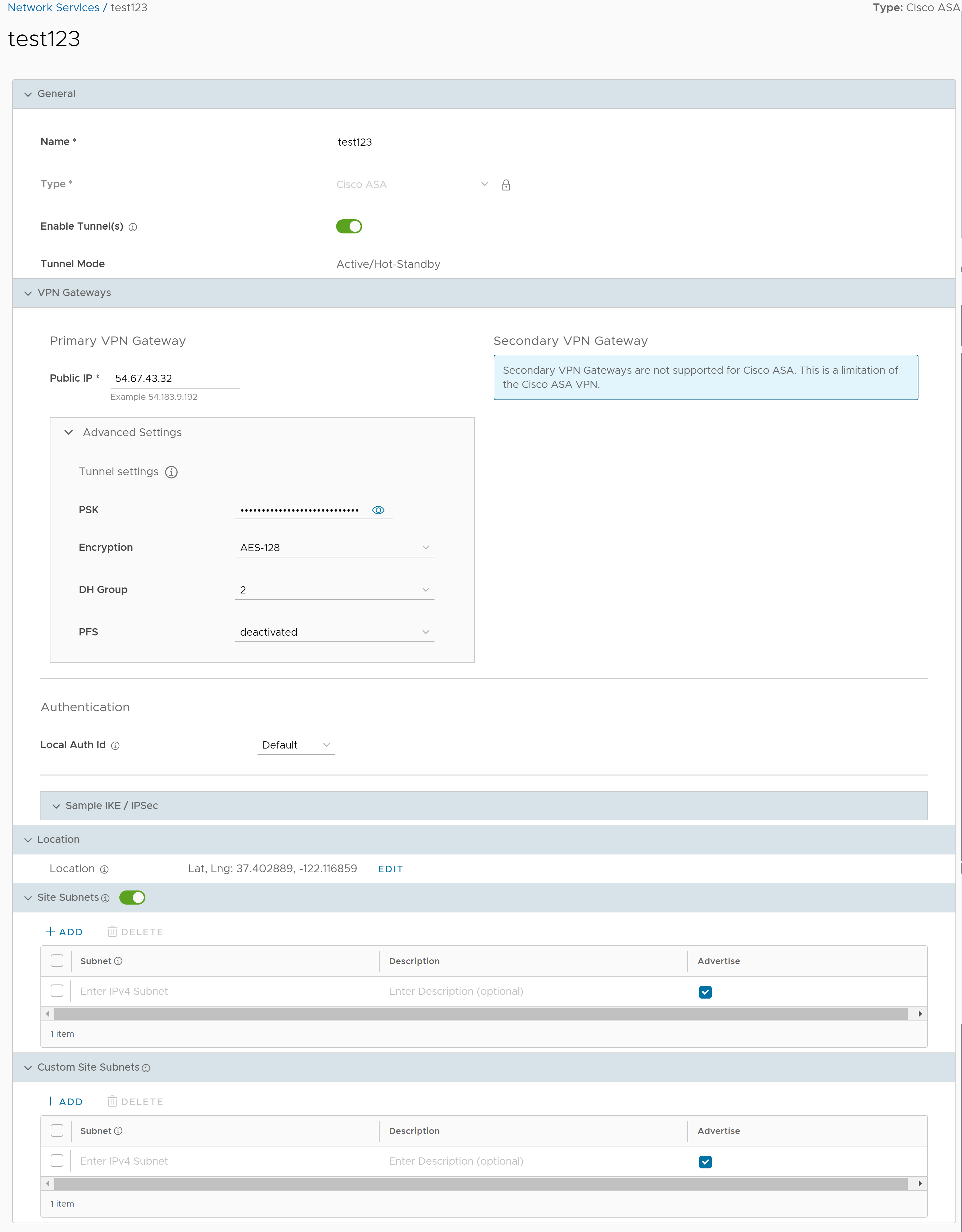

- Une fois que vous avez créé une configuration Destination non-SD-WAN de type Cisco ASA, vous êtes redirigé vers une page d'options de configuration supplémentaires :

Note : La passerelle VPN secondaire (Secondary VPN Gateway) n'est pas prise en charge pour le type de service réseau Cisco ASA.

Note : La passerelle VPN secondaire (Secondary VPN Gateway) n'est pas prise en charge pour le type de service réseau Cisco ASA. - Vous pouvez configurer les paramètres de tunnel suivants :

Option Description Général (General) Nom (Name) Vous pouvez modifier le nom entré précédemment pour Destination non-SD-WAN. Type Affiche le type Cisco ASA. Vous ne pouvez pas modifier cette option. Activer le ou les tunnels (Enable Tunnel[s]) Cliquez sur le bouton bascule pour initier le ou les tunnels depuis SD-WAN Gateway vers la passerelle VPN Cisco ASA. Mode tunnel (Tunnel Mode) Affiche Actif/passif à chaud, indiquant par là même que si le tunnel actif tombe en panne, le tunnel passif (passif à chaud) prend le relais et devient le tunnel actif. Passerelle VPN principale (Primary VPN Gateway) Adresse IP publique (Public IP) Affiche l'adresse IP de la passerelle VPN principale. PSK La clé prépartagée (PSK) est la clé de sécurité pour l'authentification sur le tunnel. Par défaut, SASE Orchestrator génère une clé prépartagée (PSK). Si vous souhaitez utiliser votre propre PSK ou mot de passe, entrez-le dans la zone de texte. Chiffrement (Encryption) Sélectionnez AES-128 ou AES-256 comme taille de clé d'algorithme AES pour le chiffrement des données. La valeur par défaut est AES-128. Groupe DH (DH Group) Sélectionnez l'algorithme de groupe Diffie-Hellman (DH) dans le menu déroulant. Il est utilisé pour générer du matériel de génération de clés. Le groupe DH définit la puissance de l'algorithme en bits. Les groupes DH pris en charge sont 2, 5 et 14. La valeur par défaut est de 2. PFS Sélectionnez le niveau PFS (Perfect Forward Secrecy) pour renforcer la sécurité. Les niveaux de PFS pris en charge sont désactivé, 2 et 5. La valeur par défaut est Désactivé (Deactivated). ID d'authentification locale (Local Auth Id) L'ID d'authentification locale définit le format et l'identification de la passerelle locale. Dans le menu déroulant, choisissez parmi les types suivants et entrez une valeur : - Nom de domaine complet (FQDN) : nom de domaine complet ou nom d'hôte. Par exemple : vmware.com

- Nom de domaine complet de l'utilisateur (User FQDN) : nom de domaine complet de l'utilisateur sous la forme d'une adresse e-mail. Par exemple : [email protected]

- IPv4 : adresse IP utilisée pour communiquer avec la passerelle locale.

- IPv6 : adresse IP utilisée pour communiquer avec la passerelle locale.

Note :- Si vous ne spécifiez aucune valeur, l'option Par défaut (Default) est utilisée comme ID d'authentification locale.

- Pour Destination non-SD-WAN Cisco ASA, la valeur d'ID d'authentification locale par défaut utilisée est l'adresse IP locale de la passerelle SD-WAN Gateway.

Exemple IKE/IPSec (Sample IKE / IPsec) Cliquez pour afficher les informations nécessaires à la configuration de la passerelle Destination non-SD-WAN. L'administrateur de passerelle doit utiliser ces informations pour configurer le ou les tunnels VPN de passerelle. Emplacement (Location) Cliquez sur Modifier (Edit) pour définir l'emplacement de l'instance de Destination non-SD-WAN configurée. Les détails de la latitude et de la longitude permettent de déterminer le meilleur dispositif Edge ou la meilleure passerelle à connecter au réseau. Sous-réseaux de site (Site Subnets) Utilisez le bouton bascule pour activer ou désactiver l'option Sous-réseaux de site (Site Subnets). Cliquez sur Ajouter (Add) pour ajouter des sous-réseaux à la Destination non-SD-WAN. Si les sous-réseaux du site ne sont pas nécessaires pour le site, sélectionnez le sous-réseau et cliquez sur Supprimer (Delete). Note : Pour prendre en charge le type de centre de données de Destination non-SD-WAN, outre la connexion IPsec, vous devez configurer des sous-réseaux locaux Destination non-SD-WAN dans le système VMware.Sous-réseaux de site personnalisés (Custom Site Subnets) Utilisez cette section pour remplacer les sous-réseaux sources routés vers ce périphérique VPN. Normalement, les sous-réseaux sources sont dérivés des sous-réseaux LAN d'un dispositif Edge routés vers ce périphérique. - Cliquez sur Enregistrer les modifications (Save Changes).