Une fois que vous avez attribué un profil à un dispositif Edge, celui-ci hérite automatiquement du service de sécurité cloud (CSS) et des attributs configurés dans le profil. Vous pouvez remplacer les paramètres pour sélectionner un autre fournisseur de sécurité du cloud ou modifier les attributs de chaque dispositif Edge.

Pour remplacer la configuration CSS d'un dispositif Edge spécifique, procédez comme suit :

- Dans le service SD-WAN du portail d'entreprise, cliquez sur . La page Dispositifs Edge (Edges) affiche les dispositifs existants.

- Cliquez sur le lien d'accès à un dispositif Edge ou sur le lien Afficher (View) dans la colonne Périphérique (Device) du dispositif Edge. Les options de configuration du dispositif Edge sélectionné s'affichent dans l'onglet Périphérique (Device).

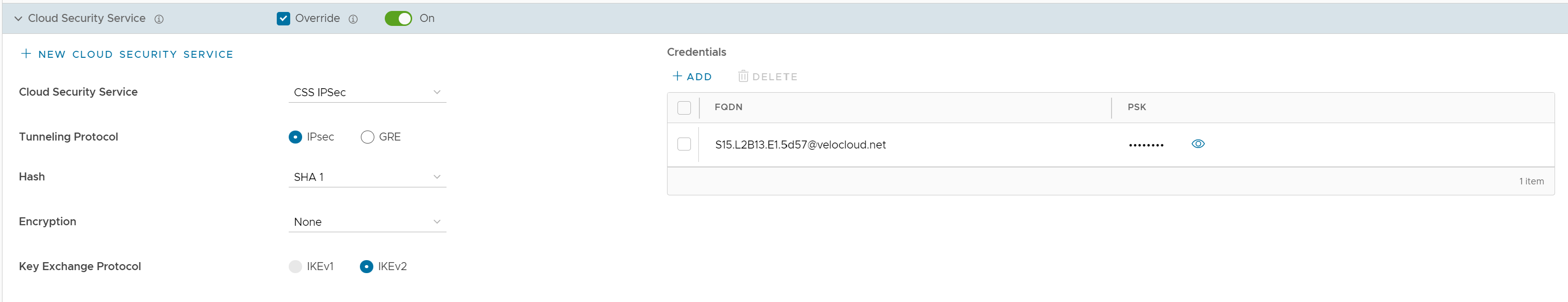

- Sous la catégorie Services VPN (VPN Services) dans la zone Service de sécurité cloud (Cloud Security Service), les paramètres CSS du profil associé s'affichent.

- Dans la zone Service de sécurité cloud (Cloud Security Service), cochez la case Remplacer (Override) pour sélectionner un autre CSS ou pour modifier les attributs hérités du profil associé au dispositif Edge. Pour plus d'informations sur les attributs, reportez-vous à la section Configurer les services de sécurité cloud pour les profils.

- Cliquez sur Enregistrer les modifications (Save Changes) dans la fenêtre Dispositifs Edge (Edges) pour enregistrer les paramètres modifiés.

Note : Pour le CSS de type Zscaler et Generic, vous devez créer des informations d'identification VPN. Pour le type de CSS Symantec, les informations d'identification VPN ne sont pas nécessaires.

Configuration du fournisseur CSS Zscaler manuel pour les dispositifs Edge

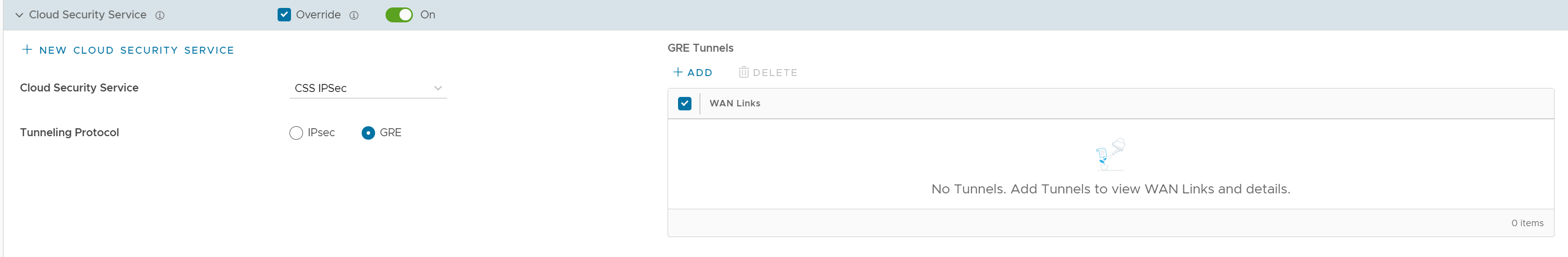

Au niveau du dispositif Edge, pour un fournisseur CSS Zscaler manuel sélectionné, vous pouvez remplacer les paramètres hérités du profil et configurer des paramètres supplémentaires manuellement en fonction du protocole de tunneling sélectionné pour l'établissement du tunnel.

Si vous choisissez de configurer un tunnel GRE manuellement, vous devez configurer manuellement les paramètres du tunnel GRE pour utiliser l'interface WAN sélectionnée comme source par le tunnel GRE, en suivant les étapes ci-dessous.

- Sous Tunnels GRE (GRE Tunnels), cliquez sur + Ajouter (+ Add).

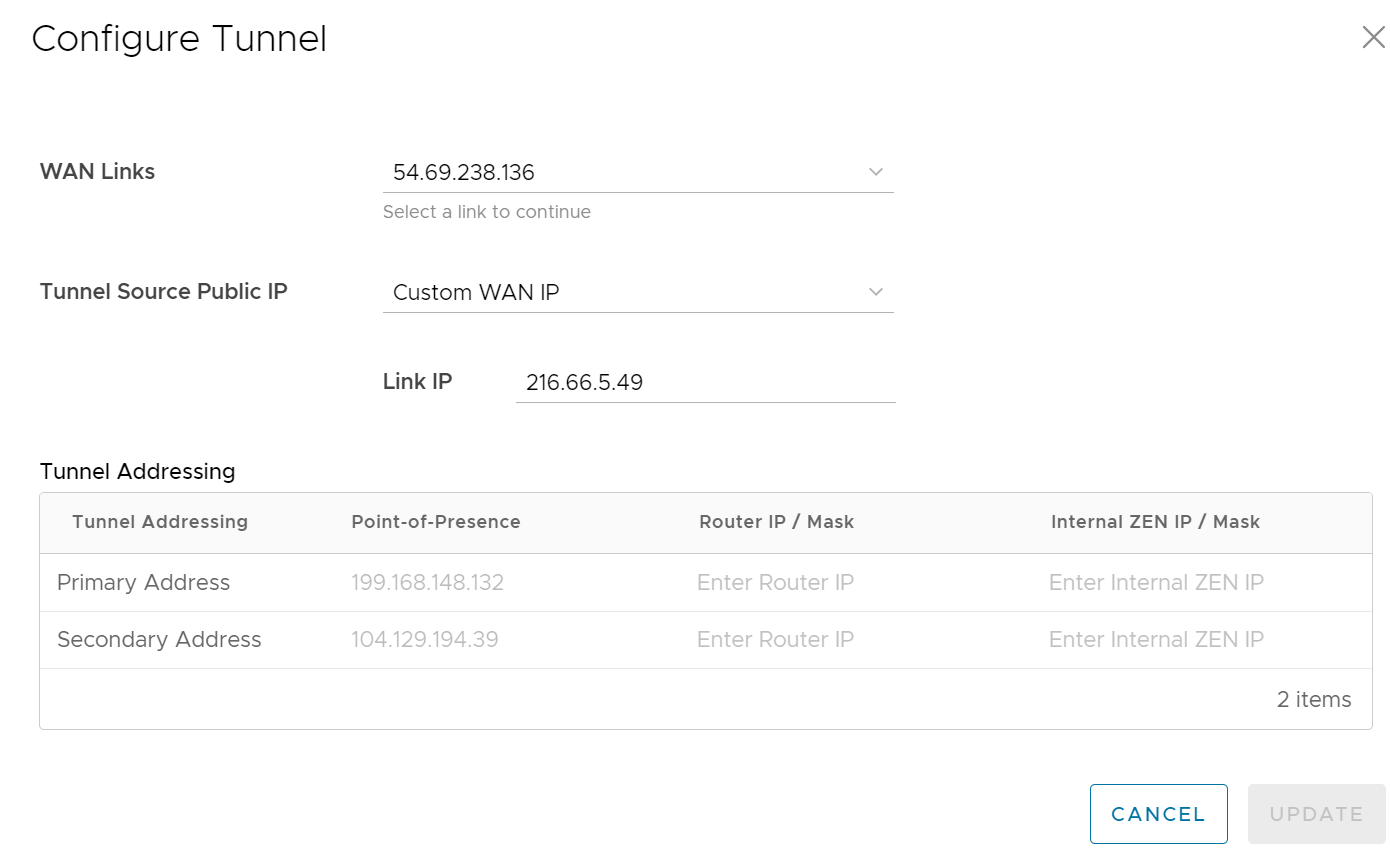

- Dans la fenêtre Configurer le tunnel (Configure Tunnel) qui s'affiche, configurez les paramètres de tunnel GRE suivants et cliquez sur Mettre à jour (Update).

Option Description Liaisons WAN (WAN Links) Sélectionnez l'interface WAN à utiliser comme source par le tunnel GRE. Adresse IP publique source du tunnel (Tunnel Source Public IP) Choisissez l'adresse IP à utiliser comme adresse IP publique par le tunnel. Vous pouvez choisir l'adresse IP de liaison WAN ou une adresse IP WAN personnalisée. Si vous choisissez l'adresse IP WAN personnalisée, entrez l'adresse IP à utiliser comme adresse IP publique. Les adresses IP publiques source doivent être différentes pour chaque segment lorsque le service de sécurité cloud (CSS) est configuré sur plusieurs segments. Point de présence principal (Primary Point-of-Presence) Entrez l'adresse IP publique principale du centre de données Zscaler. Point de présence secondaire (Secondary Point-of-Presence) Entrez l'adresse IP publique secondaire du centre de données Zscaler. Adresse IP principale/masque du routeur (Primary Router IP/Mask) Entrez l'adresse IP principale du routeur. Adresse IP secondaire/masque du routeur (Secondary Router IP/Mask) Entrez l'adresse IP secondaire du routeur. Adresse IP principale/masque de ZEN interne (Primary Internal ZEN IP/Mask) Entrez l'adresse IP principale du dispositif Edge de service public Zscaler interne. Adresse IP secondaire/masque de ZEN interne (Primary Internal ZEN IP/Mask) Entrez l'adresse IP secondaire du dispositif Edge de service public Zscaler interne. Note :- L'adresse IP/le masque du routeur et l'adresse IP/le masque de ZEN sont fournis par Zscaler.

- Un seul cloud et un seul domaine Zscaler sont pris en charge par entreprise.

- Seul un CSS avec GRE est autorisé par dispositif Edge. Vous ne pouvez pas associer plusieurs segments à un dispositif Edge avec l'automatisation Zscaler GRE activée.

- Limitations d'échelle :

- GRE-WAN : le dispositif Edge prend en charge 4 liens WAN publics au maximum pour une destination non-SD-WAN (NSD). Sur chaque lien, il peut disposer alors de jusqu'à 2 tunnels (principal/secondaire) par NSD. Pour chaque NSD, vous pouvez disposer donc de 8 tunnels et de 8 connexions BGP au maximum à partir d'un dispositif Edge.

- GRE-LAN : le dispositif Edge prend en charge 1 lien vers la passerelle de transit (TGW) et peut disposer de jusqu'à 2 tunnels (principal/secondaire) par TGW. Pour chaque TGW, vous pouvez donc disposer de 2 tunnels et de 4 connexions BGP au maximum à partir d'un dispositif Edge (2 sessions BGP par tunnel).

Configuration du fournisseur CSS Zscaler automatisé pour les dispositifs Edge

Automatisation du tunnel IPsec/GRE

- Dans le service SD-WAN du portail d'entreprise, cliquez sur .

- Sélectionnez un dispositif Edge pour lequel vous souhaitez établir des tunnels automatiques.

- Cliquez sur le lien d'accès à un dispositif Edge ou sur le lien Afficher (View) dans la colonne Périphérique (Device) du dispositif Edge. Les options de configuration du dispositif Edge sélectionné s'affichent dans l'onglet Périphérique (Device).

- Sous la catégorie Services VPN (VPN Services) dans la zone Service de sécurité cloud (Cloud Security Service), les paramètres CSS du profil associé s'affichent.

- Dans la zone Service de sécurité cloud (Cloud Security Service), cochez la case Remplacer (Override) pour sélectionner un autre CSS ou pour modifier les attributs hérités du profil associé au dispositif Edge. Pour plus d'informations sur les attributs, reportez-vous à la section Configurer les services de sécurité cloud pour les profils.

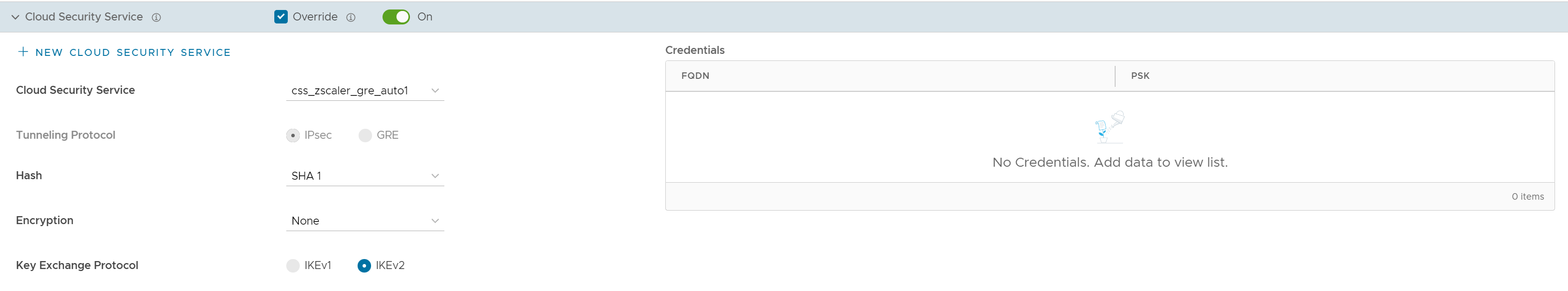

- Dans le menu déroulant Service de sécurité cloud (Cloud Security Service), sélectionnez un fournisseur CSS automatisé et cliquez sur Enregistrer les modifications (Save Changes).

L'automatisation crée un tunnel dans le segment pour le lien WAN public de chaque dispositif Edge avec une adresse IPv4 valide. Dans un déploiement de liens à plusieurs WAN, seul un lien WAN est utilisé pour l'envoi de paquets de données utilisateur. Le dispositif Edge choisit le lien WAN avec le meilleur score de qualité de service (QoS) en utilisant la bande passante, la gigue, la perte et la latence comme critères. L'emplacement est automatiquement créé après l'établissement d'un tunnel. Vous pouvez afficher les détails de l'établissement du tunnel et des liaisons WAN dans la section Service de sécurité cloud (Cloud Security Service)

Note : Après l'établissement du tunnel automatique, le remplacement d'un fournisseur de services Zscaler automatisé par un autre fournisseur CSS n'est pas autorisé sur un segment. Pour le dispositif Edge sélectionné sur un segment, vous devez désactiver explicitement le service de sécurité cloud, puis réactiver le CSS si vous souhaitez remplacer le fournisseur de services Zscaler automatisé par un autre fournisseur CSS.

Configuration d'un emplacement/sous-emplacement de Zscaler

- le tunnel est établi à partir du dispositif Edge sélectionné et que l'emplacement est automatiquement créé. Vous n'êtes pas autorisé à créer un sous-emplacement si les informations d'identification VPN ou les options GRE ne sont pas configurées pour le dispositif Edge. Avant de configurer des sous-emplacements, assurez-vous de bien comprendre le concept de sous-emplacement et ses limitations. Reportez-vous à la section https://help.zscaler.com/zia/about-sub-locations.

- vous sélectionnez le même abonnement cloud que celui que vous avez utilisé pour créer le CSS automatique.

- Dans le service SD-WAN du portail d'entreprise, cliquez sur .

- Sélectionnez un dispositif Edge, puis cliquez sur l'icône sous la colonne Périphérique (Device). La page Paramètres du périphérique (Device Settings) du dispositif Edge sélectionné s'affiche.

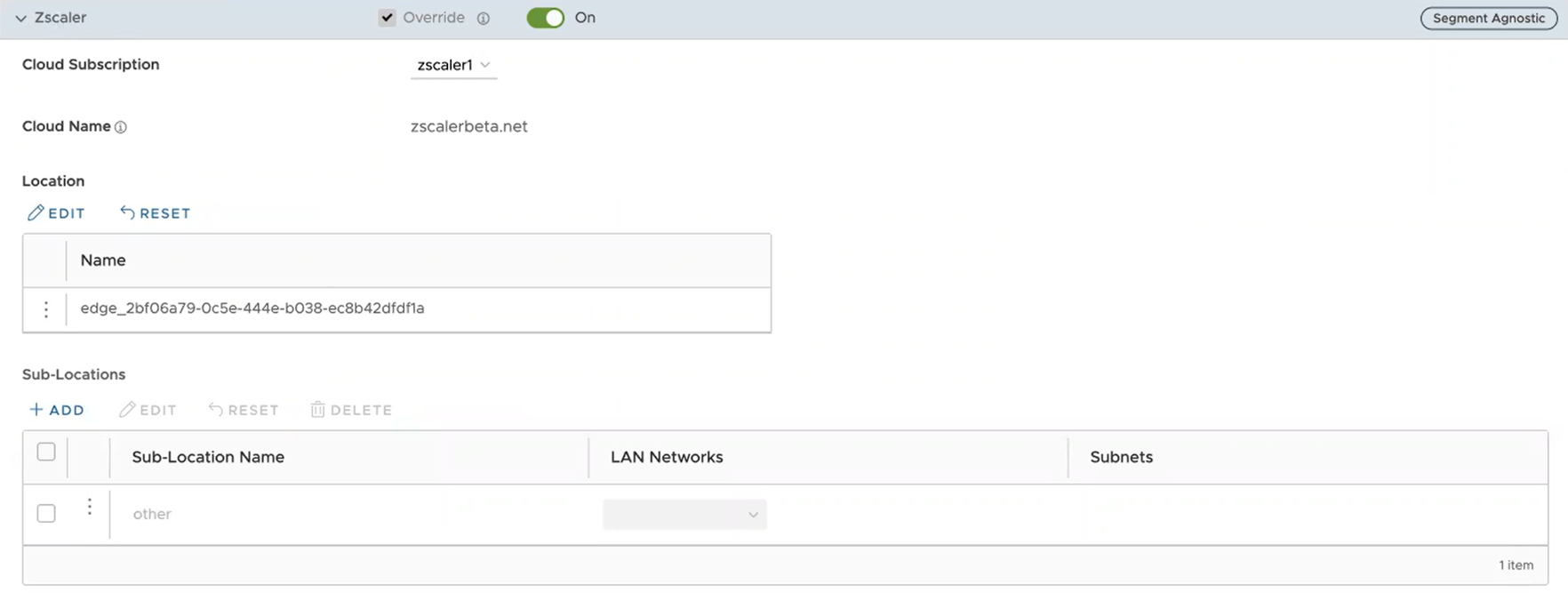

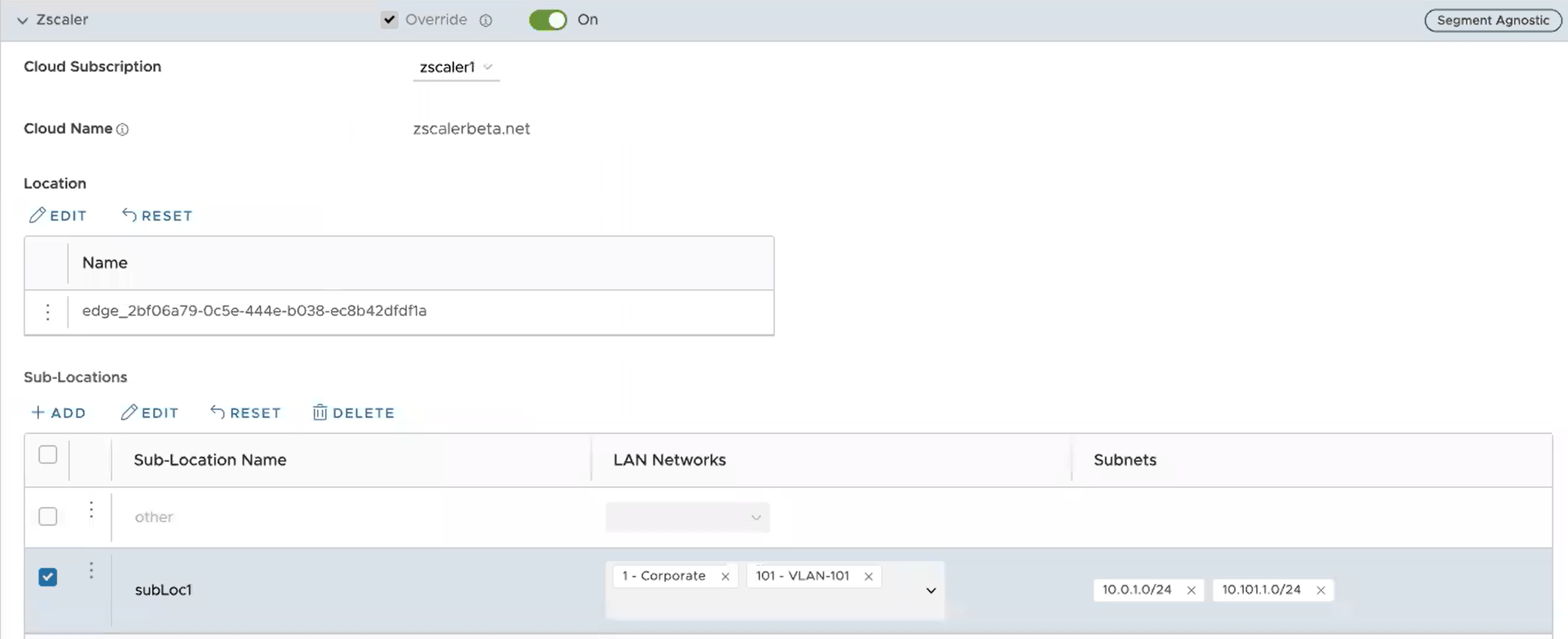

- Accédez à la section Zscaler et activez le bouton bascule.

- Dans le menu déroulant Abonnement cloud (Cloud Subscription), sélectionnez le même abonnement cloud que celui que vous avez utilisé pour créer le CSS automatique. Le nom de cloud associé à l'abonnement cloud sélectionné s'affiche automatiquement.

Note : L'abonnement cloud doit avoir le même nom de cloud et le même nom de domaine que CSS.Note : Si vous souhaitez modifier le fournisseur pour « Abonnement cloud », vous devez d'abord supprimer l'« Emplacement » en désactivant CSS et Zscaler, puis effectuer les étapes de création avec le nouveau fournisseur.

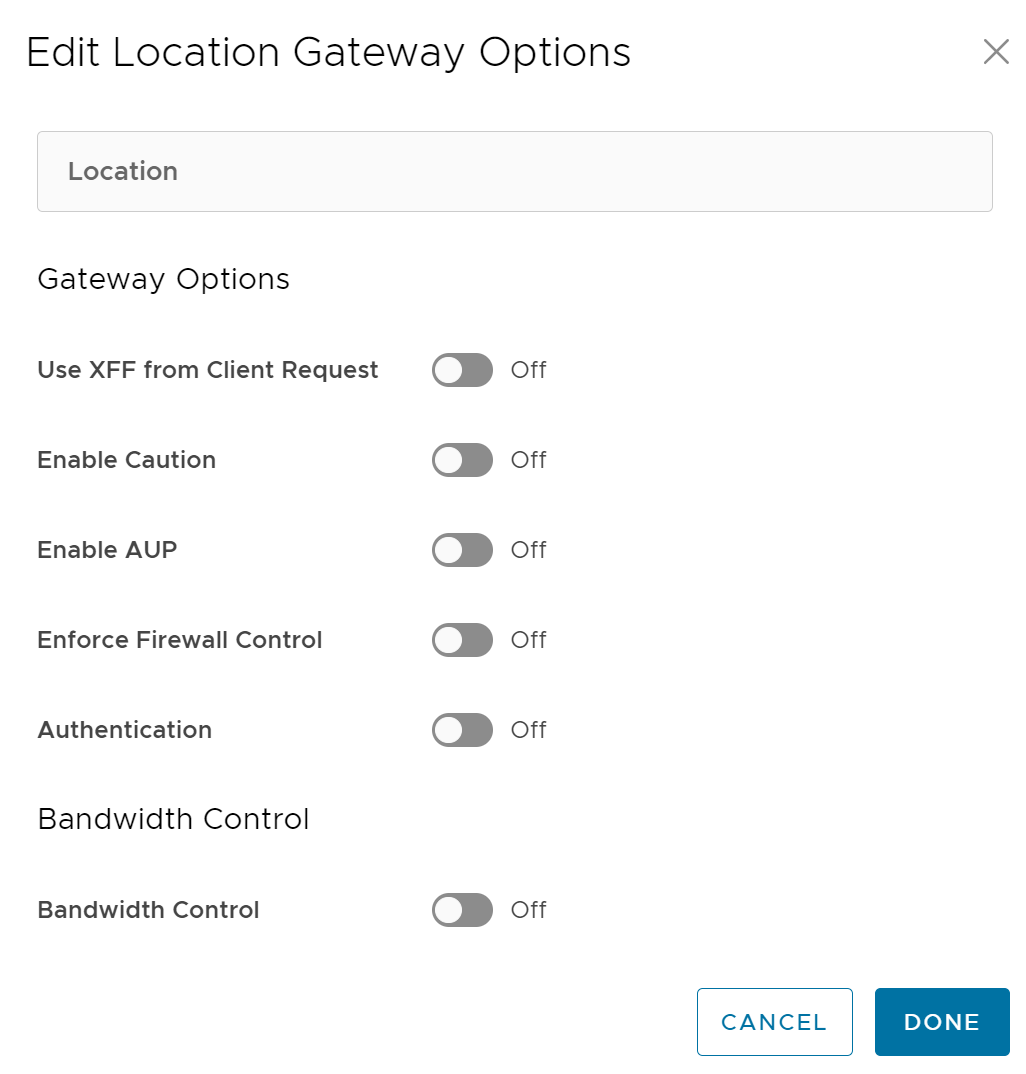

Dans le tableau Emplacement (Location), cliquer sur Afficher (View) sous la colonne Détails de l'action (Action Details) affiche les valeurs réelles de la configuration extraite de Zscaler, le cas échéant. Si vous souhaitez configurer les options de passerelle et les contrôles de la bande passante pour l'emplacement, cliquez sur le bouton Modifier (Edit) sous Options de passerelle (Gateway Options). Pour plus d'informations, reportez-vous à la section Configurer les options de passerelle Zscaler et le contrôle de bande passante.

- Pour créer un sous-emplacement, dans la table Sous-emplacements (Sub-Locations), cliquez sur l'icône

sous la colonne Action.

sous la colonne Action.

- Dans la zone de texte Nom du sous-emplacement (Sub-Location Name), entrez un nom unique pour le sous-emplacement. Le nom du sous-emplacement doit être unique dans tous les segments pour le dispositif Edge. Le nom ne doit pas dépasser 32 caractères et peut contenir des caractères alphanumériques.

- Dans le menu déroulant Réseaux LAN (LAN Networks), sélectionnez un VLAN configuré pour le dispositif Edge. Le sous-réseau du réseau LAN sélectionné est automatiquement renseigné.

Note : Pour un dispositif Edge sélectionné, les sous-emplacements ne doivent pas disposer d'adresses IP de sous-réseau qui se chevauchent.

- Cliquez sur Enregistrer les modifications (Save Changes).

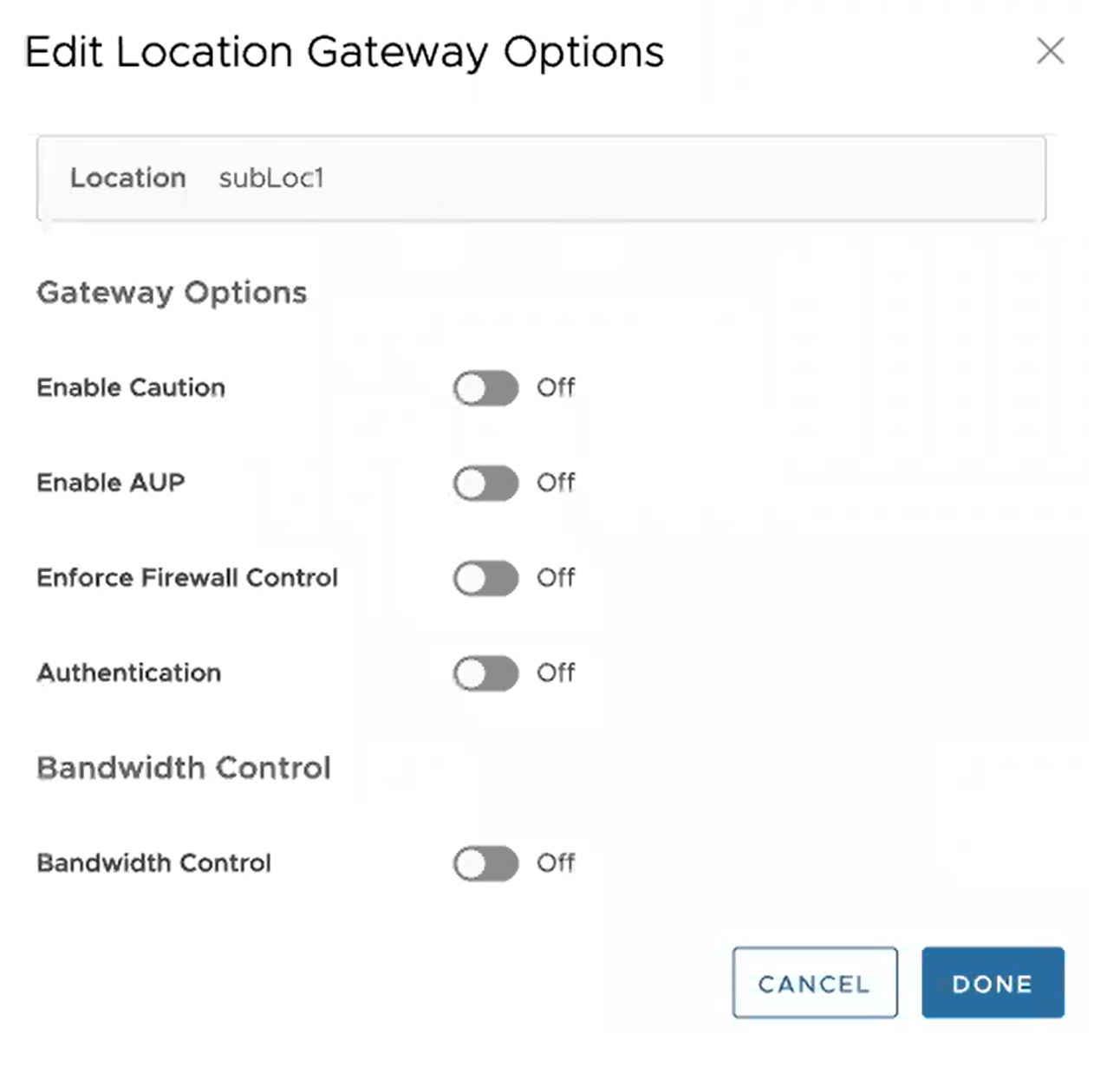

Note : Une fois que vous avez créé au moins un sous-emplacement dans Orchestrator, un sous-emplacement « Autre » (Other) est automatiquement créé côté Zscaler et s'affiche dans l'interface utilisateur d'Orchestrator. Vous pouvez également configurer les options de la passerelle du sous-emplacement « Autre » (Other) en cliquant sur le bouton Modifier (Edit) sous Options de passerelle (Gateway Options) dans la table Sous-emplacements (Sub-Locations). Pour plus d'informations, reportez-vous à la section Configurer les options de passerelle Zscaler et le contrôle de bande passante.

Note : Une fois que vous avez créé au moins un sous-emplacement dans Orchestrator, un sous-emplacement « Autre » (Other) est automatiquement créé côté Zscaler et s'affiche dans l'interface utilisateur d'Orchestrator. Vous pouvez également configurer les options de la passerelle du sous-emplacement « Autre » (Other) en cliquant sur le bouton Modifier (Edit) sous Options de passerelle (Gateway Options) dans la table Sous-emplacements (Sub-Locations). Pour plus d'informations, reportez-vous à la section Configurer les options de passerelle Zscaler et le contrôle de bande passante. - Après avoir créé un sous-emplacement, vous pouvez mettre à jour les configurations de celui-ci à partir de la même page d'Orchestrator. Une fois que vous avez cliqué sur Enregistrer les modifications (Save Changes), les configurations du sous-emplacement côté Zscaler sont automatiquement mises à jour.

- Pour supprimer un sous-emplacement, cliquez sur l'icône

sous la colonne Action.

Note : Lorsque le dernier sous-emplacement est supprimé de la table, le sous-emplacement « Autre » (Other) est également supprimé automatiquement.

sous la colonne Action.

Note : Lorsque le dernier sous-emplacement est supprimé de la table, le sous-emplacement « Autre » (Other) est également supprimé automatiquement.

Configurer les options de passerelle Zscaler et le contrôle de bande passante

Pour configurer les options de passerelle et les contrôles de bande passante pour l'emplacement et le sous-emplacement, cliquez sur le bouton Modifier (Edit) sous Options de passerelle (Gateway Options), dans la table correspondante.

Configurez les options de passerelle et les contrôles de bande passante pour l'emplacement et le sous-emplacement, si nécessaire, puis cliquez sur Enregistrer les modifications (Save Changes).

| Option | Description |

|---|---|

| Options de passerelle pour un emplacement/sous-emplacement | |

| Utiliser XFF à partir d'une demande client (Use XFF from Client Request) | Activez cette option si l'emplacement utilise le chaînage de proxy pour transférer le trafic vers le service Zscaler et que vous souhaitez que le service découvre l'adresse IP du client à partir des en-têtes X-Forwarded-For (XFF) que votre serveur proxy sur site insère dans les demandes HTTP sortantes. L'en-tête XFF identifie l'adresse IP du client, qui peut être exploitée par le service pour identifier le sous-emplacement du client. À l'aide des en-têtes XFF, le service peut appliquer la stratégie de sous-emplacement appropriée à la transaction, et si l'option Activer IP Surrogate (Enable IP Surrogate) est activée pour l'emplacement ou le sous-emplacement, la stratégie d'utilisateur appropriée est appliquée à la transaction. Lorsque le service transfère le trafic vers sa destination, il supprime l'en-tête XFF d'origine et le remplace par un en-tête XFF qui contient l'adresse IP de la passerelle client (l'adresse IP publique de l'organisation), ce qui garantit que les adresses IP internes d'une organisation ne sont jamais exposées à l'extérieur.

Note : Cette option de passerelle n'est configurable que pour l'emplacement parent.

|

| Activer un avertissement (Enable Caution) | Si vous n'avez pas activé Authentification (Authentication), vous pouvez activer cette fonctionnalité pour afficher une notification d'avertissement aux utilisateurs non authentifiés. |

| Activer AUP (Enable AUP) | Si vous n'avez pas activé Authentification (Authentication), vous pouvez activer cette fonctionnalité pour afficher une stratégie d'utilisation acceptable (AUP) pour le trafic non authentifié et exiger que les utilisateurs l'acceptent. Si vous activez cette fonctionnalité :

|

| Appliquer le contrôle de pare-feu (Enforce Firewall Control) | Sélectionnez cette option pour activer le contrôle du pare-feu du service.

Note : Avant d'activer cette option, l'utilisateur doit s'assurer que son compte Zscaler dispose d'un abonnement pour « Pare-feu basique » (Firewall Basic).

|

| Activer le contrôle IPS (Enable IPS Control) | Si vous avez activé l'option Appliquer le contrôle de pare-feu (Enforce Firewall Control), sélectionnez cette option pour activer les contrôles IPS du service.

Note : Avant d'activer cette option, l'utilisateur doit s'assurer que son compte Zscaler dispose d'un abonnement pour « Pare-feu basique » (Firewall Basic) et IPS cloud de pare-feu (Firewall Cloud IPS).

|

| Authentification (Authentication) | Activez cette option pour exiger que les utilisateurs de l'emplacement ou du sous-emplacement s'authentifient auprès du service. |

| IP Surrogate | Si vous avez activé Authentification (Authentication), sélectionnez cette option si vous souhaitez mapper des utilisateurs à des adresses IP de périphériques. |

| Durée d'inactivité pour la dissociation (Idle Time for Dissociation) | Si vous avez activé l'option IP Surrogate, spécifiez la durée de rétention du mappage adresse IP-utilisateur après une transaction terminée. Vous pouvez spécifier la durée d'inactivité pour la dissociation en minutes (par défaut), en heures ou en jours.

|

| Adresse IP de substitution pour les navigateurs connus (Surrogate IP for Known Browsers) | Activez cette option pour utiliser le mappage adresse IP-utilisateur existant à l'utilisateur (obtenu à partir de l'adresse IP de substitution) pour authentifier les utilisateurs qui envoient du trafic à partir de navigateurs connus. |

| Durée d'actualisation de la revalidation de la substitution (Refresh Time for re-validation of Surrogacy) | Si vous avez activé l'option Adresse IP de substitution pour les navigateurs connus (Surrogate IP for Known Browsers), spécifiez la durée pendant laquelle le service Zscaler peut utiliser le mappage adresse IP-utilisateur pour authentifier les utilisateurs qui envoient du trafic à partir de navigateurs connus. Une fois la période définie écoulée, le service actualise et revalide le mappage adresse IP-utilisateur existant afin qu'il puisse continuer à utiliser le mappage pour authentifier les utilisateurs sur les navigateurs. Vous pouvez spécifier la durée d'actualisation de la revalidation de la substitution en minutes (par défaut), en heures ou en jours.

|

| Option de contrôle de bande passante pour l'emplacement | |

| Contrôle de bande passante (Bandwidth Control) | Activez cette option pour appliquer des contrôles de bande passante pour l'emplacement. Si cette option est activée, spécifiez les limites de bande passante maximales pour le téléchargement (Mbits/s) et le chargement (Mbits/s). Tous les sous-emplacements partageront les limites de bande passante attribuées à cet emplacement. |

| Télécharger (Download) | Si vous avez activé l'option Contrôle de bande passante (Bandwidth Control), spécifiez les limites de bande passante maximales pour le téléchargement en Mbits/s. La plage autorisée est comprise entre 0,1 et 99 999. |

| Charger (Upload) | Si vous avez activé l'option Contrôle de bande passante (Bandwidth Control), spécifiez les limites de bande passante maximales pour le chargement en Mbits/s. La plage autorisée est comprise entre 0,1 et 99 999. |

Options de contrôle de bande passante pour le sous-emplacement (si le contrôle de bande passante est activé sur l'emplacement parent)

Note : Les options de contrôle de bande passante suivantes sont configurables pour le sous-emplacement uniquement si le contrôle de bande passante est activé sur l'emplacement parent. Si le contrôle de bande passante n'est pas activé sur l'emplacement parent, les options de contrôle de bande passante pour le sous-emplacement sont les mêmes que pour l'emplacement (Contrôle de bande passante [Bandwidth Control], Téléchargement [Download], Chargement [Upload]).

|

|

| Utiliser la bande passante d'emplacement (Use Location Bandwidth) | Si le contrôle de bande passante est activé sur l'emplacement parent, sélectionnez cette option pour activer le contrôle de bande passante sur le sous-emplacement et utiliser les limites de bande passante maximales de téléchargement et de chargement telles que spécifiées pour l'emplacement parent. |

| Remplacer (Override) | Sélectionnez cette option pour activer le contrôle de bande passante sur le sous-emplacement, puis spécifiez les limites de bande passante maximales pour le téléchargement (Mbits/s) et le chargement (Mbits/s). Cette bande passante est dédiée au sous-emplacement et n'est pas partagée avec d'autres utilisateurs. |

| Désactivé (Disabled) | Sélectionnez cette option pour exempter le trafic des stratégies de gestion de bande passante. Le sous-emplacement avec cette option ne peut utiliser qu'un maximum de bande passante partagée disponible à un moment donné. |

Limitations

- Dans la version 4.5.0, lorsqu'un sous-emplacement est créé, Orchestrator enregistre automatiquement le sous-emplacement « Autre » (Other). Dans les versions antérieures d'Orchestrator, le sous-emplacement « Autre » (Other) de Zscaler n'était pas enregistré dans Orchestrator. Après la mise à niveau d'Orchestrator vers la version 4.5.0, le sous-emplacement « Autre » (Other) sera importé automatiquement uniquement après la création d'un nouveau sous-emplacement normal (non-Autre) à l'aide de l'automatisation.

- Les sous-emplacements Zscaler ne peuvent pas disposer d'adresses IP qui se chevauchent (plages d'adresses IP de sous-réseau). La tentative de modification (d'ajout, de mise à jour ou de suppression) de plusieurs sous-emplacements avec des adresses IP en conflit peut entraîner l'échec de l'automatisation.

- Les utilisateurs ne peuvent pas mettre à jour la bande passante de l'emplacement et du sous-emplacement en même temps.

- Les sous-emplacements prennent en charge l'option Utiliser la bande passante d'emplacement (Use Location Bandwidth) pour le contrôle de la bande passante lorsque le contrôle de bande passante de l'emplacement parent est activé. Lorsque l'utilisateur désactive le contrôle de bande passante sur un emplacement parent, Orchestrator ne vérifie pas ni ne met à jour l'option de contrôle de bande passante de sous-emplacement de manière proactive.