Vous pouvez configurer des règles de pare-feu au niveau du profil et du dispositif Edge pour autoriser, annuler, rejeter ou ignorer le trafic entrant et le trafic sortant. Si la fonctionnalité de pare-feu avec état est activée, la règle de pare-feu est validée pour filtrer le trafic entrant et sortant. Avec le pare-feu sans état, vous pouvez choisir de filtrer uniquement le trafic sortant. La règle de pare-feu correspond aux paramètres tels que les adresses IP, les ports, les ID du VLAN, les interfaces, les adresses MAC, les noms de domaine, les protocoles, les groupes d'objets, les applications et les balises DSCP. Lorsqu'un paquet de données correspond aux conditions de correspondance, l'action ou les actions associées sont effectuées. Si un paquet ne correspond à aucun paramètre, une action par défaut est effectuée sur le paquet.

Pour configurer une règle de pare-feu au niveau du profil, procédez comme suit.

Procédure

- Dans le service SD-WAN du portail d'entreprise, accédez à Configurer (Configure) > Profils (Profiles). La page Profils (Profiles) affiche les profils existants.

- Sélectionnez un profil pour configurer une règle de pare-feu, puis cliquez sur l'onglet Pare-feu (Firewall).

À partir de la page Profils (Profiles), vous pouvez accéder directement à la page Pare-feu (Firewall) en cliquant sur le lien Afficher (View) dans la colonne Pare-feu (Firewall) du profil.

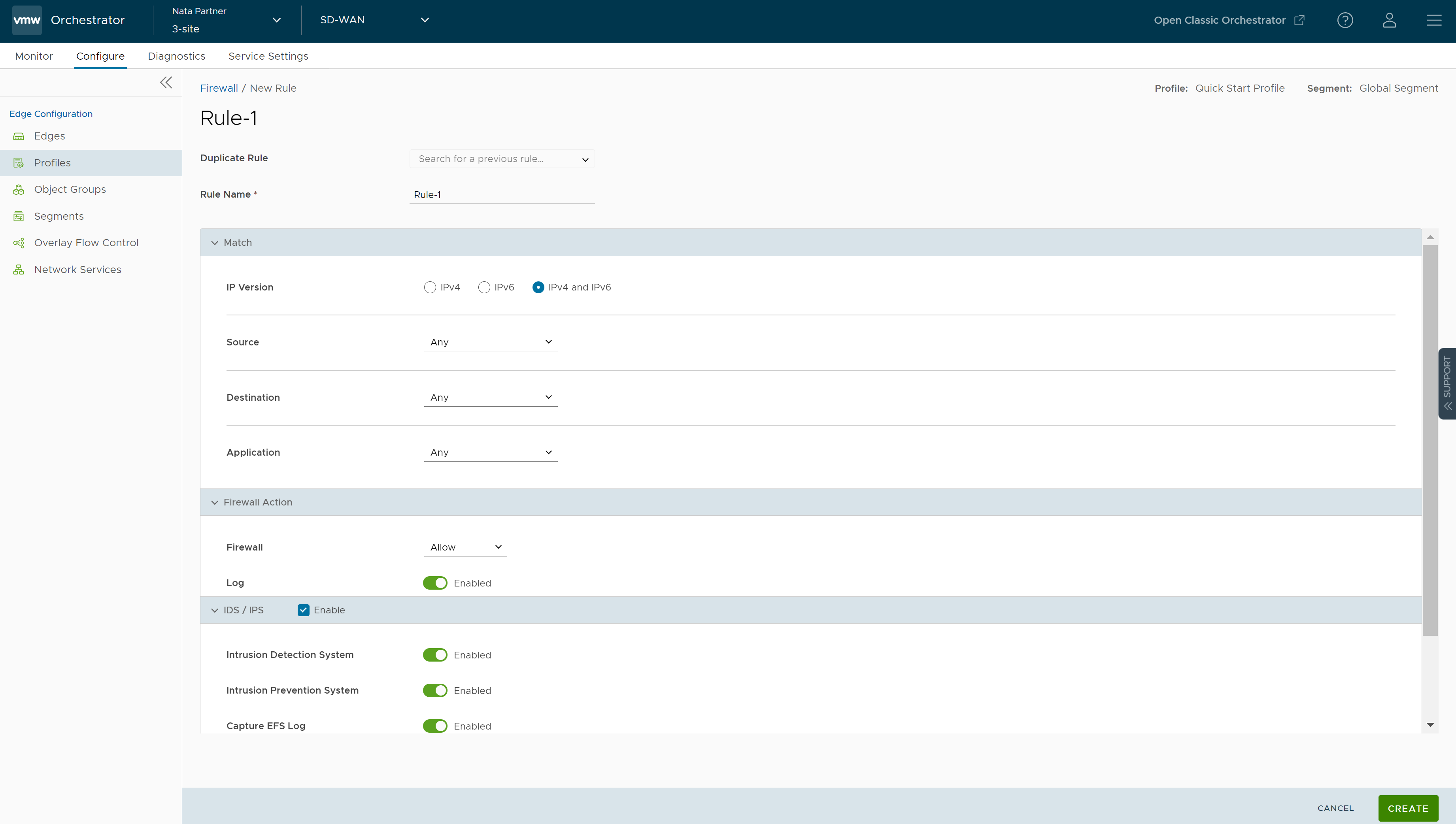

- Accédez à la section Configurer le pare-feu (Configure Firewall) et, sous la zone Règles de pare-feu (Firewall Rules), cliquez sur + NOUVELLE RÈGLE (NEW RULE). La boîte de dialogue Configurer la règle (Configure Rule) s'affiche.

- Dans la boîte Nom de la règle (Rule Name), entrez un nom unique pour la règle. Pour créer une règle de pare-feu à partir d'une règle existante, sélectionnez la règle à dupliquer dans le menu déroulant Dupliquer la règle (Duplicate Rule).

- Dans la section Correspondance (Match), configurez les conditions de correspondance pour la règle :

Champ Description Version de l'adresse IP (IP Version) Par défaut, le type d'adresse IPv4 et IPv6 est sélectionné. Vous pouvez configurer les adresses IP source et de destination en fonction du type d'adresse sélectionné, comme suit : - IPv4 : permet de configurer uniquement les adresses IPv4 en tant que source et destination.

- IPv6 : permet de configurer uniquement les adresses IPv6 en tant que source et destination.

- Pv4 et IPv6 (Pv4 and IPv6) : permet de configurer des adresses IPv4 et IPv6 dans les critères de correspondance. Si vous choisissez ce mode, vous ne pouvez pas configurer l'adresse IP source ou de destination.

Note : En cas de mise à niveau, les règles de pare-feu des versions précédentes sont déplacées en mode IPv4.Source Permet de spécifier la source des paquets. Sélectionnez l'une des options suivantes :- Indifférent (Any) : autorise toutes les adresses source par défaut.

- Groupe d'objets (Object Group) : permet de sélectionner une combinaison de groupe d'adresses et de groupe de services. Pour plus d'informations, reportez-vous aux sections Groupes d'objets et Configurer la règle de pare-feu avec un groupe d'objets.

Note : Si le groupe d'adresses sélectionné contient des noms de domaine, ceux-ci sont ignorés lors de la recherche de correspondances pour la source.

- Définir (Define) : permet de définir le trafic source sur un VLAN, une interface, une adresse IPv4 ou IPv6, une adresse MAC ou un port de transport spécifique. Sélectionnez l'une des options suivantes :

- VLAN : correspond au trafic provenant du VLAN spécifié, sélectionné dans le menu déroulant.

- Interface et adresse IP (Interface and IP Address) : correspond au trafic provenant de l'interface et de l'adresse IPv4 ou IPv6 spécifiées, sélectionné dans le menu déroulant.

Note : Si une interface ne peut pas être sélectionnée, elle n'est ni activée ni attribuée à ce segment.Note : Si vous sélectionnez IPv4 et IPv6 (IPv4 and IPv6) (mode mixte) comme type d'adresse, le trafic est mis en correspondance uniquement en fonction de l'interface spécifiée.Avec l'adresse IP, vous pouvez spécifier l'un des types d'adresses suivants pour faire correspondre le trafic source :

- Préfixe CIDR (CIDR prefix) : choisissez cette option si vous souhaitez que le réseau soit défini comme une valeur CIDR (par exemple,

172.10.0.0 /16). - Masque de sous-réseau (Subnet mask) : choisissez cette option si vous souhaitez que le réseau soit défini en fonction d'un masque de sous-réseau (par exemple,

172.10.0.0 255.255.0.0). - Masque wildcard (Wildcard mask) : choisissez cette option si vous souhaitez pouvoir limiter l'application d'une stratégie à un ensemble de périphériques sur différents sous-réseaux IP qui partagent une valeur d'adresse IP d'hôte correspondante. Le masque wildcard correspond à une adresse IP ou à un ensemble d'adresses IP basées sur le masque de sous-réseau inversé. Un « 0 » dans la valeur binaire du masque signifie que la valeur est fixe et un « 1 » dans la valeur binaire du masque signifie que la valeur est sauvage (elle peut être 1 ou 0). Par exemple, un masque wildcard de 0.0.0.255 (équivalent binaire = 00000000.00000000.00000000.11111111) avec une adresse IP de 172.0.0, les trois premiers octets étant des valeurs fixes et le dernier octet étant une valeur variable. Cette option est disponible uniquement pour l'adresse IPv4.

- Préfixe CIDR (CIDR prefix) : choisissez cette option si vous souhaitez que le réseau soit défini comme une valeur CIDR (par exemple,

- Adresse Mac (Mac Address) : correspond au trafic en fonction de l'adresse MAC spécifiée.

- Transport Port (Port de transport) : correspond au trafic provenant du port source ou de la plage de ports spécifiés.

Destination Permet de spécifier la destination des paquets. Sélectionnez l'une des options suivantes : - Indifférent (Any) : autorise toutes les adresses de destination par défaut.

- Groupe d'objets (Object Group) : permet de sélectionner une combinaison de groupe d'adresses et de groupe de services. Pour plus d'informations, reportez-vous aux sections Groupes d'objets et Configurer la règle de pare-feu avec un groupe d'objets.

- Définir (Define) : permet de définir le trafic de destination sur un VLAN, une interface, une adresse IPv4 ou IPv6, un nom de domaine, un protocole ou un port spécifique. Sélectionnez l'une des options suivantes :

- VLAN : correspond au trafic provenant du VLAN spécifié, sélectionné dans le menu déroulant.

- Interface : correspond au trafic provenant de l'interface spécifiée, sélectionné dans le menu déroulant.

Note : Si une interface ne peut pas être sélectionnée, elle n'est ni activée ni attribuée à ce segment.

- Adresse IP (IP Address) : correspond au trafic de l'adresse IPv4 ou IPv6 et du nom de domaine spécifiés.

Note : Si vous sélectionnez IPv4 et IPv6 (IPv4 and IPv6) (mode mixte) comme type d'adresse, vous ne pouvez pas spécifier l'adresse IP comme destination.

Avec l'adresse IP, vous pouvez spécifier l'un des types d'adresses suivants pour qu'il corresponde au trafic source : Préfixe CIDR (CIDR prefix), Masque de sous-réseau (Subnet mask) ou Masque wildcard (Wildcard mask).

Utilisez le champ Nom de domaine (Domain Name) pour faire correspondre tout ou partie du nom de domaine. Par exemple, « salesforce » fait correspondre le trafic avec « mixe ».

- Transport : correspond au trafic provenant du port source ou de la plage de ports spécifiés.

Protocole (Protocol) : correspond au trafic du protocole spécifié, sélectionné dans le menu déroulant. Les protocoles pris en charge sont les suivants : GRE, ICMP, TCP et UDP.Note : ICMP n'est pas pris en charge en mode mixte (IPv4 et IPv6).

Application Sélectionnez l'une des options suivantes : - Indifférent (Any) : applique la règle de pare-feu à n'importe quelle application par défaut.

- Définir (Define) : permet de sélectionner une application et un indicateur de point de code de services différenciés (DSCP, Differentiated Services Code Point) pour appliquer une règle de pare-feu spécifique.

Note : Lorsque vous créez des règles de pare-feu correspondant à une application, le pare-feu dépend du moteur d'inspection approfondie des paquets (DPI, Deep Packet Inspection) pour identifier l'application à laquelle un flux particulier appartient. Le DPI ne peut généralement pas déterminer l'application en fonction du premier paquet. En général, le moteur DPI a besoin des 5 à 10 premiers paquets du flux pour identifier l'application, mais le pare-feu doit classer et transférer le flux à partir du tout premier paquet. Cela peut entraîner une correspondance du flux avec une règle plus généralisée dans la liste du pare-feu. Une fois que l'application a été correctement identifiée, tous les flux futurs correspondant aux mêmes tuples seront reclassés automatiquement et la bonne règle leur sera appliquée.Pour plus d'informations sur un cas d'utilisation spécifique correspondant à la règle de pare-feu/business policy FTPv6, reportez-vous à la section Prise en charge du pare-feu Edge pour FTPv6.

- Dans la section Action, configurez les actions à effectuer lorsque le trafic correspond aux critères définis.

Champ Description Pare-feu (Firewall) Sélectionnez l'une des actions suivantes que le pare-feu doit effectuer sur les paquets, lorsque les conditions de la règle sont satisfaites : - Autoriser (Allow) : autorise les paquets de données par défaut.

- Annuler (Drop) : annule les paquets de données en silence sans envoyer de notification à la source.

Journaliser Cochez cette case si vous souhaitez qu'une entrée de journal soit créée lorsque cette règle est déclenchée. - Cochez la case IDS/IPS et activez l'option IDS ou IPS pour créer le pare-feu. Lorsque l'utilisateur active uniquement IPS, IDS est automatiquement activé. Le moteur EFS inspecte le trafic envoyé/reçu via les dispositifs Edge et fait correspondre le contenu aux signatures configurées dans le moteur EFS. Les signatures IDS/IPS sont mises à jour de manière continue avec une licence EFS valide. Pour plus d'informations sur l'EFS, reportez-vous à la section Présentation des services de pare-feu améliorés.

Note : Vous ne pouvez activer EFS que dans la règle que si l'action de pare-feu est Autoriser (Allow). Si l'action de pare-feu est autre que Autoriser (Allow), le moteur EFS est désactivé.

- Système de détection des intrusions (Intrusion Detection System) : lorsque l'IDS est activé sur les dispositifs Edge, ceux-ci détectent si le flux de trafic est malveillant ou non selon certaines signatures configurées dans le moteur. Si une attaque est détectée, le moteur EFS génère une alerte et envoie le message d'alerte au SASE Orchestrator/Serveur Syslog si la journalisation de pare-feu est activée dans Orchestrator et n'abandonne aucun paquet.

- Système de prévention d'intrusion (Intrusion Prevention System) : lorsqu'IPS est activé sur les dispositifs Edge, ceux-ci détectent si le flux de trafic est malveillant ou non selon certaines signatures configurées dans le moteur. Si une attaque est détectée, le moteur EFS génère une alerte et bloque le flux de trafic vers le client uniquement si la règle de signature comporte l'action « Rejeter » (Reject), correspondant au trafic malveillant. Si l'action dans la règle de signature est « Alerte » (Alert), le trafic est autorisé sans abandonner de paquets, même si vous configurez IPS.

Note : VMware recommande au client de ne pas activer la VNF lorsqu'IDS ou IPS est activé sur les dispositifs Edge. - Pour envoyer les journaux EFS à Orchestrator, activez le bouton bascule Capturer le journal EFS (Capture EFS Log).

Note : Pour qu'un dispositif Edge envoie les journaux de pare-feu à Orchestrator, assurez-vous que la capacité du client « Activer la journalisation du pare-feu dans Orchestrator » (Enable Firewall Logging to Orchestrator) est activée au niveau du client sous la page de l'interface utilisateur « Paramètres globaux » (Global Settings). Les clients doivent contacter votre opérateur si vous souhaitez activer la fonctionnalité de journalisation du pare-feu (Firewall Logging).

- Lors de la création ou de la mise à jour d'une règle de pare-feu, vous pouvez ajouter des commentaires sur la règle dans le champ Nouveau commentaire (New Comment) sous l'onglet Historique des commentaires (Comment History). Un maximum de 50 caractères est autorisé. Vous pouvez alors ajouter un nombre quelconque de commentaires pour la même règle.

- Après avoir configuré tous les paramètres requis, cliquez sur Créer (Create).

Une règle de pare-feu est créée pour le profil sélectionné et s'affiche dans la zone Règles de pare-feu (Firewall Rules) de la page Pare-feu du profil (Profile Firewall).Note : Les règles créées au niveau du profil ne peuvent pas être mises à jour au niveau du dispositif Edge. Pour remplacer la règle, l'utilisateur doit créer la même règle au niveau du dispositif Edge avec de nouveaux paramètres pour remplacer la règle au niveau du profil.Dans la zone Règles de pare-feu (Firewall Rules) de la page Pare-feu du profil (Profile Firewall), vous pouvez effectuer les actions suivantes :

- SUPPRIMER (DELETE) : pour supprimer des règles de pare-feu existantes, cochez les cases qui les précèdent et cliquez sur SUPPRIMER (DELETE).

- CLONER (CLONE) : pour dupliquer une règle de pare-feu, sélectionnez la règle et cliquez sur CLONER (CLONE).

- HISTORIQUE DES COMMENTAIRES (COMMENT HISTORY) : pour afficher tous les commentaires ajoutés lors de la création ou de la mise à jour d'une règle, sélectionnez cette dernière et cliquez sur HISTORIQUE DES COMMENTAIRES (COMMENT HISTORY).

- Rechercher la règle (Search for Rule) : vous pouvez rechercher la règle par nom de règle, adresse IP, port/plage de ports, et noms de groupes d'adresses et de groupes de services.