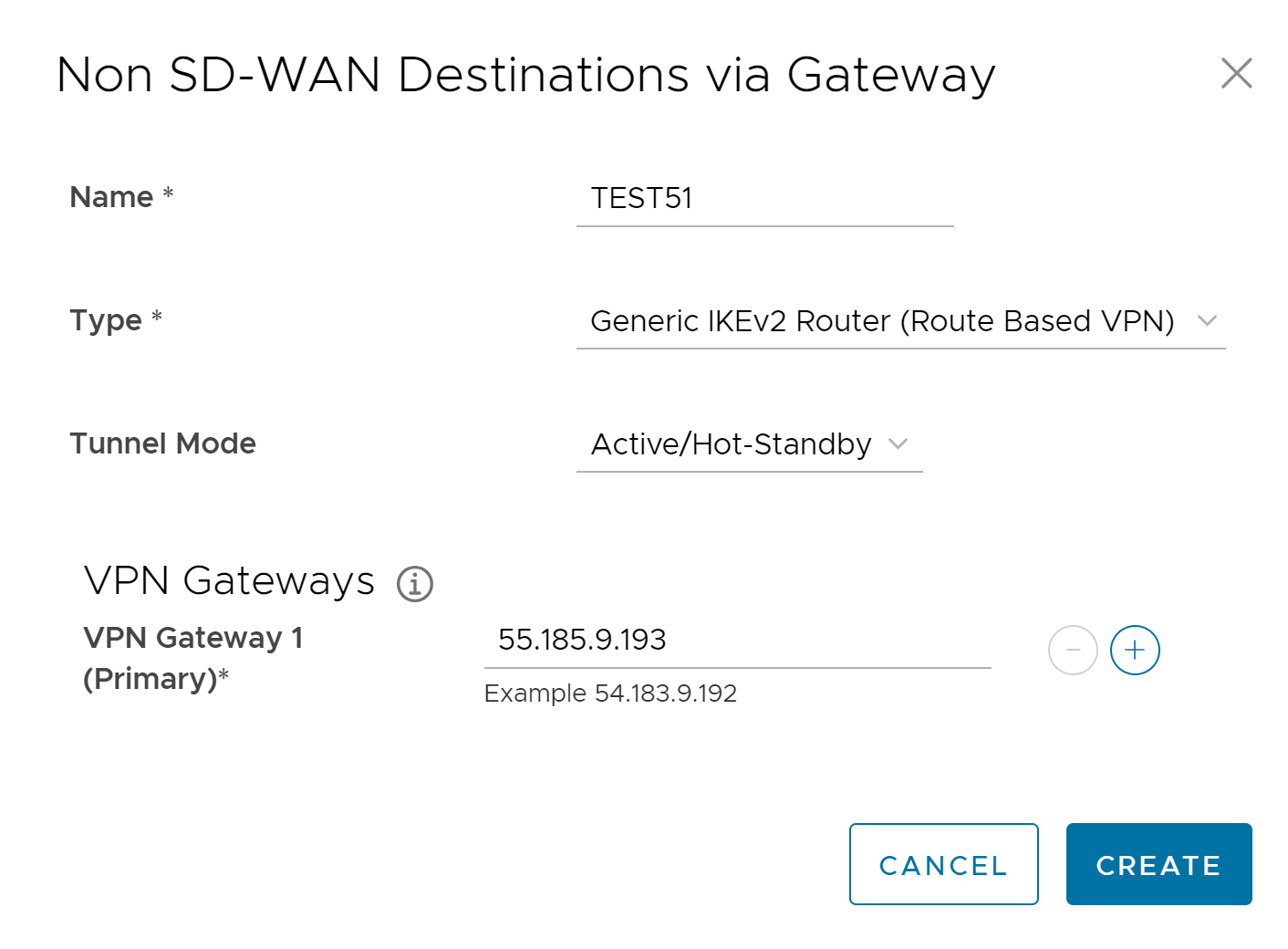

Procédez comme suit pour configurer une instance de Destination non-SD-WAN de type Routeur IKEv2 générique (VPN basé sur une route) [Generic IKEv2 Router (Route Based VPN)] dans SASE Orchestrator.

Procédure

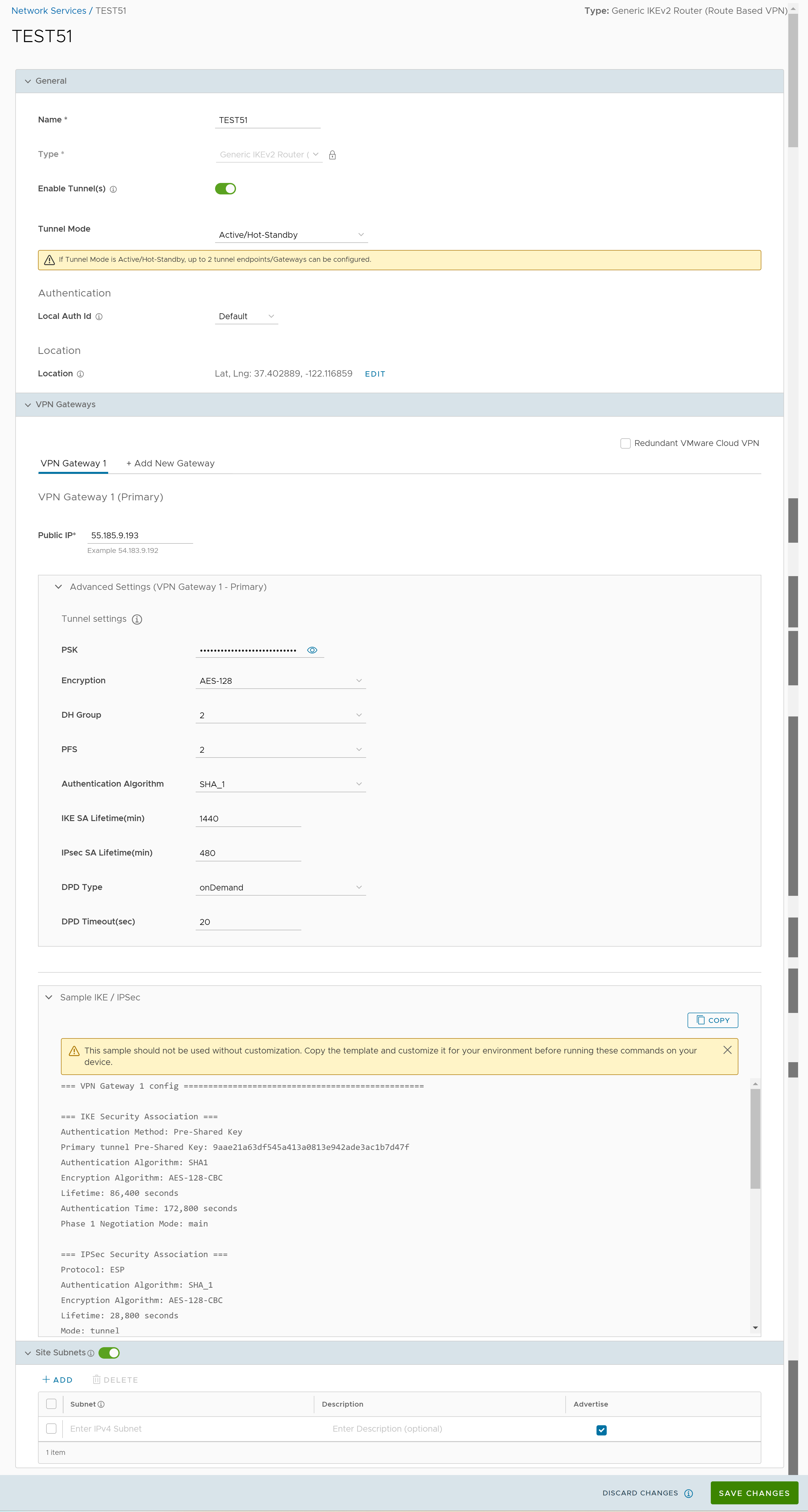

- Une fois que vous avez créé une configuration Destination non-SD-WAN de type Routeur IKEv2 générique (VPN basé sur une route) [Generic IKEv2 Router (Route Based VPN)], vous êtes redirigé vers une page d'options de configuration supplémentaires :

- Vous pouvez configurer les paramètres de tunnel suivants :

Option Description Général (General) Nom (Name) Vous pouvez modifier le nom entré précédemment pour Destination non-SD-WAN. Type Affiche le type Routeur IKEv2 générique (VPN basé sur une route) (Generic IKEv2 Router [Route Based VPN]). Vous ne pouvez pas modifier cette option. Activer le ou les tunnels (Enable Tunnel[s]) Cliquez sur le bouton bascule pour initier le ou les tunnels depuis SD-WAN Gateway vers la passerelle VPN de routeur IKEv2 générique. Mode tunnel (Tunnel Mode) Le mode Actif/Veille à chaud (Active/Hot-Standby) prend en charge la configuration de 2 points de terminaison de tunnel ou passerelles au maximum. Le mode Actif/Actif (Active/Active) prend en charge la configuration de 4 points de terminaison de tunnel ou passerelles au maximum. Tous les tunnels actifs peuvent envoyer et recevoir du trafic via ECMP. Méthode de partage de charge ECMP L'algorithme par défaut Basé sur la charge de flux (Flow Load Based) mappe le nouveau flux au chemin avec le moins de flux mappés parmi les chemins disponibles vers la destination. L'algorithme Basé sur la charge de hachage (Hash Load Based) prend les paramètres d'entrée d'un tuple comprenant 5 éléments (SrcIP, DestIP, SrcPort, DestPort, Protocol). Ces entrées peuvent correspondre à n'importe quelle valeur, à la totalité des valeurs ou à n'importe quel sous-ensemble de ce tuple selon la configuration de l'utilisateur. Le flux est mappé au chemin en fonction de la valeur de hachage avec les entrées sélectionnées. Passerelle VPN 1 Entrez une adresse IP valide. Passerelle VPN 2 Entrez une adresse IP valide. Ce champ est facultatif. Passerelle VPN 3 Entrez une adresse IP valide. Ce champ est facultatif. Passerelle VPN 4 Entrez une adresse IP valide. Ce champ est facultatif. Adresse IP publique (Public IP) Affiche l'adresse IP de la passerelle VPN principale. PSK La clé prépartagée (PSK) est la clé de sécurité pour l'authentification sur le tunnel. Par défaut, SASE Orchestrator génère une clé prépartagée (PSK). Si vous souhaitez utiliser votre propre PSK ou mot de passe, entrez-le dans la zone de texte. Chiffrement (Encryption) Sélectionnez AES-128 ou AES-256 comme taille de clé d'algorithme AES pour le chiffrement des données. La valeur par défaut est AES-128. Groupe DH (DH Group) Sélectionnez l'algorithme de groupe Diffie-Hellman (DH) dans le menu déroulant. Il est utilisé pour générer du matériel de génération de clés. Le groupe DH définit la puissance de l'algorithme en bits. Les groupes DH pris en charge sont 2, 5 et 14. La valeur par défaut est de 2. PFS Sélectionnez le niveau PFS (Perfect Forward Secrecy) pour renforcer la sécurité. Les niveaux de PFS pris en charge sont désactivé, 2 et 5. La valeur par défaut est de 2. Algorithme d'authentification (Authentication Algorithm) Sélectionnez l'algorithme d'authentification pour l'en-tête VPN. Sélectionnez l'une des fonctions d'algorithme de hachage sécurisé (SHA, Secure Hash Algorithm) prises en charge dans le menu déroulant :

- SHA1

- SHA256

- SHA384

- SHA512

La valeur par défaut est SHA 1.

Durée de vie de la SA IKE (min) [IKE SA Lifetime(min)] Moment où le renouvellement de clés de l'échange de clés Internet (IKE, Internet Security Protocol) est initié pour les dispositifs SD-WAN Edge. La durée de vie IKE minimale est de 10 minutes et la valeur maximale est de 1 440 minutes. La valeur par défaut est de 1 440 minutes. Durée de vie de la SA IPsec (min) [IPsec SA Lifetime(min)] Moment où le renouvellement de clés du protocole IPsec (Internet Security Protocol) est initié pour les dispositifs Edge. La durée de vie IPsec minimale est de 3 minutes et la valeur maximale est de 480 minutes. La valeur par défaut est de 480 minutes. Type de DPD (DPD Type) La méthode DPD (Dead Peer Detection) est utilisée pour détecter si le peer IKE (Internet Key Exchange) est actif ou inactif. Si le peer est détecté comme étant inactif, le périphérique supprime l'association de sécurité IPsec et IKE. Sélectionnez Périodique (Periodic) ou À la demande (onDemand) dans le menu déroulant. La valeur par défaut est À la demande (onDemand). Délai d'expiration de DPD (s) [DPD Timeout (sec)] Entrez la valeur DPD Timeout. La valeur DPD Timeout sera ajoutée au DPD Timer interne, comme décrit ci-dessous. Attendez une réponse du message DPD avant de considérer le peer comme inactif (Détection des peers inactifs). Avant la version 5.1.0, la valeur par défaut était de 20 secondes. Pour la version 5.1.0 et les versions ultérieures, reportez-vous à la liste ci-dessous pour connaître la valeur par défaut.- Nom de la bibliothèque : Quicksec

- Intervalle d'analyse : exponentiel (0,5 s, 1 s, 2 s, 4 s, 8 s et 16 s)

- Intervalle DPD minimal par défaut : 47,5 s (Quicksec attend 16 secondes après la dernière nouvelle tentative. Par conséquent, 0,5+1+2+4+8+16+16 = 47,5).

- Intervalle DPD minimal par défaut + DPD Timeout (s) : 67,5 s

Note : Avant la version 5.1.0, vous pouviez désactiver DPD en configurant le DPD Timeout Timer sur 0 seconde. Cependant, pour la version 5.1.0 et les versions ultérieures, vous ne pouvez pas désactiver DPD en configurant le DPD Timeout Timer sur 0 seconde. La valeur DPD Timeout en secondes est ajoutée à la valeur minimale par défaut de 47,5 secondes.VPN VMware Cloud redondant (Redundant VMware Cloud VPN) Cochez cette case pour ajouter des tunnels redondants pour chaque passerelle VPN. Les modifications apportées à Chiffrement (Encryption), à Groupe DH (DH Group) ou à PFS de la passerelle VPN principale s'appliquent également aux tunnels VPN redondants, s'ils sont configurés. Passerelle VPN secondaire (Secondary VPN Gateway) Cliquez sur le bouton Ajouter (Add), puis entrez l'adresse IP de la passerelle VPN secondaire. Cliquez sur Enregistrer les modifications (Save Changes). La passerelle VPN secondaire est créée immédiatement pour ce site et provisionne un tunnel VPN de VMware vers cette passerelle.

ID d'authentification locale (Local Auth Id) L'ID d'authentification locale définit le format et l'identification de la passerelle locale. Dans le menu déroulant, choisissez parmi les types suivants et entrez une valeur : - Nom de domaine complet (FQDN) : nom de domaine complet ou nom d'hôte. Par exemple : vmware.com

- Nom de domaine complet de l'utilisateur (User FQDN) : nom de domaine complet de l'utilisateur sous la forme d'une adresse e-mail. Par exemple : [email protected]

- IPv4 : adresse IP utilisée pour communiquer avec la passerelle locale.

- IPv6 : adresse IP utilisée pour communiquer avec la passerelle locale.

Note :- Si vous ne spécifiez aucune valeur, l'option Par défaut (Default) est utilisée comme ID d'authentification locale.

- La valeur de l'ID d'authentification locale par défaut est l'adresse IP publique de l'interface (Interface Public IP) de SD-WAN Gateway.

Exemple IKE/IPSec (Sample IKE / IPsec) Cliquez pour afficher les informations nécessaires à la configuration de la passerelle Destination non-SD-WAN. L'administrateur de passerelle doit utiliser ces informations pour configurer le ou les tunnels VPN de passerelle. Emplacement (Location) Cliquez sur Modifier (Edit) pour définir l'emplacement de l'instance de Destination non-SD-WAN configurée. Les détails de la latitude et de la longitude permettent de déterminer le meilleur dispositif Edge ou la meilleure passerelle à connecter au réseau. Sous-réseaux de site (Site Subnets) Utilisez le bouton bascule pour activer ou désactiver l'option Sous-réseaux de site (Site Subnets). Cliquez sur Ajouter (Add) pour ajouter des sous-réseaux à la Destination non-SD-WAN. Si les sous-réseaux du site ne sont pas nécessaires pour le site, sélectionnez le sous-réseau et cliquez sur Supprimer (Delete). Note :- Pour prendre en charge le type de centre de données de Destination non-SD-WAN, outre la connexion IPsec, vous devez configurer des sous-réseaux locaux Destination non-SD-WAN dans le système VMware.

- Si aucun sous-réseau de site n'a été configuré, désactivez Sous-réseaux de site (Site Subnets) pour activer le tunnel.

Note : Lorsque AWS initie le tunnel de renouvellement de clés avec une instance de VMware SD-WAN Gateway (dans des destinations non-SD-WAN), une panne peut se produire et le tunnel peut ne pas s'établir, ce qui peut provoquer une interruption du trafic. Dans ce cas, respectez les points suivants :- Les configurations du temporisateur de la durée de vie de la SA IPsec (min) pour SD-WAN Gateway doivent être inférieures à 60 minutes (valeur recommandée = 50 minutes) pour correspondre à la configuration IPsec par défaut d'AWS.

- Les valeurs Groupe DH (DH Group) et PFS doivent correspondre.

- Cliquez sur Enregistrer les modifications (Save Changes).