La configuration des BGP Neighbors non-SD-WAN ne s'applique pas au niveau du profil. Vous pouvez configurer les neighbors NSD uniquement au niveau du dispositif Edge.

À propos de cette tâche :

BGP est utilisé pour établir le BGP Neighborship sur les tunnels IPsec vers les instances de Non SD-WAN Site. Des tunnels IPsec directs sont utilisés pour établir une communication sécurisée entre le dispositif SD-WAN Edge et la destination non-SD-WAN (NSD). Dans les versions précédentes, VMware prenait en charge les tunnels NSD depuis SD-WAN Edge avec la capacité d'ajouter des routes statiques NVS. Dans la version 4.3, cette fonctionnalité est étendue pour prendre en charge BGP sur IPsec jusqu'au point de terminaison NSD pour un VPN basé sur une route.

Cas d'utilisation

Cas d'utilisation 1 : BGP sur IPsec d'un dispositif Edge vers un VPN Azure

Chaque passerelle VPN Azure alloue un ensemble d'adresses IP virtuelles publiques (VIP) pour un dispositif Edge de site distant afin de former des tunnels IPsec. De même, Azure alloue également un sous-réseau privé interne et attribue une adresse IP interne par adresse IP virtuelle. Cette adresse IP de tunnel interne (adresse IP de tunnel peer) sera utilisée pour créer l'appairage BGP avec Azure Gateway.

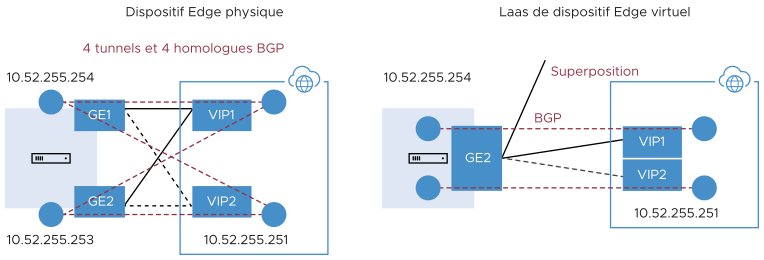

Azure comprend une restriction selon laquelle l'adresse IP du peer BGP (adresse IP du tunnel local d'Edge) ne doit pas se trouver dans le même sous-réseau connecté ou dans le sous-réseau 169.x.x.x et, par conséquent, nous devons prendre en charge BGP multi-hop sur le dispositif Edge. Dans la terminologie BGP, l'adresse IP du tunnel local est associée à l'adresse source BGP et l'adresse IP du tunnel du peer est associée à l'adresse du neighbor/peer. Nous devons former un maillage de connexions BGP : une par tunnel NSD pour que le trafic de retour à partir du NVS puisse être équilibré en charge (basé sur les flux). Cette conception est réalisée du côté d'Azure Gateway. Dans le diagramme ci-dessous pour le dispositif Edge physique, nous avons deux liens WAN publics et donc quatre tunnels vers une passerelle Azure. Chaque tunnel est associé à une connexion BGP identifiée de manière unique par l'adresse IP tunnel_ip locale et l'adresse IP tunnel_ip du peer distant. Sur le dispositif Edge virtuel, la seule différence est que nous avons un lien WAN public et un maximum de deux tunnels et deux sessions BGP vers Azure Gateway.

Cas d'utilisation 2 : BGP sur IPsec d'un dispositif Edge vers un VPN AWS/une passerelle de transit

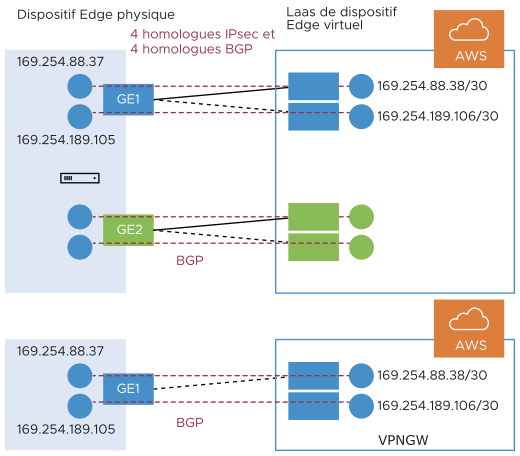

Contrairement à Azure, la passerelle VPN d'AWS alloue un ensemble d'adresses IP virtuelles publiques par lien à un site distant Edge. Le nombre total d'ensembles d'adresses IP publiques allouées à un site distant Edge à partir d'une passerelle AWS sera égal au nombre de liens WAN publics Edge qui se connecteront à la passerelle VPN d'AWS. De même, un sous-réseau /30 interne/privé est alloué par tunnel, qui est utilisé pour l'appairage BGP sur ce tunnel. Ces adresses IP peuvent être remplacées manuellement dans la configuration de la passerelle AWS pour s'assurer qu'elles sont uniques dans les différentes zones de disponibilité.

Comme pour le cas d'utilisation Azure, le dispositif Edge formera un maillage de connexions BGP, un par tunnel vers la passerelle AWS. Cela permet l'équilibrage de charge du trafic de retour à partir de la passerelle VPN d'AWS. Cette conception est réalisée du côté d'AWS. Dans le diagramme ci-dessous, pour le dispositif Edge physique, la passerelle AWS alloue un ensemble d'adresses IP publiques et un ensemble d'adresses IP de tunnel (/30) pour chaque lien WAN Edge. Il existe un total de quatre tunnels, mais qui se terminent sur différentes adresses IP publiques sur la passerelle AWS et quatre connexions BGP.

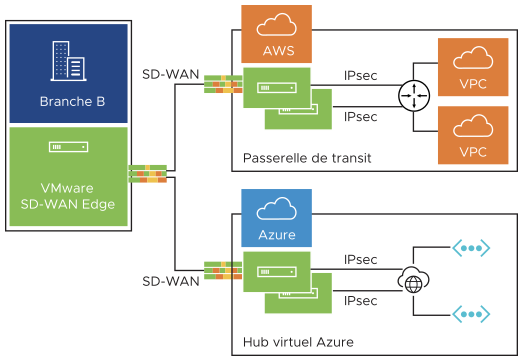

Cas d'utilisation 3 : Connexion d'Edge à la fois à des passerelles VPN d'AWS et d'Azure (cloud hybride)

Un site distant Edge peut être connectée à la fois à la passerelle Azure et à la passerelle AWS à des fins de redondance ou à certaines charges de travail/applications hébergées dans un fournisseur de cloud, tandis que d'autres charges de travail/applications sont hébergées dans un autre fournisseur de cloud. Quel que soit le cas d'utilisation, le dispositif Edge établit toujours une session BGP par tunnel et propage les routes entre SD-WAN et IaaS. Le diagramme ci-dessous montre un exemple d'un site distant Edge connecté aux clouds Azure et AWS.

Cas d'utilisation 4 : connexion du cluster du Hub aux passerelles de transit Azure/AWS

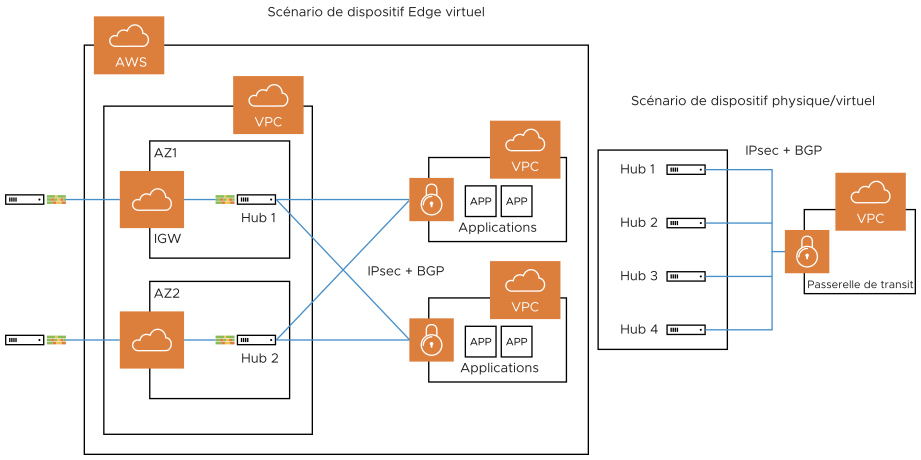

Les membres du cluster Hub peuvent former des tunnels IPsec vers les passerelles de transit Azure/AWS et exploiter les passerelles de transit en tant que couche 3 pour router le trafic entre différents VPC. Sans la fonctionnalité BGP sur IPsec native sur le Hub, le Hub doit se connecter à un routeur L3 (CSR de Cisco largement utilisé ici) à l'aide de BGP natif et du routeur L3, ce qui forme un maillage de BGP sur des tunnels IPsec avec différents VPC. Le routeur L3 sert de point de fin de transit entre différents VPC. Cas d'utilisation 1 (diagramme de gauche ci-dessous) : utilisation d'un Hub comme nœud de transit entre différents VPC dans différentes zones de disponibilité (AZ) afin qu'un VPC puisse communiquer avec un autre VPC. Cas d'utilisation 2 (diagramme droit ci-dessous) : connexion de tous les Hubs du cluster directement à une passerelle de transit cloud et possibilité d'utiliser la passerelle de cloud comme routeur PE (L3) pour la distribution des routes entre les membres du cluster. Dans les deux cas d'utilisation, sans la prise en charge de BGP sur IPsec sur le Hub, ce dernier se connecte à un routeur L3 tel que CSR en utilisant des peers BGP et CSR natifs avec la passerelle de transit/VPC utilisant BGP sur IPsec.

Cas d'utilisation 5 : prise en charge de la fonctionnalité de transit dans les fournisseurs de cloud sans prise en charge native

Certains fournisseurs de cloud tels que Google Cloud et AliCloud n'ont pas de prise en charge native de la fonctionnalité de transit (aucune passerelle de transit), et avec la prise en charge de BGP sur IPsec, ils peuvent s'appuyer sur SD-WAN Edge/le Hub déployé dans le cloud pour atteindre la fonctionnalité de transit entre différents VPC/VNET. Sans la prise en charge de BGP sur IPsec, vous devez utiliser un routeur L3 tel que CSR [solution (2)] pour obtenir la fonctionnalité de transit.

Conditions préalables :

- Assurez-vous d'avoir configuré Configurer le tunnel entre le site distant et les destinations non-SD-WAN via un dispositif Edge pour configurer BGP avec des NSD Neighbors.

- L'adresse IP locale du dispositif Edge est requise pour configurer BGP avec des neighbors NSD.

Procédure

Pour activer BGP avec des neighbors non-SD-WAN :

- Dans le service SD-WAN du portail d'entreprise, cliquez sur Configurer (Configure).

- Dans le menu de gauche, sélectionnez Dispositifs Edge (Edges). La page Dispositifs Edge (Edges) s'affiche.

- Cliquez sur un dispositif Edge dans la liste des dispositifs Edge disponibles.

- Accédez à la section Routage et NAT (Routing & NAT) dans l'interface utilisateur et cliquez sur la flèche en regard de BGP.

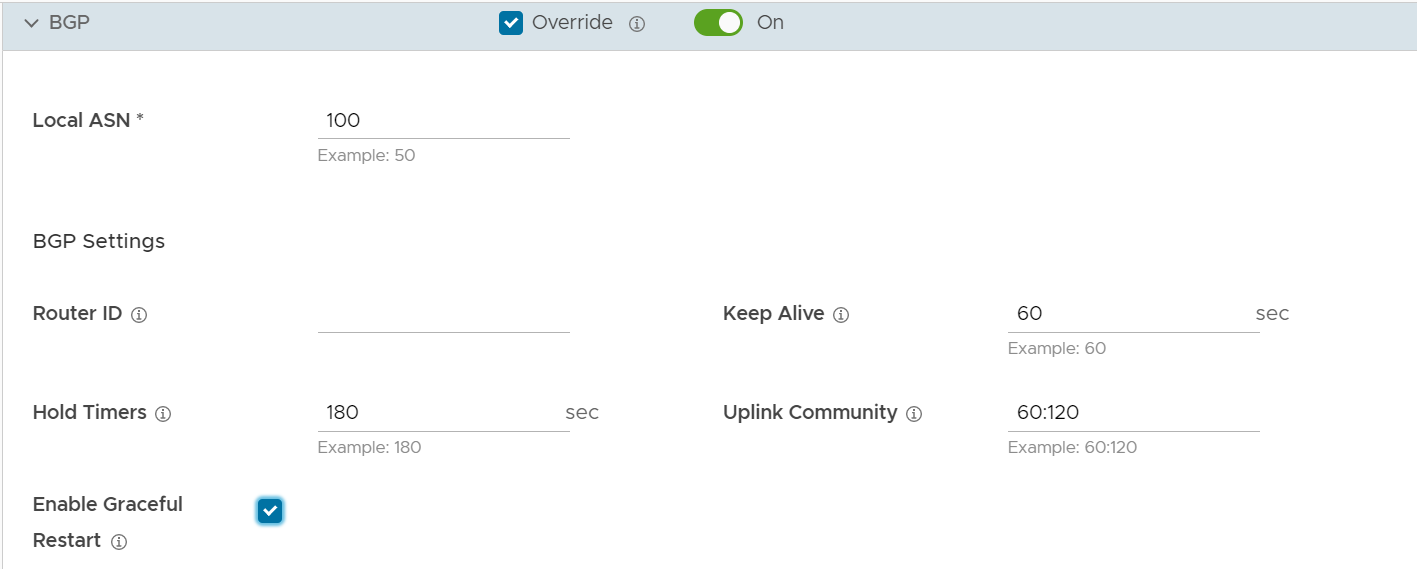

- Dans la zone BGP, cochez la case Remplacer (Override) et basculez la case d'option Désactivé (Off) sur Activé (On).

Dans la fenêtre Éditeur BGP (BGP Editor), configurez les paramètres suivants :

- Entrez le numéro de système autonome (ASN) local, puis configurez les éléments suivants dans la section Paramètres BGP (BGP Settings).

- Configurez les paramètres BGP, comme décrit dans le tableau ci-dessous.

Option Description ID de routeur (Router ID) Entrez l'ID de routeur BGP global. Si vous ne spécifiez aucune valeur, l'ID est automatiquement attribué. Si vous avez configuré une interface Loopback pour le dispositif Edge, l'adresse IP de l'interface Loopback est attribuée en tant qu'ID de routeur. Keep-Alive (Keep Alive) Entrez le Keep-alive Timer en secondes, qui correspond à la durée entre les messages keep-alive envoyés au peer. La plage est comprise entre 0 et 65 535 secondes. La valeur par défaut est de 60 secondes. Hold Timer Entrez le Hold Timer en secondes. Lorsque le message keep-alive n'est pas reçu pendant la période spécifiée, le peer est considéré comme inactif. La plage est comprise entre 0 et 65 535 secondes. La valeur par défaut est de 180 secondes. Communauté de lien montant (Uplink Community) Entrez la chaîne de communauté à traiter comme routes de lien montant.

Le lien montant fait référence au lien connecté au routeur PE (Provider Edge). Les routes entrantes vers le dispositif Edge correspondant à la valeur de communauté spécifiée sont traitées comme routes de lien montant. Le Hub/dispositif Edge n'est pas considéré comme le propriétaire de ces routes.

Entrez la valeur au format numérique comprise entre 1 et 4 294 967 295 ou au format AA:NN.

Case à cocher Activer le redémarrage normal (Enable Graceful Restart) Notez que lorsque vous cochez cette case : Le routeur local ne prend pas en charge le transfert lors du redémarrage du plan de routage. Cette fonctionnalité prend en charge la conservation du transfert et du routage en cas de redémarrage du peer.

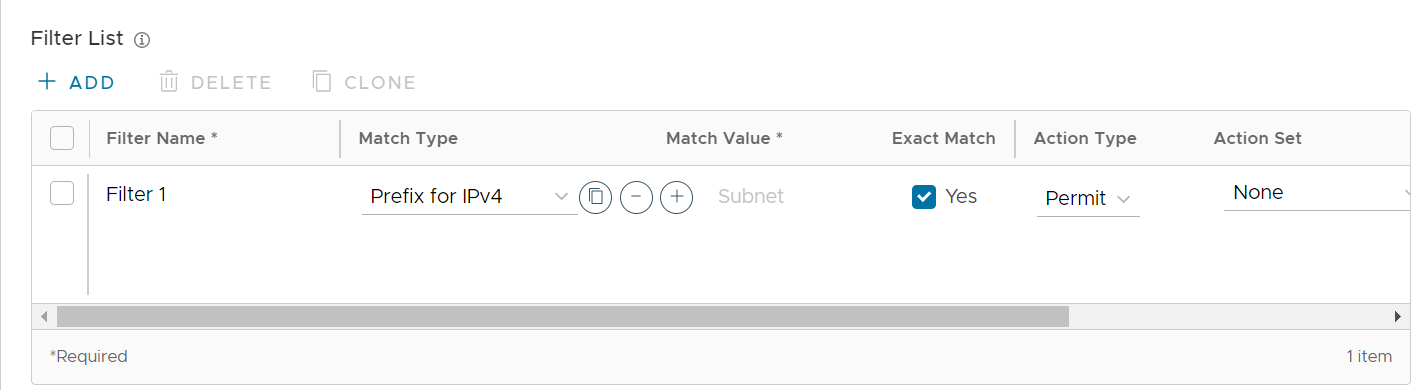

- Cliquez sur + Ajouter (+ Add) dans la zone Liste de filtres (Filter List) pour créer un ou plusieurs filtres. Ces filtres sont appliqués au neighbor pour refuser ou modifier les attributs de la route. Vous pouvez utiliser le même filtre pour plusieurs neighbors.

- Dans les champs de texte appropriés, définissez les règles du filtre, comme décrit dans le tableau ci-dessous.

Option Description Nom du filtre (Filter Name) Entrez un nom descriptif pour le filtre BGP. Type de correspondance et valeur (Match Type and Value) Choisissez le type des routes à faire correspondre avec le filtre : - Préfixe pour IPv4 ou IPv6 (Prefix for IPv4 or IPv6) : choisissez de faire correspondre un préfixe pour l'adresse IPv4 ou IPv6 et entrez l'adresse IP de préfixe correspondante dans le champ Valeur (Value).

- Communauté (Community) : choisissez une correspondance avec une communauté et entrez la chaîne de communauté dans le champ Valeur (Value).

Correspondance exacte (Exact Match) L'action de filtre n'est effectuée que lorsque les routes BGP correspondent exactement au préfixe ou à la chaîne de communauté spécifié. Par défaut, cette option est activée. Type d'action (Action Type) Choisissez l'action à exécuter lorsque les routes BGP correspondent au préfixe ou à la chaîne de communauté spécifié. Vous pouvez autoriser ou refuser le trafic. Ensemble d'actions (Action Set) Lorsque les routes BGP correspondent aux critères spécifiés, vous pouvez définir la valeur pour router le trafic vers un réseau en fonction des attributs du chemin. Sélectionnez l'une des options suivantes dans la liste déroulante : - Aucun (None) : les attributs des routes correspondantes restent identiques.

- Préférence locale (Local Preference) : le trafic correspondant est routé vers le chemin avec la préférence locale spécifiée.

- Communauté (Community) : les routes correspondantes sont filtrées selon la chaîne de communauté spécifiée. Vous pouvez également cocher la case Additif de la communauté (Community Additive) pour activer l'option d'additif, ce qui ajoute la valeur de communauté aux communautés existantes.

- Mesure (Metric) : le trafic correspondant est routé vers le chemin avec la valeur de mesure spécifiée.

- Préfixe de AS-Path (AS-Path-Prepend) : autorise l'ajout d'un préfixe à plusieurs entrées du système autonome (AS) à une route BGP.

- Pour ajouter d'autres règles correspondantes au filtre, cliquez sur l'icône Plus (+).

- Pour créer le filtre, cliquez sur OK.

Les filtres configurés s'affichent dans la fenêtre Éditeur BGP (BGP Editor).

- Configurez les neighbors de sous-couche pour les adresses IPv4 et IPv6, si nécessaire. Pour plus d'informations, reportez-vous à la section Configurer BGP du dispositif Edge vers les Underlay Neighbors avec la nouvelle interface utilisateur d'Orchestrator.

Note : Le nombre maximal de règles de correspondance/définies BGPv4 prises en charge est de 512 (256 entrantes, 256 sortantes). Le dépassement de 512 règles de correspondance/définies n'est pas pris en charge et peut entraîner des problèmes de performances, générant des interruptions du réseau de l'entreprise.

- Dans la section NSD Neighbors, configurez les paramètres suivants, comme décrit dans le tableau ci-dessous.

Option Description Nom NSD (NSD Name) Dans la liste déroulante, sélectionnez le nom NSD (NSD Name). Les NSD déjà configurés dans la zone Site distant vers destination non-SD-WAN via un dispositif Edge (Branch to Non SD-WAN Destination via Edge) de SASE Orchestrator s'affichent dans la liste déroulante. Nom du lien (Link Name) Choisissez le nom du lien WAN associé au neighbor NSD. Type de tunnel (Tunnel Type) Choisissez le type de tunnel du peer comme principal ou secondaire. Adresse IP du Neighbor (Neighbor IP) Entrez l'adresse IP du neighbor NSD. ASN Entrez l'ASN du neighbor NSD. Filtre entrant (Inbound Filter) Sélectionnez un filtre entrant dans la liste déroulante. Filtre sortant (Outbound Filter) Sélectionnez un filtre sortant dans la liste déroulante. Options supplémentaires (Additional Options) : cliquez sur le lien Tout afficher (View all) pour configurer les paramètres supplémentaires suivants : Lien montant (Uplink) Permet d'indiquer le type de neighbor sur le lien montant. Sélectionnez cette option si l'indicateur est utilisé comme overlay WAN vers MPLS. Il sera utilisé comme l'indicateur pour déterminer si le site deviendra un site de transit (par exemple, SD-WAN Hub) en propageant des routes soutenues par un overlay SD-WAN sur un lien WAN vers MPLS. Si vous devez le définir comme site de transit, cochez la case Préfixe overlay via le lien montant (Overlay Prefix over Uplink) dans Paramètres avancés (Advanced Settings). Adresse IP locale (Local IP) L'adresse IP locale est obligatoire pour configurer des neighbors non SD-WAN.

L'adresse IP locale est équivalente à une adresse IP Loopback. Entrez une adresse IP que les voisinages BGP peuvent utiliser comme adresse IP source pour les paquets sortants.Max-hop Entrez le nombre maximal de tronçons pour activer Multi-hop pour les homologues BGP. Pour la version 5.1 et les versions ultérieures, la plage est comprise entre 2 et 255, et la valeur par défaut est de 2. Note : Lors de la mise à niveau vers la version 5.1, toute valeur max-hop de 1 est automatiquement mise à jour vers une valeur max-hop de 2.Note : Ce champ n'est disponible que pour les eBGP Neighbors, lorsque l'ASN local et l'ASN avoisinant sont différents. Avec iBGP, lorsque les deux ASN sont identiques, multi-hop est désactivé par défaut. Ce champ n'est alors pas configurable.Autoriser AS (Allow AS) Cochez cette case pour autoriser la réception et le traitement des routes BGP, même si le dispositif Edge détecte son propre ASN dans le AS-Path. Route par défaut (Default Route) La route par défaut ajoute une instruction réseau dans la configuration BGP pour annoncer la route par défaut au neighbor. Activer BFD (Enable BFD) Active l'abonnement à une session BFD existante pour le BGP Neighbor. Note : La session BFD à un seul tronçon n'est pas prise en charge pour BGP sur IPsec avec NSD Neighbors. Toutefois, BFD multi-hop est pris en charge. L'adresse IP locale est obligatoire pour les sessions NSD-BGP sur le dispositif SD-WAN Edge. Celui-ci gère uniquement les adresses IP de l'interface connectée en tant que BFD à un seul tronçon.Keep-Alive (Keep Alive) Entrez le Keep-alive Timer en secondes, qui correspond à la durée entre les messages keep-alive envoyés au peer. La plage est comprise entre 0 et 65 535 secondes. La valeur par défaut est de 60 secondes. Hold Timer Entrez le Hold Timer en secondes. Lorsque le message keep-alive n'est pas reçu pendant la période spécifiée, le peer est considéré comme inactif. La plage est comprise entre 0 et 65 535 secondes. La valeur par défaut est de 180 secondes. Connecter (Connect) Entrez l'intervalle de temps en secondes pour tester une nouvelle connexion TCP avec le peer s'il détecte que la session TCP n'est pas passive. La valeur par défaut est de 120 secondes. Authentification MD5 (MD5 Auth) Cochez la case pour activer l'authentification MD5 de BGP. Cette option est utilisée dans un réseau hérité ou fédéral, et l'utilisation de l'authentification MD5 de BGP comme protection de la sécurité pour l'appairage BGP est courante. Mot de passe MD5 (MD5 Password) Entrez un mot de passe pour l'authentification MD5. Note : À partir de la version 4.5, l'utilisation du caractère spécial « < » dans le mot de passe n'est plus prise en charge. Si les utilisateurs ont déjà utilisé « < » dans leurs mots de passe dans les versions précédentes, ils doivent le supprimer pour enregistrer les modifications sur la page.Note : Sur BGP multi-hop, le système peut apprendre les routes qui nécessitent une recherche récursive. Ces routes disposent d'une adresse IP de next-hop qui ne se trouve pas dans un sous-réseau connecté et qui ne comporte aucune interface de sortie valide. Dans ce cas, l'adresse IP de next-hop des routes doit être résolue à l'aide d'une autre route dans la table de routage qui dispose d'une interface de sortie. En cas de trafic pour une destination pour laquelle ces routes doivent être recherchées, les routes nécessitant une recherche récursive sont résolues en une interface et une adresse IP next-hop connectées. Tant que la résolution récursive n'a pas lieu, les routes récursives pointent vers une interface intermédiaire. Pour plus d'informations sur les routes BGP multi-hop, reportez-vous à la section « Tests de diagnostic à distance sur les dispositifs Edge » du Guide de dépannage de VMware SD-WAN publié sur https://docs.vmware.com/fr/VMware-SD-WAN/index.html. - Cliquez sur Avancé (Advanced) pour configurer les paramètres suivants, comme décrit dans le tableau ci-dessous.

Note : Les paramètres avancés sont partagés entre les BGP Neighbors de sous-couche et les BGP Neighbors de NSD.

Option Description Préfixe d'overlay (Overlay Prefix) Cochez la case pour redistribuer les préfixes appris de l'overlay. Désactiver la transmission AS-Path (Turn off AS-Path carry over) Par défaut, cette option reste décochée. Cochez la case pour désactiver la transmission AS-PATH. Dans certaines topologies, la désactivation de la transmission AS-PATH influence l'AS-PATH sortant pour que les routeurs L3 optent pour un chemin vers un dispositif Edge ou un Hub. Avertissement : Lorsque l'option Transmission AS-PATH (AS-PATH Carry Over) est désactivée, réglez votre réseau pour éviter les boucles de routage.Routes connectées (Connected Routes) Cochez la case pour redistribuer tous les sous-réseaux de l'interface connectée. OSPF Cochez cette case pour activer la redistribution OSPF dans BGP. Définir la mesure (Set Metric) Lorsque vous activez OSPF, entrez la mesure BGP pour les routes OSPF redistribuées. La valeur par défaut est de 20. Route par défaut (Default Route) Cochez cette case pour redistribuer la route par défaut uniquement lorsque le dispositif Edge apprend les routes BGP via l'overlay ou l'underlay.

Lorsque vous sélectionnez l'option Route par défaut (Default Route), l'option Annoncer (Advertise) est disponible avec l'état Conditionnel (Conditional).

Préfixes d'overlay via le lien montant (Overlay Prefixes over Uplink) Cochez cette case pour propager les routes apprises à partir de l'overlay vers le neighbor avec l'indicateur de lien montant. Réseaux (Networks) Entrez l'adresse réseau que BGP annoncera aux peers. Cliquez sur l'icône Plus (+) pour ajouter d'autres adresses réseau. Lorsque vous activez l'option Route par défaut (Default Route), les routes BGP sont annoncées en fonction de la sélection globale de la route par défaut et par BGP Neighbor, comme indiqué dans le tableau suivant.

Sélection de la route par défaut Options d'annonce Global Par BGP Neighbor Oui Oui La configuration par BGP Neighbor remplace la configuration globale et, par conséquent, la route par défaut est toujours annoncée au peer BGP. Oui Non BGP redistribue la route par défaut vers son neighbor uniquement lorsque le dispositif Edge apprend une route par défaut explicite via le réseau d'overlay ou de sous-couche. Non Oui La route par défaut est toujours annoncée au peer BGP. Non Non La route par défaut n'est pas annoncée au peer BGP. - Cliquez sur OK pour enregistrer les filtres configurés et les neighbors NSD.

La section Paramètres BGP (BGP Settings) affiche les paramètres configurés.

Résumé de la route (Route Summarization)

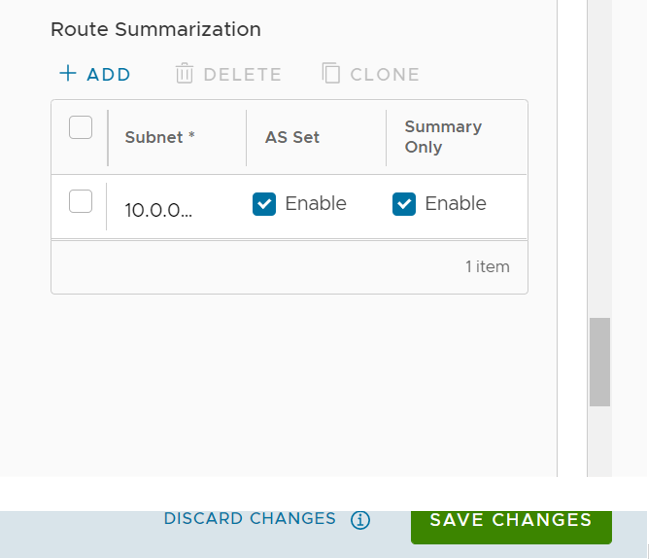

La fonctionnalité de résumé de la route (Route Summarization) est disponible dans la version 5.2. Pour obtenir une présentation et un cas d'utilisation de cette fonctionnalité, reportez-vous à la section Résumé de la route. Pour plus d'informations sur la configuration, suivez les étapes ci-dessous.

- Cliquez sur + Ajouter (+ Add) dans la zone Résumé de la route (Route Summarization). Une nouvelle ligne est ajoutée à la zone Résumé de la route (Route Summarization). Voir l'image ci-dessous.

- Sous la colonne Sous-réseau (Subnet), entrez la plage réseau que vous souhaitez résumer au format A.B.C.D/M et le sous-réseau IP.

- Sous la colonne AS défini (AS Set), cochez la case Oui (Yes), le cas échéant.

- Sous la colonne Résumé uniquement (Summary Only), cochez la case Oui (Yes) pour autoriser uniquement l'envoi de la route résumée.

- Ajoutez des routes supplémentaires, si nécessaire, en cliquant sur + Ajouter (+ Add). Pour cloner ou supprimer un résumé des routes, utilisez les boutons appropriés situés en regard de l'option + Ajouter (+Add).

La section Paramètres BGP (BGP Settings) affiche les paramètres de configuration BGP.

- Lorsque vous avez terminé, cliquez sur Enregistrer les modifications (Save Changes) pour enregistrer la configuration.

Vous pouvez également configurer BGP du dispositif Edge vers les Underlay Neighbors. Pour plus d'informations, reportez-vous à la section Configurer BGP du dispositif Edge vers les Underlay Neighbors avec la nouvelle interface utilisateur d'Orchestrator.