La page Journaux de pare-feu (Firewall Logs) affiche les détails des journaux du pare-feu provenant de Dispositifs VMware SD-WAN Edge. Auparavant, le seul moyen pour un client de stocker et d'afficher les journaux de pare-feu consistait à les transférer vers un serveur Syslog. Dans la version 5.2.0, le client peut stocker les journaux de pare-feu sur Orchestrator et effectuer des opérations d'affichage, de tri et de recherche sur ces journaux dans l'interface utilisateur d'Orchestrator. Par défaut, les dispositifs Edge ne peuvent pas envoyer leurs journaux de pare-feu à Orchestrator. Pour qu'un dispositif Edge envoie les journaux de pare-feu à Orchestrator, assurez-vous que la capacité client « Activer la journalisation du pare-feu dans Orchestrator (Enable Firewall Logging to Orchestrator) » est activée au niveau du client sur la page de l'interface utilisateur « Paramètres globaux (Global Settings) ». Par défaut, Orchestrator conserve les journaux de pare-feu jusqu'à atteindre la durée de conservation maximale de 7 jours ou la taille maximale de journalisation de 15 Go par locataire client selon un principe de rotation.

- Lors de la création d'un flux (à condition que ce flux soit accepté)

- Lorsque le flux est fermé

- Lorsqu'un nouveau flux est refusé

- Lorsqu'un flux existant est mis à jour (en raison d'une modification de la configuration du pare-feu)

- Si le service de filtrage des catégories d'URL est activé pour une règle de pare-feu, le moteur de catégorie d'URL recherche les catégories d'URL de destination et détermine si elles correspondent aux catégories Bloquées (Blocked) ou Surveiller (Monitor) configurées. Si l'URL correspond aux catégories Bloquées (Blocked), le moteur de catégorie d'URL génère une alerte et bloque le trafic Edge. Si l'URL correspond aux catégories Surveiller (Monitor), le moteur autorise le trafic Edge et capture les journaux de pare-feu.

- Si le service de filtrage de réputation d'URL est activé pour une règle de pare-feu, le moteur de réputation d'URL recherche le score de réputation de l'URL et prend des mesures (Autoriser/Bloquer [Allow/Block]) en fonction de la réputation minimale configurée. Si le score de réputation de l'URL est inférieur à la réputation minimale configurée, le dispositif Edge bloque le trafic et génère des alertes et des journaux EFS ; sinon, il autorise le trafic. Le moteur de réputation d'URL génère des journaux EFS pour le trafic autorisé en fonction de la configuration de Capturer des journaux (Capture Logs).

- Si le service de filtrage d'adresses IP malveillantes est activé pour une règle de pare-feu, le moteur d'adresses IP malveillantes vérifie si l'adresse IP de destination est présente dans la base de données d'adresses IP malveillantes (base de données de requêtes réseau et base de données locale). Si le moteur détecte l'adresse IP de destination dans la base de données d'adresses IP malveillantes, il génère des alertes et des journaux EFS, puis prend des décisions relatives au trafic Edge en fonction de l'action configurée (Bloquer/Surveiller [Block/Monitor]).

- Si seul le système de détection des intrusions (IDS) est activé pour une règle de pare-feu, les dispositifs Edge détectent si le flux de trafic est malveillant ou non, en se basant sur certaines signatures configurées dans le moteur. Si une attaque est détectée, le moteur EFS génère une alerte et envoie le message d'alerte au SASE Orchestrator/Serveur Syslog si la journalisation de pare-feu est activée dans Orchestrator et n'abandonne aucun paquet.

- Si le système de prévention des intrusions (IPS) est activé pour une règle de pare-feu, les dispositifs Edge détectent si le flux de trafic est malveillant ou non, en se basant certaines signatures configurées dans le moteur. Si une attaque est détectée, le moteur EFS génère une alerte et bloque le flux de trafic vers le client uniquement si la règle de signature comporte l'action « Rejeter » (Reject), correspondant au trafic malveillant. Si l'action dans la règle de signature est « Alerte » (Alert), le moteur autorise le trafic sans abandonner de paquets, même si vous configurez IPS.

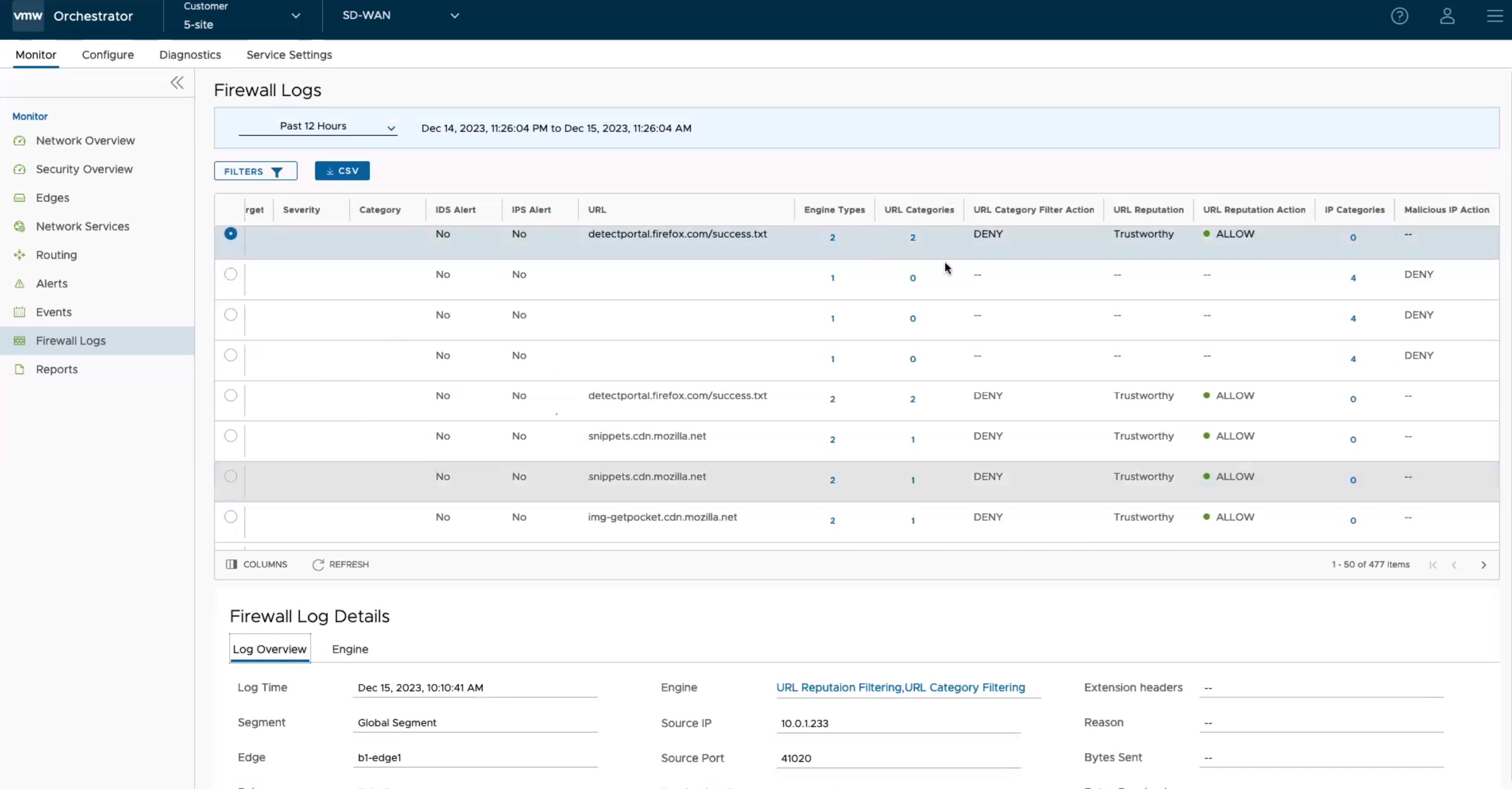

- Dans le service SD-WAN du portail d'entreprise, accédez à Surveiller (Monitor) > Journaux de pare-feu (Firewall Logs). La page Journaux de pare-feu (Firewall Logs) s'affiche.

Lorsque les fonctionnalités de pare-feu avec état et de services pare-feu améliorés (EFS) sont activées, des informations supplémentaires peuvent être consignées dans les journaux de pare-feu. Le tableau suivant décrit tous les paramètres signalés dans les journaux de pare-feu.

Champ Description Heure (Time) Horodatage de la session de flux de trafic sur laquelle l'alerte a été déclenchée. Segment Nom du segment auquel la session appartient. Dispositif Edge Nom du dispositif Edge auquel la session appartient. Action L'une des actions suivantes qui a été déclenchée pour l'événement/alerte : - Autoriser

- Fermer

- Refuser

- Ouvrir

- Mettre à jour (Update)

Interface Nom de l'interface sur laquelle le premier paquet de la session a été reçu. Dans le cas de paquets d'overlay reçus, ce champ contiendra VPN. Pour les autres paquets (reçus via underlay), ce champ affichera le nom de l'interface dans le dispositif Edge. Protocole (Protocol) Type de protocole IP utilisé par la session. Les valeurs possibles sont TCP, UDP, GRE, ESP et ICMP. IP source (Source IP) Adresse IP source de la session de flux de trafic sur laquelle l'alerte a été déclenchée. Port source Numéro de port source de la session de flux de trafic sur laquelle l'alerte a été déclenchée. IP de destination (Destination IP) Adresse IP de destination de la session de flux de trafic sur laquelle l'alerte a été déclenchée. Port de destination (Destination Port) Port de destination de la session de flux de trafic sur laquelle l'alerte a été déclenchée. En-têtes d'extension (Extension Headers) En-têtes d'extension du paquet de flux de trafic. Règle Règle à laquelle appartient la signature. Motif Raison de la fermeture ou du refus de la session. Ce champ est disponible pour les messages de journal Fermer (Close) et Refuser (Deny). Octets envoyés (Bytes Sent) Quantité de données envoyées en octets dans la session. Ce champ est disponible uniquement pour les messages de journal Fermer (Close). Octets reçus (Bytes Received) Quantité de données reçues en octets dans la session. Ce champ est disponible uniquement pour les messages de journal Fermer (Close). Durée (Duration) Durée pendant laquelle la session a été active. Ce champ est disponible uniquement pour les messages de journal Fermer (Close). Application Nom de l'application à laquelle la session a été classée par le moteur DPI. Ce champ est disponible uniquement pour les messages de journal Fermer (Close). Domaine de destination Domaine de destination de la session de flux de trafic. Nom de destination (Destination Name) Nom du périphérique de destination de la session de flux de trafic. ID de session ID de session du flux de trafic sur lequel l'alerte a été déclenchée. ID de signature ID unique de la règle de signature. Signature Signature installée sur le dispositif Edge. Source de l'attaque Source de l'attaque. Cible de l'attaque (Attack Target) Cible de l'attaque. Gravité Gravité de l'intrusion. Catégorie (Category) Type de catégorie à laquelle l'intrusion appartient. Alerte IDS Affiche « Oui » si la notification d'alerte est reçue du moteur IDS ; sinon, affiche « Non ». Alerte IPS Affiche « Oui » si la notification d'alerte est reçue du moteur IPS ; sinon, affiche « Non ». URL URL de la destination vers laquelle le flux de trafic a été dirigé. Types de moteurs Nombre total de types de moteurs qui correspondent au flux. Cliquez sur le lien dans cette colonne pour afficher les types de moteurs qui correspondent au flux. Catégories d'URL Nombre total de types de catégorie d'URL qui correspondent au flux. Cliquez sur le lien dans cette colonne pour afficher les catégories d'URL qui correspondent au flux. Action de filtre de catégorie d'URL Action de filtrage spécifique au moteur de catégorie d'URL : - Bloquer

- Surveiller (Monitor)

Réputation d'URL Type de réputation d'URL défini dans la règle de stratégie. Action de réputation d'URL Action de filtrage spécifique au moteur de réputation d'URL : - Bloquer

- Surveiller (Monitor)

Catégories d'adresses IP Nombre total de types de menaces qui correspondent au flux. Cliquez sur le lien dans cette colonne pour afficher les catégories d'adresses IP qui correspondent au flux. Action d'adresse IP malveillante Action de filtrage spécifique au moteur d'adresses IP malveillantes : - Bloquer

- Surveiller (Monitor)

Note : Tous les champs ne seront pas renseignés pour tous les journaux de pare-feu. Par exemple, les champs Motif (Reason), Octets reçus/envoyés (Bytes Received/Sent) et Durée (Duration) sont inclus dans les journaux lorsque les sessions sont fermées. Les champs ID de signature (Signature ID), Signature, Source de l'attaque (Attack Source), Cible de l'attaque (Attack Target), Gravité (Severity), Catégorie (Category), Alerte IDS (IDS Alert), Alerte IPS (IPS Alert), URL, Types de moteurs (Engine Types), Catégories d'URL (URL Categories), Action de filtre de catégorie d'URL (URL Category Filter Action), Réputation d'URL (URL Reputation), Action de réputation d'URL (URL Reputation Action), Catégories d'adresses IP (IP Categories) et Action d'adresse IP malveillante (Malicious IP Action) sont renseignés uniquement pour les alertes EFS, pas pour les journaux de pare-feu. - Vous pouvez utiliser les options Filtre (Filter) et sélectionner un filtre dans le menu déroulant pour interroger les journaux de pare-feu.

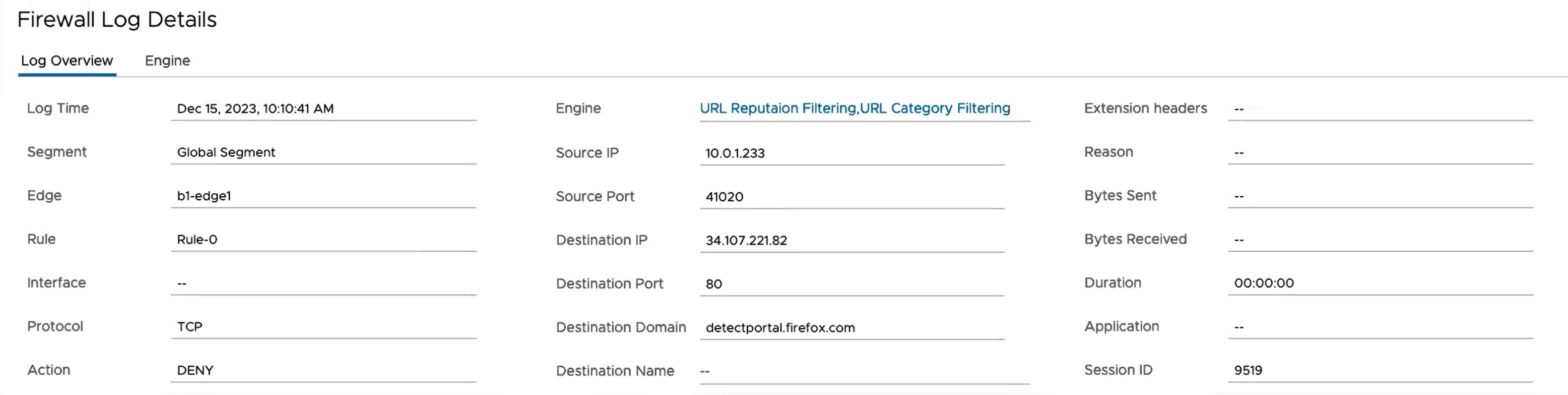

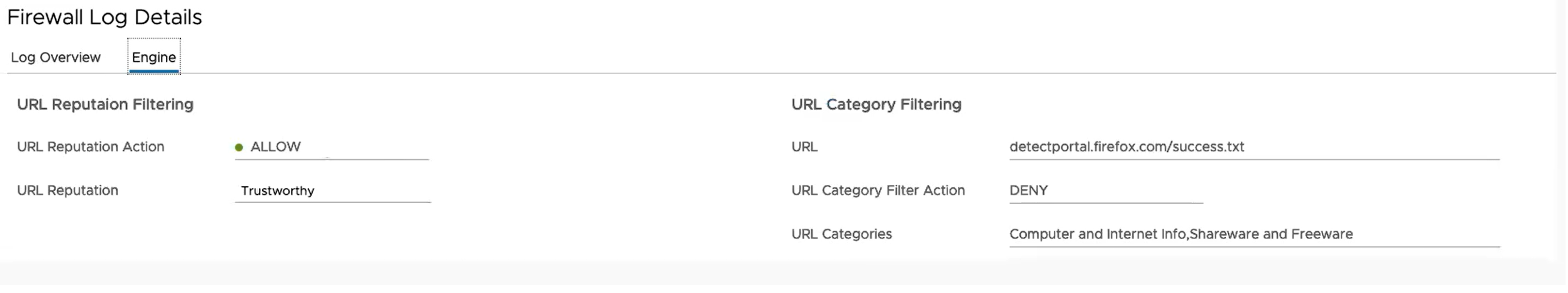

- Pour afficher des informations plus détaillées sur un journal de pare-feu spécifique, sélectionnez l'entrée Journal de pare-feu (Firewall log). Dans la section Détails du journal du pare-feu (Firewall Log Details), vous pouvez examiner des informations détaillées sur l'entrée de journal sélectionnée sous Présentation des journaux (Log Overview) et Moteur (Engine).

Note : Si l'entrée Journal de pare-feu (Firewall log) sélectionnée est générée par des moteurs autres que les services de sécurité améliorée, l'onglet Moteur (Engine) n'est pas disponible.

- Dans l'onglet Présentation des journaux (Log Overview), cliquez sur le lien en regard de Moteur (Engine) pour afficher des informations détaillées sur le moteur spécifique ayant mis en correspondance le flux, ainsi que sur l'action de filtrage propre au moteur.

- Pour créer des rapports personnalisés en exportant des données de journaux de pare-feu Edge au format CVS, sur la page Journaux de pare-feu (Firewall Logs), cliquez sur l'option CSV.