La fonctionnalité d'autorité de certification (CA) externe s'applique aux grandes entreprises et aux clients gouvernementaux qui déploient une instance d'Orchestrator sur site et qui doivent utiliser leur propre autorité de certification (CA) plutôt que l'autorité de certification Orchestrator auto-signée par défaut. Cette section décrit l'activation et la configuration de l'autorité de certification (CA) externe.

Lors de la configuration de l'autorité de certification (CA) externe, plutôt qu'Orchestrator reçoive une demande de signature de certificat (CSR) et délivre les certificats de périphériques lui-même, il doit transmettre la CSR à une autorité de certification (CA) externe pour la délivrance du certificat. Le certificat du périphérique sera retourné à Orchestrator et envoyé au dispositif Edge ou à la passerelle.

Il est prévu qu'un client utilisant cette fonctionnalité fasse déployer une autorité de certification commerciale, par exemple de PrimeKey (EJBCA PKI) ou, dans certains cas, il est possible qu'il mette en œuvre sa propre autorité de certification (CA) propriétaire.

À partir de la version 5.1.0, vous pouvez configurer un dispositif Orchestrator sur lequel la CA externe est activée avec deux nouveaux modes compatibles avec l'API :

-

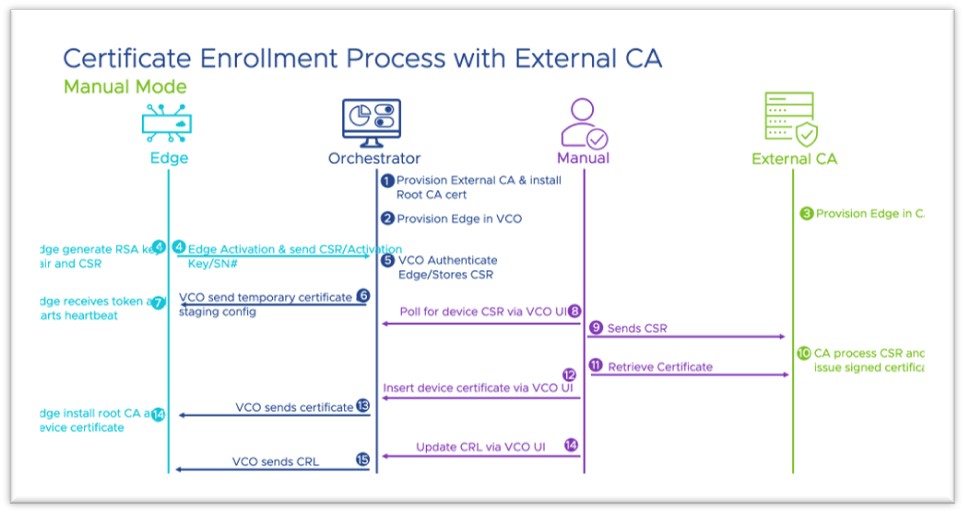

Le Mode manuel (Manual Mode) fournit la prise en charge de toute autorité de certification et offre une flexibilité et un contrôle avec l'utilisateur effectuant manuellement chaque étape du processus de certificat.

-

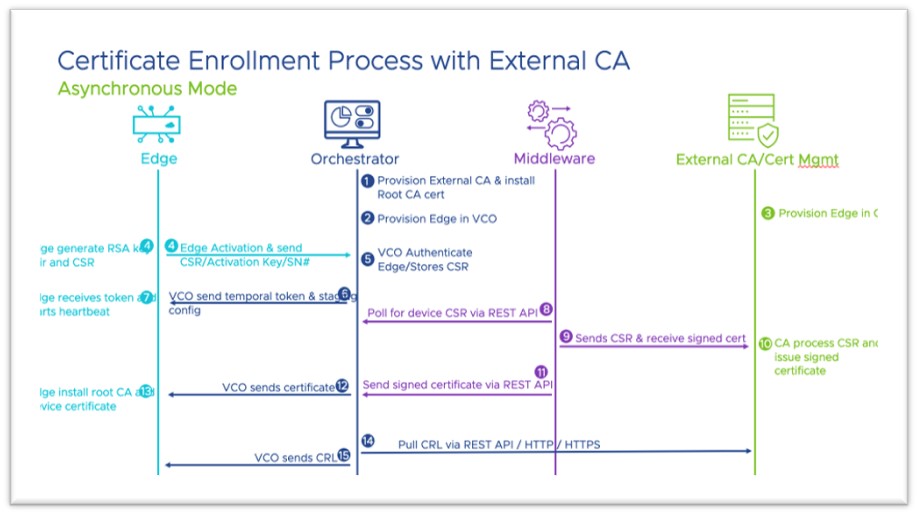

Le Mode asynchrone (Asynchronous Mode) fournit la prise en charge de toute autorité de certification avec la possibilité de créer un script pour les étapes manuelles et l'automatisation des tâches récurrentes.

Ces modes sont ajoutés au Mode synchrone ou automatisé (Synchronous or Automated Mode), qui était le premier mode ajouté dans la version 4.3.0. Avec le mode Synchrone, Orchestrator s'intègre directement à une CA externe (qui, pour les versions 4.3.0 et ultérieures, proposait la PKI PrimeKey EJBCA comme seule autorité de certification externe disponible) et via des REST API pour la demande, le renouvellement et la révocation de certificats.

Activer l'autorité de certification (CA) externe

La fonctionnalité d'autorité de certification (CA) externe est activée via deux propriétés système. L'activation de ces propriétés système ne peut être effectuée que par un opérateur disposant d'un rôle de super utilisateur.

Procédure

La première propriété système qui doit être activée est ca.external.configuration. Cette propriété est créée manuellement avec un type de données JSON et celui-ci est renseigné de manière cohérente avec l'exemple observé ci-dessous dans la section Exemple de configuration d'une autorité de certification (CA) externe.

Ce n'est qu'après la création et l'activation de la propriété ca.external.configuration que l'opérateur doit activer la seconde propriété système : ca.external.enable.

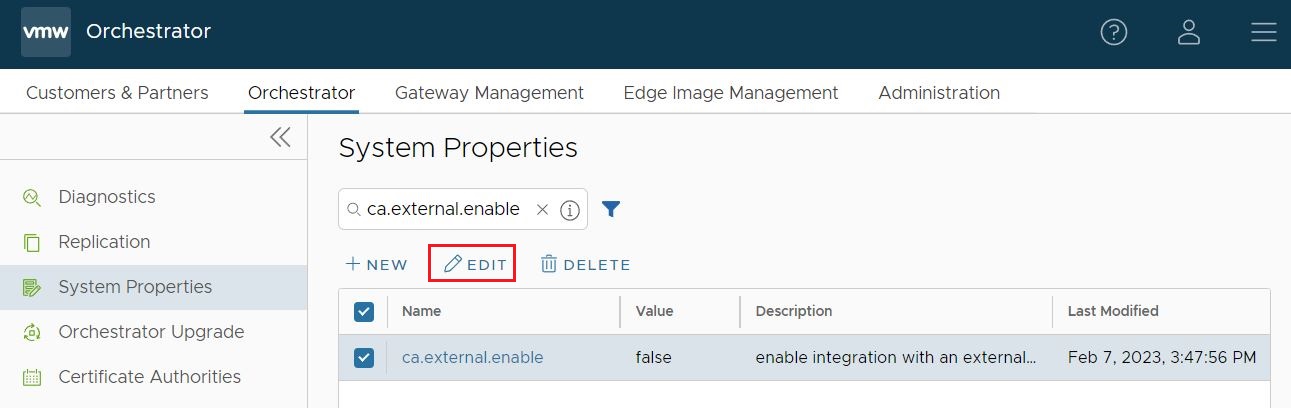

- Dans l'interface utilisateur d'Orchestrator, sélectionnez Propriétés système (System Properties).

- À l'aide de la zone de recherche de la page Propriétés système (System Properties), entrez ca.external.enable, comme indiqué sur les images ci-dessous.

- Une fois la propriété ca.external.enable localisée, cliquez dessus ou cochez la case et cliquez sur Modifier (Edit).

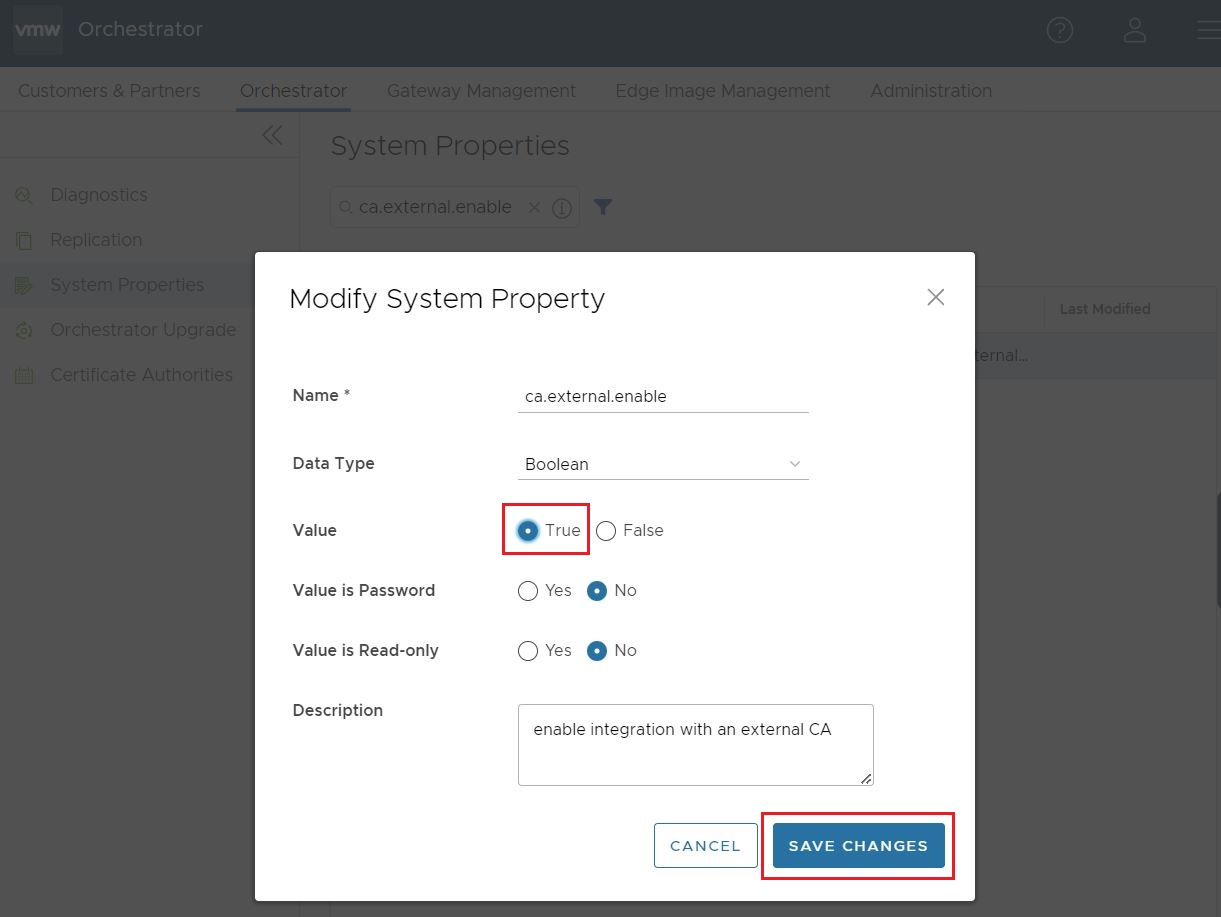

- Passez la propriété ca.external.enable à Vrai (True) et sélectionnez Enregistrer les modifications (Save Changes) pour effectuer la modification, comme indiqué sur l'image ci-dessous.

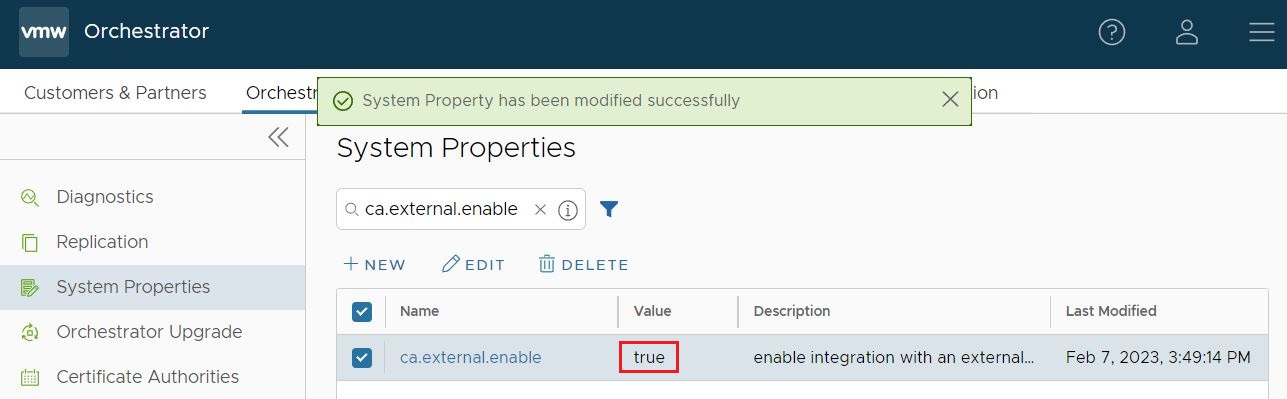

La page Propriété système (System Property) affiche une confirmation de la modification de la propriété et indique désormais que ca.external.enable est Vrai (True).

Configurer l'autorité de certification (CA) externe

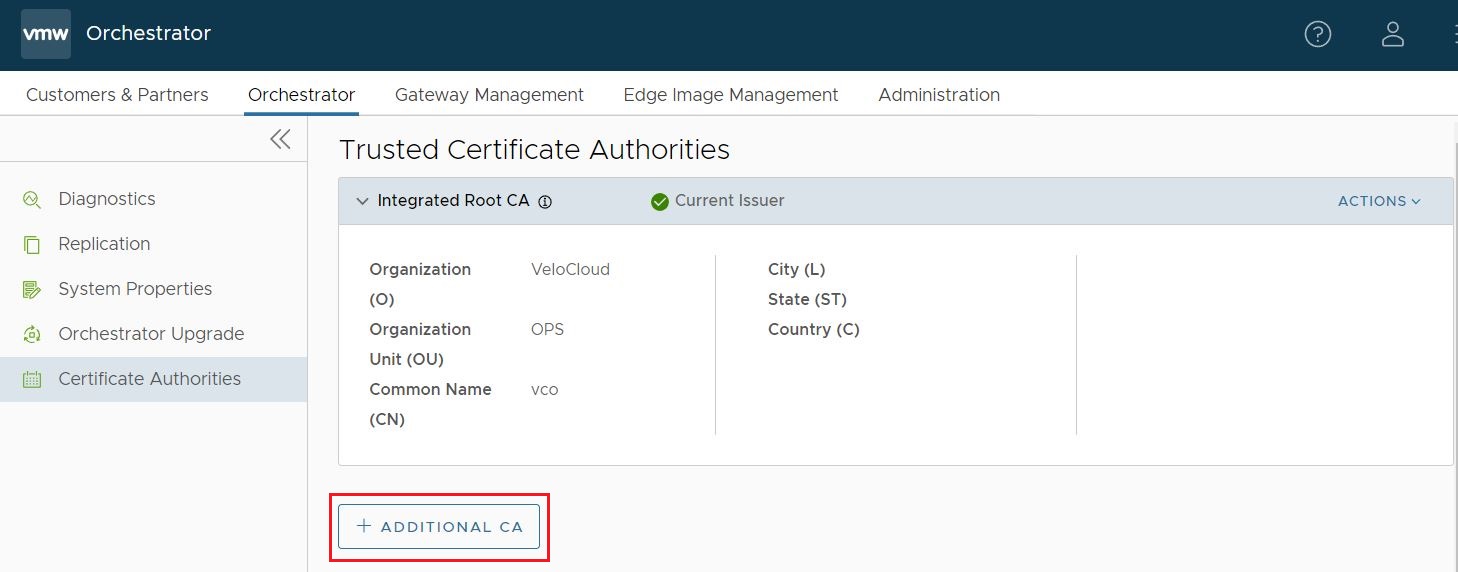

Après avoir activé la propriété système CA externe, l'opérateur peut désormais cliquer sur pour commencer à configurer une autorité de certification externe.

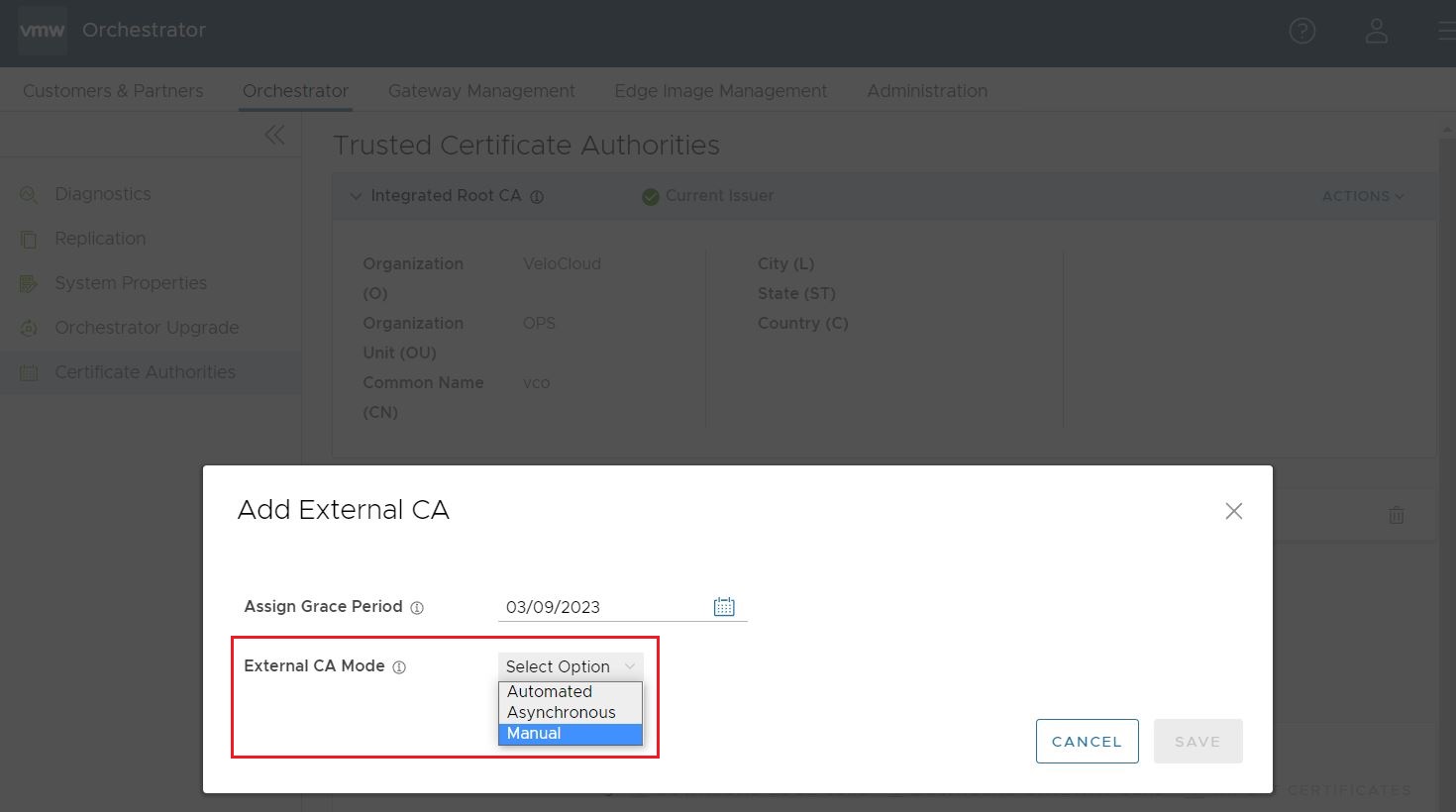

- Automatisé (synchrone) [Automated (Synchronous)] : avec le mode Automatisé (Automated), seule une autorité de certification externe est prise en charge : PKI PrimeKey EJBCA.

- Manuel (Manual) : le mode manuel fournit la prise en charge de toute autorité de certification et offre une flexibilité et un contrôle avec l'utilisateur effectuant manuellement chaque étape du processus de certificat.

- Asynchrone (Asynchronous) : le mode asynchrone fournit la prise en charge de toute autorité de certification avec la possibilité de créer un script pour les étapes manuelles tout en automatisant les tâches récurrentes.

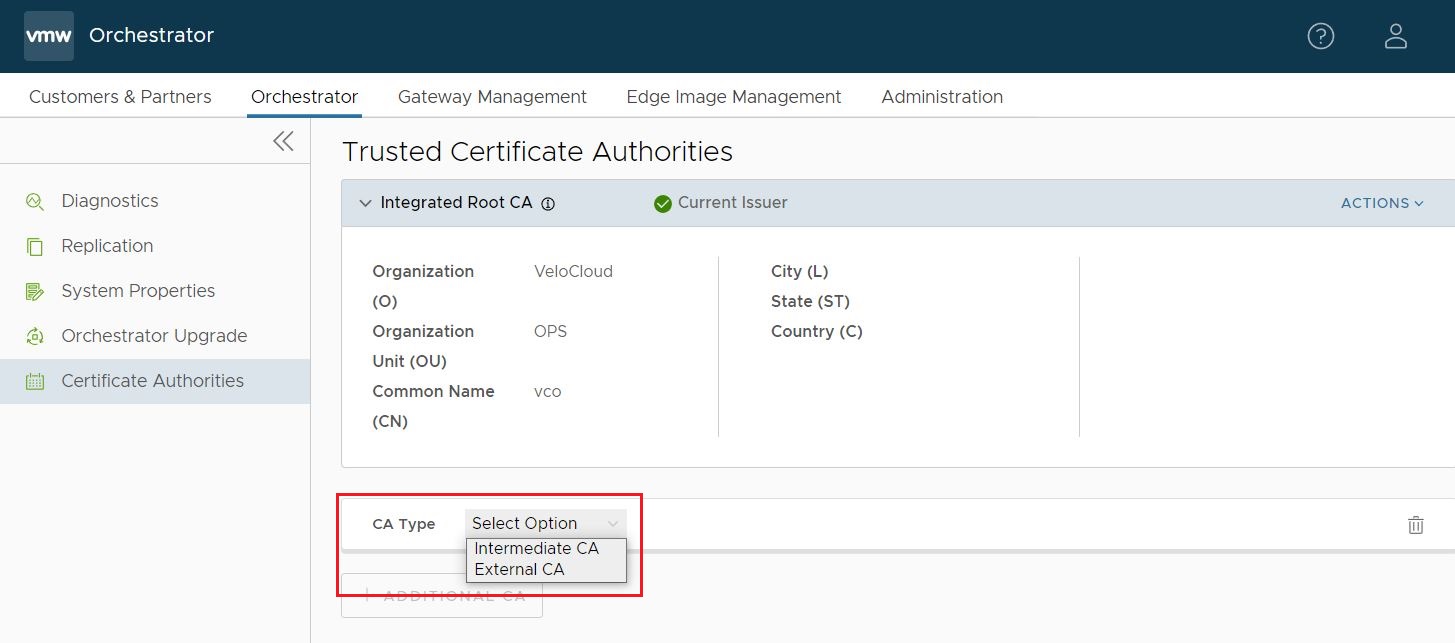

- Sur la page , cliquez sur + CA supplémentaire (+ Additional CA).

- Lorsque vous cliquez sur + CA supplémentaire (+ Additional CA), l'interface utilisateur passe à Type de CA (CA Type) avec un menu déroulant contenant les options CA intermédiaire (Intermediate CA) et CA externe (External CA). Cliquez sur CA externe (External CA).

- Lorsque vous cliquez sur CA externe (External CA), l'écran passe à l'écran Ajouter une CA externe (Add External CA) dans lequel un opérateur peut choisir entre les trois modes de CA externe mentionnés précédemment : Automatisé (synchrone), Asynchrone et Manuel.

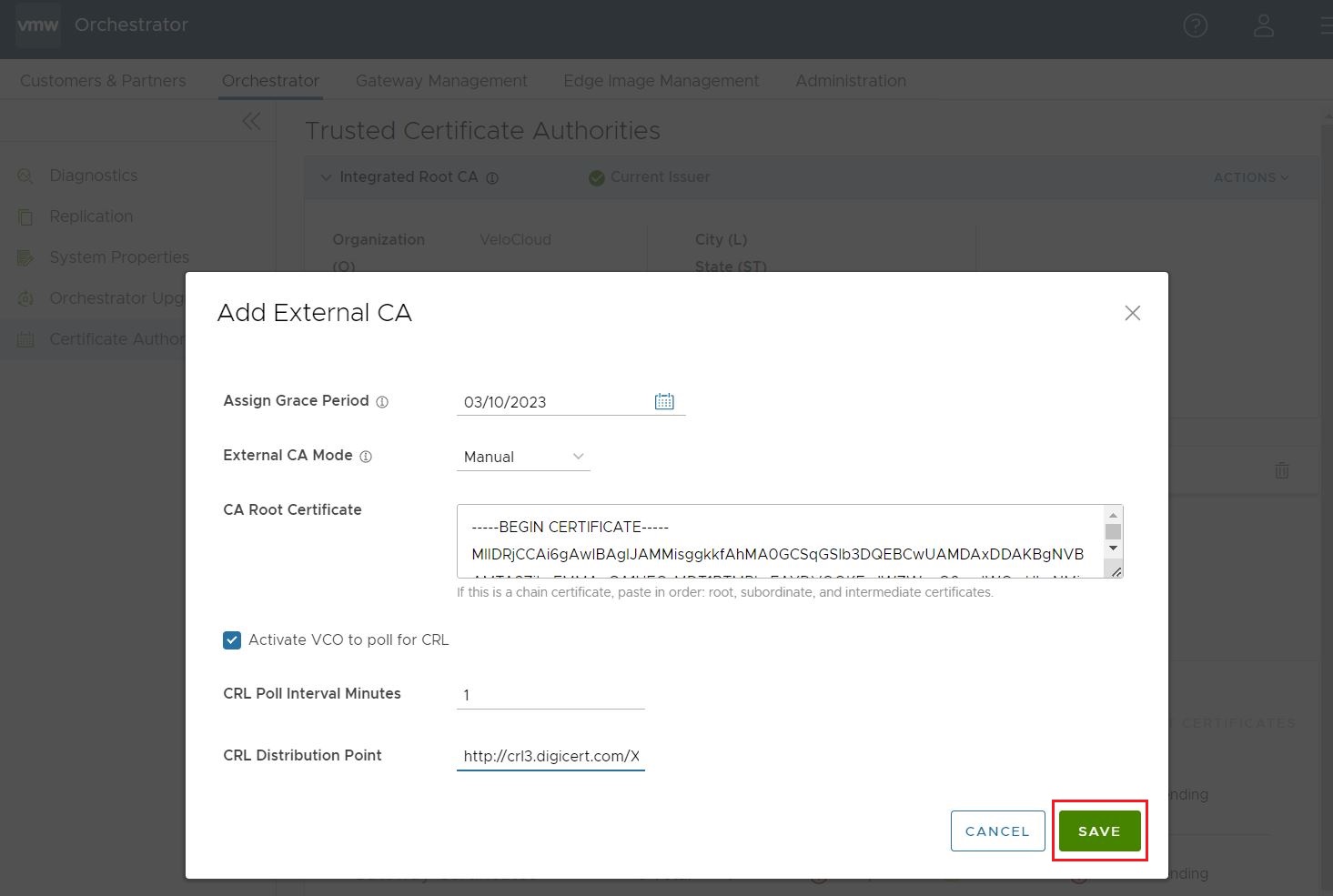

- Lorsque vous sélectionnez un mode CA, l'écran Ajouter une CA externe (Add External CA) change pour autoriser une configuration supplémentaire de la CA externe. Il s'agit de l'emplacement auquel l'opérateur doit coller le Certificat racine de la CA (CA Root Certificate).

En cochant la case Activer VCO à interroger pour la CRL (Activate VCO to poll for CRL), l'opérateur permet à Orchestrator d'effectuer des vérifications de révocation des certificats à l'aide de la liste de révocation des certificats (CRL, Certificate Revocation List). Si cette option est cochée, deux paramètres de configuration supplémentaires semblent être configurés par l'opérateur :

- Nombre de minutes de l'intervalle d'interrogation de la CRL (CRL Poll Interval in Minutes) détermine la fréquence en minutes à laquelle Orchestrator effectue la vérification de la révocation des certificats par rapport à la dernière CRL.

- Point de distribution de la CRL (CRL Distribution Point) correspond à l'URL à laquelle Orchestrator récupère la dernière CRL.

- Une fois que l'opérateur a rempli tous les champs requis, il clique sur Enregistrer (Save).

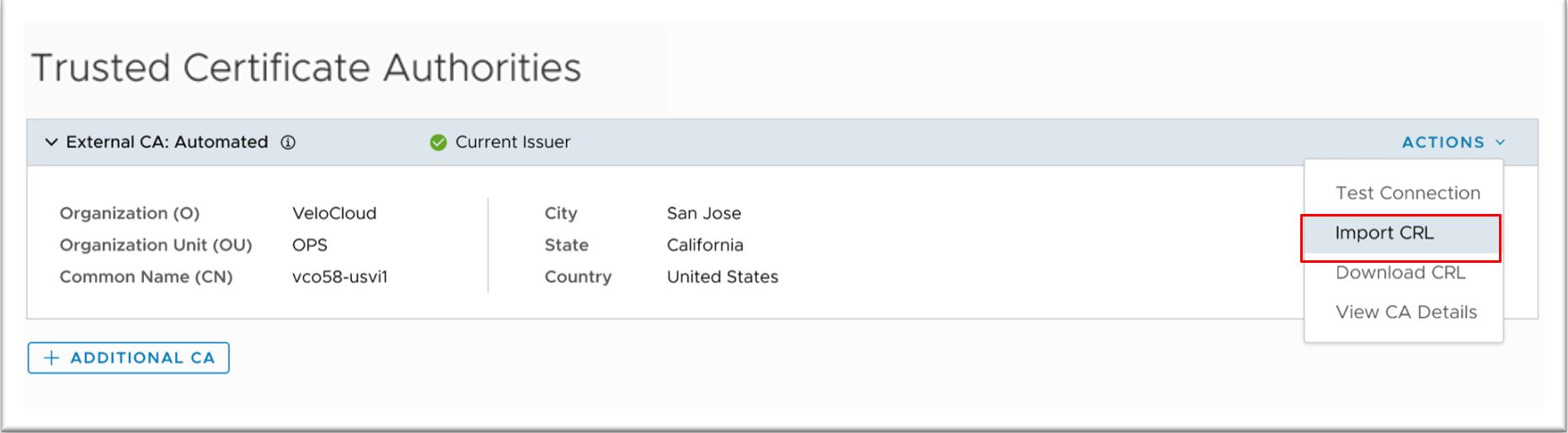

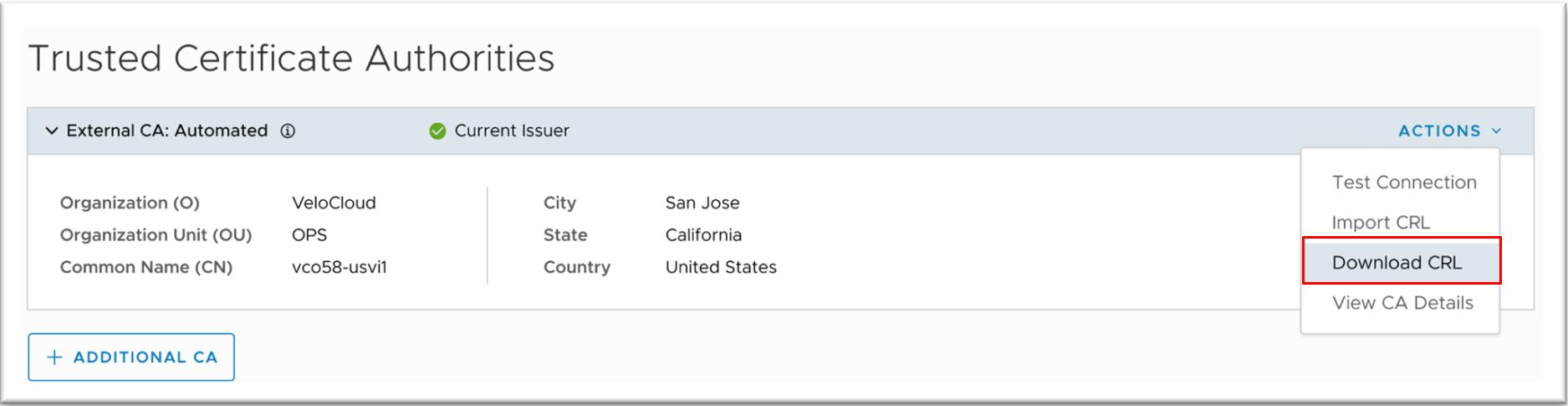

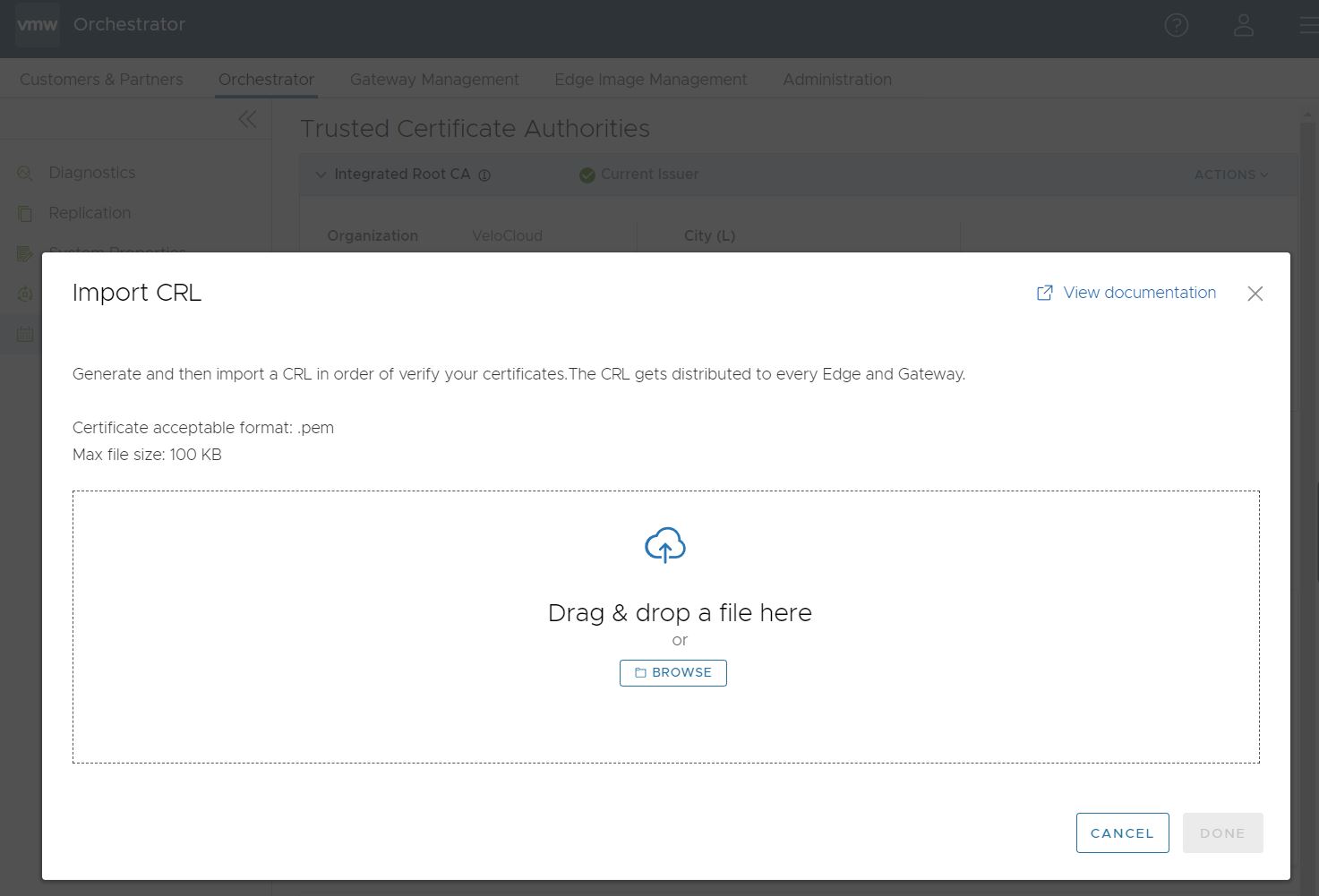

- Lorsqu'une CA externe est configurée, l'opérateur dispose de nouvelles options disponibles pour Importer la CRL (Import CRL) et Télécharger la CRL (Download CRL).

En utilisant Importer la CRL (Import CRL) tout en configurant Interrogation de la CRL d'Orchestrator (Orchestrator CRL Polling), un opérateur peut effectuer des importations et des exportations par lots ou individuellement.

La CRL effectue une validation après l'importation de vos certificats et Orchestrator distribue votre CRL à l'ensemble des dispositifs Edge et passerelles connectés à votre dispositif Orchestrator.

Exemple de configuration d'autorité de certification (CA) externe

Cette section fournit un exemple de configuration pour le champ ca.external.configuration.

{

"integrationType": "SYNCHRONOUS",

"csrDistinguishedName": {

"CN_PID_SN": "VMWare-SDWAN"

},

"synchronous": {

"synchronousIntegrationType": "EJBCA",

"ejbca": {

"serverCaCertificate": "-----BEGIN CERTIFICATE-----\nMIIFFzCCA3+gAwIBAgIUGgattlewRnm/gyPxJ7PW6uJOjCcwDQYJKoZIhvcNAQEL\nBQAwgZIxIzAhBgoJkiaJk/IsZAEBDBNyLTA1OTVhMTNjMTUzZDc2YWU1MRUwEwYD\nVQQDDAxNYW5hZ2VtZW50Q0ExHjAcBgNVBAsMFWFtaS0wMmE0NDc0YzFmNzQ5NDBh\nODE0MDIGA1UECgwraXAtMTAtODEtMTI1LTEzMi51cy13ZXN0LTIuY29tcHV0ZS5p\nbnRlcm5hbDAeFw0yMTAyMDQxOTA0MTRaFw00NjAyMDUxOTA0MTNaMIGSMSMwIQYK\nCZImiZPyLGQBAQwTci0wNTk1YTEzYzE1M2Q3NmFlNTEVMBMGA1UEAwwMTWFuYWdl\nbWVudENBMR4wHAYDVQQLDBVhbWktMDJhNDQ3NGMxZjc0OTQwYTgxNDAyBgNVBAoM\nK2lwLTEwLTgxLTEyNS0xMzIudXMtd2VzdC0yLmNvbXB1dGUuaW50ZXJuYWwwggGi\nMA0GCSqGSIb3DQEBAQUAA4IBjwAwggGKAoIBgQC2r0YYVKnusA7NS6aCSjbRdzMA\nNgbF1j3+aeWn6ZokjpFsk9Tavnu0c9gETIMfVVFj6jCyTLZcHWuPt2r1aEfvuDyk\nW/u4kY8IaGSE5Z5+QH2I8gifTfegQBqFBSk8q4dN7oOnoXFKhUgCRtTf6hd7aSji\nynIUkEV6P/t5q+Mwql1EK6RdZzL6w9ycQOkG7mitfW4onJJcbIKy3abB/vkiTmd8\nSQ10DyDXOzN6gwCrcUV0RfxIgd4YKN8Cj+/+bMw+It8mn5Dd/xl9FutYAQ+brZhy\nSDw5m2W66y/znh3Fr1+DUn8b0wlgHrwPSi9i/QlOefRDMvFmjiDyXq+E/peirDyl\njVxYwn0ySgO5TympwkWw1Riibp4fJpYtwYT4EJU85em1rD6PPrzfBPsGQeG4ljQE\nCZ2YrnOLctbv+sF5rYQzTl0lOrLMAuqJLyV4Shv+3Oj1SzXKwkqJC0sCLcX+djmq\nYOJ9YxBke7DQKubTezHkyuk9tarEq5iHr68Ig3sCAwEAAaNjMGEwDwYDVR0TAQH/\nBAUwAwEB/zAfBgNVHSMEGDAWgBRp8EFk1aYW+s/tweOUwuXh/xuMJzAdBgNVHQ4E\nFgQUafBBZNWmFvrP7cHjlMLl4f8bjCcwDgYDVR0PAQH/BAQDAgGGMA0GCSqGSIb3\nDQEBCwUAA4IBgQCzAO0RZIHJUJw2xbcLr2Cvr0tj+3qbY5f/LYN5GfyMk5RjLK+u\nbaius7FxpRpw40oZ/FH2ichDD4FO8ulqJt4znU3VtwJ0/JmaY2x0XqwEI0CWiEiE\naKiSMzaHjsMvJ7gNQSfcB+QEm8IM/PSPKcxNj2+QnHtDnQwgb5iMN6n88Bjeygrk\nJG0RH0EUJ0sQr9pXo+Gcn66b99HgEyIjojqsGC1dYzkZVHQuFH7RINfU//1OmnRN\nmb6JgjNGgbdPKKHdWrfwrGpCiz1c44yznlkWVFrMdbLA1B+1uLpb8Xka7Hq5qZZn\nLVC0O7Q483FBa8Lkg+RXQjIxYXgx4wkiV600UyKP1pwNSLMJvUUBmIM/Byl1h8xR\nyKIIZn7rc5wA4aKcfnJ9CUVfKCjtUPZffOWlvMt8bDZfaloif20Z0KydJyAStl3Z\nQbsMvcA6747aQQ25JD4tid5rDeRDb2bYi7nLl+lNnhmn5ZB4qGgnaXGj3oFDoN0R\n+kEK69DlZRNudn4=\n-----END CERTIFICATE-----",

"apiCertificate": "-----BEGIN CERTIFICATE-----\nMIIEKzCCApOgAwIBAgIUM83EYfZz4vi4ty1EOJr+n6wMksAwDQYJKoZIhvcNAQEL\nBQAwgZIxIzAhBgoJkiaJk/IsZAEBDBNyLTA1OTVhMTNjMTUzZDc2YWU1MRUwEwYD\nVQQDDAxNYW5hZ2VtZW50Q0ExHjAcBgNVBAsMFWFtaS0wMmE0NDc0YzFmNzQ5NDBh\nODE0MDIGA1UECgwraXAtMTAtODEtMTI1LTEzMi51cy13ZXN0LTIuY29tcHV0ZS5p\nbnRlcm5hbDAeFw0yMTAyMDUwMDA1MTRaFw0yNjAyMDUwMDA1MTNaMBUxEzARBgNV\nBAMMClN1cGVyQWRtaW4wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC/\nrPdG0oY89GGUgHbV9iG3n3Y1mPBmQ+iVBvKYD3YpM7fG+KnVQTdJLrYoH5vP7lVY\nQj9H6pjxq0Bh53Mse2Fl9UE/Gew6IZiRd2OK9yM1xRKH7hjPB3tqFlA98mar+BYA\nGPhapmq+sSFz6TS2ssToUllG8QgJeMxh6+vSP/Ca9O+HiDB7TqECufVv6lrL7sfK\nqfyQ5YzITKm7IGDQfdCiorwndvd1i1NB+vviiYsk1fEW8gvRUu7wMRlzmPwxnUxd\nKmb/b7+O65md7+FlkqU6EzYMQ/224ZJonwJfzmNTO1AGt4aaJDNKn1i5wV22xqqQ\nZvA6nrkBd+06pUwVTen1AgMBAAGjdTBzMAwGA1UdEwEB/wQCMAAwHwYDVR0jBBgw\nFoAUafBBZNWmFvrP7cHjlMLl4f8bjCcwEwYDVR0lBAwwCgYIKwYBBQUHAwIwHQYD\nVR0OBBYEFFj+bk/epA/jPXZywy1D4XV5sWlMMA4GA1UdDwEB/wQEAwIF4DANBgkq\nhkiG9w0BAQsFAAOCAYEARNN08PUMCAWI+wLpu4FRuApRJrWn7U07D2ZDirV5a7pq\nICCbREe34EYmbLyqdUCMHS8xJlPun5ER3E5YFzckC7wJ9y2h8giB7O3cjx/wWkax\nNEkz/Is634XZveIRNf1TmV9/71LnfUBDJjHYFPNzyw6CBtVn/niL1Q9o3SvbbZLQ\nCcdcpFm1rxku0UOuCaQgOSuLn5nqTFCNi4Sx40shg8wDrc1AUuv+yX09dM2G+27h\ndCJrkqHwbtWQMY2sOBdTIq6TMyJyrsvTCTQ67vqRtdJuSqOw/CnPnSo2/lSrkNWC\nIl7mQzq6+2ayQBxsm6xuHXD0INoRB+flq/QhY+CQIaTLYLezVITo0bZhe0TpNqYK\nlINUWjxI8mCBBiXZZ9zxbyOqzZouZcNH12OCEqU8alTfyW0EpGYClemRTgXxboDK\n+uEwKH6sngYMkG0Usni4WIKBvZV2dJa5o8RhuCUFhwBJ2aHuiTq86RLrazJBE3wA\nGvpl0ZmGVYmond3aBOYu\n-----END CERTIFICATE-----",

"apiKey": "-----BEGIN PRIVATE KEY-----\nMIIEvgIBADANBgkqhkiG9w0BAQEFAASCBKgwggSkAgEAAoIBAQC/rPdG0oY89GGU\ngHbV9iG3n3Y1mPBmQ+iVBvKYD3YpM7fG+KnVQTdJLrYoH5vP7lVYQj9H6pjxq0Bh\n53Mse2Fl9UE/Gew6IZiRd2OK9yM1xRKH7hjPB3tqFlA98mar+BYAGPhapmq+sSFz\n6TS2ssToUllG8QgJeMxh6+vSP/Ca9O+HiDB7TqECufVv6lrL7sfKqfyQ5YzITKm7\nIGDQfdCiorwndvd1i1NB+vviiYsk1fEW8gvRUu7wMRlzmPwxnUxdKmb/b7+O65md\n7+FlkqU6EzYMQ/224ZJonwJfzmNTO1AGt4aaJDNKn1i5wV22xqqQZvA6nrkBd+06\npUwVTen1AgMBAAECggEAL5DVVnp0/JhqxMbydptbd613UMqw0bgFdkIgnrKrkIL4\nlsRrpPPHq/4PDzr02C9dd4cNHCQwKzzjv8gHkWDW5U3tEKM2t6BRs7usdLZqwvOy\naxAfkPTa4BNEe3L1nrR0hTatHxXQRJ1BX3nebn5DliGlbRDwfSVAlwZMYcMjStiS\nZNyS71vrxRmYFyUNyjGDCZsBDRdSb41cQJ0GmwMd2B8AE5I0spMZm2Y5FM0ZcddX\nlDcELonz1LCTNZaXyhdDBCQ8ecWrSWJZ8REhTlK/wsTtPbLi1OxIAemcLxzTJQRC\n0tyWzA2zl90hmpJs3of7geGvDCDwRu/MgvuH31MFwQKBgQDxbHm/982/txuB440+\nMm+x/Ma5HzZg0l8sMdH0wQ5qJYd/lrgz2Ik79FqmFPh0l6LcekA0zGri+4PiRVRx\nAlY9pLFdegIY6jJpvJxJH+kQ00xEdeUSZ1O0aAn4dlsHaX3wg+SBJ0NiZxsOeQ9m\nrMDKYT7LE3F5indOimDCug2GoQKBgQDLP5FPvA3uWh5Lff14yhVb0T1oiyeiqe01\nylO7LkCI0s002/M7U0gWXd2XNqAr98KRFtVsbf9gZxsKXTvDI+Vsd11xGGfNZXmM\nwodSK9zIeL4Eve7mRtcB/ZDjtqOn0Um2YeVfXZrEacQoopYo7B4pwjpJmIq/40w3\nOlhXOXEm1QKBgQDPkd9/8LQCwJEy9Q1sS3sDQf0uDyr2xgkz+0W0NQSKuOeuCE0p\nrmQXmzkREHip7fIFtEpd2t+PdoZm1gsK+uJhL6ebYhpJh5p+lL6elIQThkhNmDuy\nvgoW01i3OjN7xPSWBSBC9xoVkeaOZAGc2q0Lk96kRXxL7oQzkAAvjD2y4QKBgHEe\neQaSmIJO/8tuXLNsbYTDqNTVlgKvZoloiT+FV3+PK4y+2dnr2RQxu9GcIns2EsDj\nn3cQpXCHEgKrr0ZFZTwAFy6JscQcNRFFd0Ehjmi44rEK8LqTNLkz4f8KuHz/O3JZ\ne+qe0zN71iPzkXVHLOZ65ivtzVNM8y9NtrsdCj/dAoGBAJNM0+Fbt3i1El+U/jOQ\nKwD8vBVwsJEZ0UspoxETTAnu0sgIUbRECVhn/BQ5ja3HusRaDRsKb7ROLyjnRuC7\nnR/wM//oENnRm50hEi4Ocfp0eAOx7XQOUuE08XhUMyXp00mOCo1NwOFtL0WdG6Bk\nSNV2aPx+2+DGSZEVbuLXviHs\n-----END PRIVATE KEY-----",

"host": "ip-10-81-125-132.us-west-2.compute.internal",

"port": "443",

"distinguishedName": "UID=r-0595a13c153d76ae5,CN=ManagementCA,OU=ami-02a4474c1f74940a8,O=ip-10-81-125-132.us-west-2.compute.internal",

"certificateProfile": "ENDUSER",

"endEntityProfile": "EMPTY"

}

}

}

Surveillance de l'autorité de certification (CA) externe

La surveillance des certificats s'effectue sur la même page .

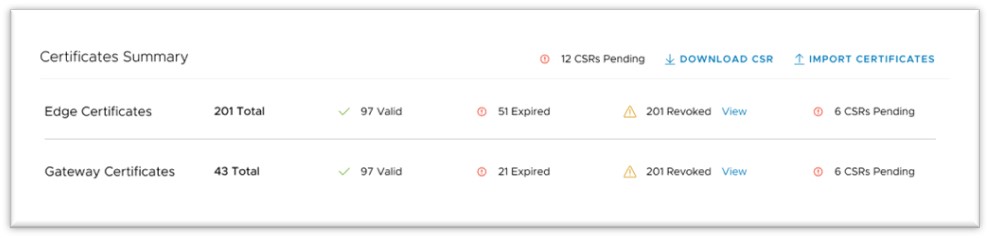

La page Résumé des certificats (Certificates Summary) fournit à un opérateur un état visuel des indicateurs clés pour le cycle de vie de ses certificats. L'opérateur importe également des certificats et télécharge les demandes de signature de certificats (CSR, Certificate Signing Request) dans cette section.

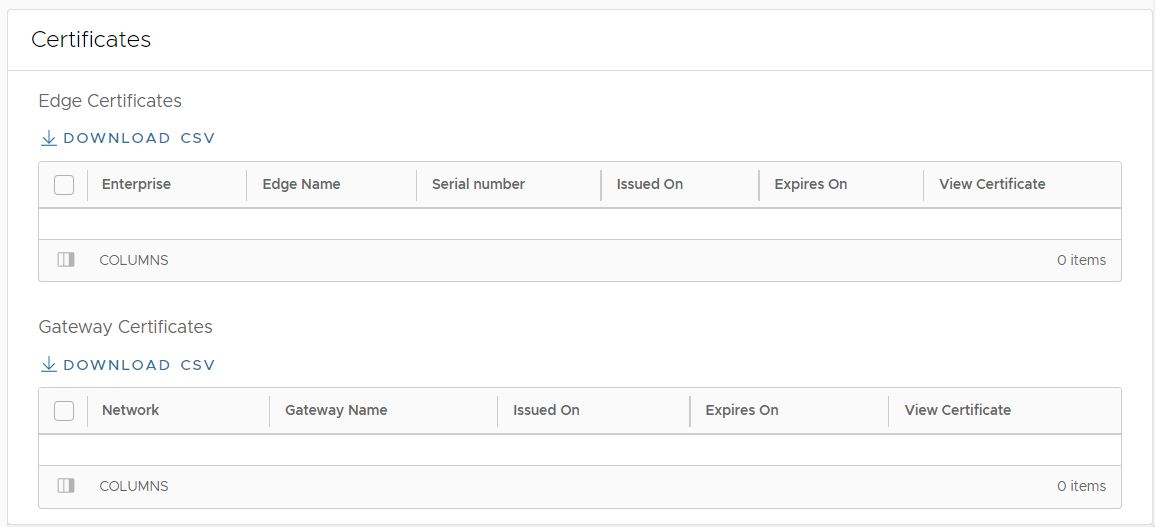

Dans la section Certificats (Certificates), l'opérateur peut télécharger une liste complète de tous les certificats de dispositifs Edge ou de passerelles au format.csv.

Un administrateur d'opérateur, de partenaire ou de client peut également examiner le certificat d'un dispositif Edge particulier en accédant à.

Limitations

- Vous ne pouvez activer la CA externe que sur un dispositif Orchestrator sur site géré par un seul client. Cette fonctionnalité n'est pas disponible sur les instances d'Orchestrator hébergées par VMware.

- Sur un dispositif Orchestrator utilisant la version 3.4.0 jusqu'à la version 5.0.0, cette fonctionnalité peut uniquement utiliser la PKI PrimeKey EJBCA comme CA externe.