| Chiffrement (Encryption) |

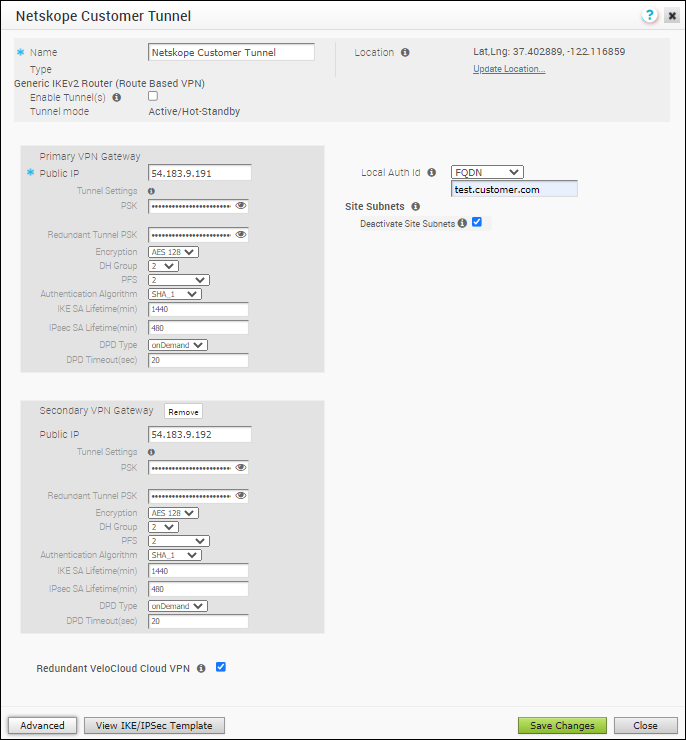

Sélectionnez la clé d'algorithmes AES dans la liste déroulante pour chiffrer les données. Si vous ne souhaitez pas chiffrer les données, sélectionnez Nul (Null). La valeur par défaut est AES 128. |

| Groupe DH (DH Group) |

Sélectionnez l'algorithme de groupe Diffie-Hellman (DH) à utiliser lors de l'échange de la clé prépartagée. Le groupe DH définit la puissance de l'algorithme en bits. Les groupes DH pris en charge sont 2, 5, 14, 15 et 16. Il est recommandé d'utiliser le groupe DH 14. |

| PFS |

Sélectionnez le niveau PFS (Perfect Forward Secrecy) pour renforcer la sécurité. Les niveaux de PFS pris en charge sont 2, 5, 14, 15 et 16. La valeur par défaut est désactivée. |

| Hachage (Hash) |

Sélectionnez l'algorithme d'authentification pour l'en-tête VPN dans la liste déroulante. Les options SHA (Secure Hash Algorithm) suivantes sont disponibles :

- SHA 1

- SHA 256

- SHA 384

- SHA 512

La valeur par défaut est SHA 256. |

| Durée de vie de la SA IKE (min) [IKE SA Lifetime(min)] |

Entrez la durée de vie de la SA IKE en minutes. Le renouvellement de clés doit être initié pour les dispositifs Edge avant l'expiration du délai. La plage est comprise entre 10 et 1 440 minutes. La valeur par défaut est de 1 440 minutes. |

| Durée de vie de la SA IPsec (min) [IPsec SA Lifetime(min)] |

Entrez la durée de vie de la SA IPsec en minutes. Le renouvellement de clés doit être initié pour les dispositifs Edge avant l'expiration du délai. La plage est comprise entre 3 et 480 minutes. La valeur par défaut est de 480 minutes. |

| Temporisateur de délai d'expiration DPD (s) [DPD Timeout Timer(sec)] |

Entrez la durée maximale d'attente du périphérique pour recevoir une réponse à un message DPD avant de considérer l'homologue comme inactif. La valeur par défaut est de 20 secondes. Pour désactiver DPD, configurez le temporisateur de délai d'expiration de DPD sur Zéro (0). |