Cette section fournit une brève présentation et des procédures détaillées pour configurer une NSD basée sur une route via le dispositif Edge vers la passerelle VMware Cloud AWS.

Présentation de la NSD basée sur une route via le dispositif Edge vers la passerelle VMware Cloud AWS

La figure ci-dessous illustre l'intégration de VMware SD-WAN et de VMware Cloud on AWS, qui utilise la connectivité IPSec entre le dispositif VMware SD-WAN Edge et la passerelle VMware Cloud.

Procédure

Cette section fournit des procédures pas à pas sur l'établissement de la connectivité entre une passerelle SD-WAN Edge et une passerelle VMware Cloud.

- Connectez-vous à la console VMware Cloud en fonction de l'URL de votre organisation SDDC (page de connexion à VMware Cloud Services). Sur la plate-forme Cloud Services, sélectionnez VMware Cloud on AWS.

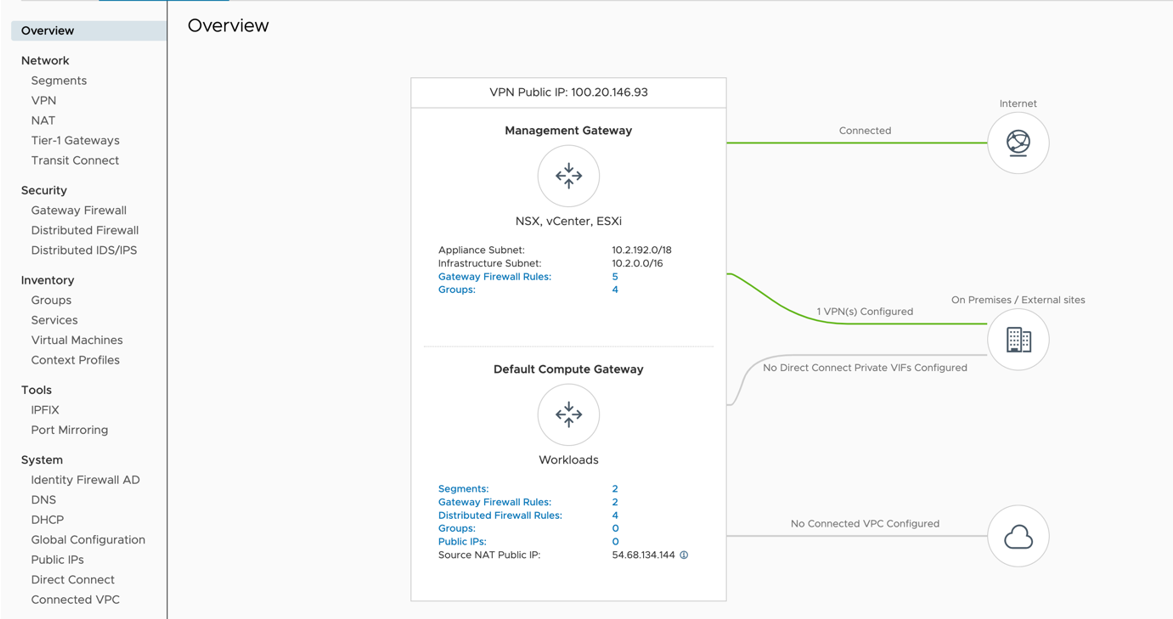

- Recherchez l'adresse IP publique utilisée pour la connectivité VPN en cliquant sur l'onglet Mise en réseau et sécurité (Networking and Security). L'adresse IP publique du VPN s'affiche sous le volet Présentation (Overview).

- Déterminez les réseaux/sous-réseaux pour la sélection du chiffrement du trafic (trafic intéressant) et notez-les. Ces derniers doivent provenir de segments dans Mise en réseau et sécurité (Networking and Security) de VMware Cloud. [Pour les localiser, cliquez sur Segments, sous Réseau (Network).]

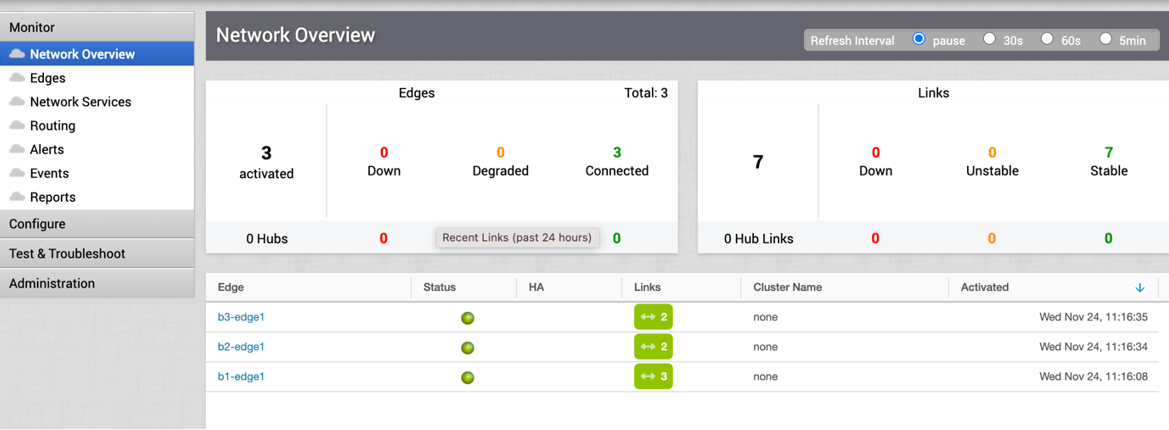

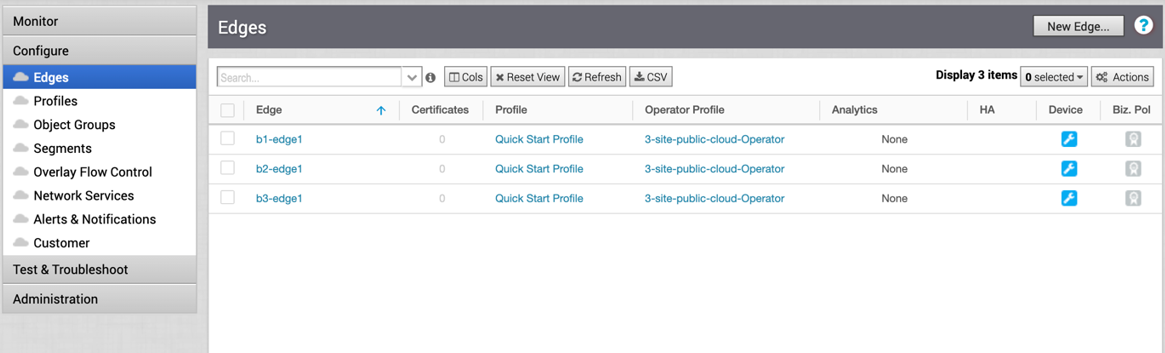

- Connectez-vous au dispositif SD-WAN Orchestrator et vérifiez que les dispositifs SD-WAN Edge s'affichent (une icône d'état verte s'affiche en regard de ces dispositifs).

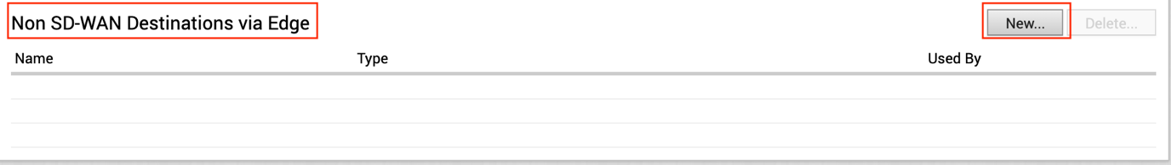

- Accédez à l'onglet Configurer (Configure) et cliquez sur Services réseau (Network Services), puis sous Destination non-SD-WAN via le dispositif Edge (Non SD-WAN Destination via Edge), cliquez sur le bouton Nouveau (New).

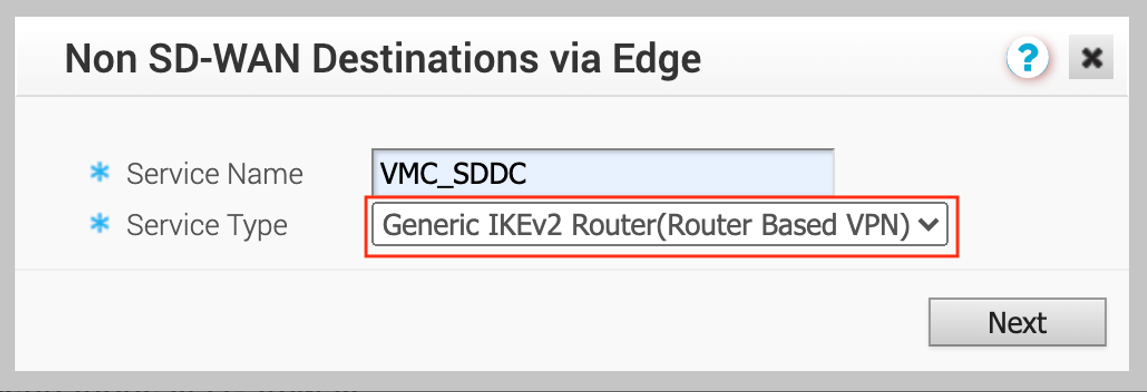

- Fournissez un nom pour Destination non-SD-WAN via le dispositif Edge (Non SD-WAN Destination via Edge), sélectionnez le type, dans ce cas, Routeur IKEv2 générique (VPN basé sur une route), puis cliquez sur Suivant (Next).

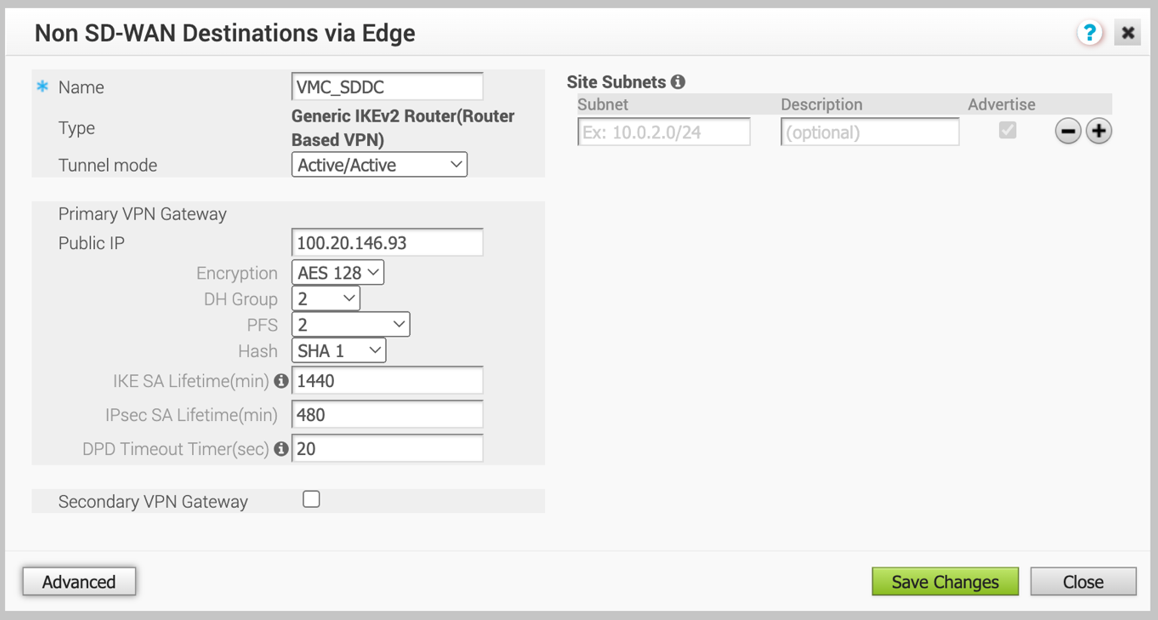

- Cliquez sur le bouton Avancé (Advanced) et fournissez les détails ci-dessous.

- Entrez l'adresse IP publique du VMC obtenue à l'étape 2.

- Assurez-vous que le chiffrement est défini sur AES 128.

- Passez le groupe DH sur 2.

- Activez PFS sur 2.

- Algorithme d'authentification défini sur SHA 1.

- Les sous-réseaux seront appris via BGP (si BGP n'est pas configuré, ajoutez les sous-réseaux de site capturés à l'étape 3, par exemple, route statique).

- Cliquez sur Enregistrer les modifications (Save Changes).

- Dans le volet de gauche, cliquez sur Configurer (Configure) > Edges (Dispositifs Edge).

- Accédez à la page des paramètres du périphérique du dispositif Edge auquel la NSD sera associée.

- Sous le paramètre de périphérique du dispositif Edge, effectuez les opérations suivantes.

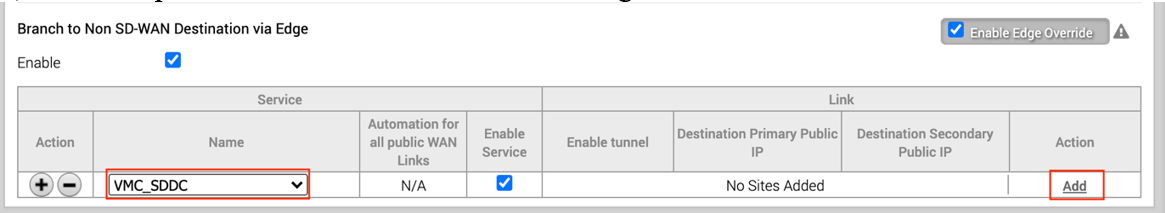

- Sous VPN cloud (Cloud VPN) et Site distant vers destination non-SD-WAN via le dispositif Edge (Branch to Non SD-WAN Destination via Edge), cochez la case en regard de Activer (Enable).

- Dans le menu déroulant, sélectionnez la NSD via le dispositif Edge.

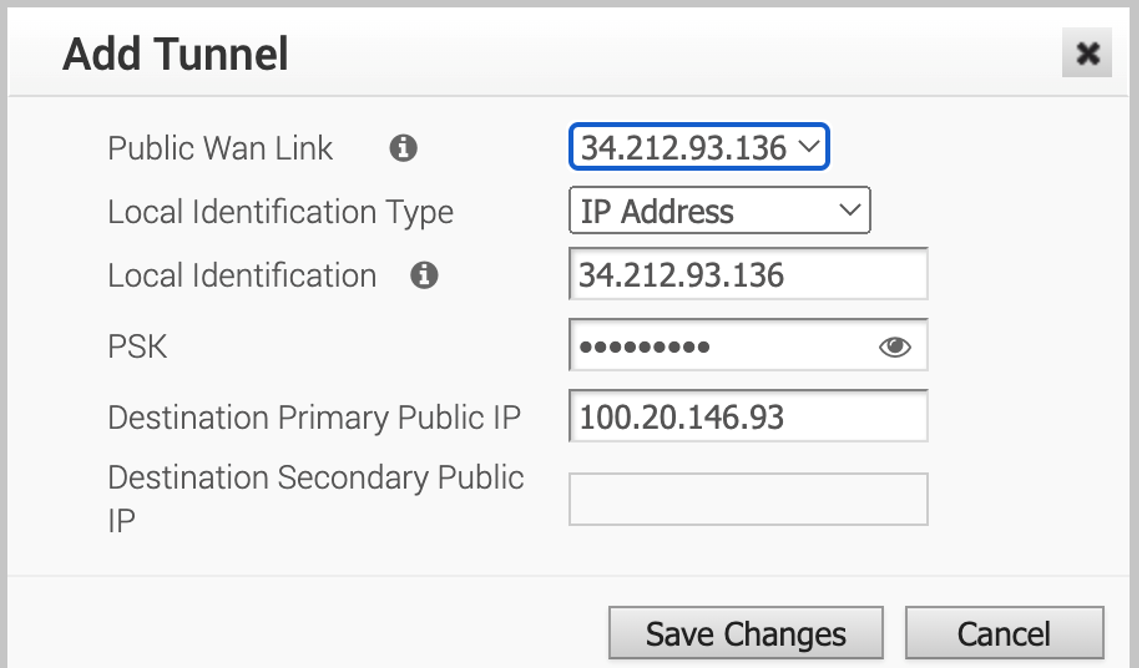

- Cliquez sur le bouton Ajouter (Add) et mettez à jour les champs suivants (voir l'image ci-dessous).

- Sélectionnez le lien WAN Edge à partir de laquelle le tunnel NSD doit être formé.

- Type d'ID local : adresse IP.

- L'ID local sera l'adresse IP publique du lien WAN.

- Entrez le PSK.

- Adresse IP publique principale de destination : adresse IP publique de la passerelle VMC.

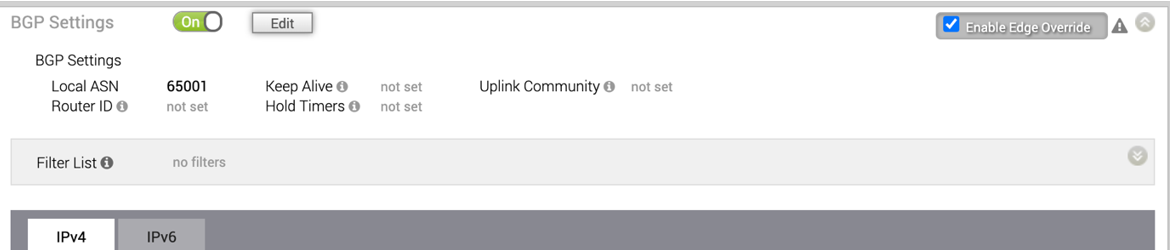

- Activez les paramètres BGP pour un dispositif Edge comme indiqué dans l'image ci-dessous.

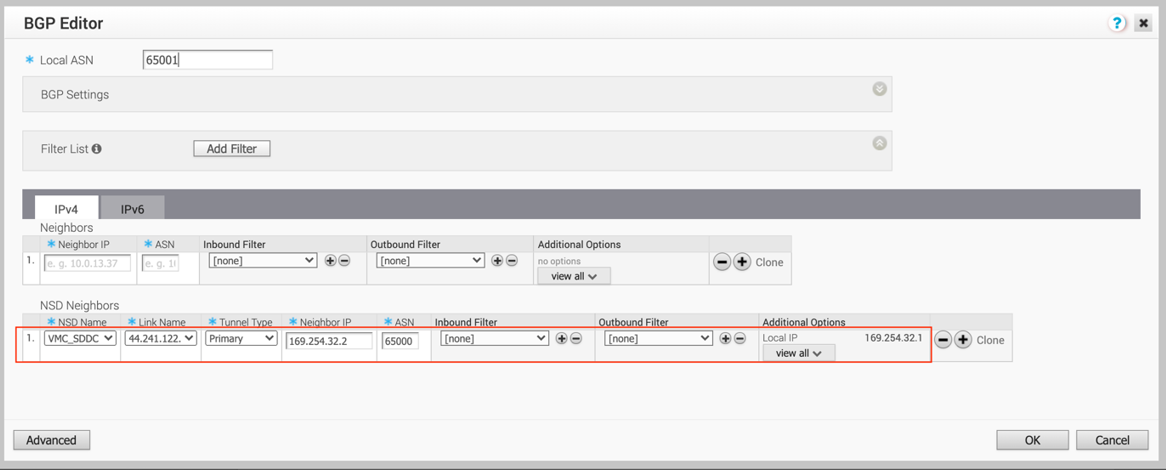

- Cliquez sur le bouton Modifier (Edit) et mettez à jour les paramètres BGP pour le NSD Neighbor.

- Sélectionnez le nom NSD configuré.

- Lien WAN Edge à laquelle la NSD est associée.

- Configurez l'ASN local 65001.

- Adresse IP du Neighbor : 169.254.32.2.

- ASN homologue : 65000 (l'ASN par défaut de VMC est 65000).

- Adresse IP locale : 169.254.32.1 REMARQUE : il est recommandé d'utiliser un CIDR /30 à partir du sous-réseau 169.254.0.0/16, à l'exception des adresses VMC réservées suivantes : 169.254.0.0-169.254.31.255, 169.254.101.0-169.254.101.3

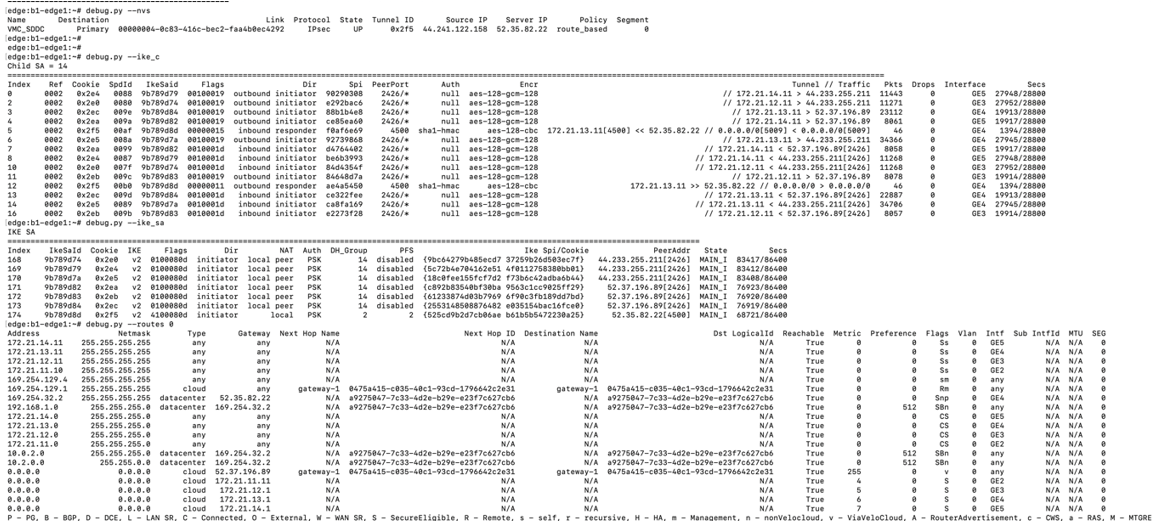

- Le tunnel doit être prêt sur le dispositif SD-WAN Orchestrator avec BGP sur IPSec.

- Connectez-vous à la console VMware Cloud.

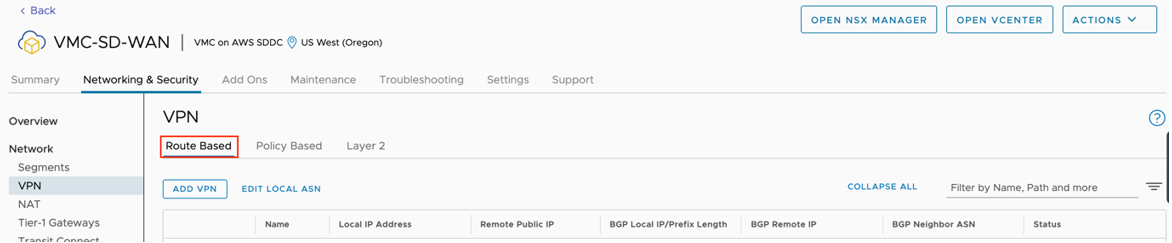

- Accédez à Mise en réseau et sécurité (Networking and Security) et cliquez sur l'onglet VPN. Dans la zone VPN, sélectionnez VPN basé sur une route (Route Based VPN), puis cliquez sur Ajouter un VPN (Add VPN).

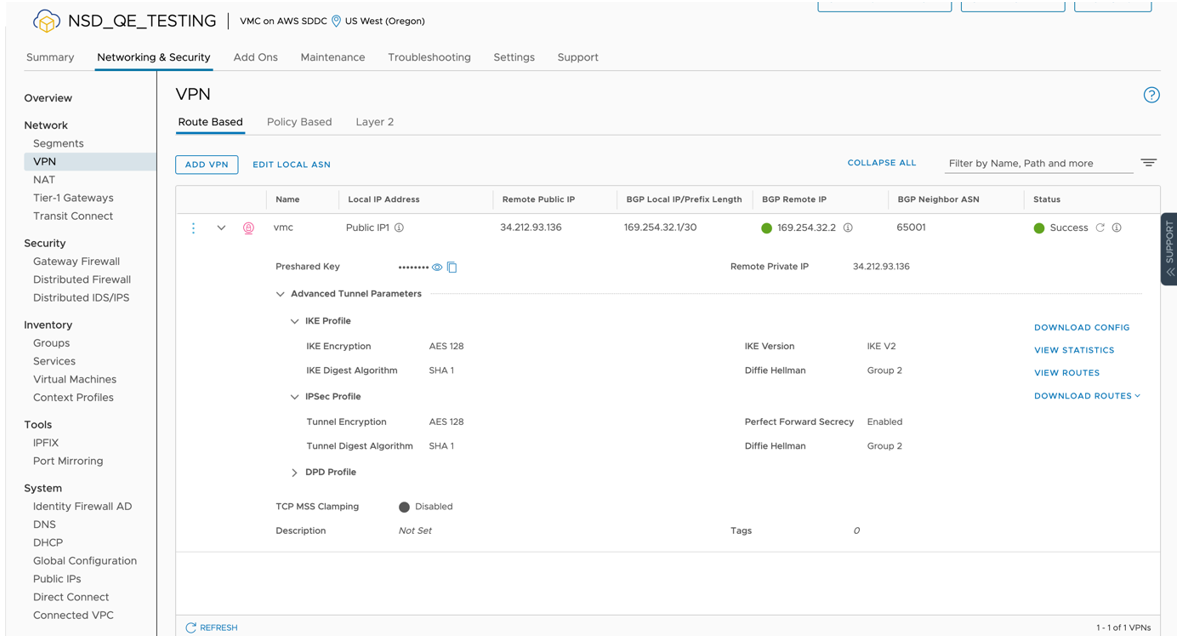

- Fournissez un nom pour le VPN basé sur une route et configurez les éléments suivants.

- Choisissez un nom. (Choisissez un nom qui commence par « To_SDWAN_EDGE » afin d'identifier facilement le VPN lors du dépannage et du support ultérieur).

- Sélectionnez l'adresse IP publique.

- Entrez l'adresse IP publique distante. (Adresse IP publique du lien WAN Edge).

- Entrez l'adresse IP privée distante (elle doit être identique à la section 11c).

- Spécifiez l'adresse IP locale BGP.

- Spécifiez l'adresse IP distante BGP.

- Sous Chiffrement du tunnel (Tunnel Encryption), sélectionnez AES 128.

- Sous Algorithme Digest de tunnel (Tunnel Digest Algorithm), sélectionnez SHA1.

- Assurez-vous que Perfect Forward Secrecy est défini sur Activé (Enabled).

- Entrez la PSK, conformément aux instructions de l'étape 12d.

- Sous Chiffrement IKE (IKE Encryption), sélectionnez AES 128.

- Sous Algorithme Digest IKE (IKE Digest Algorithm), sélectionnez SHA 1.

- Sous Type d'IKE (IKE Type), sélectionnez IKEv2.

- Sous Diffie Hellman, sélectionnez Groupe 2 (Group 2).

- Cliquez sur Enregistrer (Save).

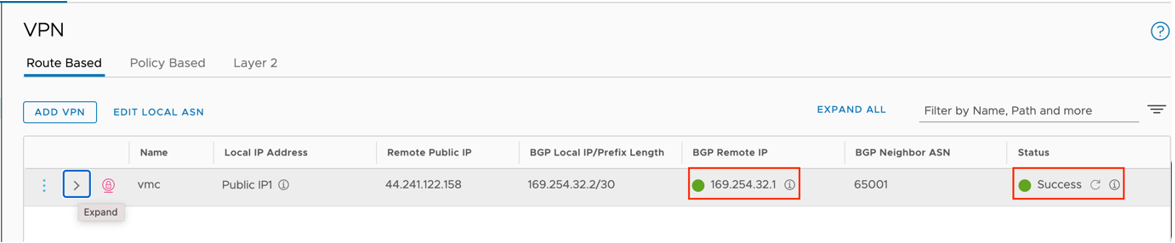

- Une fois la configuration terminée, le tunnel est automatiquement activé et continue de négocier les paramètres d'IKE phase 1 et phase 2 avec l'homologue, qui est le dispositif SD-WAN EDGE.

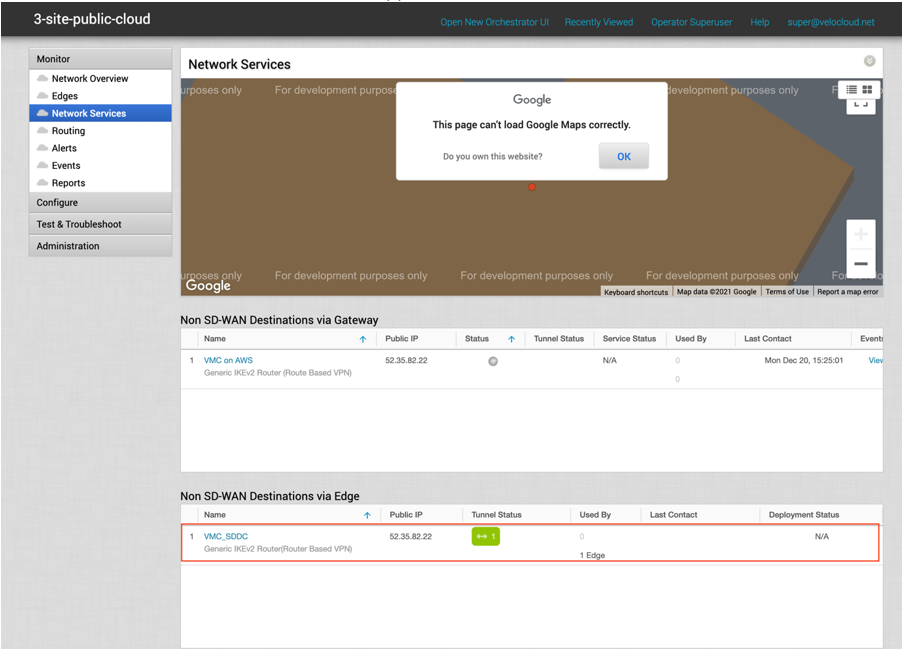

- Une fois que le tunnel s'affiche (vert), vérifiez l'état du tunnel/BGP de la NSD via le dispositif Edge dans SD-WAN Orchestrator [accédez à Surveiller (Monitor) > Services réseau (Network Services)].

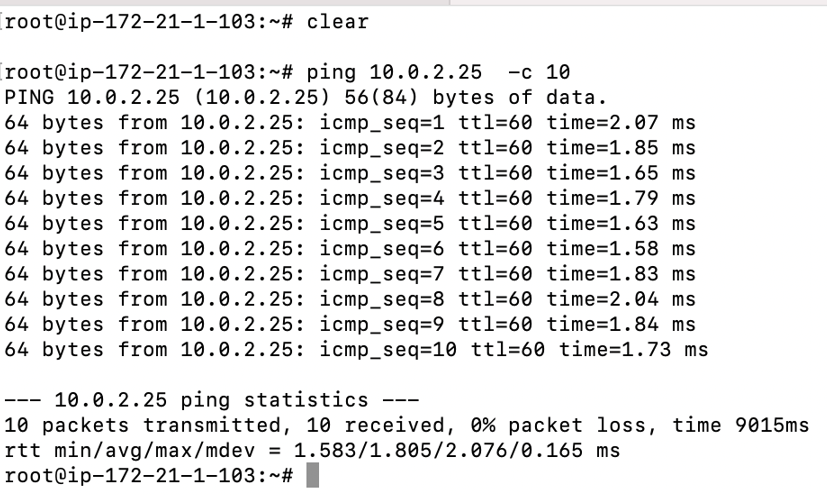

- Lancez un ping à partir d'un client connecté à chaque extrémité vers le client opposé, puis vérifiez l'accessibilité au ping. La configuration du tunnel a été effectuée et vérifiée.