Préparer un environnement à accès restreint à Internet

Vous pouvez déployer des clusters de gestion Tanzu Kubernetes Grid et des clusters de charge de travail dans des environnements qui ne sont pas connectés à Internet, tels que :

- Environnements en proxy

- Environnements isolés, sans connexion physique à Internet

Cette rubrique explique comment déployer des clusters de gestion dans des environnements à accès restreint à Internet sur vSphere ou AWS. Vous n'avez pas besoin de suivre ces procédures si vous utilisez Tanzu Kubernetes Grid dans un environnement connecté qui peut extraire des images via une connexion Internet externe.

RemarqueCe document fournit des étapes génériques pour déployer les clusters de gestion et de charge de travail Tanzu Kubernetes Grid dans des environnements isolés. Pour déployer les clusters de gestion et de charge de travail dans une configuration spécifique et validée dans des environnements isolés, reportez-vous à la section Conception et déploiement de référence d'un environnement isolé VMware Tanzu Kubernetes Grid 2.3. La conception de référence de TKG v2.3 s'applique à la fois à TKG v2.3 et à la version v2.4.

Pour suivre cette procédure, vous pouvez utiliser une seule machine ou des machines différentes comme machines de démarrage dans les environnements en ligne et hors ligne.

(Facultatif) Télécharger le fichier OVA Harbor

Si vous souhaitez installer le registre Harbor, téléchargez le fichier OVA Harbor :

- Accédez à VMware Customer Connect et connectez-vous avec les informations d'identification de VMware Customer Connect.

- Accédez à Téléchargements de produits Tanzu Kubernetes Grid v2.3.1 (Tanzu Kubernetes Grid v2.3.1 Product Downloads).

- Faites défiler la page jusqu'à la section intitulée Fichier OVA Harbor (Harbor OVA), puis cliquez sur Télécharger maintenant (Download Now).

- (Facultatif) Vérifiez que vos fichiers téléchargés ne sont pas modifiés par rapport à l'original. VMware fournit une somme de contrôle SHA-1, SHA-256 et MD5 pour chaque téléchargement. Pour obtenir ces sommes de contrôle, cliquez sur En savoir plus (Read More) sous l'entrée que vous souhaitez télécharger. Pour plus d'informations, reportez-vous à la page Utilisation des algorithmes de hachage cryptographiques.

Conditions préalables générales

Avant de pouvoir déployer des clusters de gestion et des clusters de charge de travail dans un environnement à accès restreint à Internet, vous devez disposer des éléments suivants :

- Une machine de démarrage Linux connectée à Internet qui :

- N'est pas dans l'environnement à accès restreint à Internet ou peut accéder aux domaines répertoriés dans la section Liste autorisée du serveur proxy.

- Dispose d'au moins 2 Go de RAM, 2 vCPU et 45 Go d'espace disque dur.

- Dispose de la CLI Tanzu installée. Pour télécharger, décompresser et installer le fichier binaire de la CLI Tanzu sur votre système connecté à Internet, reportez-vous à la section Installer la CLI Tanzu et la CLI Kubernetes à utiliser avec des clusters de gestion autonomes.

- Moyen pour les machines virtuelles de cluster d'accéder aux images dans le registre privé :

- Environnements en proxy : serveur proxy de sortie qui permet aux machines virtuelles du cluster d'accéder au registre.

- Lorsque vous déployez un cluster de gestion dans cet environnement en proxy, définissez les variables

TKG_*_PROXYdans le fichier de configuration du cluster sur l'adresse du serveur proxy et définissezTKG_PROXY_CA_CERTsur l'autorité de certification du serveur proxy si son certificat est auto-signé. Reportez-vous à la section Configurer des proxys.

- Lorsque vous déployez un cluster de gestion dans cet environnement en proxy, définissez les variables

- Environnements isolés : Clé USB ou autre support permettant d'amener le registre privé derrière un élément isolé, une fois que le registre est rempli avec des images.

- Environnements en proxy : serveur proxy de sortie qui permet aux machines virtuelles du cluster d'accéder au registre.

- Une clé USB ou un autre périphérique de stockage hors ligne portable.

Conditions préalables et architecture de vSphere

Ce document fournit des étapes génériques pour déployer les clusters de gestion et de charge de travail Tanzu Kubernetes Grid sur la mise en réseau vSphere dans un environnement isolé. Pour déployer les clusters dans une configuration spécifique et validée sur la mise en réseau vSphere dans un environnement isolé, reportez-vous aux sections Conception de référence d'un environnement isolé de VMware Tanzu Kubernetes Grid sur vSphere et Déployer Tanzu Kubernetes Grid sur la mise en réseau vSphere dans un environnement isolé du document Conception et déploiement de référence d'un environnement isolé VMware Tanzu Kubernetes Grid 2.3. La conception de référence de TKG v2.3 s'applique à la fois à TKG v2.3 et à la version v2.4.

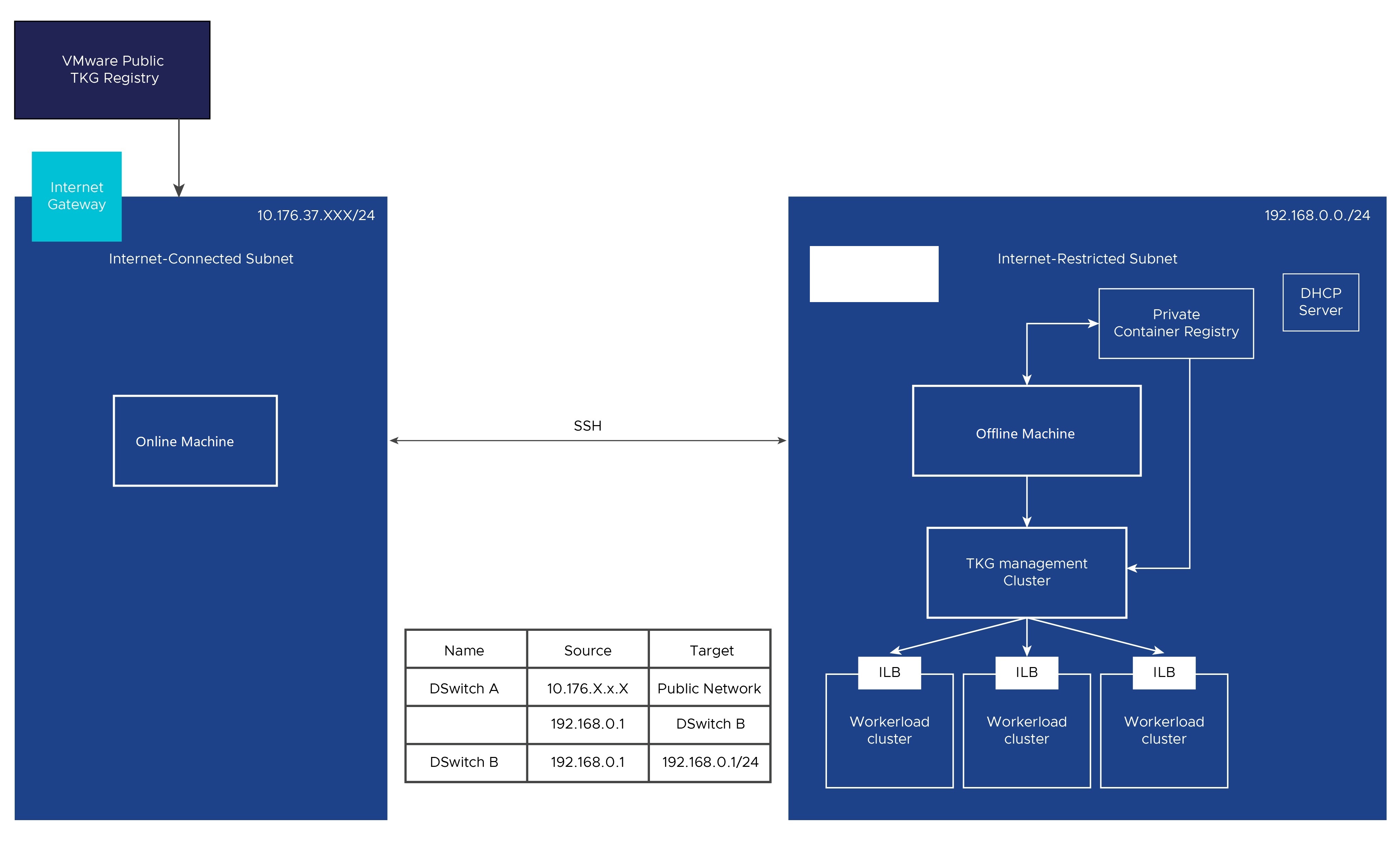

Architecture de vSphere

Une installation Tanzu Kubernetes Grid avec accès restreint à Internet sur vSphere dispose de pare-feu et d'une communication entre les principaux composants, comme indiqué ici.

RemarqueLe diagramme suivant décrit le scénario dans lequel différentes machines de démarrage sont utilisées dans les environnements en ligne et hors ligne.

Sur vSphere, outre les conditions préalables générales ci-dessus, vous devez :

-

Télécharger vers vSphere les fichiers OVA à partir desquels les machines virtuelles de nœud sont créées. Reportez-vous à la section Importer le modèle d'image de base dans vSphere dans Déployer des clusters de gestion pour vSphere.

Une fois la machine virtuelle créée, si vous ne pouvez pas vous connecter avec le nom d'utilisateur/mot de passe par défaut, réinitialisez le mot de passe à l'aide de Gnu GRUB, comme décrit dans la section Réinitialisation d'un mot de passe racine perdu s'il s'agit de Photon OS.

-

Connectez-vous à la jumpbox en tant qu'utilisateur racine et activez le protocole SSH distant comme suit :

- Ouvrez le fichier /etc/ssh/sshd_config dans un éditeur : nano /etc/ssh/sshd_config

- Ajoutez une ligne dans la section Authentification du fichier qui indique

PermitRootLogin yes. Si la ligne existe, supprimez le « # ». - Enregistrez le fichier /etc/ssh/sshd_config mis à jour.

- Redémarrez le serveur SSH en utilisant

service sshd restart.

-

Installez et configurez un registre de conteneur privé compatible Docker, tel que Harbor, Docker ou Artifactory comme suit. Ce registre s’exécute en dehors de Tanzu Kubernetes Grid et est distinct de tout registre déployé en tant que service partagé pour les clusters :

- Installez le registre dans votre pare-feu.

- Vous pouvez configurer le registre de conteneur avec des certificats SSL signés par une autorité de certification de confiance ou avec des certificats auto-signés.

- Le registre ne doit pas implémenter l’authentification utilisateur. Par exemple, si vous utilisez un registre Harbor, le projet doit être public et non privé.

- Pour installer Harbor sur vSphere :

-

Configurez un sous-réseau hors ligne à utiliser comme environnement à accès restreint à Internet et associez-le à la jumpbox.

-

Configurez le serveur DHCP pour allouer des adresses IP privées à la nouvelle instance.

-

Créez un vSphere Distributed Switch sur un centre de données pour gérer la configuration de la mise en réseau de plusieurs hôtes à la fois à partir d'un emplacement centralisé.

- Pour plus d'informations, reportez-vous à la section Créer un vSphere Distributed Switch.

Conditions préalables et architecture d'AWS

Ce document fournit des étapes génériques pour déployer les clusters de gestion et de charge de travail Tanzu Kubernetes Grid sur AWS dans un environnement isolé. Pour déployer les clusters dans une configuration spécifique et validée sur AWS dans un environnement isolé, reportez-vous aux sections Conception de référence d'un environnement isolé de VMware Tanzu Kubernetes Grid sur AWS et Déployer Tanzu Kubernetes Grid sur AWS dans un environnement isolé du document Conception et déploiement de référence d'un environnement isolé VMware Tanzu Kubernetes Grid 2.3. La conception de référence de TKG v2.3 s'applique à la fois à TKG v2.3 et à la version v2.4.

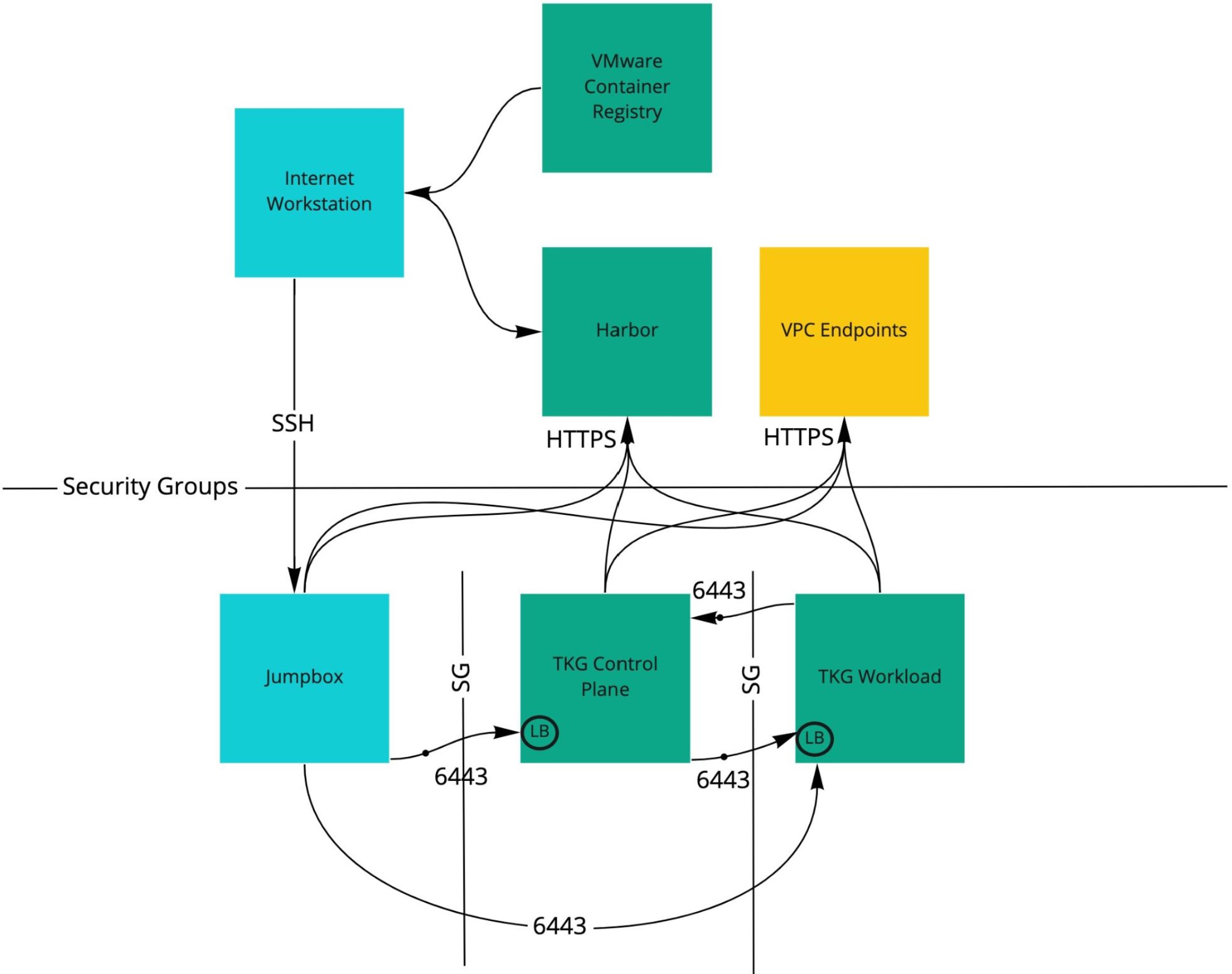

Architecture d'AWS

Une installation Tanzu Kubernetes Grid en proxy sur Amazon Web Services (AWS) dispose de pare-feu et d'une communication entre les principaux composants, comme indiqué ici. Les groupes de sécurité (SG) sont créés automatiquement entre le plan de contrôle et les domaines de charge de travail, et entre les composants de charge de travail et les composants du plan de contrôle.

Pour une installation en proxy sur AWS, outre les conditions préalables générales ci-dessus, vous avez également besoin des éléments suivants :

- Un VPC AWS sans passerelle Internet (« VPC hors ligne ») configuré comme décrit ci-dessous.

- Votre machine de démarrage connectée à Internet doit pouvoir accéder aux adresses IP dans ce VPC hors ligne. Pour plus d'informations, reportez-vous à la section Appairage VPC.

- Un registre de conteneur privé compatible Docker, tel que Harbor, Docker ou Artifactory installé et configuré comme suit. Ce registre s’exécute en dehors de Tanzu Kubernetes Grid et est distinct de tout registre déployé en tant que service partagé pour les clusters :

- Installez le registre dans votre pare-feu.

- Vous pouvez configurer le registre de conteneur avec des certificats SSL signés par une autorité de certification de confiance ou avec des certificats auto-signés.

- Le registre ne doit pas implémenter l’authentification utilisateur. Par exemple, si vous utilisez un registre Harbor, le projet doit être public et non privé.

- Pour installer Harbor :

- Téléchargez le fichier OVA Harbor.

- Suivez les instructions de la section Installation et configuration de Harbor dans la documentation de Harbor.

- Une machine virtuelle de démarrage Linux s'exécutant dans votre VPC hors ligne, provisionnée de la même manière que la machine connectée à Internet ci-dessus.

- La machine virtuelle de démarrage hors ligne doit pouvoir accéder directement aux machines virtuelles de cluster créées par Tanzu Kubernetes Grid, sans proxy.

Après avoir créé le VPC hors ligne, vous devez y ajouter les points de terminaison suivants (le point de terminaison VPC active les connexions privées entre votre VPC et les services AWS pris en charge) :

- Points de terminaison de service :

stsssmec2ec2messageselasticloadbalancingsecretsmanagerssmmessages

Pour ajouter les points de terminaison de service à votre VPC :

- Dans la console AWS, accédez à Tableau de bord VPC (VPC Dashboard) > Points de terminaison (Endpoints).

- Pour chacun des services ci-dessus

- Cliquez sur Créer un point de terminaison (Create Endpoint).

- Recherchez le service et sélectionnez-le sous Nom de service (Service Name).

- Sélectionnez votre VPC et ses Sous-réseaux (Subnets).

- Activer le nom DNS (Enable DNS Name) pour le point de terminaison.

- Sélectionnez un Groupe de sécurité (Security group) qui permet aux machines virtuelles du VPC d'accéder au point de terminaison.

- Sélectionnez Stratégie (Policy) > Accès complet (Full Access).

- Cliquez sur Créer un point de terminaison (Create Endpoint).

Préparation d'un environnement à accès restreint à Internet

Pour préparer un environnement à accès restreint à Internet pour le déploiement de Tanzu Kubernetes Grid, vous pouvez choisir l'une des options suivantes :

-

Une machine de démarrage unique pour les environnements en ligne et hors ligne.

-

Différentes machines de démarrage pour les environnements en ligne et hors ligne.

En fonction de l'option que vous sélectionnez, suivez les étapes décrites dans le tableau suivant :

Étape 1 : Installer le plug-in de cluster isolé sur la machine en ligne

Pour installer le plug-in isolated-cluster :

-

Installez le plug-in

isolated-clusteren suivant la procédure décrite pour l'installation d'un plug-in unique dans la section Installer les plug-ins de la CLI Tanzu de la documentation de la CLI VMware Tanzu. -

Assurez-vous que le numéro de version du plug-in

isolated-clusterest compatible avec le numéro de version de la CLI Tanzu principale :-

Exécutez

tanzu plugin listpour afficher le numéro de version des plug-ins CLI Tanzu. -

Reportez-vous à la section Versions de TKG, du plug-in CLI Tanzu et du référentiel de modules Tanzu Standard dans À propos de Tanzu Kubernetes Grid pour confirmer que votre version de plug-in

isolated-clusterest compatible avec TKG v2.3.- La version de la CLI Tanzu principale telle que répertoriée en exécutant

tanzu versiondoit correspondre à la version de la CLI Tanzu pour TKG v2.3, comme indiqué dans la section Snapshot de produit des notes de mise à jour de TKG.

- La version de la CLI Tanzu principale telle que répertoriée en exécutant

-

Si votre version de plug-in

isolated-clusterne correspond pas à celle de la version de TKG, mettez à niveau TKG, comme décrit sous la section Mise à niveau de Tanzu Kubernetes Grid.

-

Étape 2 : Télécharger les images TKG sur la machine en ligne

Importantavant d'effectuer cette étape, assurez-vous que la partition de disque sur laquelle vous téléchargez les images dispose de 45 Go d'espace disponible.

Téléchargez le bundle d’images sur votre machine de démarrage Linux connectée à Internet :

tanzu isolated-cluster download-bundle --source-repo <SOURCE-REGISTRY> --tkg-version <TKG-VERSION> --ca-certificate <SECURITY-CERTIFICATE>

Où :

SOURCE-REGISTRYest l'adresse IP ou le nom d'hôte du registre dans lequel sont stockées les images.TKG-VERSIONest la version de Tanzu Kubernetes Grid que vous souhaitez déployer dans l'environnement en proxy ou isolé.-

SECURITY-CERTIFICATEest le certificat de sécurité du registre dans lequel sont stockées les images. Pour contourner la validation du certificat de sécurité, utilisez--insecureplutôt que--ca-certificate. Les deux chaînes sont facultatives. Si vous ne spécifiez aucune valeur, le système valide le certificat de sécurité du serveur par défaut.Vous en trouverez un exemple ci-dessous :

tanzu isolated-cluster download-bundle --source-repo projects.registry.vmware.com/tkg --tkg-version v2.3.1

Le bundle d'images sous forme de fichiers TAR, ainsi que le fichier publish-images-fromtar.yaml, sont téléchargés sur la machine en ligne. Le fichier YAML définit le mappage entre les images et les fichiers TAR.

Étape 3 : Télécharger l'image binaire de la CLI Tanzu pour Linux sur la machine en ligne

Téléchargez l'image de la CLI Tanzu pour Linux (fichier ZIP) sur la machine en ligne :

- Accédez à la page CLI VMware Tanzu sur VMware Customer Connect.

- Sous Téléchargements de produits (Product Downloads), recherchez CLI VMware Tanzu pour Linux (VMware Tanzu CLI for Linux), puis cliquez sur Télécharger maintenant (Download Now). Le fichier ZIP

tanzu-cli-linux-amd64.tar.gzest téléchargé sur la machine locale.

Étape 4 : Télécharger le bundle de plug-ins de l'interface de ligne de commande sur la machine en ligne

Téléchargez le bundle de plug-ins de l'interface de ligne de commande sur la machine en ligne :

Dans la CLI Tanzu, exécutez la commande suivante pour télécharger le bundle de plug-ins de l'interface de ligne de commande :

tanzu plugin download-bundle --group vmware-tkg/default --to-tar /tmp/plugin-bundle.tar.gz

Étape 5 : Copier les fichiers sur la machine hors ligne

Copiez les fichiers suivants sur la machine hors ligne, qui est la machine de démarrage dans l'environnement en proxy ou isolé, via une clé USB ou un autre support de stockage :

- Fichiers TAR d'image

- Fichiers YAML

- Fichier ZIP

tanzu-cli-bundle-linux-amd64.tar.gz - Bundle de plug-ins de l'interface de ligne de commande

Étape 6 : Décompresser les fichiers sur la machine hors ligne

Sur la machine de démarrage hors ligne, décompressez le fichier ZIP d'image de la CLI Tanzu dans le répertoire tanzu :

tar -xvf tanzu-cli-bundle-linux-amd64.tar.gz -C $HOME/tanzu

Étape 7 : Se connecter au registre privé sur la machine hors ligne

Connectez-vous au registre privé sur la machine hors ligne via Docker :

docker login <URL>

Où URL correspond à l'URL du référentiel privé de stockage des images dans l'environnement en proxy ou isolé.

Étape 8 : Installer la CLI Tanzu sur la machine hors ligne

Installez la CLI Tanzu sur la machine hors ligne :

sudo install tanzu-cli-linux_amd64 /usr/local/bin/tanzu

Étape 9 : Installer le bundle de plug-ins de l'interface de ligne de commande sur la machine en ligne

Installez le bundle de plug-ins de l'interface de ligne de commande sur la machine en ligne.

-

Si le registre privé dans l'environnement isolé est configuré avec un certificat d'autorité de certification auto-signé, ajoutez vos préférences de vérification de certificat en suivant les instructions de la section Ajout d'une configuration de certificat pour le registre personnalisé.

-

Téléchargez le bundle de plug-ins de l'interface de ligne de commande vers le référentiel privé dans l'environnement isolé :

tanzu plugin upload-bundle --tar /tmp/plugin-bundle.tar.gz --to-repo PRIVATE-REPO/tanzu_cli/pluginsOù

PRIVATE-REPOcorrespond au référentiel privé de stockage des images dans l'environnement en proxy ou isolé. Par exemple,registry.example.com. -

Mettez à jour la CLI Tanzu pour qu'elle pointe vers la nouvelle source de plug-in :

tanzu plugin source update default --url PRIVATE-REPO/tanzu_cli/plugins/plugin-inventory:latest -

Vérifiez que les plug-ins sont détectables :

tanzu plugin searchtanzu plugin group search -

Installez les plug-ins de l'interface de ligne de commande :

tanzu plugin install

Étape 10 : Charger les images TKG dans le registre privé

Chargez le bundle d'images TKG dans le registre privé :

tanzu isolated-cluster upload-bundle --source-directory <SOURCE-DIRECTORY> --destination-repo <DESTINATION-REGISTRY> --ca-certificate <SECURITY-CERTIFICATE>

Où :

SOURCE-DIRECTORYest le chemin d'accès à l'emplacement de stockage des fichiers TAR d'image.DESTINATION-REGISTRYest le chemin d'accès au registre privé d'hébergement des images dans l'environnement isolé.SECURITY-CERTIFICATEest le certificat de sécurité du registre privé d'hébergement des images dans l'environnement en proxy ou isolé. Pour contourner la validation du certificat de sécurité, utilisez--insecureplutôt que--ca-certificate. Les deux chaînes sont facultatives. Si vous ne spécifiez aucune valeur, le système valide le certificat de sécurité du serveur par défaut.

Vous en trouverez un exemple ci-dessous :

tanzu isolated-cluster upload-bundle --source-directory ./ --destination-repo hostname1 --ca-certificate /tmp/registryca.crt

Tâches suivantes

Configurez le registre, vers l'emplacement où vous avez déplacé les images, à l'aide des variables de référence du fichier de configuration suivantes :

TKG_CUSTOM_IMAGE_REPOSITORYTKG_CUSTOM_IMAGE_REPOSITORY_CA_CERTIFICATEouTKG_CUSTOM_IMAGE_REPOSITORY_SKIP_TLS_VERIFY.

Pour plus d'informations sur ces variables de configuration, reportez-vous à la section Configuration du registre d'images privé.

RemarqueVous pouvez également utiliser la commande

tanzu config set env.CONFIG-VARIABLEpour configurer le registre et conserver les variables d'environnement lorsque vous utiliserez la CLI Tanzu. Pour plus d'informations, reportez-vous à la section tanzu config set de la Référence des commandes de la CLI Tanzu.

Votre environnement restreint à Internet est maintenant prêt pour vous permettre de déployer ou de mettre à niveau les clusters de gestion Tanzu Kubernetes Grid et de commencer à déployer des clusters de charge de travail sur vSphere ou AWS.

Pour déployer les clusters de gestion et de charge de travail dans une configuration spécifique et validée dans des environnements isolés, reportez-vous à la section Conception et déploiement de référence d'un environnement isolé VMware Tanzu Kubernetes Grid 2.3. La conception de référence de TKG v2.3 s'applique à la fois à TKG v2.3 et à la version v2.4.

Pour déployer les clusters de gestion à l'aide d'un fichier de configuration, reportez-vous à la section Déployer des clusters de gestion à partir d'un fichier de configuration.

Si vous avez suivi cette procédure dans le cadre d'une mise à niveau, reportez-vous à la section Mise à niveau de Tanzu Kubernetes Grid.