Pendant le déploiement, l'instance de VMware Identity Manager est configurée à l'intérieur du réseau interne. Si vous voulez fournir un accès au service aux utilisateurs qui se connectent depuis des réseaux externes, vous devez installer un équilibrage de charge ou un proxy inverse tel qu'Apache, Nginx ou F5 dans la zone DMZ.

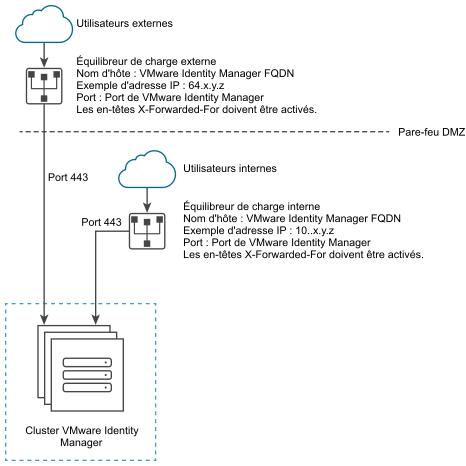

Si vous n'utilisez pas d'équilibrage de charge ou de proxy inverse, vous ne pouvez pas développer le nombre d'instances de VMware Identity Manager ultérieurement. Vous devrez peut-être ajouter des instances supplémentaires pour fournir la redondance et l'équilibrage de charge. Le diagramme suivant montre l'architecture de déploiement de base que vous pouvez utiliser pour activer l'accès externe.

Spécifiez le nom de domaine complet de VMware Identity Manager pendant le déploiement.

Pendant le déploiement de la machine VMware Identity Manager , vous devez entrer le FQDN et le numéro de port de VMware Identity Manager . Ces valeurs doivent pointer vers le nom d'hôte auquel vous voulez que les utilisateurs finaux accèdent.

La machine VMware Identity Manager s'exécute toujours sur le port 443. Vous pouvez utiliser un autre numéro de port pour l'équilibreur de charge. Si vous utilisez un numéro de port différent, vous devez le spécifier au moment du déploiement. N'utilisez pas le numéro de port 8443, car il s'agit du port d'administration de VMware Identity Manager qui est unique pour toutes les machines virtuelles d'un cluster.

Paramètres de l'équilibrage de charge à configurer

Les paramètres d'équilibrage de charge à configurer incluent l'activation des en-têtes X-Forwarded-For, la définition correcte du délai d'expiration de l'équilibrage de charge et l'activation des sessions rémanentes. En outre, la relation d'approbation SSL doit être configurée entre la machine VMware Identity Manager et l'équilibrage de charge.

- En-têtes X-Forwarded-For

Vous devez activer les en-têtes X-Forwarded-For sur votre équilibrage de charge. Cela détermine la méthode d'authentification. Consultez la documentation du fournisseur de votre équilibreur de charge pour plus d'informations.

- Délai d'expiration de l'équilibreur de charge

Pour un bon fonctionnement de VMware Identity Manager, vous pouvez avoir besoin d'augmenter la valeur par défaut du délai d'expiration des demandes d'équilibrage de charge. Cette valeur est définie en minutes. Si la valeur du délai d'expiration est trop faible, cette erreur peut se produire : « Erreur 502 : Le service est indisponible. »

- Activer les sessions rémanentes

Vous devez activer le paramètre de session rémanente sur l'équilibrage de charge si votre déploiement dispose de plusieurs machines VMware Identity Manager. L'équilibrage de charge établit une liaison entre la session d'un utilisateur et une instance spécifique.

- Prise en charge de WebSocket

L'équilibrage de charge doit prendre en charge WebSocket pour activer les canaux de communication sécurisés entre les connecteurs et les nœuds VMware Identity Manager.

- Chiffrements avec confidentialité persistante

Les exigences Apple iOS d'App Transport Security sont utilisées pour l'application Workspace ONE sur iOS. Pour que les utilisateurs puissent se servir de l'application Workspace ONE sur iOS, l'équilibrage de charge doit être chiffré avec confidentialité persistante. Les chiffrements suivants répondent à cette exigence :

ECDHE_ECDSA_AES et ECDHE_RSA_AES en mode GCM ou CBC

comme indiqué dans le document Sécurité iOS d'iOS 11 :

« App Transport Security fournit des exigences de connexion par défaut pour que les applications respectent les meilleures pratiques des connexions sécurisées lors de l'utilisation des API NSURLConnection, CFURL ou NSURLSession. Par défaut, App Transport Security limite la sélection de chiffrement pour inclure uniquement les suites qui fournissent une confidentialité persistante, notamment ECDHE_ECDSA_AES et ECDHE_RSA_AES en mode GCM ou CBC. »