Lorsque la console Workspace ONE UEM et la console Workspace ONE Access sont configurées pour l'authentification SSO sur mobile Android, vous avez configuré les règles de trafic réseau pour que l'application mobile VMware Tunnel achemine le trafic vers 5262. Lorsque les utilisateurs utilisent leurs périphériques Android pour lancer une application SAML qui nécessite Single Sign-On, l'application Tunnel intercepte la demande, et en fonction des règles de trafic des terminaux, établit un tunnel de proxy avec le port 5 262 du proxy de certificat.

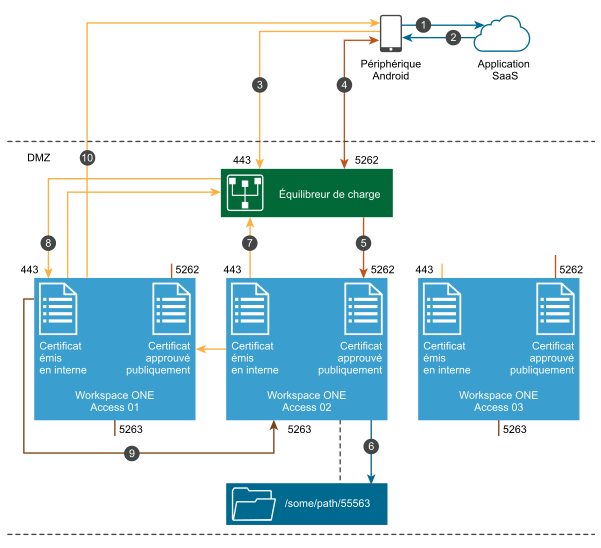

Le diagramme suivant montre le flux d'approbation d'authentification lorsque le service de proxy de certificat est configuré avec les ports 5 262 et 5 263.

Flux d'authentification avec les ports 5 262 et 5 263 configurés pour le proxy de certificat.

- L'utilisateur démarre une application SAML à partir d'un périphérique mobile Android.

- L'application SAML demande l'authentification.

- L'authentification d'Identity Manager sur le port 443 est requise pour se connecter à l'application.

- Les règles de trafic réseau sont configurées pour que l'application VMware Tunnel achemine le trafic vers 5 262. L'application Tunnel intercepte la demande, et en fonction des règles de trafic des terminaux, établit un tunnel proxy avec le port 5 262 du proxy de certificat.

- L'équilibrage de charge est configuré avec le relais SSL sur le port 5 262 et relaie la demande vers le port 5 262 du proxy de certificat sur un des nœuds du cluster.

- Le service de proxy de certificat reçoit la demande, extrait le certificat d'utilisateur et l'enregistre en tant que fichier local à l'aide du numéro de port source de la demande, par exemple, port 55 563 comme clé de référence.

- Le service de proxy de certificat transmet la demande à Workspace ONE Access pour l'authentification sur le port 443 de l'équilibrage de charge. Le nœud émetteur, Nœud 2 dans cet exemple. L'adresse IP est comprise dans l'en-tête X-Forwarded-For, et les informations du numéro de port source de la demande d'origine (port 55 563) s'affichent dans l'en-tête RemotePort.

- L'équilibrage de charge envoie une demande au port 443 sur un des nœuds en fonction des règles de l'équilibrage de charge, Nœud 1 dans cet exemple. Cette demande inclut les en-têtes X-Forwarded-For et RemotePort.

- Le port 443 de service Horizon sur Nœud 1 communique avec le service de proxy de certificat sur le port 5 263 du Nœud 2, qui dirige le service vers /some/path/55563 pour récupérer le certificat d'utilisateur et effectuer l'authentification.

- Le certificat est récupéré, et l'utilisateur est authentifié.