| VMware Workspace ONE Access | avril 2024 VMware Workspace ONE Access Connector 23.09 (Windows) | 19 octobre 2023 | Build Workspace-ONE-Access-Connector-Installer-23.09.0.0.exe |

Nouveautés de la version d'avril 2024

Prise en charge de l'authentification par clé d'accès

Nous avons le plaisir de vous annoncer la disponibilité des clés d'accès pour l'authentification dans Workspace ONE Access.

Les clés d'accès sont des informations d'identification FIDO détectables, basées sur la norme WebAuthn. Les clés d'accès permettent une authentification sans mot de passe et fournissent aux utilisateurs des expériences de connexion plus rapides, plus simples et plus sécurisées sur tous leurs terminaux. Les clés d'accès ont recueilli un large soutien de l'industrie et offrent une alternative aux mots de passe viable et résistante à l'hameçonnage.

Les clés d'accès simplifient l'authentification FIDO2 en synchronisant les informations d'enregistrement FIDO sur les terminaux de l'utilisateur. La prise en charge des clés d'accès est disponible sur tous les terminaux, y compris iOS, Mac, Windows, Android et tous les navigateurs principaux. Les administrateurs peuvent continuer à configurer FIDO2 comme méthode d'authentification dans Workspace ONE Access et tirer parti des avantages de la clé d'accès.

Les clés d'accès utilisent le chiffrement à clé publique et disposent de deux composants : une clé publique sur celle du serveur auquel les utilisateurs se connectent et une clé privée correspondante sur leurs terminaux. La clé publique est synchronisée entre les terminaux qui partagent une connexion commune, tels que les profils de navigateur Chrome ou l'ID d'Apple. Lorsqu'un utilisateur se connecte, Workspace ONE Access lance un flux webauthn qui déclenche l'authentification biométrique ou le code PIN du terminal pour vérifier l'identité de l'utilisateur et vérifie si la clé publique de l'utilisateur correspond à sa clé privée. L'expérience utilisateur est compatible avec le déverrouillage de terminal classique que l'utilisateur connaît. L'utilisateur sera connecté au compte, tandis que la clé privée et sa biométrie seront conservées en toute sécurité sur le terminal, et elles ne seront jamais partagées.

Janvier 2024

Prise en charge des clients publics PKCE et OAuth 2.0

PKCE (Proof Key for Code Exchange) est une extension du flux de code d'autorisation OAuth 2.0 qui permet de sécuriser les jetons OAuth contre les attaques CSRF et par injection de code. Les clients publics OAuth 2.0 utilisant l'autorisation via un code sont sensibles à l'attaque par interception de code d'autorisation. Un chemin de communication non protégé par TLS est susceptible de subir cette attaque et un attaquant peut accéder au code d'autorisation et l'utiliser pour obtenir le jeton d'accès.

L'extension PKCE utilise une clé aléatoire créée dynamiquement par chiffrement pour garantir la preuve de possession par le client. Workspace ONE Access prend en charge l'activation de PKCE pour les clients publics OAuth 2.0 et les clients participant au flux du code d'autorisation. Avec la prise en charge de PKCE, Workspace ONE Access prend désormais en charge la création de clients publics OAuth 2.0. Les clients publics sont utiles pour les applications exécutées dans un navigateur ou sur un terminal mobile qui ne peuvent pas protéger leur clé secrète du client enregistrée.

PKCE est activé par défaut et obligatoire pour tous les clients publics créés dans Workspace ONE Access.

Choix de l'authentification utilisateur

Nous avons le plaisir de vous annoncer la disponibilité de la fonctionnalité de choix d'authentification utilisateur avec Workspace ONE Access. Grâce à cette nouvelle fonctionnalité, les utilisateurs ont la possibilité de choisir parmi un ensemble d'options d'authentification qui leur sont présentées pour leur deuxième facteur d'authentification.

Cette fonctionnalité est particulièrement utile dans les scénarios dans lesquels les utilisateurs peuvent ne pas avoir accès à leur option de deuxième facteur d'authentification, telle qu'un smartphone pour recevoir des notifications Push. Dans ce cas, les utilisateurs peuvent facilement opter pour une autre méthode parmi les options présentées pour terminer la séquence de connexion.

Les administrateurs configurent des stratégies pour contrôler la disponibilité de divers choix d'authentification pour des exigences d'authentification spécifiques. En outre, les paramètres d'accès conditionnel tels que la plage réseau, les spécifications du terminal, l'état de gestion des terminaux ou les groupes d'utilisateurs peuvent être configurés pour sécuriser et personnaliser l'expérience d'authentification pour les utilisateurs finaux.

Cette fonctionnalité n'est disponible qu'avec Workspace ONE Access SaaS.

Décembre 2023

Prise en charge du SDK Duo v4 avec l'invite universelle Duo

Workspace ONE Access prend désormais en charge le SDK Duo v4. Duo v4 prend en charge la nouvelle invite universelle Duo qui fournit une expérience de connexion Duo simplifiée et accessible pour les applications Web, en offrant une interface visuelle repensée avec des améliorations de sécurité et d'utilisation. Les utilisateurs Workspace ONE Access sont automatiquement migrés de l'invite Duo traditionnelle vers l'invite Duo universelle après le déploiement de cette prise en charge. Aucune action de l'administrateur n'est requise pour activer cette modification.

Prise en charge du lancement d'Horizon Client et de l'application à partir de raccourcis

Workspace ONE Access permet désormais de relancer des applications et des postes de travail virtuels publiés Horizon à partir de raccourcis à l'aide d'URL de lancement. Avant cette version, lors du lancement d'un raccourci pointant vers Horizon Client ou l'application, les utilisateurs étaient dirigés vers un écran vide qui bloquait le lancement du client ou de l'application. Avec cette mise à jour, les informations sur l'application et une option de lancement sont fournies à l'utilisateur.

Octobre 2023

Workspace ONE Access Connector 23.09

Workspace ONE Access Connector 23.09 est compatible avec le cloud Workspace ONE Access, Workspace ONE Access 23.09 sur site et Workspace ONE Access pour FedRAMP.

Problèmes résolus pour Connector 23.09

Voici la liste des problèmes résolus de Connector.

-

HW-180874 : Le paramètre Client de lancement par défaut pour les collections d'applications virtuelles Horizon est ignoré

-

HW-170798 : Impossible de synchroniser les collections d'applications virtuelles Horizon Enterprise lors de l'utilisation d'une connexion via un proxy

-

HW-174051 : La mise à jour d'une collection d'applications virtuelles réinitialise la plage réseau

-

HW-172671 : Échec du lancement de l'application Citrix sur le navigateur Firefox

-

HW-171435 : Échec du lancement de l'application Citrix lorsque le premier connecteur de la collection d'applications virtuelles est inactif

-

HW-170576 : Impossible de synchroniser les collectes d'applications virtuelles lors de l'utilisation d'une connexion via un proxy

-

HW-174269 : Workspace ONE Access Connector 22.09.1 ne parvient pas à s'installer lorsque le nom de domaine comporte le caractère « _ »

-

HW-181989 : L'enregistrement ou la synchronisation d'une collection d'applications virtuelles Horizon lorsqu'une instance d'Horizon Server est inactive supprime les métadonnées existantes

-

HW-170576 : Lorsqu'un proxy est configuré, le service d'applications virtuelles ne parvient pas à extraire les métadonnées d'une configuration de broker à espace unique d'Horizon Cloud Service

Août 2023

Annonce de la disponibilité générale de l'authentification Mobile SSO pour les terminaux Apple

Nous sommes heureux d'annoncer la disponibilité générale de l'authentification Mobile SSO pour les terminaux Apple, la fonctionnalité Mobile SSO de nouvelle génération dans Workspace ONE Access.

Dans le cadre de la spécification SDK et MDM iOS 13, Apple a ajouté une nouvelle extension SSO multiplateforme qui propose une approche SSO native à l'aide de protocoles de fédération standard. Mobile SSO pour les terminaux Apple dans Workspace ONE Access exploite ce SDK d'extension SSO natif dans Apple.

En plus de fournir une authentification SSO transparente sur les terminaux iOS et iPadOS, Mobile SSO pour Apple dans Workspace ONE Access offre une authentification biométrique configurable qui permet d'utiliser les authentificateurs biométriques intégrés de la plate-forme comme TouchID, FaceID ou un code secret pour des authentifications supplémentaires avant d'accéder aux applications.

La méthode d'authentification Mobile SSO pour Apple permet de limiter Single Sign-On aux applications sélectionnées. La solution utilise l'authentification par certificat pour Workspace ONE Access et prend en charge les cas d'utilisation Connexion et déconnexion des terminaux iOS partagés de Workspace ONE.

REMARQUE : Workspace ONE Intelligent Hub doit être installé sur les terminaux inclus dans SSO.

Mobile SSO pour Apple remplace Mobile SSO pour iOS disponible avec Workspace ONE Access aujourd'hui. Les deux solutions peuvent toutefois coexister dans le cadre de la configuration de la migration. Une migration progressive de Mobile SSO pour iOS vers Mobile SSO pour Apple est recommandée. Les étapes de migration sont disponibles ici.

Cette fonctionnalité n'est disponible que dans l'environnement de cloud Workspace ONE Access.

Juin 2023

Prise en charge des terminaux Windows 11 dans les règles de stratégie Workspace ONE Access

Workspace ONE Access reconnaît désormais les terminaux Windows 11 pour l'inscription et l'accès conditionnel. Avant cette prise en charge, les stratégies d'accès dont le type de terminal était défini sur Windows 10 n'étaient pas appliquées aux terminaux Windows 11. Avec cette mise à jour, les règles de type de terminal Windows 10 et versions ultérieures seront utilisées pour les terminaux Windows 10 et Windows 11. Cette fonctionnalité est prise en charge sur tous les terminaux Windows 11, y compris les postes de travail et les terminaux mobiles.

Mai 2023

Workspace ONE Access prend désormais en charge FIDO2 comme authentificateur principal

Workspace ONE Access permet désormais de configurer les authentificateurs FIDO2 comme authentificateurs principaux. La prise en charge antérieure de l'authentification FIDO2 était limitée à l'authentification par étape. Avec cette version, les utilisateurs finaux peuvent s'authentifier dans Workspace ONE Access à l'aide d'un authentificateur FIDO2. Les utilisateurs finaux peuvent également enregistrer eux-mêmes un authentificateur FIDO2. Les authentificateurs de plate-forme (terminaux mobiles, ordinateurs portables, etc. prenant en charge FIDO2) et les authentificateurs tiers (Yubikey, terminaux sécurisés USB, etc.) sont pris en charge.

Avril 2023

Arrêt des instances de VMware Identity Manager Connector non prises en charge

Dans cette version du cloud Workspace ONE Access, toutes les fonctionnalités cesseront sur les connecteurs non pris en charge dans tous les environnements. Pour poursuivre la fonctionnalité de tous les composants, vous devez utiliser une version prise en charge de Workspace ONE Access Connector.

Les fonctionnalités suivantes des environnements sur lesquels des connecteurs non pris en charge sont en cours d'exécution seront arrêtées avec cette modification.

-

Intégration d'annuaire d'Active Directory et d'autres serveurs LDAP pris en charge

-

Modifier le mot de passe des utilisateurs Active Directory

-

Authentification utilisateur à l'aide de méthodes d'authentification basées sur le connecteur

-

Intégration des collections d'applications virtuelles, y compris le lancement

Vous trouverez plus d'informations dans cet article de la base de connaissances VMware.

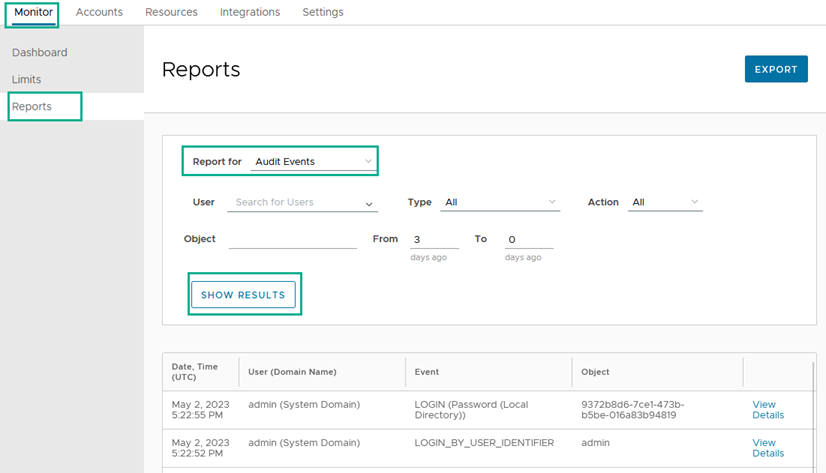

Renouvellement des interface de rapports Workspace ONE Access dans la console Workspace ONE Access

Les rapports Workspace ONE Access ont été renouvelées et repensées pour les utilisateurs administrateurs. Cette nouvelle conception est à jour et permet une navigation simple dans les rapports suivants.

-

Activité récente

-

Utilisation des ressources

-

Droits des ressources

-

Activité des ressources

-

Appartenance à un groupe

-

Utilisateurs

-

Utilisation des périphériques

-

État de provisionnement

-

Événements d'audit

Console Workspace ONE Access, Rapports > vue de la page de rapport Événement d'audit

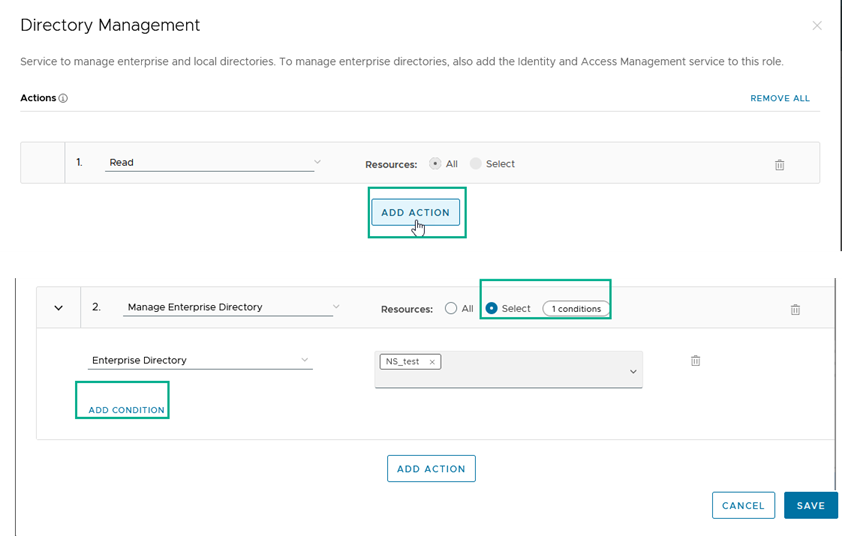

Les actions peuvent être reconfigurées facilement sur la nouvelle page de configuration des rôles dans la console Workspace ONE Access

La nouvelle navigation pour la configuration des rôles permet d'ajouter, de reconfigurer et de supprimer toutes les actions d'un service. Les rôles peuvent être personnalisés avec des actions spécifiques pour chaque service de n'importe quelle manière. Les utilisateurs qui peuvent gérer des rôles d'administrateur peuvent également supprimer partiellement ou entièrement les actions configurées d'un service.

Console Workspace ONE Access, page Rôles affichant la création d'actions pour la gestion des annuaires

Mars 2023

Diminution de la fonctionnalité des instances de VMware Identity Manager Connector non prises en charge

Dans la version de mars du cloud Workspace ONE Access, tout environnement qui utilise des versions de Connector non prises en charge ne peut plus créer, modifier ou supprimer des annuaires. Pour poursuivre la fonctionnalité de tous les composants, vous devez utiliser une version prise en charge de Workspace ONE Access Connector. Chaque client est fortement encouragé à migrer vers la dernière version de Connector dès que possible.

Vous pourrez toujours synchroniser des annuaires préexistants pour les synchronisations planifiées et à la demande. Pour plus d'informations, consultez le site https://kb.vmware.com/s/article/90808.

Actualisation des pages de navigation de Workspace ONE Access

Nous ajoutons de nouvelles pages de navigation à la console Workspace ONE Access qui ont été actualisées avec une conception à jour. Les pages suivantes présentent une nouvelle apparence.

-

Page Intégration d'UEM

-

Page Annuaire

-

Page Fournisseur d'identité

Les pages Découverte automatique et Conditions d'utilisation ont été supprimées en raison de leur relation à l'application Workspace ONE qui a atteint la fin de cycle de vie (EOL). Vous trouverez des informations sur la fin de cycle de vie de l'application Workspace ONE dans les Notes de mise à jour d'avril 2022.

Février 2023

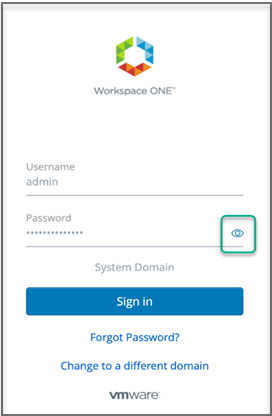

Nouvelle option pour afficher le mot de passe sur l'écran de connexion

Nous ajoutons une nouvelle option sur l'écran de connexion pour permettre aux utilisateurs d'afficher le mot de passe lorsqu'ils sont invités à se connecter et à s'authentifier à l'aide des services Workspace ONE Access. Cette nouvelle fonctionnalité sera disponible sur les écrans d'authentification qui utilisent la méthode d'authentification par mot de passe.

Janvier 2023

Workspace ONE Access prend désormais en charge l'authentification FIDO2 sur les navigateurs mobiles

Workspace ONE Access permet désormais d'enregistrer et d'utiliser des authentificateurs FIDO2 pour l'authentification sur les navigateurs mobiles. La prise en charge antérieure de l'enregistrement et de l'authentification FIDO2 était limitée aux navigateurs de postes de travail. Cette version permet aux utilisateurs finaux de s'authentifier dans les applications fédérées de Workspace ONE Access à l'aide d'un authentificateur FIDO2 (c'est-à-dire, YubiKey, Touch ID, Windows Hello, etc.) à l'aide des navigateurs mobiles ou de postes de travail. Les utilisateurs finaux peuvent également enregistrer eux-mêmes un authentificateur FIDO2 à utiliser comme authentification principale ou comme authentification par second facteur.

Mise en route de VMware Identity Services

Si vous êtes nouveau client de Workspace ONE Access et de Workspace ONE UEM, nous avons ajouté un service qui facilitera la fédération et le provisionnement des utilisateurs ! Vous pouvez désormais exploiter VMware Identity Services pour configurer un annuaire provisionné d'utilisateurs et de groupes à l'aide du protocole SCIM 2.0 dans votre console d'administration de cloud Workspace ONE. VMware Identity Services provisionne automatiquement les utilisateurs et les groupes, ainsi que les paramètres d'authentification sur Workspace ONE UEM Console et la console d'administration de Workspace ONE Access.

Fournisseurs d'identité et sources d'annuaire pris en charge :

-

Azure AD, un service d'identité basé sur le cloud dans Microsoft Azure

-

Source d'identité SCIM 2.0 générique (testée pour Okta)

Pour plus d'informations reportez-vous aux Notes de mise à jour de VMware Identity Services.

Avant de commencer

Compatibilité des composants

Windows Server pris en charge

Workspace ONE Access Connector 23.09 prend en charge les versions suivantes.

-

Windows Server 2022

-

Windows Server 2019

-

Windows Server 2016

-

Windows Server 2012 R2

Navigateur Web pris en charge

-

Mozilla Firefox, dernière version

-

Google Chrome, dernière version

-

Safari, dernière version

-

Microsoft Edge, dernière version

Serveur d'annuaire pris en charge

-

Active Directory -Windows Server 2022, Windows Server 2019, Windows Server 2016 ou Windows Server 2012 R2 avec un niveau fonctionnel Domaine et un niveau fonctionnel Forêt de Windows 2003 ou version ultérieure.

-

OpenLDAP - 2.4

-

Oracle LDAP - Directory Server Enterprise Edition 11g, Release 1 (11.1.1.7.0)

-

IBM Tivoli Directory Server 6.3.1

Compatibilité des applications virtuelles

Workspace ONE Access Connector 23.09 prend en charge les intégrations de VMware Horizon, Horizon Cloud Service, Citrix et ThinApp au service d'applications virtuelles.

Les versions suivantes de Citrix sont prises en charge : Citrix Virtual Apps and Desktops 7 2203, Citrix Virtual Apps and Desktops 7 1912 LTSR, XenApp, XenDesktop 7.15 LTSR, XenApp et XenDesktop 7.6 LTSR. Les versions suivantes de Citrix Gateway sont prises en charge : 12.1-62.27, 12.1-65.25 et 13.1-37.38. Le connecteur prend en charge l'API Citrix StoreFront, mais pas le SDK de l'interface Web Citrix.

Pour obtenir des informations sur les versions d'Horizon prises en charge, reportez-vous à la Matrice d'interopérabilité des produits VMware.

Matrice de compatibilité

La Matrice d'interopérabilité des produits VMware fournit des informations sur la compatibilité des versions actuelles et précédentes des produits et composants VMware, tels que VMware vCenter Server, VMware ThinApp et Horizon.

Mise à niveau vers VMware Workspace ONE Access Connector 23.09 (Windows)

La mise à niveau vers Workspace ONE Access Connector 23.09 est prise en charge à partir des versions 22.09.1.0, 22.09.0.0, 22.05, 21.08.0.1 et 21.08.0.0.

Pour plus d'informations, reportez-vous au Guide de mise à niveau vers VMware Workspace ONE Access Connector 23.09.

Migration vers Workspace ONE Access Connector 23.09 (Windows)

Vous pouvez effectuer une migration vers Workspace ONE Access Connector 22.09.1.0 à partir des mêmes versions que celles prises en charge pour la version 22.09.0.0

À partir de Workspace ONE Access Connector versions 19.03.x, un chemin de migration vers la version 22.09 est disponible. Le processus inclut l'installation de nouvelles instances de Connector 22.09 et la migration de vos annuaires existants et des collections d'applications virtuelles vers les nouveaux connecteurs. La migration est un processus unique, et vous devez migrer les annuaires et les collections d'applications virtuelles conjointement.

Une fois la migration terminée, vous n'avez plus besoin d'Integration Broker pour les intégrations Citrix. La fonctionnalité requise fait désormais partie du composant du service d'applications virtuelles de Workspace ONE Access Connector.

Pour plus d'informations, reportez-vous au Guide de migration vers VMware Workspace ONE Access Connector 22.09.

Après la migration des connecteurs hérités vers la version 22.09, vous pouvez les mettre à niveau vers la version 23.09.

Documentation

La documentation de VMware Workspace ONE Access se trouve dans le Centre de documentation de VMware Workspace ONE Access.

Internationalisation

VMware Workspace ONE Access est disponible dans les langues suivantes.

-

Anglais

-

Français

-

Allemand

-

Espagnol

-

Japonais

-

Chinois simplifié

-

Coréen

-

Chinois traditionnel

-

Russe

-

Italien

-

Portugais (Brésil)

-

Néerlandais

Coordonnées du support

Contactez le support VMware lorsque vous avez besoin d'aide pour votre environnement Workspace ONE Access. Vous pouvez envoyer une demande d'assistance au support VMware en ligne à l'aide de votre compte VMware Customer Connect ou par téléphone.

L'article 2151511 de la base de connaissances, Comment accéder au support VMware Workspace ONE décrit comment contacter le support Workspace ONE.