Les cas d'utilisation principaux pris en charge par l'intégration de Workspace ONE et d'Okta incluent l'activation de la connexion de Workspace ONE à l'aide de l'authentification d'Okta, l'ajout d'applications Okta au catalogue Workspace ONE et l'activation de l'approbation du terminal et de l'authentification unique SSO universelle dans des applications natives et Web.

Connexion de Workspace ONE à l'aide d'Okta

Vous pouvez configurer le portail Web et l'application Workspace ONE Intelligent Hub afin d'utiliser Okta comme fournisseur d'identité approuvé, permettant par la même aux utilisateurs finaux de se connecter à l'aide des stratégies d'authentification Okta. Ce cas d'utilisation ne s'applique qu'aux clients VMware Horizon® qui utilisent le catalogue Workspace ONE pour lancer des applications et des postes de travail Horizon, mais qui n'ont pas encore déployé Workspace ONE UEM pour la gestion de terminaux.

Pour implémenter ce cas d'utilisation, configurez les éléments suivants :

Configurer Okta en tant que fournisseur d'identité pour Workspace ONE

Catalogue unifié

Le catalogue Workspace ONE peut être configuré pour publier des applications fédérées via Okta, avec d'autres applications configurées via Workspace ONE, telles que les applications et les postes de travail Horizon et Citrix, et les applications natives optimisées par Workspace ONE UEM. Cela permet aux utilisateurs finaux d'accéder à une application unique afin de découvrir, de lancer ou de télécharger leurs applications d'entreprise à partir de tout périphérique avec une expérience utilisateur cohérente.

Pour implémenter ce cas d'utilisation, configurez les éléments suivants :

Approbation du périphérique

L'intégration d'Okta à Workspace ONE permet aux administrateurs d'établir l'approbation du terminal en évaluant la sécurité du terminal, par exemple si le terminal est géré, avant d'autoriser les utilisateurs finaux à accéder à des applications sensibles. Pour les terminaux iOS et Android, les stratégies de sécurité des terminaux sont configurées dans Okta et évaluées chaque fois qu'un utilisateur se connecte à une application protégée.

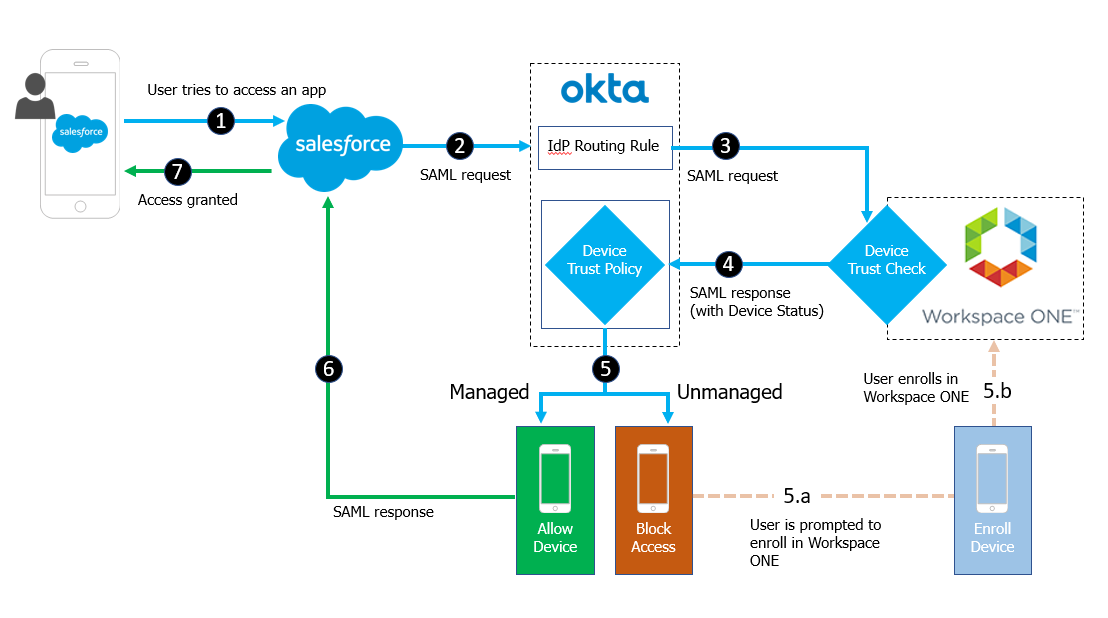

Par exemple, un flux d'approbation du terminal utilisant l'application Salesforce suivrait cette séquence pour les terminaux iOS et Android :

- L'utilisateur final tente d'accéder au locataire Salesforce.

- Salesforce effectue la redirection vers Okta en tant que fournisseur d'identité configuré.

- Okta traite la demande entrante et achemine le client vers le fournisseur d'identité Workspace ONE en fonction des règles de routage configurées.

- Workspace ONE demande à l'utilisateur de s'authentifier à l'aide de Mobile SSO pour iOS ou de Mobile SSO pour Android et effectue la redirection vers Okta avec l'état d'approbation du terminal.

- Okta termine l'évaluation de la stratégie d'approbation du terminal.

Si le terminal n'est pas géré, l'utilisateur est invité à s'inscrire à Workspace ONE.

- Okta émet l'assertion SAML pour Salesforce si la règle d'approbation du terminal est satisfaite en fonction de la réponse d'assertion SAML reçue de Workspace ONE.

Le cas d'utilisation de l'approbation de terminal nécessite une configuration de bout en bout, couvrant ainsi toutes les procédures de ce document. Pour implémenter ce cas d'utilisation, configurez les éléments suivants :

- Configurer Okta en tant que fournisseur d'identité pour Workspace ONE

- Configurer Workspace ONE Access comme fournisseur d'identité dans Okta

Établissez des relations basées sur SAML avec Workspace ONE pour la vérification de l'approbation du terminal.

- Configurer la source d'application dans Workspace ONE Access

- Configurer des applications Okta dans Workspace ONE Access

- Configurez les règles de routage du fournisseur d'identité et les stratégies d'accès.

- (Terminaux iOS et Android) Configurer l'approbation du terminal et les stratégies d'accès client pour les terminaux iOS et Android

- (Terminaux de postes de travail) Configurer l'approbation du terminal et les stratégies d'accès pour les terminaux de postes de travail