Pour configurer l'authentification Mobile SSO (pour Apple), configurez les paramètres d'authentification par certificat Mobile SSO (pour Apple) dans la console Workspace ONE Access et chargez le certificat de l'émetteur pour l'authentification par certificat.

La méthode d'authentification Mobile Single Sign-On (pour Apple) de Workspace ONE Access est une mise en œuvre de la méthode d'authentification par certificat pour les terminaux iOS (MDM) gérés par Workspace ONE UEM. Un certificat est déployé dans le profil du terminal UEM et est installé sur ce dernier lorsqu'il est inscrit dans la gestion des terminaux. Lorsque les utilisateurs accèdent à leurs applications et ressources d'entreprise, le certificat est automatiquement présenté, ce qui leur évite d'avoir à entrer à nouveau leurs informations d'identification pour ouvrir des applications sur leur terminal.

Configurez les méthodes d'authentification basées sur le cloud sur la page Intégrations > Méthodes d'authentification de la console Workspace ONE Access. Une fois la méthode d'authentification configurée, associez-la à un fournisseur d'identité intégré Workspace ONE Access sur la page Intégrations > Fournisseur d'identité et créez des règles de stratégie d'accès à appliquer à la méthode d'authentification sur la page Ressources > Stratégies. Dans Workspace ONE UEM Console, configurez le profil de terminal Apple avec le paramètre Extension SSO pour Apple et définissez le type de certificat UEM à déployer dans les terminaux Apple iOS.

Pour savoir comment installer et configurer tous les composants de l'authentification Mobile SSO pour Apple, reportez-vous au guide Mise en œuvre de l'authentification Mobile SSO (pour Apple) de VMware Workspace ONE Access pour les terminaux mobiles Apple gérés par Workspace ONE UEM.

Configurer l'authentification par certificat pour Mobile SSO (pour Apple)

Conditions préalables

- Enregistrez le certificat de l'émetteur que vous chargerez pour l'authentification Mobile SSO (pour Apple). Si vous utilisez le certificat Workspace ONE UEM, exportez et enregistrez le certificat racine à partir de la console Workspace ONE UEM, sur la page .

- (Facultatif) Une liste des identifiants d'objets (OID) des stratégies de certificat valides pour l'authentification par certificat.

- Pour le contrôle de la révocation, l'emplacement du fichier du CRL et l'URL du serveur OCSP.

- (Facultatif) L'emplacement du fichier de la signature du certificat de la réponse OCSP.

- (Facultatif) Sélectionnez l'authentification biométrique à configurer.

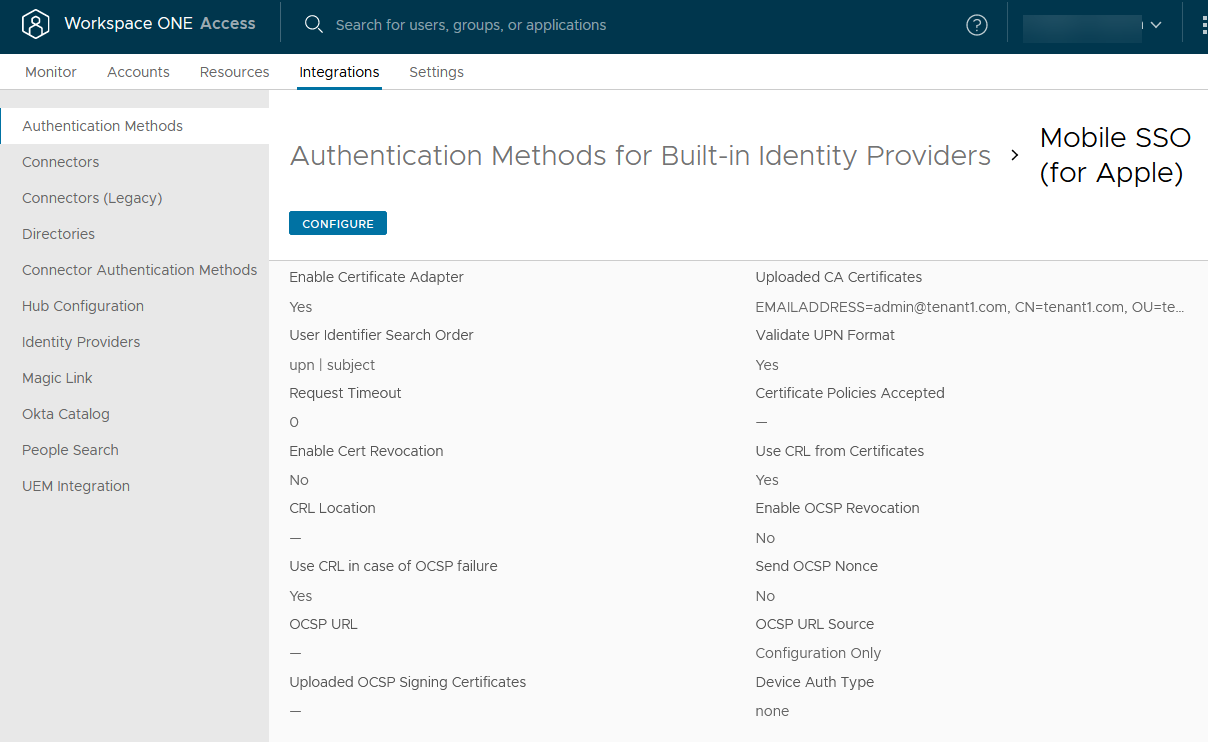

- Dans la console Workspace ONE Access, accédez à la page et sélectionnez Mobile SSO (pour Apple).

- Cliquez sur CONFIGURER et configurez les paramètres d'authentification par certificat.

Option Description Activer l'adaptateur de certificat Basculez vers Oui pour activer l'authentification par certificat. Certificats d'autorité de certification racine et intermédiaire Certificats d'autorité de certification chargés

Sélectionnez le certificat racine à charger que vous avez enregistré à partir de Workspace ONE UEM Console. Les fichiers de certificat chargés sont répertoriés ici.

Ordre de recherche de l'identifiant utilisateur Sélectionnez l'ordre de recherche pour localiser l'identifiant de l'utilisateur à l'intérieur du certificat. Pour l'authentification Mobile SSO (pour Apple), la valeur de l'attribut identifiant doit être la même dans les services Workspace ONE Access et Workspace ONE UEM. Sinon, Apple SSO échoue.

- upn. Valeur UserPrincipalName de l'autre nom du sujet.

- email. Adresse e-mail de l'autre nom du sujet.

- subject. Valeur UID provenant du sujet. Si l'UID est introuvable dans le DN de sujet, la valeur UID dans la zone de test CN est utilisée, si la zone de texte CN est configurée.

Note :- Si une autorité de certification Workspace ONE UEM est utilisée pour la génération d'un certificat client, l'ordre de recherche de l'identifiant d'utilisateur doit être UPN | Sujet.

- Si une autorité de certification d'entreprise tierce est utilisée, l'ordre de recherche de l'identifiant d'utilisateur doit être UPN | E-mail | Sujet et le modèle de certificat doit contenir le nom du sujet CN = {DeviceUid} : {EnrollmentUser}. Assurez-vous d'inclure le signe deux-points (:).

Valider le format UPN Basculez vers Oui pour valider le format de la zone de texte UserPrincipalName. Délai d'expiration de la demande Entrez le délai en secondes pour attendre une réponse. Si vous entrez zéro (0), le système attendra indéfiniment une réponse. Stratégies de certificat acceptées Créez une liste d'identifiants d'objets qui sont acceptés dans les extensions de stratégies de certificat. Entrez les numéros d'ID d'objet (OID) de la stratégie d'émission de certificat. Cliquez sur Ajouter pour ajouter des OID supplémentaires.

Activer la révocation de certificat Basculez vers Oui pour activer le contrôle de la révocation du certificat. Le contrôle de la révocation empêche les utilisateurs avec des certificats d'utilisateur révoqués de s'authentifier.

Utiliser la liste de révocation des certificats Basculez vers Oui pour utiliser la liste de révocation de certificats (CRL) publiée par l'autorité de certification qui a émis les certificats afin de valider l'état d'un certificat, révoqué ou non révoqué. Emplacement de la CRL Entrez le chemin d'accès au fichier du serveur ou le chemin d'accès au fichier local à partir duquel récupérer la liste de révocation des certificats. Autoriser la révocation OCSP Basculez vers Oui pour utiliser le protocole de validation des certificats OCSP (Online Certificate Status Protocol) afin de définir l'état de révocation d'un certificat. Utiliser la CRL en cas de défaillance du protocole Si vous configurez la CRL et OCSP, vous pouvez activer cette option pour utiliser la liste de révocation des certificats si l'option de vérification OCSP n'est pas disponible. Envoi de nonce OCSP Activez cette option si vous souhaitez que l'identifiant unique de la demande OCSP soit envoyé dans la réponse. URL d'OCSP Si vous avez activé la révocation OCSP, entrez l'adresse de serveur OCSP pour le contrôle de la révocation. Source de l'URL OCSP Sélectionnez la source à utiliser pour le contrôle de la révocation. - Sélectionnez Configuration uniquement pour effectuer le contrôle de la révocation du certificat à l'aide de l'URL d'OCSP fournie dans la zone de texte URL d'OCSP pour valider la chaîne de certificats complète.

- Sélectionnez Certificat uniquement (requis) pour effectuer le contrôle de la révocation du certificat à l'aide de l'URL d'OCSP qui existe dans l'extension AIA (Authority Information Access) de chaque certificat de la chaîne. L'URL OCSP doit être définie sur chaque certificat de la chaîne, sinon la vérification de la révocation du certificat échoue.

- Sélectionnez Certificat uniquement (facultatif) pour effectuer uniquement le contrôle de la révocation du certificat à l'aide de l'URL d'OCSP qui existe dans l'extension AIA du certificat. Ne contrôlez pas la révocation si l'URL d'OCSP n'existe pas dans l'extension AIA du certificat.

- Sélectionnez Certificat avec recours à la configuration pour effectuer le contrôle de la révocation du certificat à l'aide de l'URL d'OCSP extraite de l'extension AIA de chaque certificat de la chaîne, lorsque l'URL d'OCSP est disponible.

Si l'URL d'OCSP ne se trouve pas dans l'extension AIA, le recours consiste à vérifier la révocation à l'aide de l'URL d'OCSP configurée dans la zone de texte URL d'OCSP. La zone de texte URL d'OCSP doit être configurée avec l'adresse du serveur OCSP.

Certificats de signature du répondeur OCSP Certificats de signature OCSP téléchargés

Sélectionnez les fichiers de certificats de signature du répondeur OCSP à télécharger. Les fichiers de certificats de signature du répondeur OCSP téléchargés sont répertoriés ici.

Type d'authentification du terminal Mobile SSO (pour Apple) prend en charge l'obligation pour l'utilisateur de s'authentifier avec le terminal à l'aide d'un mécanisme biométrique (FaceID ou TouchID) ou d'un code secret avant d'utiliser le certificat sur le terminal pour effectuer l'authentification sur Workspace ONE Access. Si les utilisateurs doivent effectuer une vérification à l'aide d'un mécanisme biométrique avec ou sans code secret comme sauvegarde, sélectionnez l'option appropriée. Sinon, sélectionnez AUCUN. - Cliquez sur ENREGISTRER.

Les paramètres de configuration s'affichent sur la page Méthodes d'authentification Mobile SSO (pour Apple).

Étape suivante

Associez la méthode d'authentification Mobile SSO (pour Apple) au fournisseur d'identité intégré.

Configurez la règle de stratégie d'accès par défaut pour Mobile SSO (pour Apple).