Configurer les profils Android

Les profils Android permettent de s'assurer de la bonne utilisation des terminaux et de la protection des données sensibles. Les profils remplissent de nombreuses fonctions : ils permettent notamment de mettre en œuvre les règles et procédures internes, ou de configurer et de préparer des terminaux Android selon l'utilisation souhaitée.

Profils Android ou Android hérité

Lors du déploiement de profils, vous rencontrez deux types de profils Android : Android et Android (hérité). Sélectionnez l'option Profil Android si vous avez terminé l'enregistrement EMM Android. Si vous avez refusé l'inscription EMM, les profils Android (hérité) sont disponibles. Lorsque vous sélectionnez Android mais que vous n'avez pas procédé à l'inscription EMM pour Android, un message d'erreur s'affiche vous demandant d'aller sur la page des paramètres pour effectuer l'inscription EMM ou de procéder au déploiement du profil Android (hérité).

Mode Profil professionnel ou mode Terminaux gérés pour le travail

Un profil professionnel désigne un type d'administrateur spécial, conçu principalement pour un cas d'utilisation BYOD. Lorsque l'utilisateur dispose déjà d'un terminal personnel configuré avec son propre compte Google, l'enrôlement Workspace ONE UEM crée un profil professionnel dans lequel il installe VMware Workspace ONE Intelligent Hub. Workspace ONE UEM contrôle uniquement le profil professionnel. Les applications gérées sont installées dans le profil professionnel et disposent d'un badge de porte-documents orange pour se différencier des applications personnelles.

Le mode Géré pour le travail s'applique aux terminaux enrôlés à partir d'un état non provisionné ou réinitialisé aux paramètres d'usine. Ce mode est recommandé pour les terminaux professionnels. VMware Workspace ONE Intelligent Hub est installé pendant le processus de configuration et défini comme propriétaire du terminal, ce qui signifie que Workspace ONE UEM aura le contrôle total de l'ensemble du terminal.

Les profils Android afficheront les balises suivantes : Profil professionnel et Terminaux gérés pour le travail.

Les options de profil avec l'étiquette Profil professionnel s'appliquent uniquement aux paramètres du Profil professionnel et aux applications, et n'affectent pas les applications ou paramètres personnels de l'utilisateur. Par exemple, certaines restrictions désactivent l'accès à l'appareil photo ou la capture d'écran. Ces restrictions affectent uniquement les applications avec le badge Android dans le Profil professionnel et n'ont pas d'impact sur les applications personnelles. Les options de profil configurées pour les Terminaux gérés pour le travail s'appliquent à l'intégralité du terminal. Chaque profil expliqué dans cette section indique le type de terminal affecté par le profil.

Comportement des profils

Il arrive, pour diverses raisons, que plusieurs profils doivent être implémentés. Lorsque des profils en double sont déployés, la stratégie la plus restrictive est prioritaire. Par conséquent, si deux profils sont installés, et que l'un indique de bloquer l'appareil photo alors que l'autre indique de l'autoriser, Intelligent Hub pour Android combine les profils et bloque l'appareil photo pour choisir l'option la plus sécurisée.

Configurer un profil

Dans Workspace ONE UEM console, suivez le même chemin de navigation pour chaque profil. La section Aperçu affiche le Nombre total de terminaux attribués avec un affichage en liste. Vous pouvez voir les profils ajoutés dans l'onglet Résumé.

Pour configurer des profils :

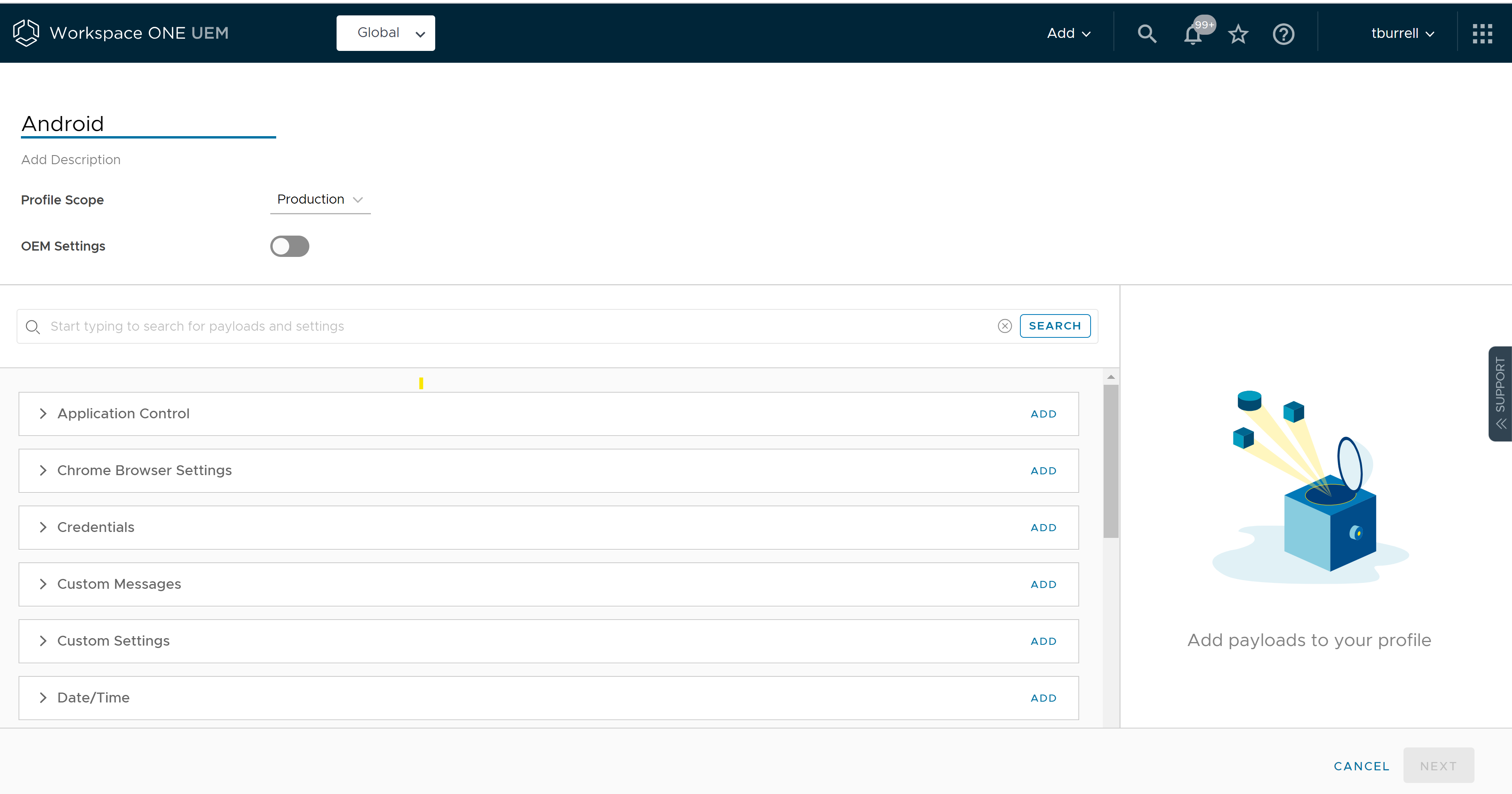

- Accédez à Ressources > Profils et lignes de base > Profils > Ajouter > Ajouter un profil > Android.

-

Configurez les paramètres :

Paramètres Description Nom Définissez le nom de votre profil et ajoutez une description que vous pourrez facilement reconnaître. Étendue du profil Définissez la manière dont le profil est utilisé dans votre environnement sur Production, Préenrôlement ou Les deux. Paramètres OEM Activez les paramètres OEM pour configurer des paramètres spécifiques pour les terminaux Samsung ou Zebra. Une fois que vous avez sélectionné l'OEM, vous verrez des profils et des paramètres supplémentaires qui sont uniques à l'un ou l'autre des OEM. -

Sélectionnez le bouton Ajouter pour le profil souhaité et configurez les paramètres selon les besoins. Vous pouvez utiliser le menu déroulant et prévisualiser les paramètres du profil avant de sélectionner Ajouter.

-

Sélectionnez Suivant pour configurer les paramètres de profil Attribution et Déploiement appropriés. Configurez les paramètres suivants :

Paramètres Description Smart Group Autoriser les exclusions Lorsque cette option est activée, une nouvelle zone de texte Exclure un groupe s'affiche. Vous pouvez ensuite sélectionner les groupes que vous souhaitez exclure de l'attribution du profil de terminal. Type d'attribution Détermine la façon dont le profil est déployé sur les terminaux : Automatique – Le profil est déployé sur tous les terminaux. Facultatif – Le profil peut être installé de manière optionnelle par l'utilisateur depuis le portail en libre-service ou déployé vers des terminaux individuels à la discrétion de l'administrateur. Les utilisateurs finaux peuvent également installer des profils représentant des applications Web, à l'aide d'un raccourci Web ou d'une section de configuration de signets. Et si vous configurez la section de configuration à afficher dans le catalogue d'applications, vous pouvez l'installer à partir du catalogue d'applications. Conformité – Le profil est appliqué au terminal par le moteur de conformité lorsque l'utilisateur ne parvient pas à entreprendre les actions correctives permettant de rendre le terminal conforme. Géré par Groupe organisationnel disposant des droits d'administration pour le profil. Installer uniquement dans les zones sélectionnées Activez cette option pour afficher l'option de géo-barrières : Installer uniquement sur les terminaux à l'intérieur des zones sélectionnées : Entrez une adresse n'importe où dans le monde et un rayon en kilomètres ou en miles pour créer un « périmètre d'installation de profil ». Planifier l'heure d'installation Activez cette option pour configurer les paramètres d'heure : Activer la Planification et installer le contenu uniquement pendant les périodes définies : définissez une horaire configurée durant laquelle les terminaux reçoivent le profil. -

Cliquez sur Enregistrer et publier.

Code d'accès

Une politique de code d'accès exige de vos utilisateurs finaux qu'ils saisissent un code d'accès, fournissant ainsi un premier niveau de sécurité pour les données sensibles des terminaux.

Les politiques de code secret de profil professionnel s'appliquent uniquement aux applications professionnelles afin que les utilisateurs n'aient pas à saisir de mots de passe complexes chaque fois qu'ils déverrouillent leur terminal lorsqu'il est inscrit avec un profil professionnel. Le profil professionnel conserve les données des applications d'entreprise protégées et permet aux utilisateurs finaux d'accéder aux applications et aux données personnelles comme bon leur semble. Pour les terminaux gérés pour le travail, cette politique de code d'accès s'applique au terminal. Le code d'accès professionnel est disponible sur Android 7.0 (Nougat) et versions ultérieures pour les terminaux enrôlés avec un profil professionnel.

Les politiques de code secret du terminal s'appliquent à l'ensemble du terminal (inscrit avec un profil professionnel ou géré pour le travail). Ce code d'accès doit être saisi chaque fois que le terminal est déverrouillé. Il peut être appliqué en plus du code d'accès professionnel.

Par défaut, lors de la création de nouveaux profils, seul le code secret professionnel est activé (le code secret du terminal est désactivé). L'administrateur doit activer manuellement le code secret du terminal.

Remarque : Lorsque le profil avec code secret est présent sur le terminal et que l'utilisateur ne définit pas le code secret, aucune application ou aucun profil n'est transféré vers le terminal tant que celui-ci n'est pas conforme.

Une fois les paramètres du profil de code secret définis, l'UEM Console avertit l'utilisateur via une notification permanente, afin qu'il mettre à jour les paramètres de code secret lorsqu'un code secret atteint la durée de vie minimale ou si un changement du code secret est requis. Les utilisateurs ne peuvent pas utiliser Intelligent Hub tant qu'ils n'ont pas configuré le code secret comme requis dans le profil. Sur les terminaux Samsung, l'utilisateur est verrouillé dans l'assistant de configuration de l'écran de verrouillage jusqu'à ce qu'il définisse un code secret répondant aux exigences de la politique de code secret. Pour les terminaux professionnel, les utilisateurs ne peuvent pas utiliser le terminal. Pour le profil professionnel et les terminaux COPE, les utilisateurs ne peuvent pas accéder aux applications professionnelles.

Complexité du code d’accès

Lorsque vous définissez le code secret professionnel ou du terminal, vous déterminez la complexité du code secret avant de configurer des paramètres supplémentaires. Tout d'abord, vous allez décider du niveau de granularité de vos exigences minimales de complexité de code secret en définissant les contrôles de complexité du code secret sur Basiques ou Avancés.

Lorsque vous sélectionnez Basiques vous pouvez simplement définir la complexité sur Basse, Moyenne ou Élevée. Pour Basse, les utilisateurs peuvent définir un verrouillage d'écran de n'importe quel type. Pour une complexité Moyenne, les utilisateurs devront définir un code pin ou un code secret complexe sur leur terminal sans exigence de longueur minimale. Lorsque Haute est sélectionné, les utilisateurs devront définir l'un des éléments suivants :

- Un code PIN complexe d'une longueur minimale de 8 caractères

- Un mot de passe d'une longueur minimale de 6 caractères

Si vous sélectionnez Avancés, vous devez définir les paramètres Contenu du code secret et Longueur minimale du code secret répertoriés dans les paramètres du profil.

Les paramètres disponibles pour le profil Code secret sont présentés ci-dessous.

| Paramètre | Description |

|---|---|

| Activer la stratégie de code secret professionnel | Activez cette option pour appliquer les politiques de codes d'accès uniquement aux applications badgées par Android. |

| longueur min. du code d'accès | Assurez-vous que les codes d'accès sont suffisamment complexes en définissant un nombre minimal de caractères. |

| Contenu du code d'accès | Assurez-vous que le contenu du code secret répond à vos exigences en matière de sécurité en sélectionnant l'une des options suivantes dans le menu déroulant : Indifférent, Numérique, Alphanumérique, Alphabétique, Complexe, Numérique complexe ou Biométrique faible. |

| Utilisez des valeurs simples pour un accès rapide ou des codes d'accès alphanumériques pour une sécurité renforcée. Vous pouvez également exiger un nombre minimum de caractères complexes (@, #, &, ! , ? ) dans le code d'accès. | |

| Un contenu de code d'accès à faible biométrie permet d'utiliser des méthodes de déverrouillage biométrique avec une sécurité réduite, telles que la reconnaissance faciale. Important : Si le nombre minimal de caractères complexes dans le mot de passe est supérieur à 4, au moins un caractère en minuscule et un caractère en majuscule sont nécessaires (terminaux SAFE v5.2 uniquement). | |

| Nombre maximum de tentatives infructueuses | Indiquez le nombre de tentatives autorisées avant la réinitialisation du terminal. |

| Durée de vie maximale du code d'accès (en jours) | Indiquez le nombre maximum de jours durant lequel le code d'accès restera actif. |

| Alerte de modification du code secret | Définit la durée restante avant l'expiration du code secret. L'utilisateur recevra une notification l'invitant à le modifier. Cette option est également disponible dans la stratégie de code secret du terminal. L'utilisateur est invité à modifier le code secret via l'invite sur son terminal, mais il n'est pas autorisé à y effectuer d'autres tâches. Vous pouvez configurer une stratégie de conformité ou utiliser les paramètres du Workspace ONE Intelligent Hub pour Android afin de créer et d'appliquer un code secret qui est à nouveau ajouté au terminal. |

| historique du code d'accès | Indiquez le nombre de changements de code d'accès requis avant qu'un ancien code ne puisse être réutilisé. |

| Plage d'expiration du verrouillage du profil professionnel (en minutes) | Définit le délai d'inactivité avant que l'écran du terminal ne se verrouille. |

| Plage avant le code secret requis (en minutes) | Définit la durée après le déverrouillage d'un terminal via une authentification non forte (telle qu'une empreinte digitale ou une reconnaissance faciale) qui s'écoule avant qu'un code secret ne soit requis. Cette option est également disponible dans la stratégie de code secret du terminal. |

| Autoriser le verrouillage One | Désactivez cette option pour forcer l'utilisation d'un code d'accès distinct et plus restrictif comme code d'accès du profil professionnel et comme code d'accès du terminal. |

| Le verrouillage One est activé en arrière-plan jusqu'à ce qu'un code secret de profil professionnel soit créé. Lorsqu'un utilisateur doit créer un code d'accès de terminal et de profil professionnel, il peut choisir celui qu'il doit créer en premier, mais les exigences les plus complexes sont appliquées en premier. | |

| Remarque : S'applique aux profils professionnels des terminaux Android 9.0+ et aux terminaux COPE uniquement. | |

| Autoriser les options biométriques | Activez cette option pour autoriser les méthodes de déverrouillage biométriques, telles que la reconnaissance faciale. |

| Autoriser le capteur d'empreinte | Activez ce paramètre pour permettre aux utilisateurs d'utiliser leurs empreintes digitales pour déverrouiller leurs terminaux. Désactivez cette option pour empêcher l'utilisation de l'empreinte digitale comme méthode d'authentification principale, et demandez à l'utilisateur d'entrer un mot de passe spécifié dans le profil. |

| Autoriser la reconnaissance faciale | Désactivez cette option pour empêcher la configuration ou la sélection de la méthode de déverrouillage facial.Remarque : S'applique aux terminaux professionnels gérés Android 9.0+ uniquement. |

| Autoriser la reconnaissance d'iris | Désactivez cette option pour empêcher la configuration ou la sélection de la méthode de reconnaissance d'iris.Remarque : S'applique aux terminaux professionnels gérés Android 9.0+ uniquement. |

| Activer la stratégie de code secret du terminal | Appliquez les politiques de code d'accès pour le terminal enrôlé avec un profil professionnel. Ce code d'accès doit être saisi pour déverrouiller le terminal. Il peut être appliqué en plus du code d'accès professionnel. Pour les terminaux gérés pour le travail, cette politique de code d'accès est appliquée au terminal. |

| longueur min. du code d'accès | Assurez-vous que les codes d'accès sont suffisamment complexes en définissant un nombre minimal de caractères. |

| Définir le code secret initial | Activez cette option pour définir un code secret initial au niveau du terminal sur tous les terminaux déployés. Après le déploiement, il est possible de réinitialiser le code secret au niveau du terminal. Remarque : S'applique aux terminaux professionnels gérés Android 7.0+ uniquement. |

| Contenu du code d'accès | Pour vous assurer que le contenu du code d'accès respecte vos exigences de sécurité, sélectionnez Indifférent, Numérique, Alphanumérique, Alphabétique,Complexe ou Numérique complexe dans le menu déroulant. |

| Nombre maximum de tentatives infructueuses | Indiquez le nombre de tentatives autorisées avant la réinitialisation du terminal. |

| Durée de vie maximale du code d'accès (en jours) | Indiquez le nombre maximum de jours durant lequel le code d'accès restera actif. |

| Alerte de modification du code secret | Définit la durée restante avant l'expiration du code secret. L'utilisateur recevra une notification l'invitant à le modifier. |

| historique du code d'accès | Indiquez le nombre de changements de code d'accès requis avant qu'un ancien code ne puisse être réutilisé. |

| Plage d'expiration du verrouillage du profil professionnel (en minutes) | Définissez le temps d'inactivité avant le verrouillage automatique de l'écran du terminal. |

| Autoriser les options biométriques | Activez cette option pour autoriser les méthodes de déverrouillage biométriques, telles que la reconnaissance faciale. |

| Autoriser le déverrouillage par empreintes digitales | Autorisez le déverrouillage par empreinte digitale comme deuxième méthode d'authentification uniquement, et demandez à l'utilisateur de saisir un mot de passe spécifié dans le profil. |

| Autoriser la reconnaissance faciale | Désactivez cette option pour empêcher la configuration ou la sélection de la méthode Déverrouillage facial sur le terminal Samsung.Remarque : S'applique aux terminaux professionnels gérés Android 9.0+ uniquement. |

| Autoriser la reconnaissance d'iris | Désactivez cette option pour empêcher la configuration ou la sélection de la méthode Scanner d'iris sur le terminal Samsung.Remarque : S'applique aux terminaux professionnels gérés Android 9.0+ uniquement. |

| Code secret visible | Activez ce paramètre pour afficher le code secret à l'écran, tel qu'il est saisi. Pour les terminaux Samsung. Nécessite que vous activiez les Paramètres OEM dans le profil Général et Samsung à partir de la liste déroulante Sélectionner OEM. |

| Exiger le chiffrement de la carte SD | Indiquez si la carte SD requiert un chiffrement. Pour les terminaux Samsung. Nécessite que vous activiez les Paramètres OEM dans le profil Général et Samsung à partir de la liste déroulante Sélectionner OEM. |

| Nombre maximum de caractères répétés | Pour empêcher vos utilisateurs finaux de saisir des codes d'accès répétitifs facilement piratables comme « 1111 », définissez un nombre maximum de caractères répétés. Pour les terminaux Samsung. |

Les paramètres suivants s'appliquent si vous sélectionnez Complexe dans la zone de texte Contenu du code d'accès.

| Paramètre | Description |

|---|---|

| Nombre minimum de lettres | Indiquez le nombre de lettres qui peuvent être incluses dans le code d'accès. |

| Nombre minimum de minuscules | Indiquez le nombre de lettres minuscules requises dans le code secret. |

| Nombre minimum de majuscules | Indiquez le nombre de lettres majuscules requises dans le code secret. |

| Nombre minimum de caractères non alphabétiques | Indiquez le nombre de caractères spéciaux requis dans le code secret. |

| Nombre minimum de chiffres | Indiquez le nombre de chiffres requis dans le code secret. |

| Nombre minimum de symboles | Indiquez le nombre de symboles requis dans le code secret. |

Les paramètres suivants s'appliquent pour définir un code secret sur un terminal Samsung.

Ces paramètres s'affichent uniquement lorsque les Paramètres OEM dans les profils Général et Samsung à partir du menu déroulant Sélectionner OEM sont sélectionnés.

| Paramètre | Description |

|---|---|

| Code secret visible | Activez ce paramètre pour afficher le code secret à l'écran, tel qu'il est saisi. |

| Autoriser le déverrouillage par empreintes digitales | Autorisez le déverrouillage par empreinte digitale comme deuxième méthode d'authentification uniquement, et demandez à l'utilisateur de saisir un mot de passe spécifié dans le profil. |

| Exiger le chiffrement de la carte SD | Indiquez si la carte SD requiert un chiffrement. |

| Demander le code d'accès | Nécessite que l'utilisateur entre le code secret utilisé pour chiffrer la carte SD. Si la case n'est pas cochée, certains terminaux autorisent le chiffrement de la carte SD sans interaction de l'utilisateur. |

| Nombre maximum de caractères répétés | Pour empêcher vos utilisateurs finaux de saisir des codes d'accès répétitifs facilement piratables comme « 1111 », définissez un nombre maximum de caractères répétés. |

| Longueur maximum des séquences numériques | Empêchez vos utilisateurs finaux de saisir un code d'accès sous forme d'une séquence numérique facilement piratable comme « 1234 ». Pour les terminaux Samsung. |

| Autoriser le scanner d'iris | Désactivez cette option pour empêcher la configuration ou la sélection de la méthode Scanner d'iris sur le terminal Samsung. |

| Autoriser le déverrouillage facial | Désactivez cette option pour empêcher la configuration ou la sélection de la méthode Déverrouillage facial sur le terminal Samsung. |

| Superposition de l'écran de verrouillage | Activez ce paramètre pour permettre aux administrateurs d'envoyer des informations qui s'afficheront sur l'écran de verrouillage des terminaux des utilisateurs finaux. |

| - Superposition d'images – Importez des images à superposer à l'écran de verrouillage. Vous pouvez importer une image principale et une image secondaire, puis déterminer la position et la transparence de chacune. | |

| - Informations sur l'entreprise – Saisissez les informations sur l'entreprise à afficher sur l'écran de verrouillage. Ces informations peuvent servir en cas d'urgence, si le terminal est perdu ou signalé comme volé. | |

| Le paramètre de superposition sur l'écran de verrouillage s'applique uniquement aux terminaux SAFE 5.0 et versions ultérieures. Ce paramètre reste configuré sur le terminal durant son utilisation et ne pourra pas être modifié par l'utilisateur final. |

Configurer la superposition de l'écran de verrouillage (Android)

L'option Superposition de l'écran de verrouillage dans les profils de code secret vous donne la possibilité de superposition des informations sur l'image de verrouillage de l'écran afin de fournir des informations à l'utilisateur final ou à toute personne susceptible de trouver un terminal verrouillé. La superposition de l'écran de verrouillage fait partie du profil Code d'accès.

La superposition de l'écran de verrouillage est une fonctionnalité native pour Android qui est disponible pour plusieurs licences OEM.

Les paramètres de la superposition de l'écran de verrouillage pour les profils Android s'affichent lorsque le champ Paramètres OEM est défini sur Activé et que Samsung est sélectionné dans le champ Sélectionner l'OEM. Le champ Paramètres OEM du profil général s'applique uniquement aux profils Android et non aux configurations Android (héritées).

Configurez les paramètres de Superposition d'images selon les besoins :

| Paramètre | Description |

|---|---|

| Type de superposition d'images | Sélectionnez Image unique ou Plusieurs images pour déterminer le nombre d'images à superposer. |

| Image principale | Importez un fichier image. |

| Position au premier plan de l'image principale en pourcentage | Déterminez la position de l'image au premier plan en indiquant une valeur comprise entre 0 et 90 %. |

| Position inférieure de l'image principale en pourcentage | Déterminez la position de l'image en arrière-plan en indiquant une valeur comprise entre 0 et 90 %. |

| Image secondaire | Importez une deuxième image si vous le souhaitez. Ce paramètre s'affiche uniquement si vous avez sélectionné l'option Plusieurs images, dans le champ Type de superposition d'images. |

| Position de l'image secondaire en pourcentage | Déterminez la position de l'image au premier plan en indiquant une valeur comprise entre 0 et 90 %. Ce paramètre s'affiche uniquement si vous avez sélectionné l'option Plusieurs images, dans le champ Type de superposition d'images. |

| Position inférieure de l'image secondaire en pourcentage | Déterminez la position de l'image en arrière-plan en indiquant une valeur comprise entre 0 et 90 %. Ce paramètre s'affiche uniquement si vous avez sélectionné l'option Plusieurs images, dans le champ Type de superposition d'images. |

| Image en filigrane | Déterminez la transparence de l'image en sélectionnant Transparent ou Opaque. |

Configurez les paramètres des Informations sur l'entreprise.

| Paramètre | Description |

|---|---|

| Nom de l'entreprise | Saisissez le nom de l'entreprise à afficher. |

| Logo de l'entreprise | Importez le logo de l'entreprise sous forme de fichier image. |

| Adresse de l'entreprise | Indiquez l'adresse de l'entreprise. |

| Numéro de téléphone de l'entreprise | Indiquez le numéro de téléphone de l'entreprise. |

| Image en filigrane | Déterminez la transparence de l'image en sélectionnant Transparent ou Opaque. |

Paramètres du navigateur Chrome

Le profil Paramètres du navigateur Chrome vous aide à gérer les paramètres de l'application Work Chrome.

Chrome est le navigateur Web de Google. Chrome offre un certain nombre de fonctionnalités telles que la recherche, l'omnibox (une zone permettant de faire des recherches et de naviguer), le remplissage automatique, l'enregistrement des mots de passe et la connexion au compte Google pour accéder instantanément aux derniers onglets et recherches sur tous vos terminaux. L'application Work Chrome fonctionne de la même manière que la version personnelle de Chrome. La configuration de ce profil n'affectera pas l'application Chrome personnelle de l'utilisateur. Vous pouvez pousser ce profil avec une charge utile VPN ou Identifiants Wi-Fi séparée pour garantir que les utilisateurs finaux peuvent s'authentifier et se connecter à vos sites et systèmes internes. Cela permet de s'assurer que les utilisateurs utilisent l'application Work Chrome à des fins professionnelles.

Matrice des paramètres du navigateur Chrome (Android)

Le profil Paramètres du navigateur Chrome vous aide à gérer les paramètres de l'application Work Chrome. La configuration de ce profil n'affectera pas l'application Chrome personnelle de l'utilisateur. Vous pouvez pousser ce profil avec une charge utile VPN ou Identifiants Wi-Fi séparée pour garantir que les utilisateurs finaux peuvent s'authentifier et se connecter à vos sites et systèmes internes.

Cette matrice présente en détail les paramètres disponibles dans le profil du navigateur Chrome :

| Paramètre | Description |

|---|---|

| **Autoriser les cookies | Sélectionnez ce paramètre pour déterminer les paramètres de cookies du navigateur.** |

| Autoriser les cookies sur ces sites | Spécifiez les URL autorisées à définir des cookies. |

| Bloquer les cookies sur ces sites | Spécifiez les URL non autorisés à définir des cookies. |

| Autoriser uniquement les cookies de session sur ces sites | Spécifiez les sites autorisés à définir des cookies uniquement pour la session. |

| **Autoriser les images | Sélectionnez ce paramètre pour déterminer les sites autorisés à afficher des images. |

| Autoriser les images sur ces sites | Spécifiez une liste d'URL autorisées à afficher des images. |

| Bloquer les images sur ces sites | Spécifiez une liste d'URL non autorisées à afficher des images. |

| Autoriser JavaScript | Sélectionnez les paramètres JavaScript du navigateur. |

| Autoriser Javascript sur ces sites | Spécifiez les sites autorisés à exécuter JavaScript. |

| Bloquer Javascript sur ces sites | Spécifiez les sites non autorisés à exécuter JavaScript. |

| Autoriser les fenêtres pop-up | Sélectionnez les paramètres de pop-up du navigateur. |

| Autoriser les pop-ups sur ces sites | Sélectionnez une option pour identifier les sites autorisés à ouvrir des fenêtres contextuelles. |

| Bloquer les pop-ups sur ces sites | Spécifiez les sites non autorisés à ouvrir des fenêtres pop-up. |

| Autoriser le suivi de la localisation | Déterminez si les sites Web sont autorisés à effectuer le suivi de l'emplacement physique des utilisateurs. |

| Mode proxy | Spécifiez le serveur proxy utilisé par Google Chrome et empêchez les utilisateurs de modifier les paramètres de proxy. |

| URL du serveur proxy | Spécifiez l'URL du serveur proxy. |

| URL du fichier PAC du proxy | Indiquez une URL pointant vers un fichier .pac du proxy. |

| Règles de contournement du proxy | Spécifiez les paramètres de proxy à contourner. Cette stratégie n'entre en vigueur que si vous avez sélectionné les paramètres de proxy manuels. |

| Forcer Google SafeSearch | Activez ce paramètre pour forcer les requêtes de recherche dans la recherche Web Google à effectuer avec SafeSearch. |

| **Forcer le mode sécurisé de YouTube | Activez ce paramètre pour donner aux utilisateurs la possibilité de bloquer le contenu pour adulte. |

| **Activer Touch to Search | Permet d'utiliser Touch to Search dans l'affichage du contenu de Google Chrome. |

| Activer le moteur de recherche par défaut | Spécifiez le moteur de recherche par défaut. |

| Nom du moteur de recherche par défaut | Spécifiez le nom du moteur de recherche par défaut. |

| Mot-clé du moteur de recherche par défaut | Spécifiez la recherche par mot-clé pour le moteur de recherche par défaut. |

| URL de recherche du moteur de recherche par défaut | Spécifiez l'URL du moteur de recherche utilisé lorsque vous effectuez une recherche par défaut. |

| URL suggérée du moteur de recherche par défaut | Spécifiez l'URL du moteur de recherche utilisé pour fournir des suggestions de recherche. |

| URL instantanée du moteur de recherche par défaut | Spécifiez les moteurs de recherche par défaut lorsque l'utilisateur saisit des demandes de recherche. |

| Icône du moteur de recherche par défaut | Spécifiez l'URL de l'icône des favoris du moteur de recherche par défaut. |

| Encodages du moteur de recherche par défaut | Spécifiez les encodages de caractères pris en charge par le moteur de recherche. Les encodages sont des noms de page de code tels que UTF-8, GB2312 et ISO-8859-1. Si elle n'est pas définie, la valeur par défaut sera utilisé (UTF-8). |

| Liste d'URL alternatives pour le moteur de recherche par défaut | Spécifiez une liste d'URL alternatives qui peuvent être utilisées pour extraire des termes de recherche du moteur de recherche. |

| Clé de remplacement des termes de recherche | Entrez toutes les clés de remplacement des termes de recherche. |

| URL de l'image du moteur de recherche | Spécifiez l'URL du moteur de recherche utilisé pour permettre une recherche d'images. |

| **URL du nouvel onglet | Spécifiez l'URL utilisée par un moteur de recherche pour fournir une page Nouvel onglet. |

| Paramètres de recherche d'URL POST | Spécifiez les paramètres utilisés lors de la recherche d'une URL avec POST. |

| Paramètres de recherche de suggestion POST | Spécifiez les paramètres utilisés lors d'une recherche d'images avec POST. |

| Paramètres de recherche d'image POST | Spécifiez les paramètres utilisés lors d'une recherche d'images avec POST. |

| Activer le gestionnaire de mots de passe | Activez l'enregistrement de mots de passe dans le gestionnaire de mots de passe. |

| Activer les autres pages d'erreur | Activez ce paramètre pour utiliser les autres pages d'erreur intégrées dans Google Chrome (tels que « Page non trouvée »). |

| Activer la saisie automatique | Activez ce paramètre pour permettre aux utilisateurs de renseigner automatiquement des formulaires Web en utilisant les informations stockées précédemment tels que les informations d'adresse ou de carte de crédit. |

| Activer l'impression | Activez cette option pour autoriser l'impression dans Google Chrome. |

| Activer la fonctionnalité proxy de compression des données | Spécifiez l'une des options suivantes pour le proxy de compression des données : Toujours activer, toujours désactiver. Le proxy de compression des données peut réduire l'utilisation des données cellulaires et accélérer la navigation Web mobile en utilisant des serveurs proxy hébergés par Google pour optimiser le contenu du site Web. |

| Activer la navigation sécurisée | Activez ce paramètre pour activer la navigation sécurisée de Google Chrome. |

| Désactiver l'enregistrement de l'historique du navigateur | Activez ce paramètre pour désactiver l'enregistrement de l'historique du navigateur Google Chrome. |

| Empêcher de continuer après une alerte de navigation sécurisée | Activez ce paramètre pour empêcher les utilisateurs de continuer au-delà de la page d'avertissement de sites malveillants. |

| Désactiver le protocole SPDY | Désactive l'utilisation du protocole SPDY dans Google Chrome. |

| Activer la prédiction du réseau | Sélectionnez la prédiction du réseau dans Google Chrome. |

| Activer les fonctionnalités obsolètes de la plateforme Web pour une durée limitée | Spécifiez une liste de fonctionnalités de plateforme Web obsolètes pour les réactiver temporairement. |

| Forcer la recherche sécurisée | Activez cette fonction pour activer la recherche sécurisée lors de l'utilisation du navigateur Web. |

| Disponibilité de la navigation privée | Spécifiez si un utilisateur peut ouvrir des pages en mode de navigation privée dand Google Chrome. |

| Autorise la connexion à Chromium | Activez ce paramètre pour forcer les utilisateurs Chrome à se connecter au navigateur s'ils se sont connectés à Gmail sur le Web. |

| Activer les suggestions de recherche | Activez les suggestions de recherche dans l'omnibox de Google Chrome. |

| Activer la traduction | Activez le service Google Traduction intégré à Google Chrome. |

| Active ou désactive la modification des signets | Activez ce paramètre pour autoriser l'ajout, la suppression ou la modification de signets. |

| Signets gérés | Spécifiez une liste de signets gérés. |

| Bloquer l'accès à une liste d'URL | Entrez des URL dans la liste noire pour empêcher l'utilisateur de charger des pages Web. |

| Exceptions à la liste d'URL bloquées | Entrez les URL des exceptions de la liste de blocage. Vous pouvez séparer la liste par des virgules. |

| Version SSL minimale activée | Sélectionnez la version SSL minimale dans le menu déroulant. |

| Version minimale de SSL à rétablir | Sélectionnez la version SSL minimale à rétablir depuis le menu déroulant. |

Restrictions

Les profils de restriction dans la console UEM verrouillent la fonctionnalité native des terminaux Android. Les restrictions et le comportement disponibles varient en fonction de l'enrôlement du terminal.

Le profil Restrictions affiche des étiquettes qui indiquent si la restriction sélectionnée s'applique au mode Profil professionnel, Terminaux gérés pour le travail ou aux deux. Cependant, pour les terminaux avec un Profil professionnel, elles n'affectent que les applications badgées par Android. Par exemple, lorsque vous configurez des restrictions pour le Profil professionnel, vous pouvez désactiver l'accès à l'application Camera professionnelle. Ceci affecte uniquement l'application Camera badgée par Android et non l'application Camera personnelle de l'utilisateur.

Note : quelques applications système sont incluses par défaut dans le profil professionnel : Work Chrome, Google Play, Google Settings, Contacts et Camera, par exemple. Ces applications peuvent être masquées à l'aide d'un profil de restrictions et n'affectent pas l'application Camera personnelle de l'utilisateur.

Restrictions sur l'utilisation de comptes Google non gérés

Il est possible que vous souhaitiez autoriser des personnes à ajouter des comptes Google non gérés ou personnels, par exemple, pour lire des mails personnels, mais que vous vouliez quand même empêcher le compte personnel d'installer des applications sur le terminal. Vous pouvez définir une liste de comptes que les personnes peuvent utiliser dans Google Play dans la Workspace ONE UEM console.

Déployez une section de configuration Restrictions pour renforcer la sécurité sur des terminaux Android. Les sections de configuration Restrictions permettent de désactiver l'accès des utilisateurs aux fonctions du terminal pour veiller à ce que les terminaux ne soient pas altérés.

Sélectionnez le profil Restrictions et configurez les paramètres :

| Paramètres | Description |

|---|---|

| Fonctionnalités des terminaux | Les restrictions au niveau du terminal peuvent désactiver des fonctionnalités importantes des terminaux comme l'appareil photo, la capture d'écran et la réinitialisation aux paramètres d'usine, pour une productivité et une sécurité optimales. La désactivation de l'appareil photo évite par exemple que des documents sensibles ne soient photographiés et transmis à un tiers extérieur à l'entreprise. Le blocage des captures d'écran aide à préserver la confidentialité du contenu professionnel du terminal. |

| Win32 | Les restrictions au niveau de l'application peuvent désactiver certaines applications comme YouTube et le navigateur natif, ce qui vous permet de garantir le respect des politiques d'utilisation des terminaux de l'entreprise. |

| Synchronisation et stockage | Contrôlez la manière dont les informations sont stockées sur les terminaux afin de maintenir un équilibre optimal entre productivité et sécurité. La désactivation des sauvegardes Google et USB permet par exemple de conserver les données mobiles professionnelles sur les terminaux gérés et hors de portée d'individus malveillants. |

| Réseau | Empêchez les terminaux d'accéder au Wi-Fi et aux connexions données pour vous assurer que les utilisateurs finaux ne consultent pas d'informations sensibles via une connexion non sécurisée. |

| Professionnel et personnel | Permet de définir l'accès et le partage des informations entre un conteneur personnel et un conteneur professionnel. Ces paramètres s'appliquent uniquement au mode Profil professionnel. |

| services de localisation | Configurer les paramètres du service de localisation uniquement pour les terminaux gérés pour le travail. Cette restriction se comporte différemment selon les versions d'Android. Dans Android 8.0 et versions inférieures, le comportement fonctionne conformément au paramètre sélectionné dans UEM Console . Dans Android 9.0 et versions ultérieures, chaque paramètre active ou désactive les services de localisation comme suit :Aucun ne fait rien. Ne pas autoriser l'accès- Désactive les services de localisation, Configurer la localisation GPS uniquement - Active les services de localisation. Configurer la localisation en mode Économie d'énergie uniquement - Désactive les services de localisation. Configurer la localisation de haute précision uniquement - Désactive les services de localisation. |

| Samsung Knox | Configurez les restrictions spécifiquement pour les terminaux Android exécutant Samsung Knox. Cette section est disponible uniquement lorsque l'option Paramètres OEM du profil général est activée et que Samsung est sélectionné dans le champ Sélectionner OEM. |

Restrictions spécifiques pour Android

Cette matrice fournit un aperçu des configurations de restrictions proposées par type de propriété du terminal.

| Fonctionnalité | Mode Terminaux gérés pour le travail | Mode Profil professionnel | |

|---|---|---|---|

| Fonctionnalités des terminaux | |||

| Autoriser le rétablissement des paramètres d'origine | ✓ | ✓ | |

| Autoriser la capture d'écran | ✓ | ✓ | |

| Autoriser l'ajout de comptes Google | ✓ | ✓ | |

| Autoriser la suppression du compte professionnel Android | ✓ | ||

| Autoriser les appels téléphoniques sortants | ✓ | ||

| Autoriser l'envoi/la réception de SMS | ✓ | ||

| Autoriser les modifications d'identifiants | ✓ | ||

| Autoriser toutes les fonctionnalités Keyguard | ✓ | ||

| Autoriser l'appareil photo Keyguard | ✓ | ||

| Autoriser les notifications Keyguard | ✓ | ||

| Autoriser le capteur d'empreinte digitale Keyguard | ✓ | ✓ | |

| Autoriser le statut Keyguard Trust Hub | ✓ | ✓ | |

| Autoriser les notifications non rédigées Keyguard | ✓ | ✓ | |

| Forcer l'activation de l'écran lorsque le terminal est branché sur un chargeur CA (Android 6.0 et versions ultérieures) | ✓ | ||

| Forcer l'activation de l'écran lorsque le terminal est branché sur un chargeur USB (Android 6.0 et versions ultérieures) | ✓ | ||

| Forcer l'activation de l'écran lorsque le terminal est branché sur un chargeur sans fil (Android 6.0 et versions ultérieures) | ✓ | ||

| Autoriser la modification du papier peint (Android 7.0 et versions ultérieures) | ✓ | ||

| Barre d'état autorisée | ✓ | ||

| Autoriser Keyguard (Android 6.0 et versions ultérieures) Ce paramètre est ignoré lorsqu'un code secret est présent sur le terminal. | ✓ | ||

| Autoriser l'ajout d'utilisateurs | |||

| Autoriser la suppression des utilisateurs | |||

| Autoriser le démarrage sécurisé (Android 6.0 et versions ultérieures) | ✓ | ||

| Autoriser la modification du papier peint (Android 7.0 et versions ultérieures) | |||

| Autoriser le changement de l'icône utilisateur (Android 7.0 et versions ultérieures) | ✓ | ✓ | |

| Autoriser l'ajout/la suppression de comptes | ✓ | ✓ | |

| Limiter l'interface utilisateur du système (toasts, activités, alertes, erreurs, superpositions) | ✓ | ||

| Définir le nombre maximal de jours de désactivation du profil professionnel | ✓ | ||

| Win32 | |||

| Autoriser la caméra | ✓ | ✓ | |

| Autoriser Google Play | ✓ | ✓ | |

| Autoriser le navigateur Chrome | ✓ | ||

| Autoriser l'installation d'applications non disponibles dans les magasins publics | ✓ | ✓ | |

| Autoriser la modification d'applications dans les paramètres | ✓ | ||

| Autoriser l'installation d'applications | ✓ | ✓ | |

| Autoriser la désinstallation d'applications | ✓ | ✓ | |

| Autoriser la désactivation de la vérification d'application | ✓ | ✓ | |

| Ignorer le tutoriel d'utilisation et les conseils d'introduction | ✓ | ✓ | |

| Autoriser la mise sur liste blanche des services d'accessibilité | ✓ | ||

| Restreindre les méthodes d'entrée | ✓ | ✓ | |

| Synchronisation et stockage | |||

| Autoriser le débogage USB | ✓ | ||

| Autoriser le stockage USB en masse✓ | |||

| Autoriser l'ajout de support de stockage physique | ✓ | ||

| Autoriser le transfert de fichier par port USB | ✓ | ||

| Autoriser le service de sauvegarde (Android 8.0 et versions ultérieures) | |||

| Réseau | |||

| Autoriser les changements de Wi-Fi | ✓ | ||

| Autoriser la connexion Bluetooth | ✓ | ||

| Autoriser Bluetooth (Android 8.0 et versions ultérieures) | ✓ | ||

| Autoriser le partage des contacts par Bluetooth (Android 8.0 et versions ultérieures)* | ✓ | ||

| Autoriser les connexions Bluetooth sortantes* | ✓ | ✓ | |

| Autoriser le partage de toutes les connexions | ✓ | ||

| Autoriser les modifications de VPN | ✓ | ||

| Autoriser les modifications de réseau mobile | ✓ | ||

| Autoriser le NFC | ✓ | ||

| Autoriser les modifications de profils Wi-Fi gérés (Android 6.0 et versions ultérieures) | ✓ | ||

| Professionnel et personnel | |||

| Autoriser la copie du presse-papiers entre les applications professionnelles et personnelles | ✓ | ||

| Autoriser les applications professionnelles à accéder aux documents depuis les applications personnelles | ✓ | ||

| Autoriser les applications personnelles à accéder aux documents depuis les applications professionnelles | ✓ | ||

| Autoriser les applications personnelles à partager des documents avec les applications professionnelles | ✓ | ||

| Autoriser les applications professionnelles à partager des documents avec les applications personnelles | |||

| Autoriser l'affichage des coordonnées professionnelles de l'ID sur le cadran du téléphone | ✓ | ||

| Autoriser l'ajout de widgets professionnels sur l'écran d'accueil personnel | ✓ | ||

| Autoriser l'ajout des contacts professionnels à l'application de contacts personnels (Android 7.0 et versions ultérieures) | |||

| Accès au calendrier entre profils (permet aux développeurs d'applications de calendrier Android d'accéder aux informations du calendrier du profil professionnel à l'aide des API Android 10. Nous ne pouvons pas garantir que chaque application de calendrier prend en charge ces méthodes spécifiques à Android 10.) | ✓ | ||

| Autoriser la communication entre profils d’application | ✓ | ||

| services de localisation | |||

| Autoriser la configuration du service de localisation | ✓ | ||

| Autoriser l'utilisateur à modifier les paramètres de localisation | ✓ | ✓ | |

| Samsung Knox | |||

| Fonctionnalités des terminaux | |||

| Autoriser le mode avion | ✓ | ||

| Autoriser le microphone | ✓ | ||

| Autoriser les positions fictives | ✓ | ||

| Autoriser le presse-papiers | ✓ | ||

| Autoriser la fonction « Éteindre » | ✓ | ||

| Clé d'origine autorisée | ✓ | ||

| Autoriser l'enregistrement audio lorsque le microphone est autorisé | ✓ | ||

| Autoriser à filmer lorsque la caméra est autorisée | ✓ | ||

| Autoriser la suppression de comptes e-mail | ✓ | ||

| Autoriser l'arrêt de l'activité lorsque la session est inactive | ✓ | ||

| Autoriser les utilisateurs à établir une limite du processus d'arrière-plan | ✓ | ||

| Autoriser les écouteurs | ✓ | ||

| Synchronisation et stockage | |||

| Autoriser le déplacement de la carte SD | ✓ | ||

| Autoriser une mise à niveau à distance (OTA) | ✓ | ||

| Autoriser la synchronisation automatique des comptes Google | ✓ | ||

| Autoriser la protection en écriture de la carte SD | ✓ | ||

| Autoriser le stockage du contrôleur hôte USB | ✓ | ||

| Autoriser la saisie automatique (Android 8.0 ou versions ultérieures) | ✓ | ✓ | |

| Win32 | |||

| Autoriser les modifications de paramètres | ✓ | ||

| Autoriser les options du développeur | ✓ | ||

| Autoriser les données en arrière-plan | ✓ | ||

| Reconnaissance vocale autorisée | ✓ | ||

| Autoriser les rapports d'incidents Google | ✓ | ||

| Autoriser S Beam | ✓ | ||

| Autoriser les demandes d'identifiants | ✓ | ||

| Autoriser S Voice | ✓ | ||

| Autoriser les utilisateurs à interrompre les applications signées du système | ✓ | ||

| Bluetooth | |||

| Autoriser la connexion du bureau via Bluetooth | ✓ | ||

| Autoriser le transfert de données Bluetooth | ✓ | ||

| Autoriser les appels sortants via Bluetooth | ✓ | ||

| Autoriser la détection du Bluetooth | ✓ | ||

| Activer le mode sécurisé Bluetooth | ✓ | ||

| Réseau | |||

| Autoriser le Wi-Fi | ✓ | ||

| Autoriser les profils Wi-Fi | ✓ | ||

| Wi-Fi non sécurisé autorisé | ✓ | ||

| "Autoriser uniquement les connexions VPN | ✓ | ||

| Autoriser le VPN | ✓ | ||

| Autoriser la connexion automatique au Wi-Fi | ✓ | ||

| Données mobiles autorisées | ✓ | ||

| Autoriser le Wi-Fi direct | ✓ | ||

| Itinérance | |||

| Autoriser la synchronisation automatique en itinérance | ✓ | ||

| Autoriser la synchronisation automatique lorsque l'itinérance est désactivée | ✓ | ||

| Autoriser les appels en itinérance | ✓ | ||

| Utilisation des données lors de l'itinérance | ✓ | ||

| Autoriser l'envoi de messages en itinérance | ✓ | ||

| Téléphone et données | |||

| Autoriser les appels non urgents | ✓ | ||

| Autoriser les utilisateurs à établir une limite des données mobiles | ✓ | ||

| Autoriser les messages Push WAP | ✓ | ||

| Restrictions matérielles | |||

| Touche Menu autorisée | ✓ | ||

| Touche Retour autorisée | ✓ | ||

| Autoriser la touche Recherche | ✓ | ||

| Autoriser le gestionnaire de tâches | ✓ | ||

| Autoriser la barre système | ✓ | ||

| Autoriser la touche de volume | ✓ | ||

| Sécurité | |||

| Autoriser les paramètres de l'écran de verrouillage | ✓ | ||

| Autoriser la récupération du micrologiciel | ✓ | ||

| Partage de connexion | |||

| Autoriser le partage de connexion USB | ✓ | ||

| Restrictions sur les MMS | |||

| Autoriser les MMS entrants | ✓ | ||

| Autoriser les MMS sortants | ✓ | ||

| Divers | |||

| Configurer la police de caractères du terminal | ✓ | ||

| Configurer la taille de la police du terminal | ✓ | ||

| Autoriser les utilisateurs à interrompre les applications signées du système | ✓ | ||

| "Autoriser uniquement les connexions VPN | ✓ | ||

Exchange Active Sync

Workspace ONE UEM utilise le profil EAS (Exchange ActiveSync) sur les terminaux Android pour garantir une connexion sécurisée aux données internes (e-mails, calendriers et contacts) avec des clients de messagerie. Par exemple, les paramètres de messagerie EAS configurés pour le profil professionnel affectent toutes les applications de messagerie téléchargées à partir du catalogue Workspace ONE UEM avec l'icône badgée, mais ils n'affectent pas la messagerie personnelle de l'utilisateur.

Une fois que chaque utilisateur dispose d'une adresse e-mail et d'un nom d'utilisateur, vous pouvez créer un profil Exchange Active Sync.

Remarque : Le profil Exchange Active Sync s'applique aux types de modes Profil professionnel et Terminaux gérés pour le travail.

Sélectionnez le profil Exchange Active Sync et configurez les paramètres suivants.

| Paramètres | Description |

|---|---|

| Type de client de messagerie | Utilisez le menu déroulant pour sélectionner un client de messagerie qui est poussé vers les terminaux utilisateur. |

| Hôte | Indiquez l'URL externe du serveur ActiveSync de votre entreprise. |

| Type de serveur | Choisissez entre Exchange et Lotus. |

| Utiliser le SSL | Activez cette option pour chiffrer les données EAS. |

| Désactiver les contrôles de validation sur les certificats SSL | Permet d'activer les certifications SSL (Secure Socket Layer). |

| S/MIME | Activez cette option pour sélectionner un certificat S/MIME que vous associez en tant que certificat utilisateur dans la section de configuration Identifiants. |

| Certificat de connexion S/MIME | Sélectionnez le certificat pour permettre la distribution de certificats S/MIME au client pour la signature des messages. |

| Certificat S/MIME de chiffrement | Sélectionnez le certificat pour permettre la distribution de certificats S/MIME au client pour le chiffrement des messages. |

| Domaine | Utilisez les valeurs de recherche pour sélectionner la valeur spécifique au terminal. |

| Nom d'utilisateur | Utilisez les valeurs de recherche pour sélectionner la valeur spécifique au terminal. |

| Adresse e-mail | Utilisez les valeurs de recherche pour sélectionner la valeur spécifique au terminal. |

| Mot de passe | Ne remplissez pas ce champ pour permettre aux utilisateurs finaux de définir leur propre mot de passe. |

| Certificat de connexion | Sélectionnez le certificat disponible dans le menu déroulant. |

| Signature par défaut | Indiquez une signature d'e-mail par défaut à afficher sur les nouveaux messages. |

| Taille maximale des pièces jointes (Mo) | Entrez la taille maximale des pièces jointes que l'utilisateur est autorisé à envoyer. |

| Autoriser la synchronisation du calendrier et des contacts | Permet d'autoriser la synchronisation des contacts et du calendrier avec les terminaux. |

Mise à jour automatique d'applications publiques

Le profil de mise à jour automatique d'applications publiques vous permet de configurer des mises à jour automatiques et de planifier des fenêtres de maintenance pour les applications Android publiques.

Le profil de mise à jour automatique d'application publique utilise les API Google pour envoyer des données de profil directement aux terminaux. Ce profil ne sera pas affiché dans Workspace ONE Intelligent Hub.

Pour configurer le profil de mise à jour automatique d'applications publiques :

Remarque : Si un profil contient une charge utile de mise à jour d'application publique, il ne peut pas contenir d'autres charges utiles.

Sélectionnez Mise à jour automatique d'applications publiques dans la liste de charges utiles et configurez les paramètres de mise à jour :

- Stratégie de mise à jour automatique des applications publiques : Spécifiez le moment où Google Play autorise la mise à jour automatique. Sélectionnez Autoriser l'utilisateur à configurer, Toujours mettre à jour automatiquement, Mettre à jour sur Wi-Fi uniquement ou Jamais de mise à jour automatique.

La sélection par défaut est Autoriser l'utilisateur à configurer.

- Heure de début : Définissez ce que les applications à l'heure locale au premier plan sont autorisées à mettre à jour automatiquement chaque jour. Sélectionnez une heure comprise entre 0h30 et 23h30.

Remarque : S'applique uniquement si les options Procéder à la mise à jour en Wi-Fi uniquement ou Toujours procéder à la mise à jour automatique sont sélectionnées.

- Heure de fin : Définissez ce que les applications à l'heure locale au premier plan sont autorisées à mettre à jour automatiquement chaque jour. Sélectionnez une durée comprise entre 30 minutes et 24 heures.

Remarque : S'applique uniquement si les options Mettre à jour en Wi-Fi uniquement et Toujours procéder à la mise à jour automatique sont sélectionnées.

En fonction de la durée configurée, les applications ne se mettent à jour automatiquement qu'entre les heures de début et de fin indiquées. Par exemple, vous pouvez configurer des terminaux kiosque pour qu'ils se mettent à jour uniquement en dehors des heures ouvrables pour ne pas interrompre leur utilisation.

Identifiants

Pour une sécurité renforcée, vous pouvez mettre en place des certificats numériques qui protégeront vos actifs professionnels. Pour ce faire, vous devez d'abord définir une autorité de certification, puis configurer une section de configuration Identifiants avec votre section de configuration EAS (Exchange ActiveSync), Wi-Fi ou VPN.

Chacune section de configuration dispose de paramètres pour l'association d'une autorité de certification définie dans la section de configuration Identifiants. Les profils des identifiants déploient des certificats d'entreprise pour que les utilisateurs s'authentifient aux terminaux gérés. Les paramètres de ce profil varient en fonction du type de propriété du terminal. Le profil Identifiants s'applique aux types de mode Profil professionnel et Terminaux gérés pour le travail.

Les terminaux doivent disposer d'un code PIN de terminal configuré avant que Workspace ONE UEM puisse installer des certificats d'identité avec une clé privée.

Les profils des identifiants déploient des certificats d'entreprise pour que les utilisateurs s'authentifient aux terminaux gérés. Les paramètres de ce profil varient en fonction du type de propriété du terminal. Le profil Identifiants s'appliquera aux types de mode Profil professionnel et Terminaux gérés pour le travail.

Sélectionnez le profil Identifiants et sélectionnez Configurer.

Dans le menu déroulant, sélectionnez Importer ou Autorité de certification définie pour la Source du certificat. Les options de profil restantes dépendent de la source. Si vous choisissez Importer, vous devez saisir un nom d'identifiant et importer un nouveau certificat. Si vous sélectionnez Autorité de certification définie, vous devez choisir une autorité de certification prédéfinie, ainsi qu'un modèle de certificat.

Autoriser les applications à accéder aux certificats en mode silencieux

Lorsque vous choisissez Autorité de certification définie comme Source d'informations d'identification, vous pouvez également spécifier des applications qui peuvent accéder silencieusement au certificat client émis par cette autorité de certification. Cette option est appelée Autoriser l'accès silencieux aux applications. Lorsque cette option est activée, vous pouvez choisir toutes les applications Android publiques et internes que vous avez précédemment ajoutées à la Workspace ONE UEM Console.

Normalement, les applications Android nécessitent l'autorisation de l'utilisateur final avant qu'il puisse accéder aux certificats clients dans le keystore Android. Elles demandent cette autorisation en présentant une boîte de dialogue à l'utilisateur final qui lui demande de choisir dans une liste de certificats clients. En choisissant un certificat, l'utilisateur final autorise l'application à y accéder.

En utilisant Autoriser l'accès silencieux aux applications, vous pouvez autoriser administrativement les applications à accéder au certificat dans le profil Informations d'identification. Si l'application connaît l'alias du certificat à l'avance, elle peut utiliser le certificat client sans le demander à l'utilisateur final. Dans le cas de certificats clients émis par une Autorité de certification définie, l'alias de certificat équivaut à l'objet du modèle de certificat sélectionné dans le profil Informations d'identification. L'alias de certificat attendu peut être défini dans de nombreuses applications à l'aide de la configuration d'application. Par exemple, lors de l'attribution d'une application VPN via la Workspace ONE UEM Console, la configuration de l'application peut prendre en charge un champ intitulé « Alias de certificat » ou un champ similaire. Dans ce cas, vous devez définir cette valeur pour qu'elle corresponde à l'objet dans le modèle de certificat sélectionné dans le profil Informations d'identification.

Meilleures pratiques pour la gestion de plusieurs charges utiles d’informations d’identification

Lorsque Intelligent Hub installe un certificat sur un périphérique Android, il doit donner au certificat un alias ou un nom convivial sur le périphérique. Intelligent Hub utilise l’attribut Nom du sujet du certificat pour cet alias. Lorsqu’Intelligent Hub supprime des certificats d’un périphérique, il supprime tous les certificats qui correspondent à cet alias.

Pour cette raison, les organisations qui provisionnent au moins deux certificats à un terminal (par exemple, un certificat pour le Wi-Fi et un autre certificat pour VPN) doivent s’assurer que le nom de sujet de ces certificats est différent. Cela empêchera Intelligent Hub de supprimer de manière inattendue plusieurs certificats du terminal lorsqu’une seule charge utile de profil Identifiants est désinstallée. Pour plus d'informations sur la détermination du nom de sujet d'un certificat, reportez-vous à la section Intégrations d'autorité de certification.

Autoriser d’autres applications à gérer les certificats sur le terminal

Vous pouvez autoriser d’autres applications Android à installer et gérer des certificats sur le terminal. Pour cela, procédez comme suit :

- Accédez à Groupes et paramètres > Tous les paramètres > Applications > Paramètres et politiques > Paramètres > Paramètres personnalisés.

-

Configurez les paramètres personnalisés comme suit :

Paramètre Description Paramètres personnalisés Ajoutez la paire clé-valeur personnalisée (JSON) suivante : { “AuthorizedCertInstaller” : “packagename” } et remplacez l'espace réservé pour le nom du module par le nom du module réel de l'application (généralement au format : com.company.appname). - Cliquez sur Enregistrer.

Messages personnalisés

Le profil de messages personnalisés vous permet de configurer des messages qui s'affichent sur l'écran d'accueil du terminal lorsque des informations importantes doivent être relayées à l'utilisateur.

Le profil de messages personnalisés vous permet de définir un message de verrouillage de l'écran, un message pour les paramètres bloqués ou un message que les utilisateurs peuvent afficher dans les paramètres de leur terminal.

Sélectionnez le profil de messages personnalisés et configurez les paramètres des messages :

|Définir un message pour l'écran de verrouillage|Entrez un message à afficher sur l'écran d'accueil du terminal lorsque le terminal est verrouillé. Cette option est prévue pour qu'un terminal perdu ou volé affiche les coordonnées de l'utilisateur.| |Définir un message court pour les paramètres bloqués|Entrez un message à afficher lorsqu'un utilisateur tente d'effectuer des actions sur un terminal bloqué. Utilisez le message personnalisé pour expliquer la raison du blocage de la fonctionnalité.| |Définir un message long pour les utilisateurs à afficher dans les paramètres|Les utilisateurs peuvent voir ce message sur leur terminal dans Paramètres > Sécurité > Administrateurs des terminaux > Intelligent Hub.|

Contrôle d'applications

Le profil de contrôle des applications vous permet de contrôler les applications approuvées et d'éviter de désinstaller des applications importantes. Alors que le moteur de conformité peut envoyer des alertes et effectue des actions administratives lorsqu'un utilisateur installe ou désinstalle certaines applications, le contrôle des applications empêche les utilisateurs de procéder à ces changements.

Warning: Enabling/ disabling critical system apps results in devices becoming unusable.

Même sans profil de contrôle des applications, les organisations ont déjà un certain contrôle sur les applications qui peuvent être installées sur un terminal géré. Par défaut, seules les applications publiques que l'administrateur a attribuées au terminal via la Workspace ONE UEM Console seront disponibles dans le catalogue d'applications Play Store géré. Pour les terminaux Profil professionnel et les terminaux professionnels et personnels (COPE), cela s'applique au catalogue Play Store uniquement dans le profil professionnel.

Les administrateurs peuvent appliquer d'autres restrictions d'application sur les terminaux gérés.

Restriction des applications professionnelles

Pour les applications gérées sur des périphériques Android, les administrateurs peuvent appliquer les restrictions dans le tableau ci-dessous.

| Paramètre | Description |

|---|---|

| Désactiver l'accès aux applications bloquées | Activez cette option pour empêcher l'accès aux applications incluses dans les groupes d'applications sur liste bloquée. Si cette option est activée, les applications sont masquées sur Android Launcher et ne peuvent pas être lancées par l'utilisateur final. Cette option ne désinstalle pas l'application du terminal. |

| Empêcher la désinstallation des applications requises | Activez cette option pour empêcher la désinstallation par l'utilisateur ou l'administrateur des applications incluses dans les Groupes d'applications requises. |

| Activer les applications système | Activez cette option pour afficher les applications préinstallées incluses dans les groupes d'applications sur liste autorisée. Remarque : Soyez prudent lorsque vous l'utilisez. Lorsque ce profil est désinstallé, toutes les applications des groupes d’applications sur liste autorisée attribuées sont désactivées, qu’il s’agisse d’applications système ou qu’elles aient été activées par défaut. L’installation d’une nouvelle version d’un profil de contrôle des applications avec l’option Activer les applications système activée entraîne la suppression temporaire de ces applications, puis leur réactivation ultérieurement. |

Les restrictions du tableau ci-dessus sont appliquées comme suit :

- Terminaux à profil professionnel ou COPE (Android 11 et versions ultérieures : Les restrictions s'appliquent uniquement aux applications du profil professionnel.

- Terminaux gérés pour le travail : Les restrictions s'appliquent à l'ensemble du terminal, car il n'y a pas de séparation entre les applications professionnelles et personnelles.

- Terminaux COPE (Android 10 et versions antérieures) : Si la case Géré pour le travail est cochée, des restrictions s'appliquent aux applications du côté personnel du terminal. Si la case Profile professionnel est cochée, des restrictions s'appliquent au profil professionnel.

Restriction des applications personnelles sur les terminaux Android COPE versions 11 et ultérieures

Pour les terminaux enrôlés en mode COPE et exécutant Android 11 ou version ultérieure, les administrateurs disposent d'un paramètre séparé (Restrictions concernant le Play Store personnel) pour limiter les applications pouvant être utilisées du côté personnel du terminal.

| Paramètre | Description |

|---|---|

| Liste autorisée | Seules les applications préinstallées et celles incluses dans les groupes d'applications sur liste autorisée COPE peuvent être utilisées du côté personnel du terminal. Les autres applications sont désactivées sur Android Launcher et ne peuvent pas être installées depuis le Play Store. |

| Liste bloquée | Les applications des groupes d'applications sur liste bloquée COPE sont désactivées du côté personnel du terminal et ne peuvent pas être installées depuis le Play Store. |

Groupes d'applications et profil de contrôle des applications

Workspace ONE UEM applique les paramètres de contrôle des applications aux applications définies dans les groupes d'applications que vous créez dans la Workspace ONE UEM Console. Un groupe d'applications ne s'applique qu'à un terminal s'il est attribué au groupe d'applications. En d'autres termes, les groupes d'applications et les profils de contrôle des applications doivent être attribués au terminal pour qu'un paramètre du profil de contrôle des applications prenne effet.

Par exemple, pour empêcher la désinstallation d'une application professionnelle, les deux applications doivent être attribuées au terminal :

- Un groupe d'applications de type Requis contenant l'application

- Un profil de contrôle d'applications avec Empêcher la désinstallation des applications requises

L'ordre dans lequel ils sont attribués au terminal est également important. Les modifications apportées aux applications d'un groupe d'applications ne sont pas appliquées au terminal tant qu'un profil de contrôle des applications correspondant n'est pas installé sur le terminal. Dans l'exemple ci-dessus, pour empêcher la désinstallation d'une autre application, l'application doit d'abord être ajoutée au groupe d'applications. Le profil de contrôle des applications doit ensuite être réinstallé sur le terminal.

Enfin, plusieurs groupes d'applications du même type peuvent être attribués à un terminal. Dans cet exemple, si deux groupes d'applications de type Requis contenant des applications différentes sont attribués au même terminal, le paramètre Empêcher la désinstallation des applications requises s'appliquera aux applications définies dans les deux groupes d'applications sur ce terminal.

Pour plus d'informations sur les Groupes d'applications, consultez la documentation relative à la gestion des applications mobiles.

Paramètres du proxy

Les paramètres de proxy sont configurés de sorte que tout le trafic réseau HTTP et HTTPS passe uniquement par ce proxy. Toutes les données personnelles et professionnelles sont alors filtrées via le profil de paramètres de proxy, ce qui renforce la sécurité des données.

Configurez les paramètres du proxy de la manière suivante :

| Paramètre | Description |

|---|---|

| Mode proxy | Sélectionnez le type de proxy de votre choix. |

| URL de proxy PAC | Indiquez une URL pointant vers un fichier .pac du proxy. |

| Serveur proxy | Saisissez le nom d'hôte de l'adresse IP du serveur proxy. |

| Liste d'exclusions | Ajoutez des noms d'hôte pour les empêcher de passer par le proxy. |

Mises à jour système

Utilisez ce profil pour gérer la manière dont les mises à jour de terminaux Android sont gérées lorsque le terminal est inscrit dans Workspace ONE UEM.

Sélectionnez le profil Mises à jour système.

Utilisez le menu déroulant du champ Mises à jour automatiques pour sélectionner la politique de mise à jour.

| Paramètre | Description |

|---|---|

| Mises à jour automatiques (Terminaux gérés pour le travail et terminaux COPE Android 6.0 et versions ultérieures) | Installer les mises à jour automatiquement : Permet d'installer automatiquement les mises à jour dès qu'elles sont disponibles. |

| Différer les notifications de mise à jour : Permet de différer toutes les mises à jour. Vous pouvez envoyer une politique qui bloque les mises à jour de l'OS pour une période maximale de 30 jours. | |

| Définir le créneau horaire de mise à jour : Permet de définir un créneau horaire quotidien pour la mise à jour du terminal. | |

| Périodes de blocage des mises à jour système annuelles (Terminaux gérés pour le travail et terminaux COPE Android 9.0 et versions ultérieures) | Les propriétaires de terminaux peuvent reporter les mises à jour système à distance (OTA) sur des terminaux pendant 90 jours maximum pour figer la version du système d'exploitation exécutée sur ces terminaux sur des périodes critiques (telles que les vacances). Le système applique une mémoire tampon de 60 jours après une période de blocage définie afin d'éviter de figer le terminal indéfiniment. |

| Pendant une période de blocage : | |

| Les terminaux ne reçoivent aucune notification sur les mises à jour à distance en attente. | |

| Les terminaux n'installent pas de mises à jour à distance sur le système d'exploitation. | |

| Les utilisateurs de terminaux ne peuvent pas vérifier manuellement les mises à jour à distance. | |

| Période de gel | Utilisez ce champ pour définir des périodes de gel, en mois et en jours, lorsque les mises à jour ne peuvent pas être installées. Lorsque l'heure du terminal atteint l'une des périodes de gel, toutes les mises à jour système entrantes, y compris les correctifs de sécurité, sont bloquées et ne peuvent pas être installées. Chaque période de gel individuelle est autorisée à être d'au moins 90 jours et les périodes de gel adjacentes doivent être espacées d'au moins 60 jours. |

Wi-Fi

La configuration d'un profil Wi-Fi permet aux terminaux de se connecter aux réseaux d'entreprise même s'ils sont masqués, chiffrés ou protégés.

Ce profil Wi-Fi peut s'avérer utile pour les utilisateurs finaux en déplacement dans des bureaux disposant de leur propre réseau sans fil ou pour configurer les terminaux automatiquement de sorte qu'ils se connectent au réseau sans fil approprié d'un site.

Lors du déploiement d'un profil Wi-Fi sur des terminaux sous Android 6.0 ou version ultérieure, si un utilisateur a déjà connecté son terminal à un réseau Wi-Fi manuellement, Workspace ONE UEM ne peut modifier la configuration Wi-Fi. Par exemple, si vous déployez le profil mis à jour sur les terminaux inscrits alors que le mot de passe Wi-Fi a été modifié, certains utilisateurs devront saisir le nouveau mot de passe manuellement sur leur terminal.

Pour configurer le profil :

Configurez les paramètres du Wi-Fi :

| Paramètre | Description |

|---|---|

| Identifiant SSID | Indiquez le nom du réseau auquel le terminal se connecte. |

| Réseau masqué | Indiquez si le réseau Wi-Fi est masqué. |

| Définir comme réseau actif | Indiquez si le terminal se connecte au réseau sans intervention de l'utilisateur final. |

| Type de sécurité | Indiquez le protocole d'accès utilisé et si des certificats sont requis. Selon le type de sécurité sélectionné, les champs requis ne seront pas les mêmes. Si la zone Aucune, WEP, WPA/WPA 2 ou Toute (personnelle) est sélectionnée : le champ Mot de passe s'affiche. Si l'option WPA/WPA 2 Enterprise est sélectionnée, les champs Protocoles et Authentification s'affichent. |

| Protocoles | |

| - Utiliser l'authentification à deux facteurs - lorsqu'elle est activée, le champ TFA s'affiche. | |

| - Type de SFA - Choisissez un protocole d'authentification. Les options disponibles sont EAP-TLS, PEAP ou EAP-TTLS. | |

| - Type TFA : Choisissez une méthode d'authentification interne. Les options disponibles sont GTC, MSCHAP, MSCHAPv2 et PAP. | |

| Authentification | |

| - Identité - Définissez l'identité et les informations d'identification que le terminal utilisera pour se connecter au réseau. | |

| - Certificat d'identité - Sélectionnez le certificat d'identité pour spécifier une clé privée et une chaîne de certificats client pour l'autorisation du client. Ce certificat doit être ajouté au profil dans le cadre de la charge utile Identifiants. | |

| - Certificat racine : Sélectionnez un certificat racine que le terminal utilisera pour valider le certificat de serveur du serveur réseau. Le certificat racine doit être le certificat racine de votre autorité de certification de serveur. Il est utilisé pour la validation du certificat de serveur. Si aucun certificat n'est spécifié, la validation du certificat de serveur est ignorée. Ce certificat doit être ajouté au profil dans le cadre de la charge utile Identifiants. | |

| - Domaine - Définissez une contrainte pour le nom de domaine du serveur qui sera utilisée pour valider le certificat du serveur du serveur réseau. Cela est nécessaire pour ajouter des réseaux WPA2Enterprise aux terminaux sous Android 11 et versions ultérieures. Si le nom de domaine complet est défini, il est utilisé comme condition de correspondance de suffixe pour le certificat du serveur réseau dans un ou plusieurs éléments SubjectAltName dNSName. Si un dNSName correspondant est trouvé dans le certificat, cette contrainte est satisfaite. | |

| La correspondance de suffixe ici signifie que le nom d'hôte/domaine est comparé une étiquette à la fois à partir du domaine de niveau supérieur. Par exemple, si le domaine est défini sur example.com, il correspond à test.example.com mais ne correspond pas à test-example.com. | |

| Mot de passe | Saisissez les identifiants requis pour que le terminal puisse se connecter au réseau. Le champ de mot de passe s'affiche lorsque l'option WEP, WPA/WPA2, Tous (personnels) ou WPA/WPA2 Enterprise est sélectionnée dans le champ Type de sécurité. |

| Inclure les paramètres de Fusion | Activez ce paramètre pour étendre les options Fusion aux adaptateurs Fusion pour terminaux Motorola. Les paramètres Fusion s’appliquent uniquement aux terminaux Motorola durcis. Pour plus d'informations sur le support VMware pour les terminaux Android durcis, consultez le Guide des terminaux durcis Android. |

| Activer Fusion 802.11d | Activez ce paramètre pour utiliser Fusion 802.11d pour définir les paramètres Fusion 802.11d. |

| Activer 802.11d | Activez ce paramètre pour utiliser la spécification réseau sans fil 802.11d dans des domaines réglementaires supplémentaires. |

| Configurer le code du pays | Activez ce paramètre pour définir le code du pays à utiliser dans les spécifications 802.11d. |

| Configurer la bande RF | Activez ce paramètre pour choisir la bande 2.4 GHz, 5 GHz ou les deux, avec les masques de canal applicables. |

| Type de proxy | Activez ce paramètre pour configurer les paramètres du proxy Wi-Fi.Remarque : Le VPN par application ne prend pas en charge la configuration automatique du proxy Wi-Fi. |

| Serveur proxy | Saisissez le nom d'hôte ou l'adresse IP du serveur proxy. |

| Port du serveur proxy | Indiquez le port du serveur proxy. |

| Liste d'exclusions | Saisissez les noms d'hôte à exclure du proxy. Les noms d'hôte entrés ici ne seront pas acheminés via le proxy. Utilisez le caractère générique * pour le domaine, Par exemple : *.air-watch.com ou *air-watch.com. |

VPN

Les réseaux privés virtuels (VPN) fournissent aux terminaux un tunnel sécurisé et chiffré pour accéder aux ressources internes, telles que la messagerie, les fichiers et le contenu professionnels. Les profils VPN permettent à chaque terminal de fonctionner comme s'il était connecté sur le réseau local.

Selon le type de connexion et la méthode d'authentification, utilisez des valeurs de recherche qui permettront de renseigner automatiquement le nom d'utilisateur, afin de rationaliser le processus de connexion.

Remarque : Le profil VPN s'applique aux deux types de mode Profil professionnel et Terminaux gérés pour le travail.

Configurez les paramètres de VPN. Le tableau ci-dessous contient tous les paramètres que vous pouvez configurer selon le client VPN.

| Paramètre | Description |

|---|---|

| Type de connexion | Choisissez le protocole utilisé pour faciliter les sessions VPN. Chaque type de connexion nécessite que le client VPN respectif soit installé sur le terminal pour déployer le profil VPN. Ces applications doivent être attribuées à des utilisateurs et publiées en tant qu'applications publiques. |

| Nom de la connexion | Saisissez le nom de la connexion attribuée créée par le profil. |

| Serveur | Saisissez le nom ou l'adresse du serveur utilisé pour les connexions VPN. |

| Compte | Entrez le compte utilisateur pour l'authentification de la connexion. |

| VPN toujours actif | Activez cette option pour configurer Android afin que la connexion VPN reste activée de façon persistante. Android démarre le service VPN de l’application au démarrage et le maintient en cours d’exécution lorsque le terminal est sous tension. |

| Verrouillage | Force les applications à se connecter uniquement via le VPN. Si le VPN est déconnecté ou indisponible, les applications n'auront pas accès à Internet. |

| Autoriser les applications à contourner le verrouillage | Activez cette option pour spécifier les applications pouvant toujours accéder à Internet même lorsque le VPN est déconnecté ou indisponible. |

| Liste autorisée à contourner le verrouillage | Si l'option Liste autorisée à contourner le verrouillage est activée avec les modules ajoutés, les applications répertoriées pourront se connecter directement à Internet si le VPN a été déconnecté. |

| Activer | Permet d'activer le VPN après l'application du profil sur le terminal. |

| Règles du VPN par application | Activez le VPN par application qui vous permet de configurer des règles de trafic VPN pour certaines applications spécifiques. Cette zone de texte s'affiche uniquement pour les fournisseurs de VPN pris en charge. Remarque : Le VPN par application ne prend pas en charge la configuration automatique du proxy Wi-Fi. |

| Protocole | Sélectionnez le protocole d'authentification à utiliser avec le VPN. Disponible lorsque Cisco AnyConnect est sélectionné dans Type de connexion. |

| Nom d'utilisateur | Entrez le nom d'utilisateur. Disponible lorsque Cisco AnyConnect est sélectionné dans Type de connexion. |

| Authentification utilisateur | Choisissez la méthode requise pour authentifier la session VPN. |

| Mot de passe | Indiquez les identifiants requis pour l'accès de l'utilisateur final au VPN. |