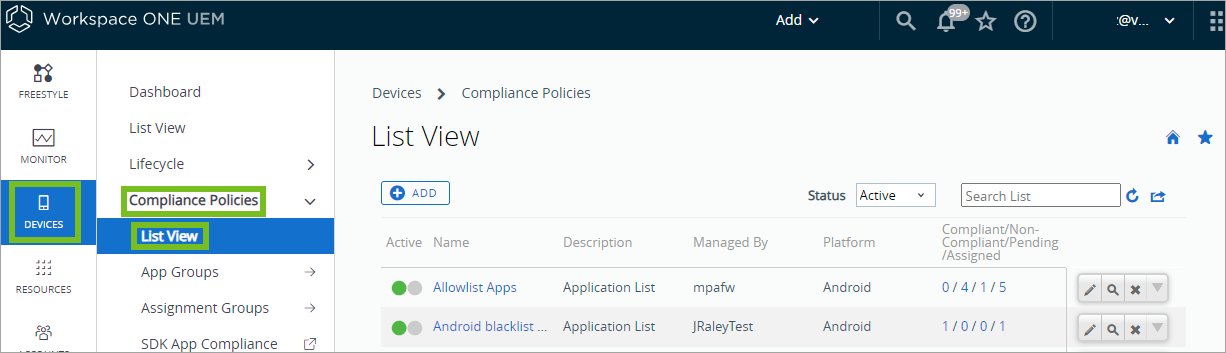

politiques de conformité

Le moteur de conformité est un outil automatisé par Workspace ONE UEM qui garantit que tous les terminaux respectent vos politiques. Ces politiques peuvent inclure des paramètres de sécurité basiques comme un code d'accès et une période minimale de verrouillage du terminal.

Stratégies de conformité dans Workspace ONE UEM

Pour certaines plateformes, vous pouvez également décider de définir et de mettre en œuvre certaines précautions. Ces précautions incluent le respect des exigences de complexité du mot de passe, le blocage de certaines applications et l'exigence d'un intervalle d'enregistrement pour s'assurer que les terminaux sont sécurisés et en contact avec Workspace ONE UEM. Après avoir déterminé que les terminaux ne sont pas conformes, le moteur de conformité avertit l'utilisateur pour qu'il résolve les erreurs de conformité et évite une action disciplinaire sur le terminal. Par exemple, le moteur de conformité peut envoyer un message à l'utilisateur pour l'informer que son terminal n'est pas conforme.

En outre, les terminaux qui ne sont pas conformes ne peuvent pas recevoir de profils de terminal ni posséder d'applications installées. Si les corrections ne sont pas apportées dans l'intervalle de temps spécifié, le terminal perd accès à certains contenus et fonctionnalités que vous avez définis. Les politiques de conformité et actions disponibles varient selon la plateforme.

Dell BIOS Verification pour Workspace ONE UEM

Utilisez Dell Trusted Device (anciennement Dell BIOS Verification) pour préserver la sécurité de vos terminaux Dell Windows Desktop. Ce service analyse le BIOS de vos terminaux Dell et envoie un rapport d'état à Workspace ONE UEM pour vous permettre d'intervenir sur n'importe quel terminal compromis.

Avantages de Dell Trusted Device

Le BIOS joue un rôle dans la gestion de la santé et de la sécurité globales d'un terminal. Les systèmes informatiques modernes utilisent le microprogramme BIOS pour initialiser le matériel pendant le processus de démarrage ainsi que pour les services d'exécution qui prennent en charge le système d'exploitation et les applications. Du fait de cette place privilégiée dans l'architecture de terminaux, le fait de modifier le microprogramme BIOS sans les autorisations requises constitue une menace significative. Le service Dell Trusted Device assure une validation du BIOS sécurisée grâce à un modèle de réponse signée sécurisé. L'état de la validation sécurisée vous permet d'agir sur les terminaux compromis à l’aide du moteur de stratégie de conformité.

Préparer vos terminaux à Dell Trusted Device

Pour utiliser Dell Trusted Device sur vos terminaux Windows Desktop, vous devez d'abord l'installer sur les terminaux en question. Vous devez télécharger le client le plus récent auprès de Dell (https://www.dell.com/support/home/product-support/product/trusted-device/drivers). Vous pouvez utiliser Software Distribution pour installer le client sur vos terminaux Dell Windows Desktop.

États de Dell BIOS Verification

Après avoir installé le client sur vos terminaux, vous pouvez consulter le rapport d'état sur la page Détails du terminal. Il existe différents états :

- Réussite : le client Dell Trusted Device est installé sur le terminal et le terminal est sécurisé.

- Échec : le client Dell Trusted Device est installé et a détecté l'un des problèmes suivants :

- L'événement Prévérification renvoie un résultat d'échec. Ce résultat se produit lorsque le client détecte une signature binaire non valide.

- L'événement Utilitaire du BIOS renvoie un résultat d'échec pour le test de validation.

- L'événement Traitement du serveur BIOS renvoie un résultat d'échec en raison d'une signature non valide, d'un code de sortie non valide ou d'un problème de synchronisation de l'état de la charge utile.

- Avertissement : le service Dell Trusted Device est installé et le client détecte un problème. Le terminal n'est peut-être pas sécurisé ; examinez le problème. Un état d'avertissement peut avoir plusieurs causes, répertoriées dans la liste suivante.

- Absence de connexion réseau

- Argument de ligne de commande non valide

- Application exécutée avec des privilèges insuffisants

- Erreurs internes du client

- Erreur renvoyée par le serveur

- Problèmes de pilote au niveau du client

- Résultats inconnus dans la vérification du BIOS

- Une icône d'avertissement grisée signifie que le client Dell Trusted Device n'est pas installé sur le terminal.

Détection des terminaux compromis avec attestation d'intégrité

Dans les déploiements de terminaux personnels ou appartenant à l'entreprise, il est important de savoir que les terminaux qui accèdent aux ressources de l'entreprise sont intègres. Le service d'attestation d'intégrité de Windows accède aux informations de démarrage des terminaux depuis le Cloud par l'intermédiaire de communications sécurisées. Il mesure ces informations et les compare aux points de données connexes afin de garantir que le terminal a bien démarré comme prévu et n'est pas victime de menaces ou de vulnérabilités en matière de sécurité. Les mesures comprennent le démarrage sécurisé, l'intégrité du code, BitLocker et le gestionnaire de démarrage.

Workspace ONE UEM vous permet de configurer le service d'attestation d'intégrité de Windows pour garantir la conformité des terminaux. Si l'une des vérifications activées échoue, le moteur de politique de conformité de Workspace ONE UEM applique les mesures de sécurité en fonction de la politique de conformité configurée. Cette fonction permet de garantir la protection des données de l'entreprise sur les terminaux compromis. Étant donné que Workspace ONE UEM tire les informations requises du matériel du terminal, et non de l'OS, les terminaux compromis sont détectés au moment où le noyau d'OS est compromis.

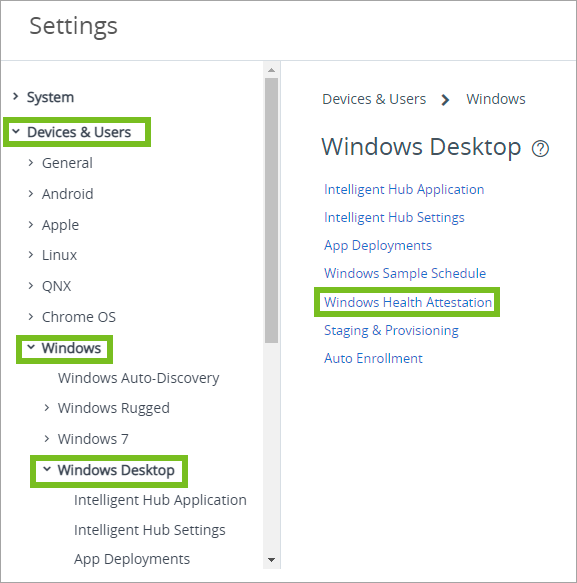

Configurer les politiques de conformité d'attestation d'intégrité pour Windows Desktop

Sécurisez vos terminaux à l'aide du service d'attestation d'intégrité de Windows pour la détection des terminaux compromis. Ce service permet à Workspace ONE UEM de vérifier l'intégrité du terminal pendant le démarrage et d'entreprendre des actions correctives.

Procédure

- Naviguez vers Groupes et paramètres > Tous les paramètres > Terminaux et utilisateurs > Windows > Windows Desktop > Attestation d'intégrité Windows.

- (Facultatif) Sélectionnez Utiliser le serveur personnalisé si vous utilisez un serveur sur site personnalisé qui exécute l'attestation d'intégrité. Saisissez l' URL du serveur.

-

Configurez les paramètres d'attestation d'intégrité.

Paramètres Descriptions Utiliser le serveur personnalisé Sélectionnez cette option pour configurer un serveur personnalisé pour l'attestation d'intégrité.

Cette option nécessite un serveur exécutant Windows Server 2016 ou une version plus récente. L'activation de cette option affiche le champ URL de serveur.URL de serveur Saisissez l'URL de votre serveur d'attestation d'intégrité personnalisé. Démarrage sécurisé désactivé Activez ce paramètre pour signaler un état du terminal compromis lorsque le démarrage sécurisé est désactivé sur le terminal.

Le démarrage sécurisé contraint le système de démarrer à un état d'usine approuvé. Lorsque le démarrage sécurisé est activé, les composants essentiels utilisés pour démarrer l'ordinateur doivent avoir les signatures cryptographiques correctes approuvées par l'OEM. Le firmware UEFI vérifie la fiabilité avant d'autoriser le démarrage de l'ordinateur. Le démarrage sécurisé bloque le démarrage s'il détecte des fichiers compromis.Clé d'attestation d'identité (AIK) introuvable Activez ce paramètre pour signaler un statut de terminal compromis lorsque la clé d'attestation d'identité ne figure pas sur le terminal.

Lorsqu'une clé d'attestation d'identité est présente sur un terminal, cela signifie que le terminal dispose d'un certificat EK (Endorsement Key). Il est plus fiable qu'un terminal ne disposant pas de certificat EK.Stratégie de prévention de l'exécution des données (DEP) désactivée Activez ce paramètre pour signaler un état du terminal compromis lorsque la stratégie de prévention de l'exécution est désactivée sur le terminal.

La politique de prévention de l'exécution (DEP) est une fonction de protection de la mémoire intégrée au niveau système de l'OS. Cette politique empêche d'exécuter du code à partir de pages de données telles que les des segments de mémoire par défaut, des piles et des pools de mémoire. L'application de la politique DEP est un processus à la fois logiciel et matériel.BitLocker désactivé Activez ce paramètre pour signaler un état de terminal compromis lorsque le chiffrement BitLocker est désactivé sur le terminal. Vérification de l'intégrité du code désactivée Activez ce paramètre pour signaler un état du terminal compromis lorsque la vérification de l'intégrité est désactivée sur le terminal.

L'intégrité du code est une fonction qui valide l'intégrité d'un pilote ou d'un fichier système chaque fois qu'il est chargé en mémoire. L'intégrité du code détecte si un fichier système ou un pilote non signés sont chargés dans le noyau. Elle détecte également si des fichiers système ont été modifiés par un logiciel malveillant exécuté par un utilisateur disposant de droits administrateur.Protection contre les programmes malveillants à lancement anticipé désactivée Activez ce paramètre pour signaler un état du terminal compromis lorsque le logiciel anti-programme malveillant à lancement anticipé est désactivé sur le terminal.

La protection contre les programmes malveillants à lancement anticipé sécurise les ordinateurs de votre réseau au démarrage et avant que les pilotes tiers ne procèdent à l'initialisation.Vérification de la version d'intégrité du code Activez ce paramètre pour signaler un statut de terminal compromis lorsque la vérification de la version d'intégrité du code est un échec. Vérification de la version du gestionnaire de démarrage Activez ce paramètre pour signaler un statut de terminal compromis lorsque la vérification de la version du gestionnaire de démarrage est un échec. Vérification du numéro de version de sécurité pour l'application de démarrage Activez ce paramètre pour signaler un statut de terminal compromis lorsque le numéro de version de sécurité de l'application d'amorçage est différente du numéro saisi. Vérification du numéro de version de sécurité pour le gestionnaire de démarrage Activez ce paramètre pour signaler un statut de terminal compromis lorsque le numéro de version de sécurité du gestionnaire d'amorçage est différente du numéro saisi. Paramètres avancés Activez ce paramètre pour configurer les paramètres avancés dans la section Identifiants de version logicielle. -

Cliquez sur Enregistrer.