Profils Workspace ONE UEM pour Windows

Les profils dans Workspace ONE UEM sont les principaux moyens de gérer et de configurer vos terminaux Windows. Vous trouvez ici des informations sur différents profils qui se connectent aux ressources et les protègent, qui limitent et contrôlent les terminaux, et qui sont spécifiques à Dell.

Que sont les profils

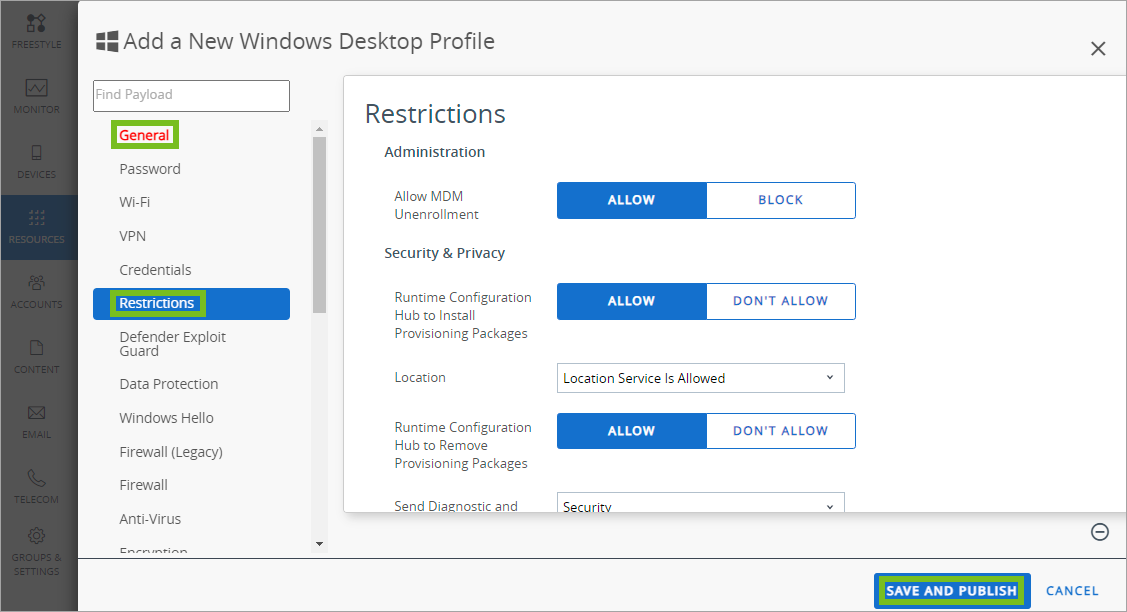

Considérez les profils de sécurité comme des paramètres facilitant l'application des procédures de l'entreprise, lorsqu'ils sont combinés à des politiques de conformité. Ils contiennent les paramètres, les configurations et les restrictions que vous souhaitez appliquer aux terminaux.

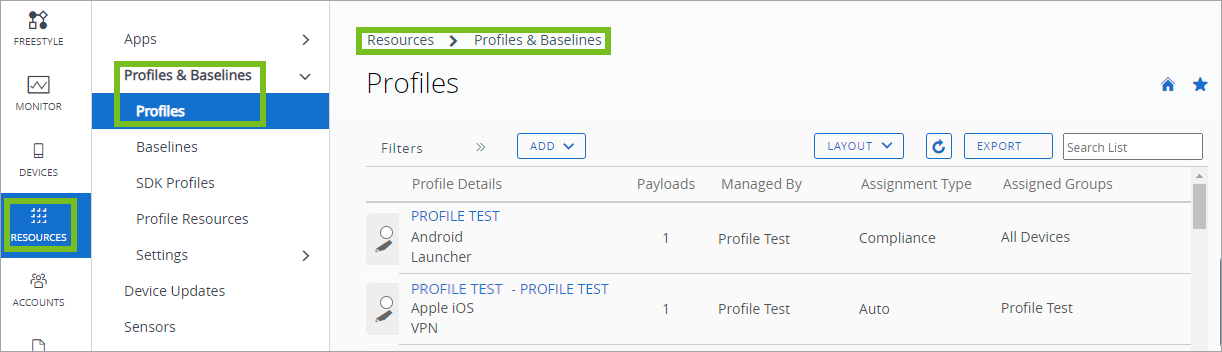

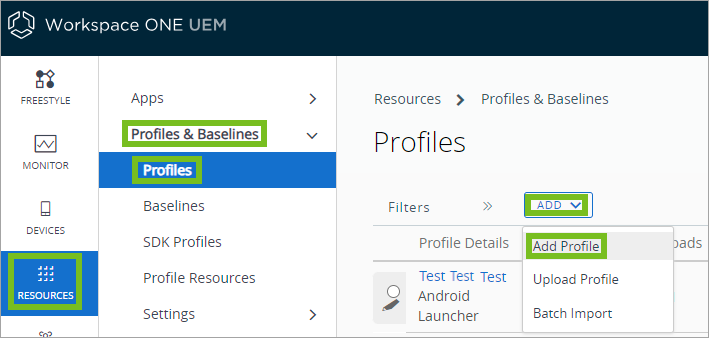

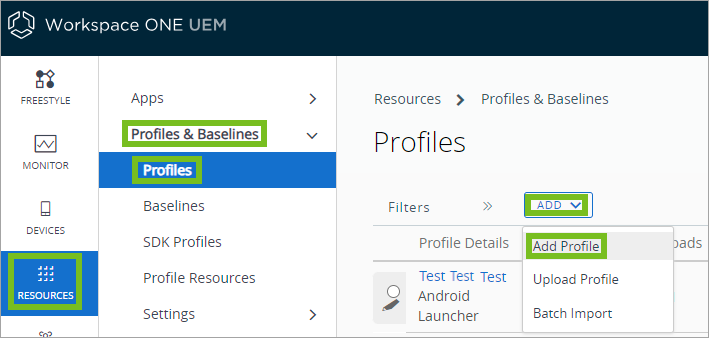

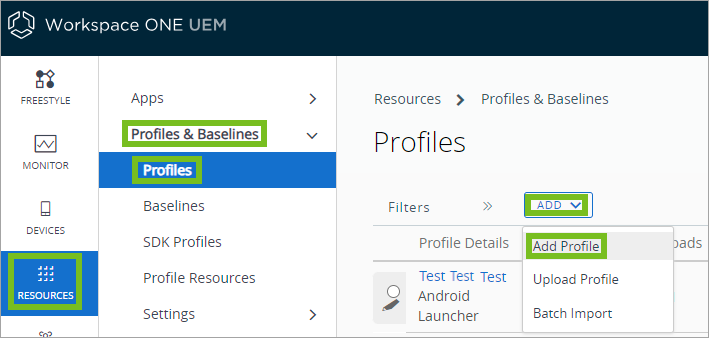

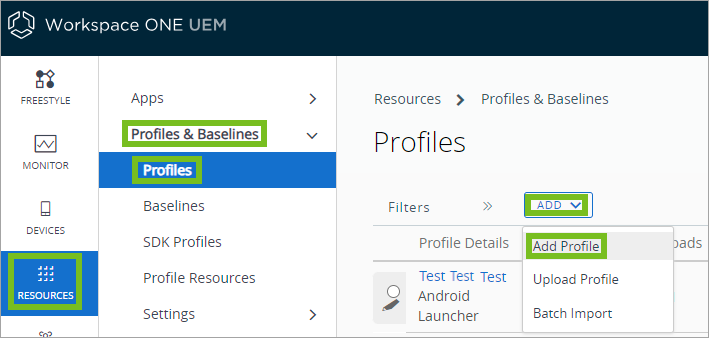

Un profil est composé des paramètres de profil généraux et d'une section de configuration spécifique. Les profils fonctionnent mieux lorsqu'ils ne contiennent qu'une seule section de configuration. Dans la console Workspace ONE UEM, vous pouvez trouver des profils d'utilisateur et de terminal en accédant à : Ressources > Profils et lignes de base > Profils.

Niveau de l'utilisateur ou du terminal

Les profils Windows Desktop s'appliquent sur un terminal au niveau de l'utilisateur ou du terminal. Lors de la création de profils Windows Desktop, sélectionnez le niveau auquel s'applique le profil. Certains profils ne sont pas disponibles pour les deux niveaux. Vous pouvez uniquement les appliquer soit au niveau de l'utilisateur, soit au niveau du terminal. Workspace ONE UEM console identifie quels profils sont disponibles pour quel niveau. La liste suivante présente certaines mises en garde dont il faut tenir compte pour utiliser avec succès les profils de terminal et d'utilisateur.

- Workspace ONE UEM exécute les commandes qui s'appliquent au contexte du terminal, même si le terminal ne dispose d'aucune connexion active d'utilisateur enrôlé.

- Les profils d'utilisateur spécifiques requièrent une connexion active d'utilisateur enrôlé.

Vous pouvez utiliser certains profils et commandes standard pour configurer et contrôler le terminal. Le graphique ci-dessous montre les commandes pour le profil et la console qui n'ont plus besoin d'un utilisateur Windows actif pour les exécuter.

| Nom de profil | Installe sans utilisateur Windows actif |

|---|---|

| Mot de passe | Oui |

| Wi-Fi | Oui |

| VPN | Oui |

| Identifiants | Oui |

| Restriction | Oui |

| Defender Exploit Guard | Oui |

| Protection des données | Oui |

| Windows Hello | Oui |

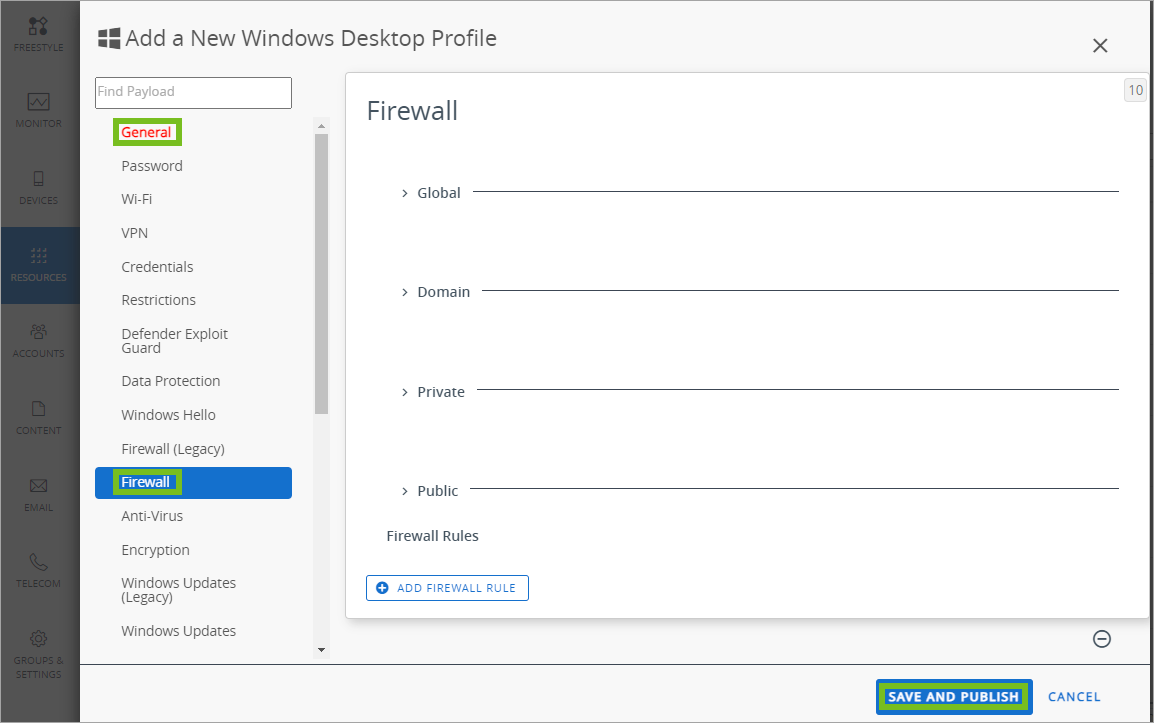

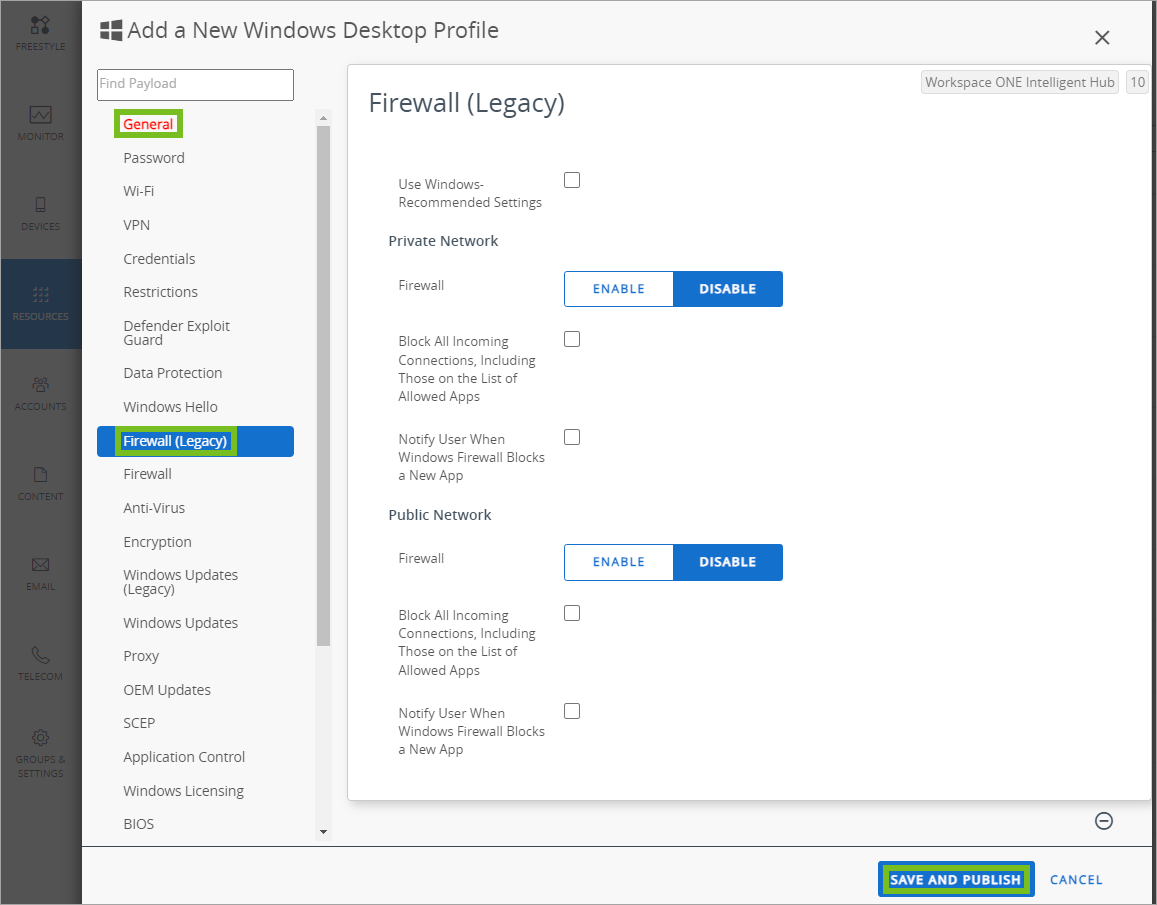

| Firewall | Oui |

| Chiffrements | Oui |

| Antivirus | Oui |

| Mises à jour Windows | Oui |

| Proxy | Oui |

| SCEP | Oui |

| Contrôle d'applications | Oui |

| Gestion des licences Windows | Oui |

| Profil personnalisé (HUB et OMA-DM) | Oui |

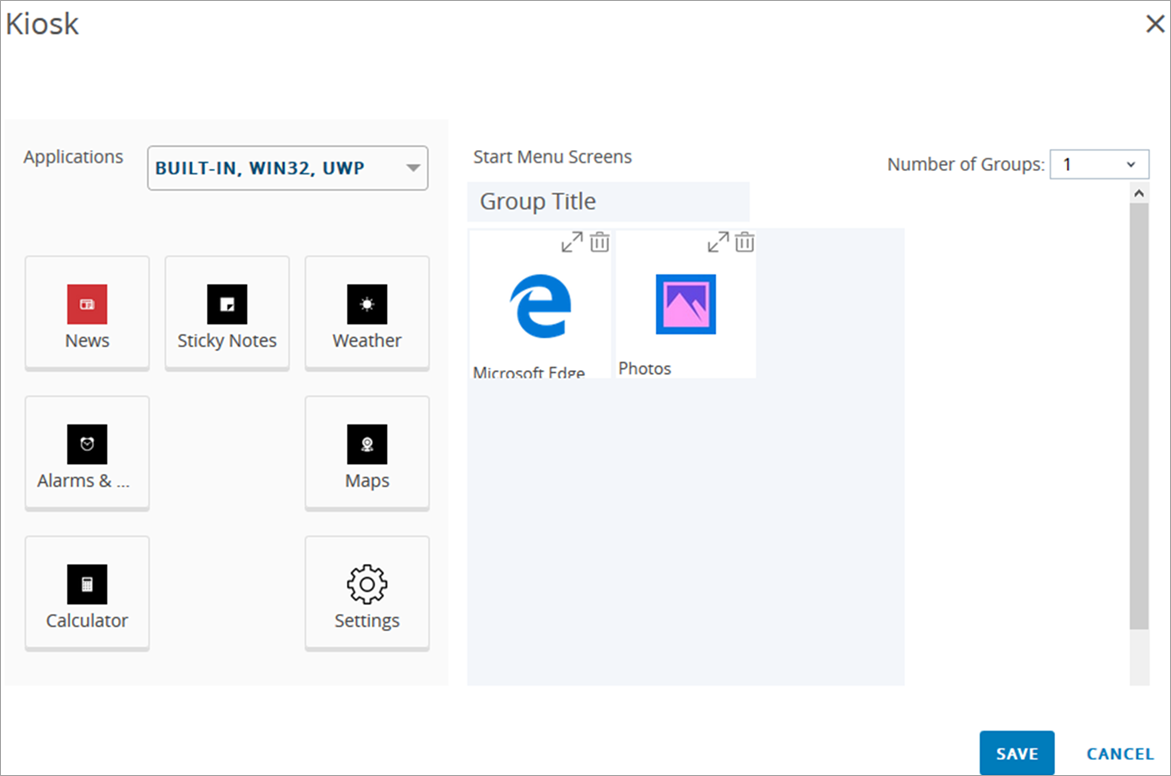

| Kiosque | Oui |

| Personnalisation | Oui |

| Distribution pair | Oui |

| Filtre d’écriture unifiée | Oui |

| Action de Console | Fonctionne sans utilisateur Windows actif |

|---|---|

| Sécurité des terminaux | Oui |

| Informations Windows | Oui |

| Attestation d'intégrité | Oui |

| Mises à jour du système d'exploitation disponibles | Oui |

| Check-in du Hub | Oui |

| Exemple de liste de certificats | Oui |

| Informations de sécurité | Oui |

| Informations | Oui |

| Exemple de liste d'applications - HUB | Oui |

| Exemple de liste d'applications - OMA-DM | Oui |

| Capteur | Oui |

| Flux de travail | Oui |

| Fenêtre de temps | Oui |

| Redémarrage | Oui |

| Effacement des données professionnelles | Oui |

| Réinitialisation du terminal | Oui |

| Réinitialisation des données d'entreprise | Oui |

| Demander la journalisation du terminal | Oui |

Nouvelles options de profil pour la configuration des profils d'utilisateurs et de terminaux Windows

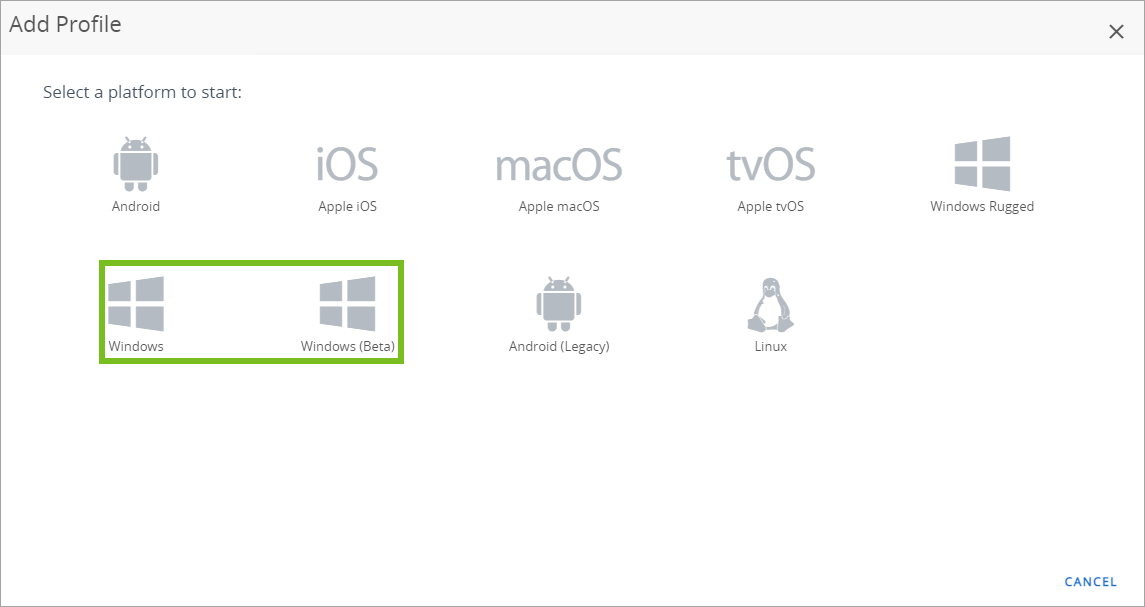

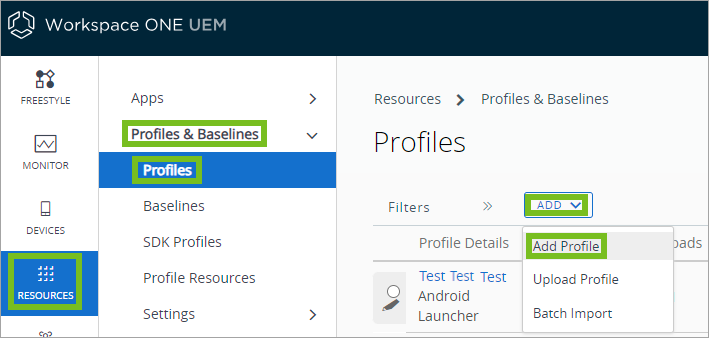

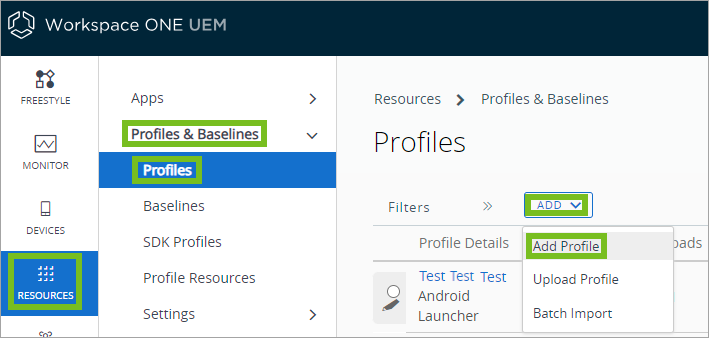

Nous avons mis à jour vos options d'attribution des profils d'utilisateurs et de terminaux en ajoutant un deuxième générateur de plateforme Windows(bêta). Dans la console, lors de l'ajout d'un profil d'utilisateur ou de terminal, vous devrez sélectionner les plateformes Windows ou Windows(bêta). Navigation : Ressources > Profils et lignes de base > Profils > Ajouter > Ajouter un profil > Windows -OU- Windows(bêta)

Option de plateforme Windows

Vous pouvez continuer à ajouter et personnaliser des profils d'utilisateurs et de terminaux avec des paramètres personnalisés et l'intégration à Workspace ONE Intelligent Hub à l'aide de cette option de plateforme. Si vous avez configuré des paramètres personnalisés via l'Intelligent Hub, continuez à utiliser cette option au lieu de migrer vers les nouvelles options de plate-forme Windows(bêta), car la version bêta ne prendra pas en charge tous les paramètres personnalisés pour le moment.

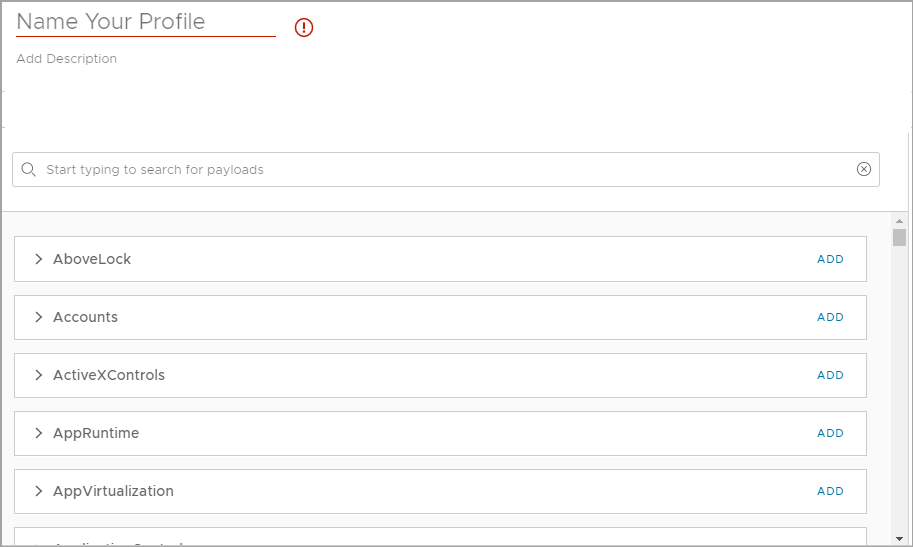

Option de plateforme Windows(bêta)

Migrez vers cette plateforme si vous n'utilisez pas de paramètres personnalisés pour vos profils d'utilisateurs et de terminaux. Lors de l'ajout d'un profil, vous pourrez rechercher les options de fournisseurs de services de configuration natifs (CSP) Microsoft, puis l'appliquer à vos profils si nécessaire. Les améliorations ultérieures seront apportées, telles que l'ajout de modèles VMware actuellement définis derrière un indicateur de fonctionnalité.

Les paramètres personnalisés ne sont actuellement pas pris en charge. Une liste complète des détails des CSP est disponible sur le site Web de Microsoft : Détails de la politique CSP.

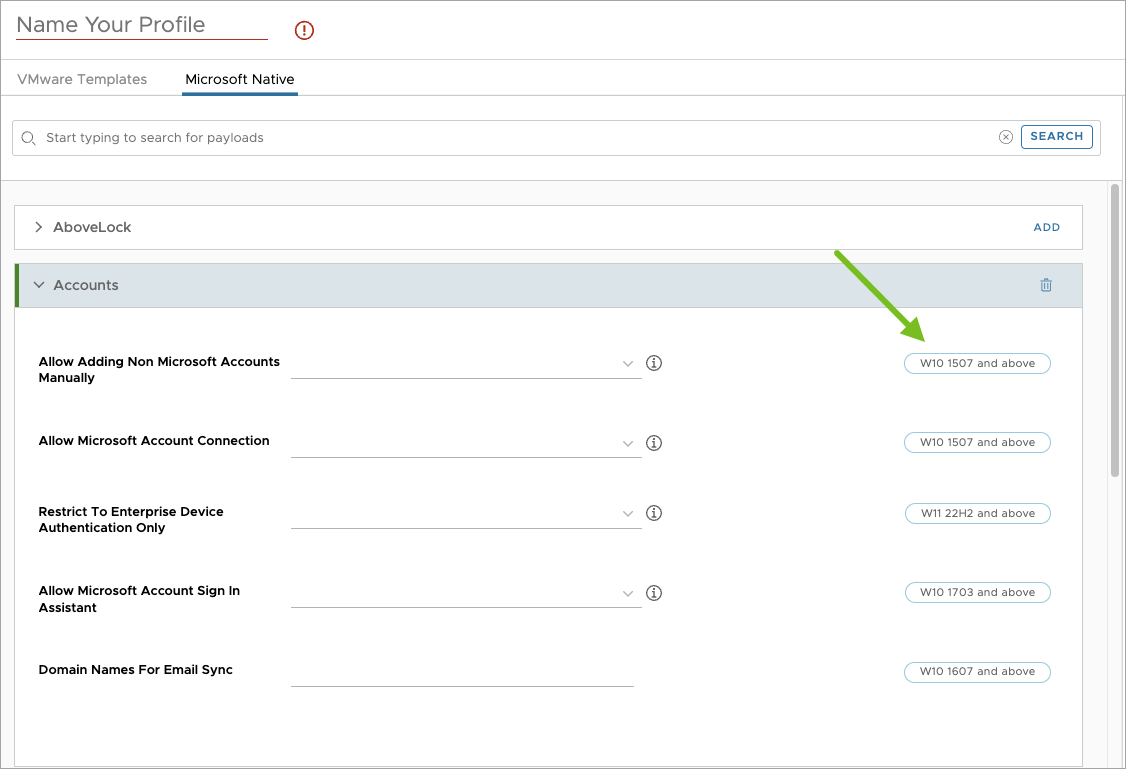

Modèle natif Microsoft

Sous l'option de plateforme Windows (bêta), le modèle natif Microsoft est disponible sans indicateur de fonctionnalité. Sur l'onglet Natif Microsoft, vous pouvez rechercher et appliquer d'autres options de CSP natifs Microsoft si nécessaire. Dans la liste déroulante Comptes, une fonctionnalité ajoutée affiche les informations des versions Windows prises en charge (si Microsoft l'a fournie).

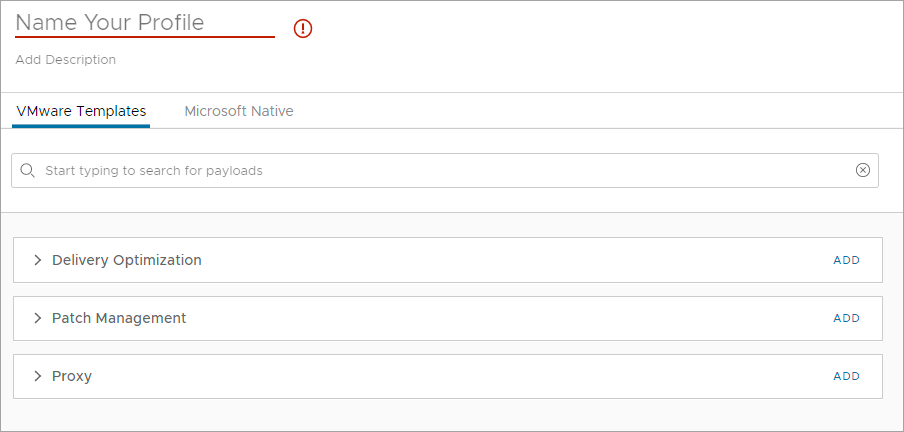

Indicateur de fonctionnalité - Modèles VMware

Sous l'option de plateforme Windows (bêta), telle que le modèle natif Microsoft mais derrière un indicateur de fonctionnalité, nous avons créé des modèles VMware DDUI (Data-Driven User Interface). L'onglet Modèles VMware vous offre, en tant qu'administrateur, des options plus granulaires pour définir un niveau de personnalisation plus approfondi de certains CSP natifs Microsoft avec des paramètres préconfigurés et la possibilité de personnaliser trois de nos configurations les plus courantes sous : Optimisation de la distribution, Gestion des correctifs et Proxy. À l'aide des options dans ces sections, vous pouvez ajuster les paramètres préconfigurés selon vos besoins.

Remarque : Si vous configurez les deux onglets (Natif Microsoft et Modèles VMware), assurez-vous que les éléments dans les modèles VMware ne sont PAS également définis sous Natif Microsoft, car l'un d'eux peut remplacer l'autre et/ou créer un problème.

Profil d'antivirus

La création d'un profil d'antivirus permet de configurer l'antivirus Windows Defender natif sur les terminaux Windows Desktop. Le fait de configurer Windows Defender pour tous les terminaux permet de garantir la protection des utilisateurs utilisant leur terminal.

Important : Ce profil ne configure que l'Antivirus Windows Defender natif, pas les autres programmes antivirus tiers.

-

Accédez à > Ressources > Profils et lignes de base > Profils > Ajouter et sélectionnez Ajouter un profil.

-

Sélectionnez Windows, puis Windows Desktop.

-

Sélectionnez Profil de terminal.

-

Configurez les paramètres généraux du profil.

-

Sélectionnez le profil Antivirus.

-

Configurez les paramètres dans l'onglet Antivirus :

Paramètres Descriptions Surveillance en temps réel Activez ce paramètre pour que l'Antivirus Windows Defender surveille le terminal en temps réel. Sens d'analyse en temps réel Activez ce paramètre pour que l'Antivirus Windows Defender surveille les fichiers entrants, les fichiers sortants ou tous les fichiers. Utilisez cette option pour obtenir des performances réseau pour les serveurs ou les rôles de serveur que vous avez définis pour les installations Windows Server qui gèrent le trafic dans un sens unique. Niveau de protection du cloud Activez ce paramètre pour configurer le degré d'agressivité de l'Antivirus Windows Defender en matière de blocage et d'analyse des fichiers suspects. Prenez en considération les performances réseau lors de la configuration de cet élément de menu. Délai d'expiration du bloc du cloud Sélectionnez une durée, en secondes, pendant laquelle un fichier reste bloqué lorsque l'Antivirus Windows Defender analyse son potentiel de menace. La durée de blocage par défaut est de 10 secondes. Le système ajoute les secondes définies dans cet élément de menu à la durée par défaut. Mises à jour de la signature Intervalle de mise à jour de la signature en heures

Sources des partages de fichiers des mises à jour de la signature

Vérifier la signature avant l'exécution de l'analyse

Ordre de rétablissement des mises à jour de la signatureIntervalle d'analyse Analyse complète : activez ce paramètre pour planifier une analyse complète. Sélectionnez l'intervalle de temps (en heures) entre les analyses.

Analyse rapide : activez ce paramètre pour planifier une analyse rapide. Sélectionnez l'intervalle de temps (en heures) entre les analyses.Exclusions Sélectionnez les chemins de fichier ou processus à exclure des analyses de l'Antivirus Windows Defender. Sélectionnez Ajouter nouveau pour ajouter une exception. Action par défaut contre les menaces (Basse, Modérée, Haute, Grave) Définissez l'action par défaut pour les niveaux de menaces différentes rencontrés durant les analyses.

Effacer – Sélectionnez ce paramètre pour effacer les problèmes inhérents à la menace.

Quarantaine – Sélectionnez ce paramètre pour isoler la menace dans un dossier de quarantaine.

Supprimer – Sélectionnez ce paramètre pour supprimer la menace de votre système.

Autoriser – Sélectionnez ce paramètre pour conserver la menace.

Personnalisé – Sélectionnez ce paramètre pour laisser l'utilisateur choisir l'action qu'il souhaite entreprendre sur la menace.

Aucune action – Sélectionnez ce paramètre pour n'entreprendre aucune action sur la menace.

Bloquer – Sélectionnez ce paramètre pour bloquer la menace et l'empêcher d'accéder au terminal.Avancé Analyser le facteur de charge CPU moyen : définissez le pourcentage moyen maximal du processeur que l'Antivirus Windows Defender peut utiliser au cours des analyses.

Verrouillage IU : activez ce paramètre pour verrouiller intégralement l'interface utilisateur de sorte que les utilisateurs finaux ne puissent pas modifier de paramètres.

Analyse complète de rattrapage : activez ce paramètre pour autoriser l'exécution d'une analyse complète ayant été précédemment interrompue ou manquée. Une analyse de rattrapage est entreprise lorsqu'une analyse planifiée n'a pas pu être effectuée. En règle générale, la non-exécution d'analyses régulières est due au fait que l'ordinateur était éteint à ce moment-là.

Analyse rapide de rattrapage : activez ce paramètre pour autoriser l'exécution d'une analyse rapide ayant été précédemment interrompue ou manquée.

Une analyse de rattrapage est entreprise lorsqu'une analyse planifiée n'a pas pu être effectuée. En règle générale, la non-exécution d'analyses régulières est due au fait que l'ordinateur était éteint à ce moment-là.

Analyse du comportement : activez ce paramètre pour que l'analyseur de virus envoie un journal d'activité à Microsoft.

Système de prévention d'intrusion : activez ce paramètre pour configurer la protection du réseau contre l'exploitation de vulnérabilités connues.

Cette option permet à l'Antivirus Windows Defender de surveiller les connexions en permanence et d'identifier les comportements potentiellement malveillants. À cet égard, le logiciel se comporte tel un analyseur de virus classique, mais au lieu d'analyser des fichiers, il analyse le trafic réseau.

Protection PUA : activez ce paramètre pour que l'Antivirus Windows Defender surveille les applications potentiellement indésirables (PUA) sur les clients finaux.

Protection IOAV : activez ce paramètre pour que Windows Defender analyse les fichiers téléchargés.

Protection OnAccess : activez ce paramètre pour que l'Antivirus Windows Defender protège les fichiers et les dossiers contre tout accès non autorisé.

Protection du Cloud : activez ce paramètre pour que l'Antivirus Windows Defender détecte et empêche les menaces rapidement à l'aide des ressources propriétaires et l'apprentissage machine.

Consentement de l'utilisateur : activez ce paramètre pour que l'Antivirus Windows Defender invite l'utilisateur du client final à donner son consentement avant qu'il agisse sur les menaces identifiées.

Analyse des e-mails : activez ce paramètre pour que Windows Defender analyse les e-mails.

Analyser les lecteurs réseau mappés : activez ce paramètre pour que l'Antivirus Windows Defender analyse des lecteurs mappés vers des terminaux.

Analyser les archives : activez ce paramètre pour que l'Antivirus Windows Defender exécute une analyse complète sur des dossiers archivés.

Analyser les lecteurs amovibles : activez ce paramètre pour que l'antivirus Windows Defender analyse tout lecteur amovible rattaché au terminal.

Supprimer les fichiers en quarantaine après : définissez la durée de conservation des fichiers placés en quarantaine avant leur suppression. -

Cliquez sur Enregistrer et publier.

Profil de contrôle d’applications

Limitez les applications pouvant être installées sur les terminaux Windows Desktop avec le profil Contrôle des applications. Le fait de limiter les installations d'applications protège vos données des applications malveillantes et évite aux utilisateurs de recevoir sur les terminaux de l'entreprise des applications dont ils n'ont pas besoin.

Pour autoriser ou interdire l'installation d'applications sur les terminaux, activez le contrôle des applications pour approuver ou bloquer des applications spécifiques. Alors que le moteur de conformité surveille les terminaux et y recherche les applications approuvées ou bloquées, le contrôle des applications empêche les utilisateurs d'essayer d'ajouter ou de supprimer des applications. Vous pouvez, par exemple, empêcher l'installation de certaines applications de jeux ou autoriser seulement les applications approuvées. Les applications bloquées et installées sur un terminal avant l'envoi de la section de configuration Contrôle des applications sont désactivées une fois le profil déployé.

Le profil Contrôle d'application réduit le coût de gestion des terminaux, car il empêche l'utilisateur d'exécuter des applications interdites qui pourraient provoquer des problèmes. Le blocage des applications pouvant provoquer des problèmes réduit le nombre d'appels auxquels le personnel d'assistance doit répondre.

Configuration d'un profil Contrôle des applications

Activez le contrôle des applications pour approuver ou bloquer des applications spécifiques pour autoriser ou interdire l'installation d'applications sur les terminaux. Le contrôle des applications utilise des configurations Microsoft AppLocker pour forcer le contrôle des applications sur les terminaux Windows.

Pour configurer un fichier de configuration XML, vous devez configurer les paramètres Applocker sur un terminal et exporter le fichier à utiliser avec le profil.

Le profil Contrôle des applications requiert Windows Entreprise ou Éducation.

Important :

- Créez d'abord des politiques à l'aide du mode Auditer uniquement. Après avoir vérifié la version configurée à l'aide du mode Auditer uniquement sur un terminal de test, créez une version en mode Appliquer que vous utiliserez sur vos terminaux. Si vous ne testez pas les politiques avant une utilisation générale, vous risquez de rendre vos terminaux inutilisables.

- Créez des règles par défaut et toute autre règle nécessaire pour votre organisation afin de réduire les risques de verrouillage des configurations par défaut ou de bloquer les terminaux après le redémarrage. Pour savoir comment créer des règles, voir l'article de Microsoft TechNet article sur AppLocker.

Procédure

- Sur le terminal de configuration, lancez l'éditeur Stratégie de sécurité locale.

- Naviguez vers Stratégies de contrôle de l'application > AppLocker, puis sélectionnez Configurer la mise en application des règles.

- Activez Règles de l'exécutable, Règles Windows Installer, puis la mise en application Règles de script en sélectionnant Appliquer les règles.

- Créez des Règles de l'exécutable, des Règles Windows Installer et des Règles de script en sélectionnant le dossier sur la droite, en effectuant un clic droit sur le dossier et en choisissant Créer Nouvelle règle. N'oubliez pas de créer des règles par défaut afin de réduire les risques de verrouillage de la configuration par défaut ou le blocage du terminal.

- Une fois toutes les règles requises créées, effectuez un clic droit sur AppLocker, sélectionnez Exporter la stratégie, puis enregistrez le fichier de configuration XML.

- Dans Workspace ONE UEM Console, accédez à Ressources > Profils et lignes de base > Profils > Ajouter, puis sélectionnez Ajouter un profil.

- Sélectionnez Windows, puis Windows Desktop.

- Sélectionnez Profil de terminal.

- Configurez les paramètres généraux du profil.

- Sélectionnez la section de configuration Contrôle d'applications.

- Sélectionnez Importer un modèle de configuration de terminaux, puis Importer pour ajouter votre fichier de configuration des politiques.

- Cliquez sur Enregistrer et publier.

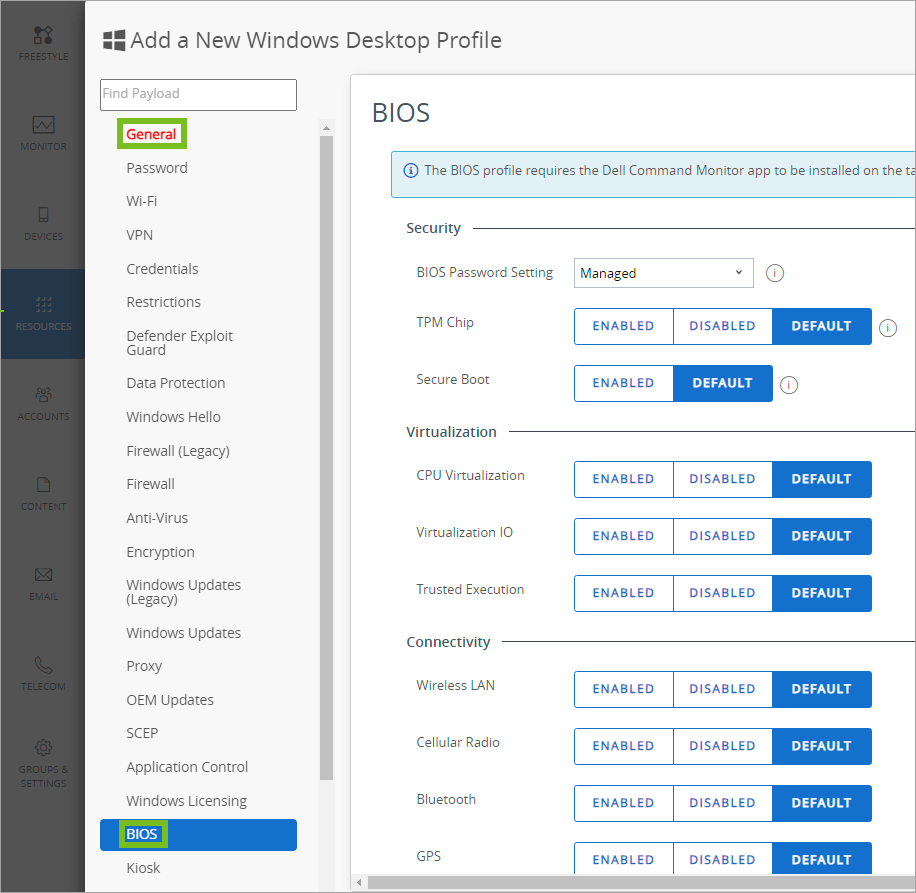

Profil BIOS

Configurez les paramètres BIOS pour des terminaux Dell Enterprise à l'aide du profil BIOS. Ce profil nécessite l'intégration à Dell Command | Monitor.

La prise en charge des paramètres de profil BIOS varie selon le terminal Dell Enterprise. Dell Command | Monitor doit être chargé et/ou attribué à chaque terminal.

Conditions prérequises

- Si vous souhaitez utiliser la fonctionnalité de module de configuration, vous devez déployer l'application Dell Command | Configure sur les terminaux.

- Ce profil nécessite également l'intégration à Dell Command | Monitor. Ajouter Dell Command | Products.

Procédure

-

Accédez à > Ressources > Profils et lignes de base > Profils > Ajouter et sélectionnez Ajouter un profil.

-

Sélectionnez Windows, puis Windows Desktop.

-

Sélectionnez Profil de terminal.

Remarque : Il existe désormais une option par défaut pour les profils. L'option par défaut n'apportera aucune modification au paramètre sur le terminal. Dans les paramètres par défaut du nouveau profil, les paramètres de mot de passe seront définis sur Gérer et tous les autres paramètres seront définis sur Par défaut.

-

Configurez les paramètres généraux du profil.

-

Sélectionnez la section de configuration BIOS et configurez les paramètres suivants.

- Définition du mot de passe du BIOS : sélectionnez Géré pour que Workspace ONE UEM génère automatiquement un mot de passe du BIOS unique et fiable pour les terminaux. Vous pouvez accéder au mot de passe généré sur la page Détails du terminal. Sélectionnez Manuel pour entrer votre propre mot de passe du BIOS.

- Mot de passe du BIOS : entrez le mot de passe utilisé pour déverrouiller le BIOS du terminal. Ce paramètre s'affiche lorsque le paramètre de mot de passe du BIOS est défini sur Manuel.

- Puce du TPM : sélectionnez Activer pour activer la puce du Module de plateforme sécurisée (TPM). Si vous désactivez la puce du TPM, vous désactivez également la capacité de mot de passe à usage unique du BIOS. Le mot de passe du BIOS défini dans le profil du BIOS géré ne change pas après utilisation.

- Démarrage sécurisé : sélectionnez Activer pour utiliser les paramètres de démarrage sécurisé sur le terminal. Vous ne pouvez pas désactiver le démarrage sécurisé avec DCM.

- Virtualisation du processeur : sélectionnez Activer pour autoriser la prise en charge de la virtualisation du matériel.

- Virtualisation IO : sélectionnez Activer pour autoriser la virtualisation d'entrée/de sortie

- Trusted Execution : sélectionnez Activer pour autoriser le terminal à utiliser la puce TPM, la virtualisation CPU et la virtualisation IO pour les décisions de confiance. Pour utiliser la fonctionnalité Trusted Execution, vous devez définir les paramètres Puce TPM, Virtualisation CPU et Virtualisation IO sur Activé.

- Réseau local sans fil : sélectionnez Activer pour autoriser l'utilisation de la fonctionnalité LAN sans fil du terminal.

- Radio cellulaire : sélectionnez Activer pour autoriser l'utilisation de la fonctionnalité Radio cellulaire du terminal.

- Bluetooth : sélectionnez Activer pour autoriser l'utilisation de la fonctionnalité Bluetooth du terminal.

- GPS : sélectionnez Activer pour autoriser l'utilisation de la fonctionnalité GPS du terminal.

- Rapports SMART : sélectionnez Activer pour utiliser les rapports SMART des solutions de stockage du terminal

- Charge de la batterie principale : sélectionnez les règles de chargement pour le terminal. Ces règles contrôlent le démarrage et l'arrêt de la charge de la batterie. Si vous sélectionnez Charge personnalisée, vous pouvez définir manuellement le pourcentage de charge pour le démarrage et l'arrêt de la charge de la batterie.

- Charge standard – Utilisez cette option pour les utilisateurs qui basculent entre fonctionnement sur batterie et sur source d'alimentation externe. Cette option charge entièrement la batterie à un taux standard. Le temps de charge varie selon le modèle de terminal.

- Charge Express – Utilisez cette option pour les utilisateurs qui ont besoin de charger la batterie sur une courte période. La technologie de charge rapide de Dell permet de charger une batterie complètement déchargée à 80 % en environ 1 heure lorsque l'ordinateur est mis hors tension et à 100 % en environ 2 heures. Le temps de charge peut être plus long si l'ordinateur est allumé.

- Charge CA – Utilisez cette option pour les utilisateurs qui emploient principalement leur système lorsqu'ils sont connectés à une source d'alimentation externe. Ce paramètre peut prolonger la durée de vie de votre batterie en diminuant le seuil de charge.

- Charge automatique – Utilisez cette option pour les utilisateurs qui souhaitent définir cette option et ne plus en changer. Cette option permet au système d'optimiser les paramètres de votre batterie en fonction des habitudes d'utilisation de la batterie.

- Charge personnalisée – Utilisez cette option pour les utilisateurs avancés qui souhaitent plus de contrôle sur la charge et la décharge de leur batterie.

- Limite de début de charge personnalisé de la batterie principale : définissez le pourcentage de charge de la batterie qui doit être atteint avant que le terminal commence à charger la batterie.

- Limite d'arrêt de charge personnalisé de la batterie principale : définissez le pourcentage de charge de la batterie qui doit être atteint avant que le terminal arrête de charger la batterie.

- Peak Shift : sélectionnez Activer pour utiliser le changement de crête afin de contrôler le moment où le terminal utilise sa batterie ou l'alimentation secteur. La fonctionnalité Peak Shift vous permet d'utiliser l'alimentation par batterie au lieu du courant alternatif pendant des périodes définies. Pour planifier la fonctionnalité Peak Shift, sélectionnez l'icône de calendrier.

- Planification de la fonctionnalité Peak Shift : les trois paramètres de la planification de la fonctionnalité Peak Shift permettent de contrôler les périodes durant lesquelles un terminal utilise sa batterie ou l'alimentation secteur et les périodes durant lesquelles il charge sa batterie.

- Démarrage de Peak Shift : définissez l'heure à laquelle les terminaux doivent commencer à utiliser leurs batteries.

- Arrêt de Peak Shift : définissez l'heure à laquelle les terminaux doivent utiliser l'alimentation CA.

- Démarrage de la charge Peak Shift : définissez l'heure à laquelle les terminaux doivent commencer à charger leurs batteries en utilisant l'alimentation CA.

- Seuil de la fonction Peak Shift de la batterie : définissez le pourcentage de charge de la batterie qui doit être atteint avant que les terminaux cessent d'utiliser leurs batteries et passent à l'alimentation CA. Le paramètre Démarrage de la charge Peak Shift contrôle la période pendant laquelle les terminaux chargent leurs batteries après être passés à l'alimentation CA.

- Propriétés système : sélectionnez Ajouter des propriétés système pour ajouter une propriété système personnalisée. Cliquez à nouveau sur le bouton pour ajouter des propriétés supplémentaires. Ces propriétés correspondent à des options avancées. Pensez à consulter la documentation Dell avant d'utiliser ces paramètres. Les propriétés système remplacent tous les paramètres prédéfinis configurés dans le profil.

- Classe : entrez une classe et sélectionnez-la dans le menu déroulant. S'affiche après avoir sélectionné Ajouter des propriétés système.

- Propriété système : entrez une propriété système et sélectionnez-la dans le menu déroulant. S'affiche après avoir sélectionné Ajouter des propriétés système.

- Attributs du BIOS : sélectionnez Ajouter un attribut du BIOS pour ajouter un attribut du BIOS personnalisé. Cliquez à nouveau sur le bouton pour ajouter des attributs supplémentaires. Ces attributs correspondent à des options avancées. Pensez à consulter la documentation Dell avant d'utiliser ces paramètres. Les attributs du BIOS remplacent tous les paramètres prédéfinis configurés dans le profil.

- Attribut du BIOS : entrez un attribut du BIOS et sélectionnez-le dans le menu déroulant. S'affiche après avoir sélectionné Ajouter un attribut du BIOS.

- Valeur : sélectionnez une valeur pour l'attribut du BIOS. Si une valeur n'est pas fournie, l'attribut du BIOS est en lecture seule. S'affiche après avoir sélectionné Ajouter un attribut du BIOS.

- Module de configuration : sélectionnez Importer pour ajouter un module de configuration Dell Command | Configure. Importez un package vous permet de configurer plusieurs terminaux Dell avec une configuration unique. Les packages de configuration remplacent l'ensemble des propriétés ou attributs système personnalisés. Si vous approuvez les extensions de fichier autorisées, vous devez ajouter l’extension de fichier CCTK à la liste autorisée. Accédez à Groupes et paramètres > Tous les paramètres > Contenu > Avancé > Extensions de fichiers pour ajouter l'extension de fichier.

-

Cliquez sur Enregistrer et publier.

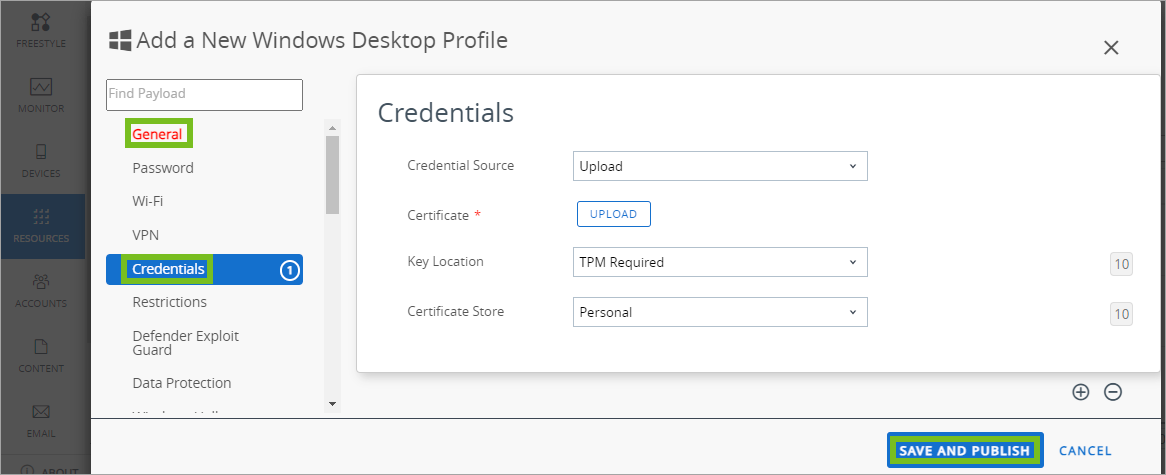

Profil Identifiants

Un profil Identifiants vous permet de déployer des certificats racine, intermédiaire et client sur les terminaux Windows afin de prendre en charge tous les cas d'utilisation d'infrastructure à clé publique (PKI) et d'authentification des certificats. Le profil déploie les identifiants configurés dans la zone de stockage adéquate sur le terminal Windows Desktop. Apprenez à configurer un profil Identifiants pour activer l'authentification pour vos terminaux Windows.

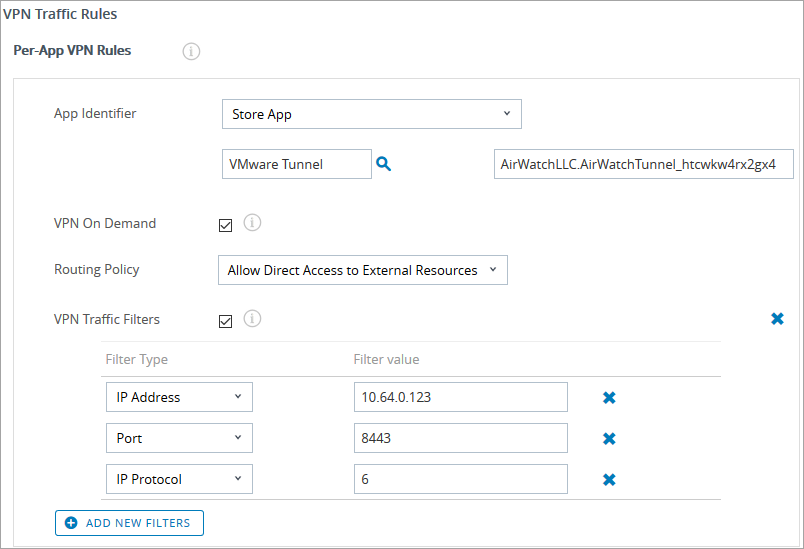

Même avec des mots de passe forts et d'autres restrictions, votre infrastructure reste vulnérable aux attaques par force brute, aux attaques de dictionnaire et aux erreurs des employés. Pour une sécurité renforcée, vous pouvez mettre en place des certificats numériques qui protégeront vos actifs professionnels. Pour utiliser les certificats de cette manière, vous devez d'abord configurer section de configuration Identifiants avec une autorité de certification, mais aussi vos propres sections de configuration Wi-Fi et VPN. Chacune de ces sections de configuration dispose de paramètres permettant d'associer l'autorité de certification définie dans la section de configuration Identifiants.

Le profil Identifiants vous permet également d'envoyer des certificats S/MIME aux terminaux. Ces certificats sont chargés dans chaque compte d'utilisateur et sont contrôlés par le profil Identifiants.

Configuration d'un profil Identifiants

Un profil Identifiants envoie des certificats aux terminaux pour qu'ils soient utilisés dans l'authentification. Avec Workspace ONE UEM, vous pouvez configurer les identifiants pour des magasins de certificat personnels, intermédiaires, de racines de confiance, de serveurs de publication approuvés et de personnes autorisées. Apprenez à configurer un profil Identifiants pour activer l'authentification pour vos terminaux Windows.

Même avec des mots de passe forts et d'autres restrictions, votre infrastructure reste vulnérable aux attaques par force brute, aux attaques de dictionnaire et aux erreurs des employés. Pour une sécurité renforcée, vous pouvez mettre en place des certificats numériques qui protégeront vos actifs professionnels. Pour utiliser les certificats de cette manière, vous devez d'abord configurer la charge utile des identifiants avec une autorité de certificat, mais aussi vos propres charges utiles Wi-Fi et VPN. Chacune de ces charges utiles dispose de paramètres permettant d'associer l'autorité de certificat définie dans la charge utile des identifiants.

Le profil Identifiants vous permet également d'envoyer en Push des certificats S/MIME aux terminaux. Ces certificats sont chargés dans chaque compte d'utilisateur et sont contrôlés par le profil Identifiants.

-

Accédez à > Ressources > Profils et lignes de base > Profils > Ajouter et sélectionnez Ajouter un profil.

-

Sélectionnez Windows, puis Windows Desktop.

-

Sélectionnez Profil d'utilisateur ou Profil du terminal.

-

Configurez les paramètres généraux du profil.

-

Sélectionnez la section de configuration Identifiants et configurez les paramètres suivants :

Paramètres Descriptions Source des identifiants Sélectionnez la source des identifiants Importer, Autorité de certificat définie ou Certificat utilisateur. Les options de section de configuration restantes dépendent de la source.

Si vous sélectionnez Charger, vous devez charger un nouveau certificat.

Si vous sélectionnez Autorité de certification définie, vous devez choisir une autorité de certification prédéfinie, ainsi qu'un modèle de certificat.

Si vous sélectionnez Certificat utilisateur, vous devez sélectionner le mode d'utilisation du certificat S/MIME.Importer Sélectionnez ce paramètre pour naviguer vers le fichier de certificat d'identifiant requis et l'importer dans Workspace ONE UEM Console. Ce paramètre apparaît lorsque Importer est sélectionné en tant que Source des identifiants. Autorité de certification Utilisez le menu déroulant pour sélectionner une autorité de certification prédéfinie. Ce paramètre apparaît lorsque Autorité de certification définie est sélectionnée en tant que Source des identifiants. Modèle de certificat Utilisez le menu déroulant pour sélectionner un modèle de certificat prédéfini pour l'autorité de certification sélectionnée. Ce paramètre apparaît lorsque Autorité de certification définie est sélectionnée en tant que Source des identifiants. Emplacement de la clé Sélectionnez l'emplacement de la clé privée du certificat :

TPM si disponible – Sélectionnez ce paramètre pour stocker la clé privée sur un Module de plateforme sécurisée (TPM) s'il y en a sur le terminal ; dans le cas contraire, stockez-la dans le système d'exploitation.

TPM obligatoire – Sélectionnez ce paramètre pour stocker la clé privée sur un Module de plateforme sécurisée (TPM). S'il n'y a pas de TPM, le certificat ne peut pas être installé et une erreur s'affiche sur le terminal.

Logiciel – Sélectionnez ce paramètre pour stocker la clé privée dans le système d'exploitation du terminal.

Passport – Sélectionnez ce paramètre pour sauvegarder la clé privée dans Microsoft Passport. Cette option nécessite l'intégration d'Azure AD.Magasin de certificats Sélectionnez le magasin de certificats approprié pour que l'identifiant réside dans le terminal :

Personnel – Sélectionnez ce paramètre pour stocker des certificats personnels. Les certificats personnels nécessitent la présence de Workspace ONE Intelligent Hub sur le terminal ou l'utilisation de la section SCEP.

Intermédiaire – Sélectionnez ce paramètre pour stocker les certificats issus d'autorités de certification intermédiaires.

Racine de confiance – Sélectionnez ce paramètre pour stocker des certificats provenant d'autorités de certification de confiance, ainsi que des certificats racines issus de votre organisation et de Microsoft.

Serveur de publication fiable – Sélectionnez ce paramètre pour stocker des certificats provenant d'autorités de certification de confiance approuvées par des politiques de restriction de logiciels.

Personnes fiables – Sélectionnez ce paramètre pour stocker des certificats provenant de personnes fiables ou d'entités explicitement approuvées. Il s'agit pour la plupart de certificats auto-signés ou de certificats explicitement approuvés dans une application telle que Microsoft Outlook.Emplacement du magasin Sélectionnez Utilisateur ou Ordinateur pour définir l'emplacement du certificat. S/MIME Indiquez si le certificat S/MIME est destiné au chiffrement ou à la signature. Cette option s'affiche uniquement si l'option Source des informations d'identification est définie sur Certificat utilisateur. -

Sélectionnez Enregistrer et publier pour envoyer le profil aux terminaux.

Profil des paramètres personnalisés

La section de configuration Paramètres personnalisés permet d'utiliser les fonctionnalités Windows Desktop que Workspace ONE UEM ne prend pas en charge actuellement par ses sections de configuration natives. Si vous souhaitez utiliser les nouvelles fonctionnalités, vous pouvez utiliser la charge utile des Paramètres personnalisés et le code XML pour activer ou désactiver certains paramètres manuellement.

Conditions prérequises

Pour un profil Windows Desktop, vous devez écrire votre propre code SyncML. Microsoft publie un site de référence Fournisseur de services de configuration disponible sur leur site Web. Pour créer un SyncML personnalisé, essayez le fling Créateur de stratégies disponible via le programme Flings VMware.

Exemple de code

<Replace>

<CmdID>2</CmdID>

<Item>

<Target>

<LocURI>./Device/Vendor/MSFT/AssignedAccess/KioskModeApp</LocURI>

</Target>

<Meta>

<Format xmlns="syncml:metinf">chr</Format>

</Meta>

<Data>{"Account":"standard","AUMID":"AirWatchLLC.AirWatchBrowser_htcwkw4rx2gx4!App"}</Data>

</Item>

</Replace>

Procédure

-

Accédez au programme Flings VMware.

-

Sélectionnez la stratégie des fournisseurs de services de configuration que vous souhaitez utiliser pour créer votre profil personnalisé.

-

Cliquez sur Configurer.

-

Sur la page Configurer, configurez les paramètres de la stratégie pour répondre aux besoins de votre entreprise.

-

Sélectionnez la commande à utiliser avec la stratégie : Ajouter, Supprimer, Enlever ou Remplacer.

-

Sélectionnez le bouton Copier.

-

Dans Workspace ONE UEM Console, accédez à Ressources > Profils et lignes de base > Profils > Ajouter, puis sélectionnez Ajouter un profil.

-

Sélectionnez Windows, puis Windows Desktop.

-

Sélectionnez Profil d'utilisateur ou Profil du terminal.

-

Configurez les paramètres généraux du profil.

-

Sélectionnez la section de configuration Paramètres personnalisés puis cliquez sur Configurer.

-

Sélectionnez une Cible pour le profil personnalisé.

La plupart des cas d'utilisation utilisent OMA-DM comme Cible. Utilisez Workspace ONE Intelligent Hub lorsque vous personnalisez un profil BitLocker ou que vous cherchez à empêcher les utilisateurs de désactiver le service AirWatch.

-

Sélectionnez Rendre les commandes atomiques pour autant que votre SyncML utilise les commandes

Add,DeleteouReplace. Si votre code utiliseExec, ne sélectionnez pas Rendre les commandes atomiques. -

Collez le code XML que vous venez de copier dans la zone de texte Paramètres d'installation. Le code XML que vous collez doit contenir le bloc de code complet, qui va de

<Add>à</Add>(ou similairement pour toute autre commande utilisée par votre code SyncML). N'incluez rien avant ou après ces balises. -

Ajoutez le code de suppression à la zone de texte Supprimer des paramètres. Le code de suppression doit contenir les balises

<replace> </replace>ou<delete> </delete>.

Ce code permet l'exécution de fonctionnalités Workspace ONE UEM telles que Supprimer le profil et Désactiver le profil. Sans le code de suppression, vous ne pouvez pas supprimer le profil des terminaux sans transférer un deuxième profil Paramètres personnalisés. Pour plus d'informations, reportez-vous à l'article https://docs.microsoft.com/en-us/windows/client-management/mdm/configuration-service-provider-reference. -

Sélectionnez Enregistrer et publier.

Protection contre la désactivation par les utilisateurs du service Workspace ONE UEM

Utilisez un profil de paramètres personnalisés pour empêcher les utilisateurs finaux de désactiver Workspace ONE UEM (AirWatch) Service sur leurs terminaux Windows. Empêcher les utilisateurs finaux de désactiver le service Workspace ONE UEM garantit que Workspace ONE Intelligent Hub exécute des check-ins réguliers avec Workspace ONE UEM Console et reçoit les dernières mises à jour de la stratégie.

-

Créez un profil Paramètres personnalisés.

-

Définissez la Cible sur Agent de protection.

-

Copiez le code suivant et collez-le dans la zone de texte Paramètres personnalisés.

<wap-provisioningdoc id="c14e8e45-792c-4ec3-88e1-be121d8c33dc" name="customprofile"> <characteristic type="com.airwatch.winrt.awservicelockdown" uuid="7957d046-7765-4422-9e39-6fd5eef38174"> <parm name="LockDownAwService" value="True"/> </characteristic> </wap-provisioningdoc> -

Cliquez sur Enregistrer et publier. Si vous souhaitez supprimer la restriction pour les terminaux de l'utilisateur, vous devez envoyer un profil distinct en utilisant le code suivant.

<wap-provisioningdoc id="c14e8e45-792c-4ec3-88e1-be121d8c33dc" name="customprofile"> <characteristic type="com.airwatch.winrt.awservicelockdown" uuid="7957d046-7765-4422-9e39-6fd5eef38174"> <parm name="LockDownAwService" value="False"/> </characteristic> </wap-provisioningdoc>

Profil Dynamic Environment Manager (DEM)

VMware Dynamic Environment Manager (DEM) fournit une expérience utilisateur persistante pour les sessions utilisateur sur les terminaux Windows. Les fonctionnalités incluent la personnalisation des paramètres de Windows et d'application, ainsi que l'exécution d'actions de l'utilisateur et de l'ordinateur pour certains déclencheurs ou lors du lancement d'applications. Vous pouvez intégrer Dynamic Environment Manager et Workspace ONE UEM pour utiliser ces fonctionnalités avec le profil DEM.

Le profil DEM dans Workspace ONE UEM déploie un profil de configuration DEM créé dans la console de gestion VMware Dynamic Environment Manager (console de gestion DEM). Le profil de configuration DEM fonctionne sur les terminaux Windows gérés par Workspace ONE UEM, qu'ils soient virtuels, physiques ou basés sur le Cloud. Sur le terminal, Workspace ONE Intelligent Hub pour Windows et DEM FlexEngine extraient et appliquent vos profils.

Documentation DEM

Pour plus d'informations sur VMware Dynamic Environment Manager, reportez-vous au site VMware Docs.

CDN requis

Le CDN est requis pour cette fonctionnalité.

- Si vous disposez d'un environnement SaaS et que vous avez désactivé CDN, vous devez l'activer, sinon l'intégration DEM ne sera pas disponible.

- Si vous disposez d'un environnement sur site et que vous n'utilisez pas ou n'avez pas configuré CDN, l'intégration DEM n'est pas disponible.

Critères à prendre en compte

- Dans DEM, utilisez le mode UEM intégré pour créer le profil de configuration DEM. Si vous n'utilisez pas ce mode, vous ne pouvez pas créer de profils de configuration DEM. Workspace ONE UEM ne prend actuellement pas en charge SMB pour la configuration DEM.

- Assurez-vous que vos configurations dans Dynamic Environment Manager et Workspace ONE UEM ne sont pas en conflit. Par exemple, ne restreignez pas certaines configurations dans une console et ne les autorisez pas dans une autre.

- Dans Workspace ONE UEM, n'attribuez pas plusieurs profils DEM à un seul terminal. L'attribution de plusieurs profils DEM à un seul terminal peut entraîner le déploiement de configurations incorrectes.

- Extrayez et installez la console de gestion DEM et DEM FlexEngine à l'aide du processus d'installation personnalisé et non le processus d'installation par défaut. Le processus d'installation par défaut installe uniquement la console de gestion DEM.

- Utilisez DEM v2106 ou version ultérieure, car cette intégration n'est pas prise en charge dans les versions antérieures.

Tâches à effectuer avant l'intégration

Avant de pouvoir intégrer VMware Dynamic Environment Manager (DEM) et Workspace ONE UEM, vous devez installer la console de gestion DEM et déployer DEM FlexEngine sur des terminaux gérés.

- Téléchargez et extrayez la console de gestion DEM et de DEM FlexEngine.

- Accédez au site VMware Customer Connect pour VMware Dynamic Environment Manager.

- Téléchargez les versions applicables de la console et du moteur.

- Installez la console de gestion DEM sur un terminal sur lequel vous souhaitez créer des profils de configuration.

- Basculez la console de gestion DEM vers le mode UEM intégré en choisissant

Configure | Integration | Workspace ONE UEM Integration.

- Basculez la console de gestion DEM vers le mode UEM intégré en choisissant

- Lorsque vous créez votre profil de configuration DEM, effectuez les tâches suivantes comme indiqué dans Installation de FlexEngine en mode NoAD.

- Incluez un fichier NoAD.xml dans le cadre de votre configuration.

- Incluez un fichier de licence en en important un à partir de l'icône du menu principal dans la console de gestion DEM.

- Enregistrez le profil de configuration DEM afin de pouvoir le télécharger vers Workspace ONE UEM à l'aide du profil DEM.

- Déployez DEM FlexEngine en tant qu'application (MSI) sur des terminaux gérés Windows avec Workspace ONE UEM. Les terminaux gérés nécessitent à la fois l'interface DEM FlexEngine et Workspace ONE Intelligent Hub pour Windows afin d'appliquer les profils de configuration DEM sur le terminal.

- Dans Workspace ONE UEM Console, sélectionnez le groupe organisationnel applicable.

- Accédez à Ressources > Applications > Natives > Internes.

- Téléchargez le fichier MSI DEM FlexEngine.

- Dans l'onglet Options de déploiement, activez le mode UEM intégré sur la ligne de commande pendant l'installation.

- Accédez à la section Comment installer.

- Entrez la commande dans la zone de texte Installer la commande.

Exemple :msiexec.exe /i "VMware Dynamic Environment Manager Enterprise 2106 10.3 x64.msi" /qn INTEGRATION_ENABLED=1

- Enregistrez et attribuez l'application pour la déployer dans les Smart Groups appropriés qui incluent vos terminaux gérés Windows.

Configuration d'un profil DEM

Utilisez les profils de terminaux Workspace ONE UEM pour déployer vos configurations DEM (Dynamic Environment Manager) sur vos terminaux Windows gérés.

- Dans Workspace ONE UEM Console, accédez à Ressources > Profils et lignes de base > Profils > Ajouter, puis sélectionnez Ajouter un profil.

- Sélectionnez Windows, puis choisissez Windows Desktop en tant que plateforme.

- Sélectionnez Profil de terminal.

- Configurez les paramètres généraux du profil. La section de configuration Général inclut l'attribution des Smart Groups. Attribuez les Smart Groups qui incluent vos terminaux gérés Windows pour qu'ils reçoivent le profil de configuration DEM.

- Sélectionnez la charge utile Dynamic Environment Manager (DEM).

- Utilisez la page DEM pour télécharger le fichier de configuration DEM et sélectionnez Enregistrer et publier pour terminer les configurations.

Workspace ONE UEM déploie le profil de configuration DEM sur les terminaux gérés dans les Smart Groups attribués. Le DEM FlexEngine et Workspace ONE Intelligent Hub pour Windows appliquent vos profils de configuration DEM. Les modifications de profil ne sont visibles qu'après la fermeture et l'ouverture de session sur le terminal une fois le déploiement du profil effectué par le système.

Application des modifications du profil de configuration DEM

L'utilisateur du terminal doit fermer sa session, puis se reconnecter au terminal géré Windows afin de voir les modifications de profil déployées par les profils de configuration DEM.

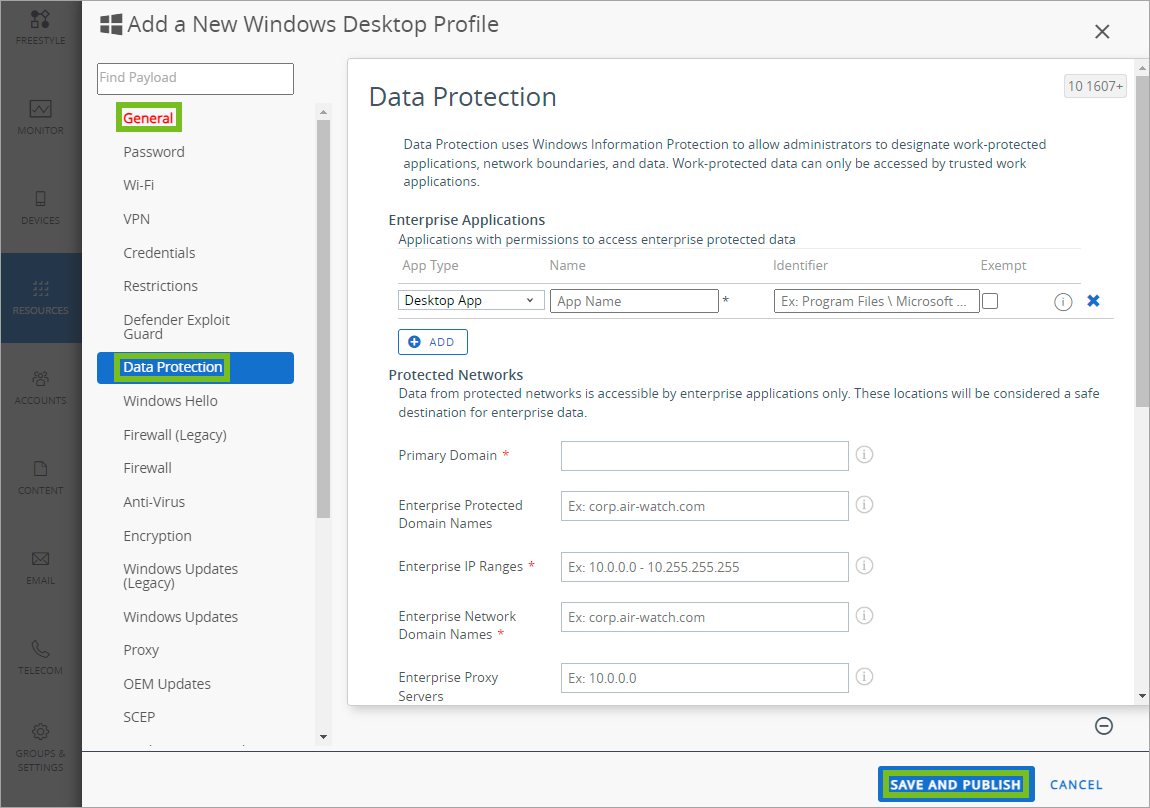

Profil Protection des données

Le profil Protection des données configure des règles pour contrôler la manière dont les applications d'entreprise ont accès aux données de différentes sources de votre organisation. Découvrez comment l'utilisation du profil de protection des données garantit que vos données ne sont accessibles que par des applications sécurisées et approuvées.

Lorsque les données personnelles et d'entreprise se trouvent sur un même terminal, elles peuvent être divulguées par accident à des services que votre organisation ne contrôle pas. Grâce à la section de configuration Protection des données, Workspace ONE UEM contrôle le mouvement des données d'entreprise entre les applications afin de limiter les fuites et de réduire l'impact sur les utilisateurs. Workspace ONE UEM utilise la fonctionnalité WIP (Windows Information Protection) de Microsoft pour protéger vos terminaux Windows.

La protection des données approuve les applications d'entreprise, ce qui leur accorde l'accès aux données de l'entreprise issues de réseaux protégés. Si un utilisateur déplace des données vers des applications qui n'appartiennent pas à l'entreprise, vous pouvez agir en fonction des politiques de mise en application sélectionnées.

La fonctionnalité WIP traite les données comme étant des données d'entreprise non chiffrées ou comme des données personnelles à protéger et à chiffrer. Les applications approuvées pour la protection des données se répartissent en quatre types. Ces types déterminent le mode d'interaction de l'application avec les données protégées.

- Applications renseignées – Ces applications prennent entièrement en charge la fonctionnalité WIP. Les applications renseignées peuvent accéder sans problèmes aux données personnelles et aux données d'entreprise. Si les données sont créées avec une application renseignée, vous pouvez les enregistrer en tant que données personnelles non chiffrées ou en tant que données d'entreprise chiffrées. Vous pouvez empêcher les utilisateurs d'enregistrer leurs données personnelles avec des applications renseignées à l'aide du profil Protection des données.

- Applications autorisées – Ces applications prennent en charge les données chiffrées par la fonctionnalité WIP. Les applications autorisées ont accès aux données personnelles et d'entreprise, mais elles enregistrent toutes les données auxquelles elles accèdent en tant que données d'entreprise chiffrées. Elles enregistrent les données personnelles en tant que données d'entreprise chiffrées qui ne sont pas accessibles à l'extérieur des applications approuvées par la fonctionnalité WIP. Il est conseillé d'approuver au cas par cas les applications afin d'éviter tout problème d'accès aux données. Pour plus d'informations sur l'approbation de la fonctionnalité WIP, consultez les fournisseurs de logiciel.

- Applications exemptées – Vous déterminez les applications exemptées de mise en application de la politique WIP lorsque vous créez le profil Protection des données. Exemptez toutes les applications qui ne prennent pas en charge les données chiffrées par la fonctionnalité WIP. Si une application ne prend pas en charge le chiffrement WIP, elle se bloque si elle essaie d'accéder à des données d'entreprise chiffrées. Aucune politique WIP ne s'applique qu'aux applications exemptées. Les applications exemptées ont accès aux données personnelles non chiffrées et aux données d'entreprise chiffrées. Étant donné qu'elles ont accès aux données d'entreprise sans mise en application d'une politique WIP, procédez avec prudence lorsque vous approuvez des applications exemptées. Les applications exemptées créent des écarts dans la protection de données et la fuite des données d'entreprise.

- Applications non autorisées – Ces applications ne sont pas approuvées, ne sont pas exemptées des politiques WIP et n'ont pas accès aux données d'entreprise chiffrées. Les applications non autorisées ont toujours accès aux données personnelles qui se trouvent sur un terminal protégé par la fonctionnalité WIP.

Important : le profil Protection des données nécessite la protection WIP (Windows Information Protection). Cette fonctionnalité nécessite la mise à jour anniversaire de Windows. Vous pouvez tester ce profil avant de le déployer en production.

Configuration d'un profil Protection des données

Créez le profil Protection des données (aperçu) pour utiliser la fonctionnalité Protection des informations Microsoft Windows afin de limiter l'accès des utilisateurs et des applications aux données de votre organisation dans des applications et des réseaux approuvés. Vous pouvez définir les contrôles détaillés de la protection des données.

-

Accédez à > Ressources > Profils et lignes de base > Profils > Ajouter et sélectionnez Ajouter un profil.

-

Sélectionnez Windows, puis choisissez Windows Desktop en tant que plateforme.

-

Sélectionnez Profil de terminal.

-

Configurez les paramètres généraux du profil.

-

Sélectionnez la charge utile Protection des données.

-

Configurez les paramètres Protection des données d'entreprise :

Paramètres Descriptions Ajout Sélectionnez ce paramètre pour ajouter des applications d'entreprise à la liste des entreprises autorisées. Les applications ajoutées ici sont fiables et autorisées à utiliser des données d'entreprise. Type d'application Déterminez si cette application est une application de bureau standard ou une application du Microsoft Store.

Vous pouvez également sélectionner un éditeur d'applications ou stocker des applications. Le fait de sélectionner un éditeur approuve toutes les applications de cet éditeur.Nom Saisissez le nom de l'application. Si l'application est une application Microsoft Store, sélectionnez l'icône Recherche pour rechercher le nom de la famille de modules (PFN) de l'application. Identifiant Indiquez le chemin d'accès au fichier d'une application de bureau ou le nom de la famille de packages dans le cas d'une application de magasin. Exempté Cochez cette case si l'application ne prend pas en charge la protection complète des données, mais a encore besoin d'accéder aux données d'entreprise. L'activation de cette option exempte l'application de toute restriction en matière de protection des données. Ces applications sont souvent des applications existantes qui ne prennent pas encore en charge la protection des données.

La création d'exemptions crée des écarts dans la protection des données. Créez des exemptions uniquement lorsque c'est nécessaire.Domaine principal Saisissez le domaine principal qu'utilisent vos données d'entreprise.

Les données provenant de réseaux protégés sont accessibles par les applications d'entreprise uniquement. Une tentative d'accès à un réseau protégé émanant d'une application qui ne figure pas sur la liste des applications autorisées de l'entreprise entraînera la mise en application d'une politique.

Saisissez le nom des domaines en minuscules uniquement.Noms de domaines protégés d'entreprise Entrez la liste des domaines (autres que le domaine principal) utilisée par l'entreprise pour ses identités utilisateur. Séparez les domaines par une barre verticale |.

Saisissez le nom des domaines en minuscules uniquement.Plages d'adresses IP d'entreprise Saisissez les plages d'adresses IP d'entreprise qui définissent les terminaux Windows dans le réseau d'entreprise.

Les données issues des terminaux figurant dans cette plage sont considérées comme faisant partie de l'entreprise et sont protégées. Ces emplacements sont considérés comme étant des destinations sûres pour le partage des données d'entreprise.Noms de domaines de réseaux d'entreprise Saisissez la liste des domaines qui définissent les limites du réseau d'entreprise.

Les données d'un domaine répertorié qui est envoyé à un terminal sont considérées comme étant des données d'entreprise et sont protégées. Ces emplacements sont considérés comme étant des destinations sûres pour le partage des données d'entreprise.Serveurs proxy d'entreprise Saisissez la liste des serveurs proxy que l'entreprise peut utiliser pour les ressources d'entreprise. Ressources d'entreprise dans le Cloud Saisissez la liste des domaines de ressources d'entreprise hébergés dans le Cloud et qui doivent être protégés par routage par l'intermédiaire du réseau et d'un serveur proxy (port 80).

Si Windows ne peut pas déterminer si une application peut être autorisée à se connecter à une ressource réseau, il bloque automatiquement la connexion. Si vous souhaitez que, par défaut, Windows autorise les connexions, ajoutez la chaîne/*AppCompat*/au paramètre. Par exemple :www.air-watch.com | /*AppCompat*/

Ajoutez la chaîne/*AppCompat*/uniquement pour changer le paramètre par défaut.Niveau de protection des données d'application Définissez le niveau de protection et les actions à entreprendre pour protéger les données d'entreprise. Afficher les icônes EDP Activez ce paramètre pour afficher une icône EDP dans le navigateur Web, l'explorateur de fichiers et les icônes d'application lors de l'accès aux données protégées. L'icône s'affiche également dans les vignettes d'application professionnelle du menu Démarrer. Révoquer après un désenrôlement Activez ce paramètre pour révoquer les clés de protection des données d'un terminal lorsque ce dernier est désenrôlé de Workspace ONE UEM. Déchiffrement utilisateur Activez ce paramètre pour autoriser les utilisateurs à sélectionner le mode d'enregistrement des données à l'aide d'une application compatible. Ils peuvent sélectionner Enregistrer comme données d'entreprise ou Enregistrer comme données personnelles.

Si cette option n'est pas activée, toutes les données enregistrées à l'aide d'une application compatible sont enregistrées en tant que données d'entreprise et sont chiffrées à l'aide du système de chiffrement de l'entreprise.Accès direct à la mémoire Activez ce paramètre pour autoriser des utilisateurs à accéder directement à la mémoire du terminal. Certificat de récupération des données Importez le certificat spécial intitulé « Système de fichiers EFS » utilisé pour la récupération de fichiers, dans le cas où votre clé de chiffrement serait perdue ou endommagée. -

Cliquez sur Enregistrer et publier pour envoyer le profil vers les terminaux.

Création d'un certificat de système de fichiers chiffré

Le profil Protection des données chiffre les données d'entreprise et limite l'accès aux terminaux approuvés. Créez un certificat EFS pour chiffrer les données de votre entreprise par un profil Protection des données.

-

Sur un ordinateur sans certificat EFS, ouvrez une invite de commande (avec droits administrateur) et accédez au magasin de certificats dans lequel vous souhaitez stocker le certificat.

-

Exécutez la commande :

cipher /r:<EFSRA>Valeur de

est le nom des fichiers.cer et.pfx que vous souhaitez créer. -

Lorsque vous y êtes invité, saisissez le mot de passe afin de protéger votre nouveau fichier .pfx.

-

Les fichiers .cer et .pfx sont créés dans le magasin de certificats que vous avez sélectionné.

-

Importez votre certificat .cer dans les terminaux dans le cadre d'un profil Protection des données.

Profil Defender Exploit Guard

Protégez vos terminaux Windows des failles d'exploitation et des logiciels malveillants avec le profil Windows Defender Exploit Guard. Workspace ONE UEM utilise ces paramètres pour protéger vos terminaux des failles d'exploitation, réduire les surfaces d'attaque, contrôler l'accès aux dossiers et protéger vos connexions réseau.

Windows Defender Exploit Guard

Divers programmes malveillants et failles d'exploitation utilisent les vulnérabilités de vos terminaux Windows pour accéder à votre réseau et à vos terminaux. Workspace ONE UEM utilise le profil Windows Defender Exploit Guard pour protéger vos terminaux de ces acteurs malintentionnés. Le profil utilise les paramètres Windows Defender Exploit Guard natifs de Windows. Le profil contient quatre méthodes de protection différentes. Ces méthodes couvrent différentes vulnérabilités et vecteurs d'attaque.

Exploit Protection

Exploit Protection applique automatiquement des atténuations de failles d'exploitation au système d'exploitation et aux applications. Ces atténuations fonctionnent également avec les antivirus tiers et Windows Defender. Dans le profil de Windows Defender Exploit Guard, vous configurez ces paramètres en téléchargeant un fichier XML de configuration. Ce fichier doit être créé à l'aide de l'application de sécurité Windows ou de PowerShell.

Réduction de la surface d'attaque

Les règles de réduction de la surface d'attaque permettent d'éviter les actions typiques que les logiciels malveillants utilisent pour infecter des terminaux. Ces règles visent des actions telles que :

- Fichiers exécutables et scripts utilisés dans les applications Office ou la messagerie Web qui essaient de télécharger ou d'exécuter des fichiers

- Scripts obfusqués ou suspects

- Actions non généralement utilisées par les applications

Les règles de réduction de la surface d'attaque requièrent que la protection en temps réel de Windows Defender soit activée.

Accès contrôlé aux dossiers

L'accès contrôlé aux dossiers permet de protéger vos données précieuses contre les applications et les menaces malveillantes, y compris les ransomware. Lorsque ce paramètre est activé, l'antivirus Windows Defender passe en revue toutes les applications (.EXE, .SCR, .DLL, etc.). Windows Defender détermine ensuite si l'application est malveillante ou sûre. Si l'application est marquée comme malveillante ou suspecte, Windows empêche l'application de modifier les fichiers dans les dossiers protégés.

Les dossiers protégés incluent des dossiers système communs. Vous pouvez ajouter des dossiers à la fonctionnalité Accès contrôlé aux dossiers. La plupart des applications connues et approuvées peuvent accéder aux dossiers protégés. Si vous souhaitez qu'une application interne ou inconnue accède à des dossiers protégés, vous devez ajouter le chemin d'accès au fichier d'application lors de la création du profil.

L'accès contrôlé aux dossiers requiert que la protection en temps réel de Windows Defender soit activée.

Protection réseau

La protection réseau permet de protéger les utilisateurs et les données contre les tentatives d'hameçonnage et les sites Web malveillants. Ces paramètres empêchent les utilisateurs d'utiliser n'importe quelle application pour accéder à des domaines dangereux pouvant héberger des attaques par hameçonnage, des exploits ou des logiciels malveillants.

La protection réseau requiert que la protection en temps réel de Windows Defender soit activée.

Informations supplémentaires

Pour plus d'informations sur les paramètres configurés et les protections contre les exploits spécifiques, reportez-vous à https://docs.microsoft.com/en-us/sccm/protect/deploy-use/create-deploy-exploit-guard-policy.

Création d'un profil Defender Exploit Guard

Créez un profil Defender Exploit Guard avec Workspace ONE UEM pour protéger vos terminaux Windows contre les failles et les logiciels malveillants. Découvrez comment utiliser le profil pour configurer les paramètres de Windows Defender Exploit Guard sur vos terminaux Windows.

Lorsque vous créez des règles et des paramètres pour Réduction de la surface d'attaque, Accès contrôlé aux dossiers et Protection réseau, vous devez sélectionner Activé, Désactivé ou Audit. Ces options modifient le fonctionnement de la règle ou du paramètre.

- Activé : configure Windows Defender pour bloquer les failles d'exploitation pour cette méthode. Par exemple, si vous définissez l'option Accès contrôlé aux dossiers sur Activé, Windows Defender empêchera les failles d'exploitations d'accéder aux dossiers protégés.

- Désactivé : ne configure pas la stratégie pour Windows Defender.

- Audit : configure Windows Defender pour bloquer les failles d'exploitation de la même manière que l'option Activé, mais consigne également l'événement dans l'observateur d'événements.

Conditions prérequises

Pour utiliser les paramètres Exploit Protection sur ce profil, vous devez créer un fichier XML de configuration à l'aide de l'application de sécurité Windows ou de PowerShell sur un terminal individuel avant de créer le profil.

Procédure

- Accédez à > Ressources > Profils et lignes de base > Profils > Ajouter et sélectionnez Ajouter un profil.

- Sélectionnez Windows, puis Windows Desktop.

- Sélectionnez Profil de terminal.

- Configurez les paramètres généraux du profil.

- Sélectionnez la section de configuration Defender Exploit Guard.

- Téléchargez le fichier XML de configuration Paramètres Exploit Protection.

Ces paramètres appliquent automatiquement des techniques d'atténuation des exploits au système d'exploitation et aux applications individuelles. Vous devez créer le fichier XML à l'aide de l'application de sécurité Windows ou de PowerShell sur un terminal individuel. - Configurez les paramètres de Réduction de la surface d'attaque. Ces règles permettent d'éviter les actions typiques que les programmes malveillants utilisent pour infecter des terminaux avec du code malveillant. Sélectionnez Ajouter pour ajouter des règles supplémentaires.

La description de chaque règle définit les applications ou les types de fichiers auxquels la règle s'applique. Les règles de réduction de la surface d'attaque requièrent que la protection en temps réel de Windows Defender soit activée. - Configurez les paramètres d'Accès contrôlé aux dossiers. Définissez Accès contrôlé aux dossiers sur Activé pour utiliser ces paramètres. Lorsqu'il est activé, ce paramètre protège plusieurs dossiers par défaut. Pour afficher la liste, passez votre curseur sur l'icône ? Ces paramètres protègent automatiquement vos données contre les programmes malveillants et les failles d'exploitation. L'accès contrôlé aux dossiers requiert que la protection en temps réel de Windows Defender soit activée.

- Ajoutez des dossiers supplémentaires à protéger en sélectionnant Ajouter et saisissez le chemin d'accès au fichier de dossiers.

- Ajoutez des applications pouvant accéder aux dossiers protégés en sélectionnant Ajouter et en saisissant le chemin d'accès au fichier d'application. La plupart des applications connues et approuvées peuvent accéder aux dossiers par défaut. Utilisez ce paramètre pour ajouter des applications internes ou inconnues pouvant accéder aux dossiers protégés.

- Configurez les paramètres de Protection réseau. Définissez Protection réseau sur Activée pour utiliser ces paramètres. Ces paramètres protègent les utilisateurs et les données contre les tentatives d'hameçonnage et les sites Web malveillants. La protection réseau requiert que la protection en temps réel de Windows Defender soit activée.

- Sélectionnez Enregistrer et publier lorsque vous avez terminé pour envoyer le profil sur les terminaux.

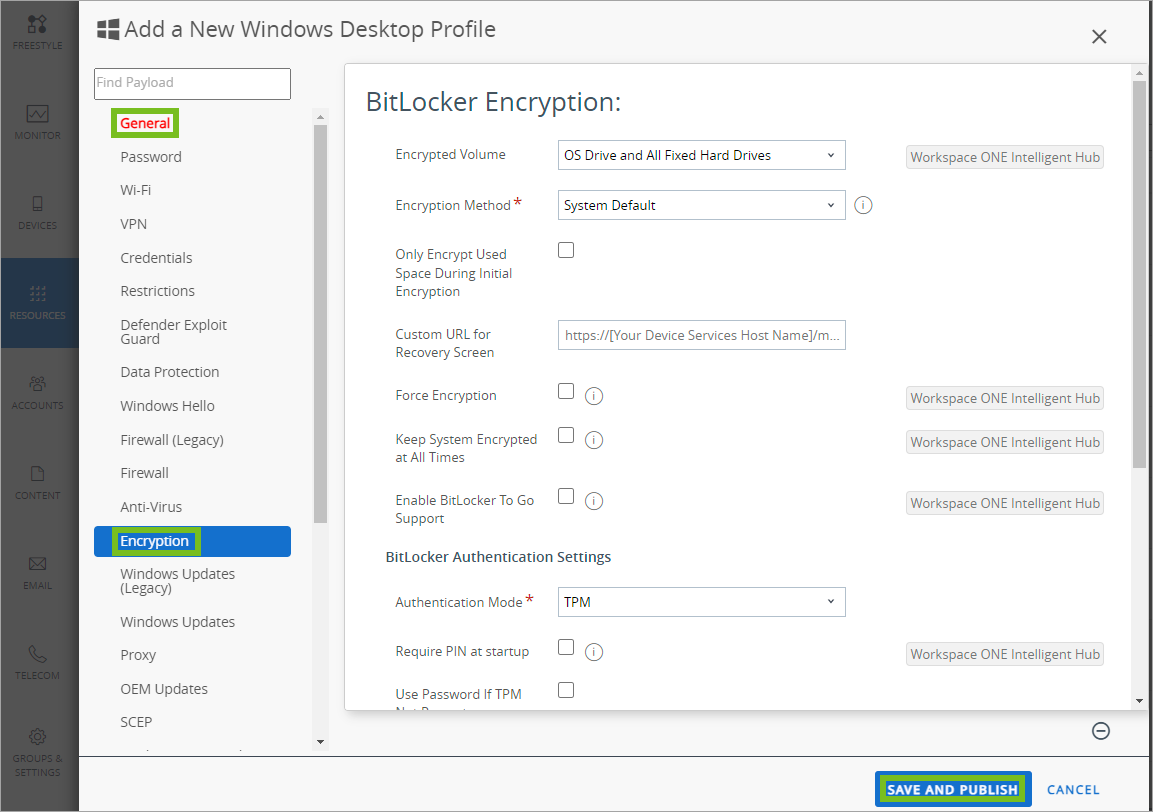

Profil Chiffrement

Sécurisez les données de votre organisation sur les terminaux Windows Desktop à l'aide du profil Chiffrement. Le profil Chiffrement définit la stratégie de chiffrement BitLocker sur vos terminaux Windows Desktop afin d'assurer la sécurité des données.

Le chiffrement BitLocker est uniquement disponible sur les terminaux Windows Entreprise, Éducation et Pro.

Par leur conception, les ordinateurs portables et les tablettes sont des terminaux mobiles : les données de votre entreprise risquent d'être perdues ou dérobées. En mettant en application une politique de chiffrement via Workspace ONE UEM, vous pouvez protéger vos données sur disque dur. BitLocker est la méthode de chiffrement Windows native et Dell Data Protection | Encryption est une solution de chiffrement tierce de Dell. Si le profil Chiffrement est activé, Workspace ONE Intelligent Hub vérifie en permanence l'état de chiffrement du terminal. Si Workspace ONE Intelligent Hub s'aperçoit que le terminal n'est pas chiffré, il le chiffre automatiquement.

Si vous décidez de chiffrer avec BitLocker, une clé de récupération créée lors du chiffrement est stockée pour chaque lecteur (s'il est configuré) dans Workspace ONE UEM Console. L'administrateur a la possibilité de faire des clés de récupération une clé à usage unique. Si cette option est sélectionnée, une nouvelle clé de récupération est générée après son utilisation. L'utilisateur devra ensuite contacter l'administrateur pour obtenir la nouvelle clé de récupération mise à jour. Pour plus d'informations, reportez-vous à la section Clés de récupération.

Le profil Chiffrement nécessite l'installation de Workspace ONE Intelligent Hub sur le terminal.

Remarque : Le profil Chiffrement ne peut en outre ni configurer ni activer Dell Data Protection | Encryption. L'état du chiffrement est remonté dans Workspace ONE UEM Console et dans le portail self-service, mais le chiffrement doit être configuré manuellement sur le terminal.

Attention : Windows ne prend pas en charge les terminaux sans clavier virtuel dans l'écran de préinitialisation. Sans clavier, vous ne pouvez pas entrer le code PIN d'initialisation nécessaire au déverrouillage du disque dur et au démarrage de Windows sur le terminal. L'envoi de ce profil à des terminaux sans clavier dans l'écran de préinitialisation bloque votre terminal.

Fonctionnalité BitLocker

Le profil Chiffrement utilise la fonctionnalité BitLocker afin de contrôler l'authentification et le déploiement du chiffrement BitLocker.

BitLocker utilise le module de plateforme sécurisée (TPM) sur les terminaux pour stocker la clé de chiffrement du terminal. Si le lecteur est retiré de la carte mère, il reste chiffré. Pour une authentification améliorée, vous pouvez activer un code PIN de chiffrement afin de démarrer le système. Vous pouvez également exiger un mot de passe pour les terminaux lorsqu'un TPM n'est pas disponible.

Comportement du déploiement

Le chiffrement BitLocker natif Windows permet de sécuriser les données sur les terminaux Windows Desktop. Le déploiement du profil de chiffrement peut nécessiter des actions supplémentaires de la part de l'utilisateur final, telles que la création d'un code PIN ou d'un mot de passe.

Si le profil Chiffrement est envoyé à un terminal chiffré et que les paramètres de chiffrement correspondent à ceux du profil, Workspace ONE Intelligent Hub ajoute une protection BitLocker et envoie une clé de récupération à Workspace ONE UEM Console.

Avec cette fonctionnalité, si un utilisateur ou un administrateur tente de désactiver BitLocker sur le terminal, le profil Chiffrement peut le chiffrer à nouveau. Le chiffrement est appliqué même si le terminal est hors ligne.

Si le chiffrement en vigueur ne correspond pas aux paramètres d'authentification du profil Chiffrement, les protecteurs existants sont supprimés et de nouveaux protecteurs sont appliqués conformément aux paramètres du profil Chiffrement.

Si la méthode de chiffrement existante ne correspond pas au profil Chiffrement, Workspace ONE UEM la conserve. Cette fonctionnalité s'applique également lorsque vous ajoutez une version du profil Chiffrement à un terminal géré par un profil Chiffrement existant. La méthode de chiffrement existante est conservée.

Remarque : Les modifications du profil BIOS s'appliquent après les profils de chiffrement. Les modifications apportées au profil BIOS, telles que la désactivation ou l'effacement du TPM, peuvent provoquer un événement de récupération qui requiert la clé de récupération pour redémarrer le système. Interrompez BitLocker avant d'apporter des modifications au BIOS.

États de chiffrement

Si BitLocker est activé et en cours d'utilisation, vous pouvez voir des informations sur l'état du chiffrement dans les zones répertoriées.

- Détails du terminal Workspace ONE UEM

- Les détails du terminal affichent des informations sur la clé de récupération. Utilisez le lien Afficher la clé de récupération pour afficher et copier les clés de récupération de tous les lecteurs chiffrés.

- Vous trouverez plusieurs états BitLocker dans l'onglet Résumé, Chiffré, Chiffrement en cours, Déchiffrement en cours, Interrompu et Partiellement protégé.

- L'état Interrompu (X redémarrages restants) reflète l'interruption de la protection du disque, bien que le disque soit toujours chiffré. Vous pouvez voir cet état si un système d'exploitation est en cours de mise à jour ou si des modifications sont en cours au niveau du système. Une fois que le nombre de redémarrages est épuisé, la protection par BitLocker est automatiquement réactivée.

- Le statut Partiellement protégé reflète la situation dans laquelle le lecteur du système d'exploitation est chiffré, mais pas les autres.

- Dans l'onglet Sécurité des Détails du terminal, affichez l'état de chiffrement et la méthode de chiffrement de vos lecteurs. Vous pouvez savoir en un coup d'œil si une machine n'utilise pas le niveau de chiffrement que vous avez défini dans le profil de chiffrement. Workspace ONE UEM affiche uniquement la méthode de chiffrement. Il ne déchiffre pas les disques, même s'ils ne correspondent pas au paramètre Méthode de chiffrement du profil Chiffrement.

- Portail self-service Workspace ONE UEM

- La page Sécurité du Portail en libre-service affiche la clé de récupération BitLocker.

- La protection BitLocker apparaît comme activée.

Clés de récupération

Workspace ONE UEM dépose des clés de récupération pour le Lecteur de l'OS et Tous les disques durs fixes lorsque ce paramètre est activé pour Volume chiffré dans le profil Chiffrement. Si un lecteur doit être récupéré, la clé de récupération est disponible pour chacun des lecteurs.

L'administrateur a la possibilité de rendre les clés de récupération à usage unique en sélectionnant Activer une clé de récupération à usage unique dans les paramètres Profil de chiffrement. Pour plus d'informations, reportez-vous à la section Configuration d'un profil de chiffrement. Si cette option est activée, une fois qu'une clé de récupération est utilisée pour récupérer un lecteur, une nouvelle clé de récupération est générée par Intelligent Hub et est redéposée dans UEM Console.

Pendant une courte période, jusqu'à ce que la nouvelle clé de récupération soit correctement déposée dans UEM Console, la clé de récupération personnelle précédente (ancienne) et la clé de récupération personnelle (nouvelle) sont toutes les deux disponibles. En cas de dépôt réussi de la nouvelle clé de récupération, la clé de récupération précédente sera supprimée et ne pourra plus être utilisée pour la récupération du lecteur.

Vous pouvez voir, à des fins de dépannage, quel utilisateur a récupéré un lecteur externe avec une clé spécifique, quand une récupération a eu lieu et quel administrateur a contribué au processus. Dans Workspace ONE UEM Console, accédez à Terminaux > Affichage des détails > Plus - Dépannage > Journal des événements pour trouver les détails.

Comportement de suppression

Si le profil est supprimé de Workspace ONE UEM Console, Workspace ONE UEM n'applique plus le chiffrement et le terminal est automatiquement déchiffré. Le nettoyage par l'entreprise ou la désinstallation manuelle de Workspace ONE Intelligent Hub à partir du Panneau de configuration désactive le chiffrement BitLocker.

Lorsque vous créez le profil de chiffrement, vous pouvez activer l'option Toujours maintenir le système chiffré. Ce paramètre garantit que le terminal reste chiffré même si le profil est supprimé, si le contenu du terminal est effacé ou si la communication avec Workspace ONE UEM se termine.

Si l'utilisateur décide de désenrôler le terminal durant le processus de chiffrement BitLocker, ce processus continue jusqu'à ce qu'il soit désactivé manuellement dans le Panneau de configuration.

BitLocker et stratégies de conformité

Vous pouvez configurer des stratégies de conformité pour prendre en charge l'état de chiffrement BitLocker que vous souhaitez appliquer. Dans la section Règles d'une stratégie de conformité, sélectionnez Chiffrement > Est, puis Non appliqué au lecteur système, Non appliqué à certains lecteurs (partiellement protégé) ou Interrompu.

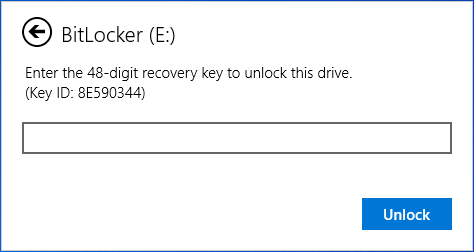

Prise en charge de BitLocker To Go

Grâce au profil de chiffrement, vous pouvez imposer le chiffrement de lecteurs externes sur vos terminaux Windows à l'aide de BitLocker. Cochez Activer la prise en charge de BitLocker To Go pour activer cette fonctionnalité. Les lecteurs externes restent en lecture seule jusqu'à ce qu'ils soient chiffrés. En sélectionnant une option dans le menu déroulant Méthode de chiffrement, vous pouvez choisir la méthode à utiliser pour chiffrer le terminal.

Workspace ONE Intelligent Hub pour Windows demande à vos utilisateurs de créer un mot de passe pour accéder aux lecteurs et les utiliser. La longueur minimale de ce mot de passe peut être définie par l'administrateur dans la console sous Paramètres BitLocker To Go. Une fois que les utilisateurs ont branché le lecteur chiffré sur le terminal Windows, ils doivent utiliser leur mot de passe pour accéder au lecteur, copier du contenu sur le lecteur, modifier des fichiers, supprimer du contenu ou effectuer toute autre tâche impliquant un lecteur externe. L'administrateur peut également choisir s'il souhaite chiffrer uniquement l'espace utilisé sur le lecteur ou l’ensemble du lecteur.

Où trouver les informations de la clé de récupération ?

Si les utilisateurs oublient leur mot de passe, vous pouvez récupérer les lecteurs depuis la console dans Terminaux > Périphériques > Affichage en liste > Stockage externe. Utilisez le lien Vue pour que le lecteur copie la clé de récupération et l'envoie à l'utilisateur concerné par e-mail. Vous pouvez également accéder à cette page depuis le compte de l'utilisateur dans Comptes > Utilisateurs > Affichage en liste. Sélectionnez l'utilisateur concerné et allez dans l'onglet Stockage externe.

Pour les déploiements qui comprennent des milliers d'ID de récupération, vous pouvez filtrer le contenu sur la page Stockage externe. Il y a plusieurs façons de filtrer le contenu.

-

Assurez-vous que l'utilisateur vous fournisse l'ID de clé, sélectionnez le curseur de filtre dans la colonne ID de récupération puis entrez la valeur. L’ID de récupération avec cet ID de clé s’affiche dans les résultats.

-

Sélectionnez le curseur de filtre dans la colonne Nom d'utilisateur et entrez le nom d'utilisateur concerné pour trouver le lecteur et sa clé de récupération.

Vous pouvez voir, à des fins d'audit, quel utilisateur a récupéré un lecteur externe avec une clé spécifique, quand une récupération a eu lieu et quel administrateur a contribué au processus. Dans la console Workspace ONE UEM, allez dans Terminaux > Périphériques > Affichage en liste > Événements pour plus de détails.

Vous pouvez consulter les informations de clé pour chaque utilisateur. Dans la console Workspace ONE UEM, allez dans Comptes > Utilisateurs > Affichage en liste, puis sélectionnez l'utilisateur. Si l'utilisateur a chiffré au moins un lecteur, un onglet Stockage externe sera disponible dans son historique.

Interrompre BitLocker dans la console

Vous pouvez désormais interrompre et reprendre le chiffrement BitLocker depuis la console. Cet élément de menu est ajouté en tant qu'action dans les enregistrements des terminaux. Vous le trouverez dans Terminaux > Affichage en liste. Sélectionnez le terminal puis l'élément de menu Plus d'actions. Cette option est particulièrement utile pour les utilisateurs qui ont besoin d'aide avec leur terminal mais qui n'ont pas les autorisations nécessaires pour gérer BitLocker.

Quand vous choisissez d'Interrompre BitLocker pour un terminal, la console affiche plusieurs options, dont notamment Nombre de redémarrages. Par exemple, pour aider un utilisateur à mettre à jour son BIOS, le système peut avoir besoin de redémarrer deux fois, auquel cas sélectionnez 3. Cette valeur permet au système de redémarrer une fois de plus avec un chiffrement interrompu, de sorte que le BIOS se met à jour correctement avant la reprise BitLocker.

Si toutefois vous ignorez combien de redémarrages seront nécessaires à une tâche, sélectionnez une valeur plus élevée. Une fois la tâche terminée, vous pouvez utiliser l'option Plus d'actions > Reprendre BitLocker.

Configurer un profil Chiffrement

Créez un profil Chiffrement pour sécuriser vos données sur les terminaux Windows Desktop à l'aide des chiffrements BitLocker natif et BitLocker To Go.

- Accédez à Ressources > Profils et lignes de base > Profils > Ajouter et sélectionnez Ajouter un profil.

- Sélectionnez Windows, puis Windows Desktop.

- Sélectionnez Profil de terminal.

- Configurez les paramètres généraux du profil.

-

Sélectionnez le profil Chiffrement et configurez les paramètres.

Paramètres Descriptions Volume chiffré Utilisez le menu déroulant pour sélectionner le type de chiffrement comme suit :

Lecteur de l'OS et Tous les disques durs fixes : chiffre tous les disques durs sur le terminal, y compris la partition système sur laquelle est installé le système.