Profils des terminaux iOS

Les profils sont votre principal moyen de gestion des terminaux. Configurez les profils pour que vos terminaux iOS restent sécurisés et configurés dans vos paramètres privilégiés. Considérez les profils de sécurité comme des paramètres facilitant l'application des procédures de l'entreprise, lorsqu'ils sont combinés à des politiques de conformité. Ils contiennent les paramètres, les configurations et les restrictions que vous souhaitez appliquer aux terminaux.

Un profil est composé des paramètres de profil généraux et d'une section de configuration spécifique. Les profils fonctionnent mieux lorsqu'ils ne contiennent qu'une seule section de configuration.

Les profils iOS s'appliquent sur un terminal au niveau de l'utilisateur ou du terminal. Lors de la création de profils iOS, sélectionnez le niveau auquel s'applique le profil. Certains profils peuvent uniquement s'appliquer au niveau utilisateur ou au niveau terminal.

Exigence de mode Supervisé pour les profils

Vous pouvez déployer certains ou tous vos terminaux iOS en mode Supervisé. Le mode Supervisé est un paramètre de niveau terminal qui fournit aux administrateurs des fonctionnalités et des restrictions sur la gestion avancée.

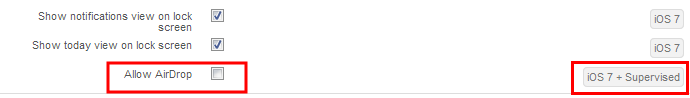

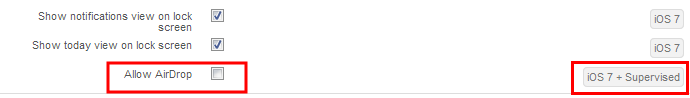

Certains paramètres de profil sont disponibles uniquement pour les terminaux supervisés. Un paramètre supervisé est repéré à l'aide d'une icône affichée à droite, qui indique la configuration requise minimale iOS nécessaire à son application.

Par exemple, vous pouvez empêcher les utilisateurs d'utiliser AirDrop pour partager des fichiers avec d'autres ordinateurs macOS et terminaux iOS en désélectionnant la case en regard de l'option Autoriser AirDrop. L'icône iOS 7 + mode Supervisé signifie que seuls les terminaux exécutant iOS 7 et configurés en mode Supervisé à l'aide d'Apple Configurator sont affectés par cette restriction. Pour plus d'informations, consultez Intégration avec Apple Configurator ou Apple Business Manager. Pour voir la liste complète des exigences relatives à la configuration iOS requise et des options de supervision, consultez Matrice des fonctionnalités iOS : comparaison Supervisé et Non supervisé

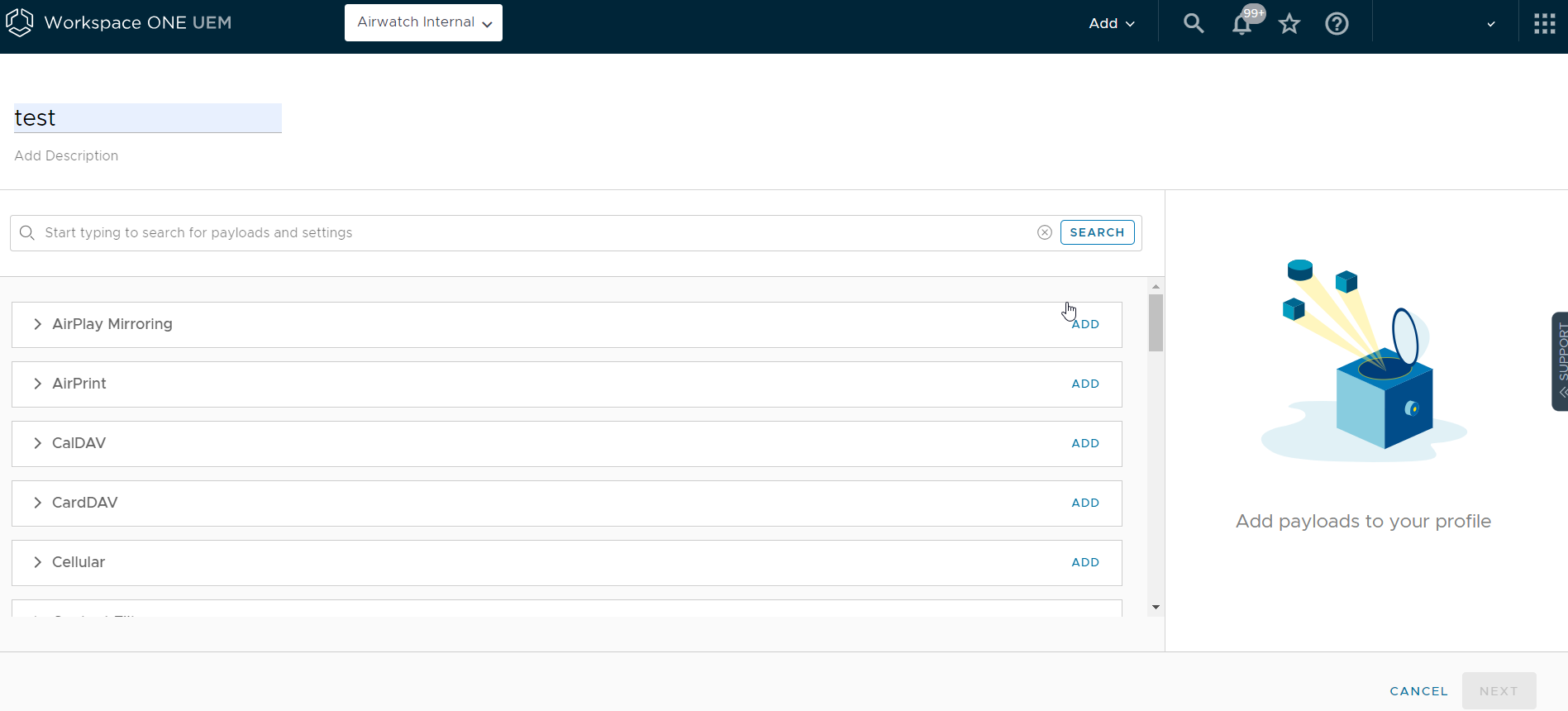

Configurer un profil iOS

À l'aide des étapes élémentaires suivantes, vous pouvez configurer n'importe quel profil iOS dans Workspace ONE UEM. Découvrez les paramètres disponibles pour chaque profil dans les sections suivantes.

-

Accédez à Ressources > Profils et lignes de base > Profils et sélectionnez Ajouter > Apple iOS > Profil du terminal.

-

Configurez les paramètres du profil de l'onglet Général.

-

Sélectionnez la section de configuration dans la liste.

-

Configurez les paramètres du profil.

- Sélectionnez Enregistrer et publier

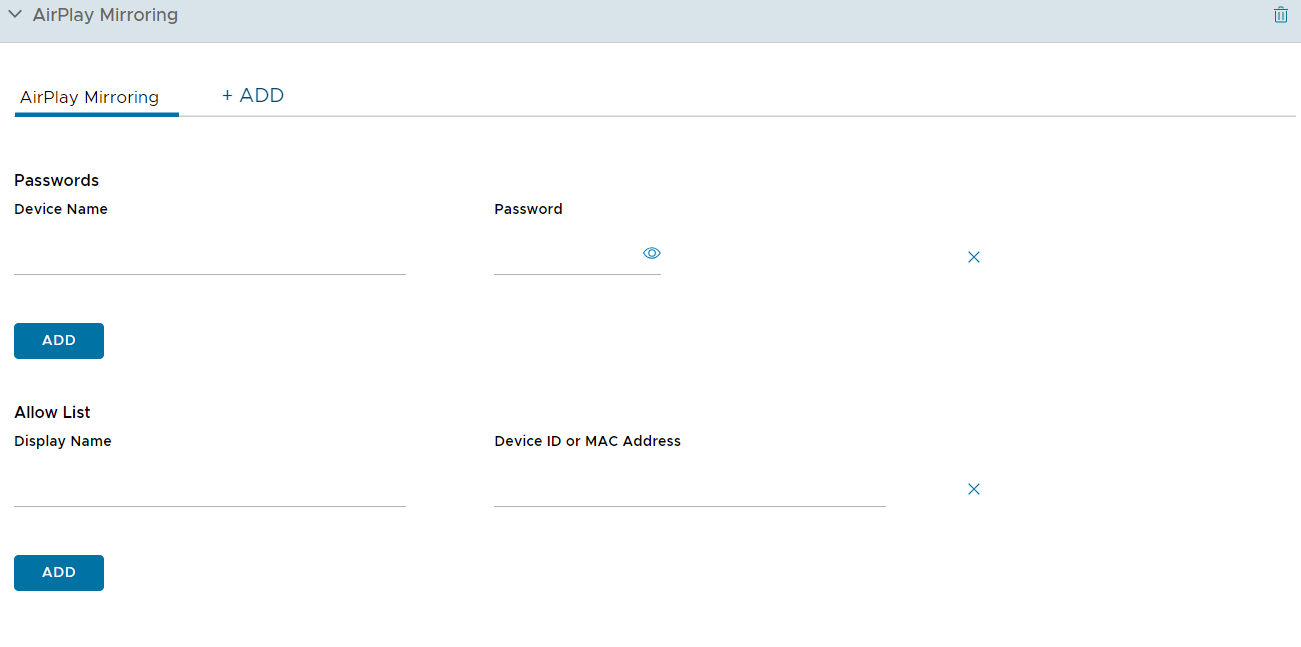

Profil AirPlay pour iOS

La configuration de la section AirPlay vous permet d'autoriser un ensemble spécifique de terminaux destinés à recevoir des privilèges de diffusion selon l'ID du terminal. Par ailleurs, si l'accès à l'écran de votre terminal Apple TV est protégé par mot de passe, présaisissez le mot de passe pour établir une connexion réussie sans révéler le code PIN aux tiers non autorisés.

Cette section de configuration fonctionnera même si vous n'enrôlez pas vos terminaux Apple TV avec Workspace ONE UEM. Pour plus d'informations sur les capacités de tvOS, reportez-vous au guide tvOS Management.

Remarque : La liste autorisée d'AirPlay n'est actuellement disponible que sur les terminaux iOS 7 et iOS 8 supervisés.

-

Configurez les paramètres Mots de passe pour les terminaux iOS 7 et Listes autorisées pour les terminaux iOS 7 supervisés.

-

Configurez les paramètres suivants :

Paramètre Description Nom du terminal Entrez le nom du terminal de la destination AirPlay. Mot de passe Saisissez le mot de passe de la destination AirPlay. Sélectionnez Ajouter pour inclure d'autres terminaux mis en liste autorisée. Nom d'affichage Saisissez le nom affiché de la destination. Le nom doit correspondre à celui du terminal tvOS et est sensible à la casse. Le nom du terminal est disponible dans les paramètres du terminal tvOS. (iOS 7 + mode Supervisé) ID du terminal Saisissez l'ID du terminal (incluez l'adresse MAC ou l'adresse Ethernet au format XX:XX:XX:XX:XX:XX) pour l'affichage de destination. Sélectionnez Ajouter pour inclure d'autres terminaux mis en liste autorisée. (iOS 7 + mode Supervisé) -

Maintenant que la liste autorisée de destination d'AirPlay est établie pour les terminaux iOS 7 supervisés, utilisez le panneau de configuration du terminal pour activer ou désactiver AirPlay manuellement :

a. Accédez à Terminaux > Affichage en liste et localisez le terminal auquel AirPlay est destiné, puis sélectionnez le nom convivial du terminal.

b. Sélectionnez Support, puis Démarrer Airplay dans la liste des options de support.

c. Choisissez la Destination créée dans le profil AirPlay, saisissez le Mot de passe si nécessaire, puis sélectionnez la Durée de l'analyse. Vous pouvez également sélectionner Personnaliser dans la liste Destination afin de créer une destination personnalisée pour ce terminal particulier.

d. Sélectionnez Enregistrer et acceptez l'invite d'activation d'AirPlay.

-

Pour désactiver AirPlay manuellement sur le terminal, revenez au panneau de configuration du terminal, puis sélectionnez Support et Arrêter AirPlay.

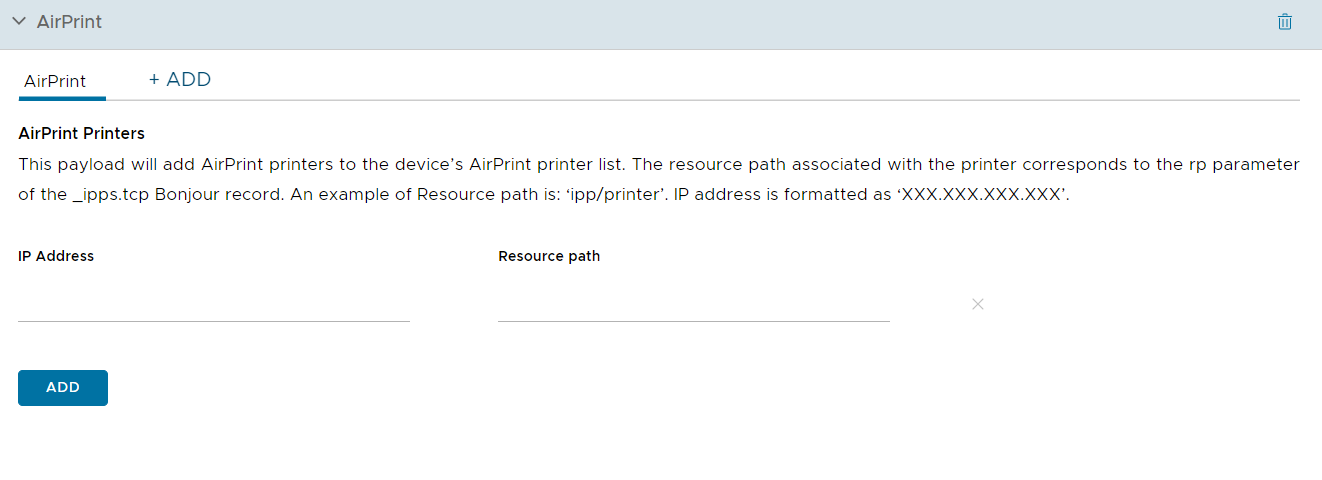

Profil AirPrint pour iOS

Configurez une section de configuration AirPrint pour les terminaux Apple pour autoriser les ordinateurs à détecter automatiquement une imprimante AirPrint, même si le terminal se situe sur un autre sous-réseau que l'imprimante AirPrint.

Configurez les paramètres de profil AirPrint , notamment :

| Paramètre | Description |

|---|---|

| Adresse IP | Saisissez l'adresse IP (XXX.XXX.XXX.XXX). |

| Chemin d'accès à la ressource | Saisissez le chemin d'accès à la ressource (ipp/printer or printers/Canon_MG5300_series) associé à l'imprimante AirPrint. Pour trouver le chemin d'accès à la ressource et les informations d'adresse IP d'une imprimante, reportez-vous à la section Récupérer les informations de l'imprimante AirPrint. |

Récupérer les informations de l'imprimante AirPrint

Pour connaître les informations de l'imprimante AirPrint, telles que l'adresse IP et le chemin d'accès aux ressources, suivez la procédure décrite dans cette section.

- Connectez un terminal iOS au réseau local (sous-réseau) sur lequel se trouvent les imprimantes AirPrint.

-

Ouvrez la fenêtre Terminal (située dans /Applications/Utilitaires/), entrez la commande suivante, puis appuyez sur Retour.

ippfindRemarque : Notez les informations de l'imprimante qui sont extraites via la commande. La première partie est le nom de votre imprimante et la dernière partie est le chemin de la ressource.

ipp://myprinter.local.:XXX/ipp/portX -

Pour obtenir l'adresse IP, entrez la commande suivante et le nom de votre imprimante.

ping myprinter.local.Remarque : Notez les informations de l'adresse IP qui sont extraites via la commande.

PING myprinter.local (XX.XX.XX.XX) -

Entrez l'adresse IP (XX.XX.XX.XX) et le chemin de ressource (/ipp/portX) obtenus à partir des étapes 2 et 3 dans les paramètres de charge utile AirPrint.

Profil CalDAV ou CardDAV pour iOS

Déployez un profil CalDAV ou CardDAV afin d'autoriser les utilisateurs à synchroniser respectivement les éléments de calendrier et les contacts de l'entreprise.

Configurez les paramètres du profil CalDav :

| Paramètre | Description |

|---|---|

| Description du compte | Saisissez une courte description du compte. |

| Nom d'hôte du compte | Saisissez/Affichez le nom du serveur pour l'utilisation de CalDAV. |

| Port | Saisissez le numéro du port attribué pour la communication avec le serveur CalDAV. |

| URL principale | Saisissez l'emplacement Web du serveur CalDAV. |

| Nom d'utilisateur du compte | Saisissez le nom d'utilisateur pour le compte Active Directory. |

| Mot de passe du compte | Saisissez le mot de passe pour le compte Active Directory. |

| Utiliser le SSL | Sélectionnez cette option pour activer l'utilisation de la sécurité SSL (Secure Socket Layer). |

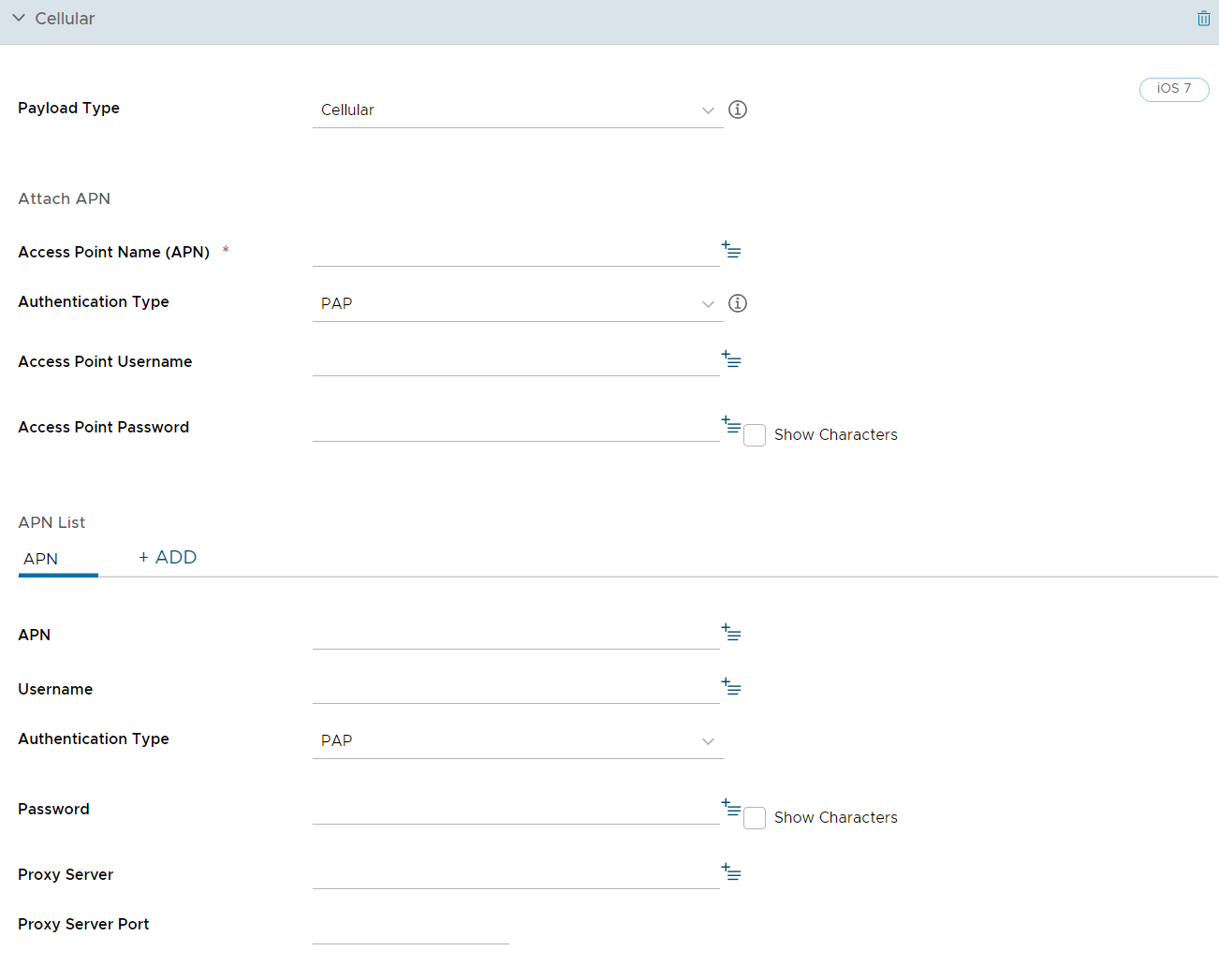

Profil cellulaire pour iOS

Configurez une section de configuration Cellulaire pour configurer les paramètres de réseau cellulaire sur les terminaux et déterminez la manière dont le terminal accède au réseau de données cellulaires de l'opérateur.

Envoyez cette section de configuration afin d'utiliser un autre APN depuis le point par défaut. Si les paramètres APN sont incorrects, vous risquez de perdre des fonctionnalités ; vous devez donc vous procurer les paramètres APN corrects auprès de l'opérateur. Pour plus d'informations sur les paramètres cellulaires, consultez cet article de la base de connaissances Apple.

Configurez les paramètres du profil CalDav :

| Paramètre | Description |

|---|---|

| Nom du point d'accès (APN) | Saisissez l'APN fourni par votre opérateur (par exemple, come.moto.cellular). |

| Type d'authentification | Sélectionnez le protocole d'authentification. |

| Nom d'utilisateur du point d'accès | Saisissez le nom d'utilisateur utilisé pour l'authentification. |

| Mot de passe du point d'accès APN | Saisissez le mot de passe APN utilisé pour l'authentification. |

| Nom du point d'accès | Saisissez l'APN fourni par votre opérateur (par exemple, come.moto.cellular). |

| Nom d'utilisateur du point d'accès | Saisissez le nom d'utilisateur utilisé pour l'authentification. |

| Type d'authentification | Sélectionnez le protocole d'authentification. |

| Mot de passe | Saisissez le mot de passe APN utilisé pour l'authentification. |

| Serveur proxy | Saisissez les détails du serveur proxy. |

| Port du serveur proxy | Indiquez le port du serveur proxy pour tout le trafic. Sélectionnez Ajouter pour continuer ce processus. |

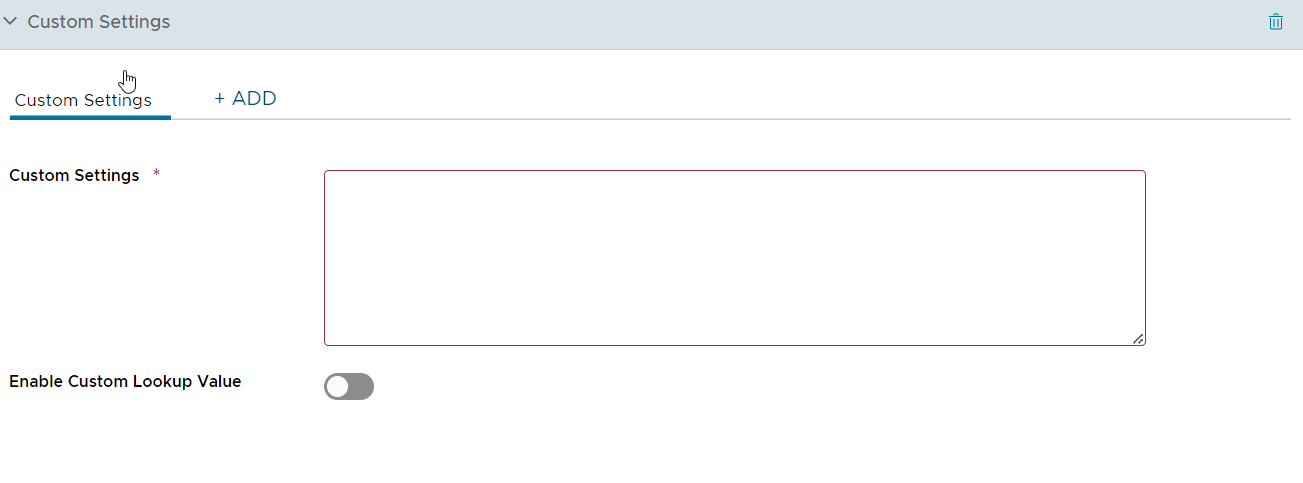

Profil des paramètres personnalisés pour iOS

La section de configuration Paramètres personnalisés peut être utilisée lorsqu'Apple lance une nouvelle fonctionnalité iOS que Workspace ONE UEM ne prend actuellement pas en charge dans les sections de configuration natives. Si vous ne souhaitez pas attendre la dernière version de Workspace ONE UEM pour contrôler ces paramètres, utilisez la section de configuration Paramètres personnalisés et le code XML afin d'activer ou de désactiver certains paramètres manuellement.

Vous souhaiterez peut-être effectuer une copie de votre profil et l'enregistrer dans un groupe organisationnel « test », pour éviter d'affecter les utilisateurs tant que vous n'êtes pas prêt à enregistrer et publier.

N'attribuez pas de profil à un Smart Group, car cela peut produire une valeur chiffrée lors de l'affichage du XML.

-

Accédez à Ressources > Profils et lignes de base > Profils > Ajouter > Ajouter un profil > iOS.

-

Configurez les paramètres du profil de l'onglet Général.

-

Configurez les sections de configuration appropriées (Restrictions ou Code d'accès, par exemple).

-

Sélectionnez Enregistrer et publier.

Remarque : Assurez-vous que le profil créé au cours des étapes 1 à 4 n'est attribué à aucun Smart Group. Dans le cas contraire, les données peuvent être chiffrées lors de l'affichage du XML.

-

Revenez à la page Profils et sélectionnez un profil à l'aide du bouton radio en regard du nom du profil. Les options de menu s'affichent au-dessus de la liste.

-

Sélectionnez </> XML dans les options de menu. La fenêtre Consulter le XML du profil s'affiche.

-

Recherchez la clé PayloadContent et copiez le dictionnaire unique imbriqué à l'intérieur. Copiez l'intégralité du contenu du dictionnaire à partir de <dict>…</dict>. Reportez-vous à la section ci-dessous pour obtenir un exemple de XML pour la charge utile Restrictions.

<plist version="1.0"> <dict> <key>PayloadContent</key> <array> <dict> <key>safariAcceptCookies</key> <real>2</real> <key>safariAllowAutoFill</key> <true /> <key>PayloadDisplayName</key> <string>Restrictions</string> <key>PayloadDescription</key> <string>RestrictionSettings</string> <key>PayloadIdentifier</key> <string>745714ad-e006-463d-8bc1-495fc99809d5.Restrictions</string> <key>PayloadOrganization</key> <string></string> <key>PayloadType</key> <string>com.apple.applicationaccess</string> <key>PayloadUUID</key> <string>9dd56416-dc94-4904-b60a-5518ae05ccde</string> <key>PayloadVersion</key> <integer>1</integer> </dict> </array> <key>PayloadDescription</key> <string></string> <key>PayloadDisplayName</key> <string>Block Camera/V_1</string> <key>PayloadIdentifier</key> <string>745714ad-e006-463d-8bc1-495fc99809d5</string> <key>PayloadOrganization</key> <string></string> <key>PayloadRemovalDisallowed</key> <false /> <key>PayloadType</key> <string>Configuration</string> <key>PayloadUUID</key> <string>86a02489-58ff-44ff-8cd0-faad7942f64a</string> <key>PayloadVersion</key> <integer>1</integer> </dict> </plist>Pour obtenir plus d'exemples et d'informations sur le code XML, reportez-vous à l'article de notre base de connaissances ici.

-

Si vous voyez du texte chiffré entre les balises dict dans la fenêtre XML, vous pouvez générer le texte déchiffré en modifiant les paramètres sur la page Profils. Pour ce faire :

a. Accédez à Groupes et paramètres > Tous les paramètres > Terminaux > Utilisateurs > Apple > Profils.

b. Remplacez l'option Paramètres personnalisés.

c. Désactivez l'option Chiffrer les profils, puis enregistrez.

-

Revenez au profil Paramètres personnalisés et collez le XML que vous avez copié dans la zone de texte. Le code XML doit contenir un bloc de code complet, délimité par <dict> et </dict>.

-

Supprimez la section de configuration que vous aviez configurée à l'origine en sélectionnant la section de configuration de base, par exemple, Restrictions ou Code d'accès, et en sélectionnant sur le bouton moins (-) en bas de la page. Vous pouvez maintenant améliorer le profil en ajoutant du code XML personnalisé pour les nouvelles fonctionnalités.

-

Sélectionnez Enregistrer et publier.

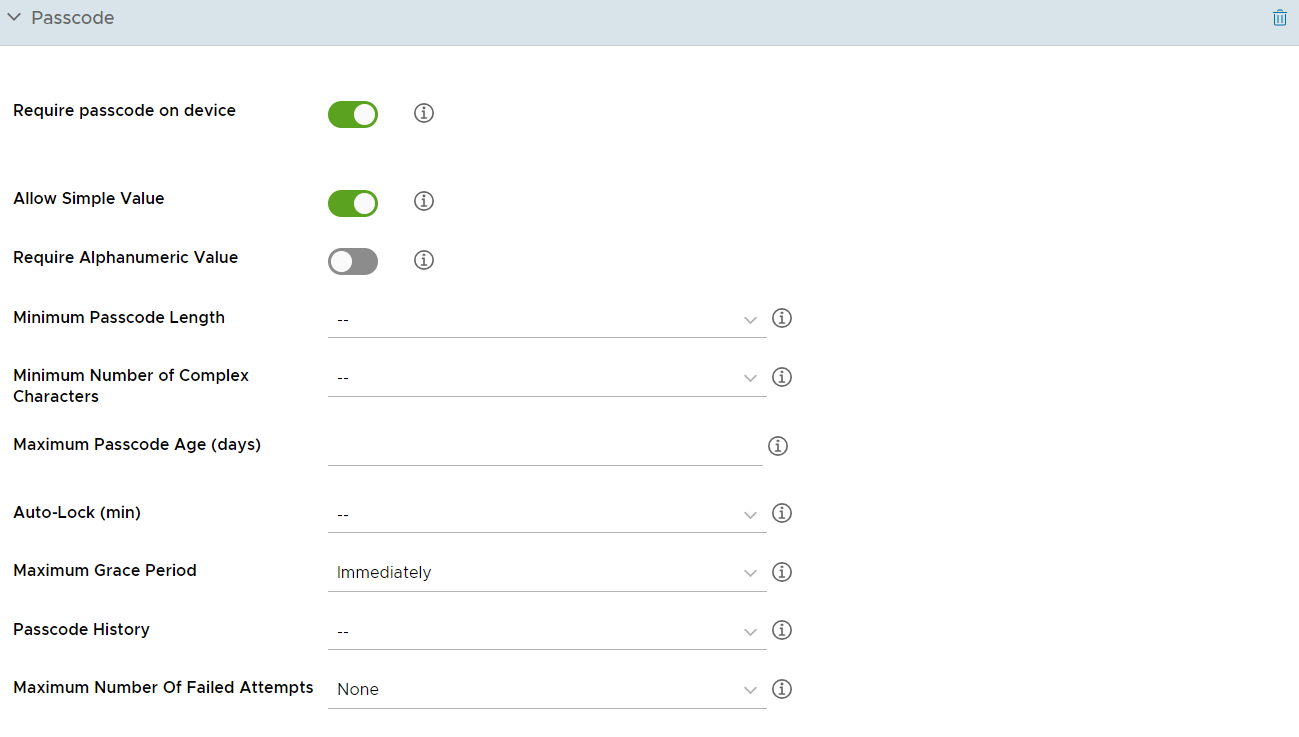

Profil de code secret sur le terminal pour iOS

Les profils de code d’accès de terminal sécurisent les terminaux iOS et leur contenu. Configurez le niveau de sécurité en fonction des besoins de vos utilisateurs.

Choisissez des options strictes pour les employés ayant une forte visibilité et des options plus souples pour les autres terminaux ou pour les employés faisant partie d'un programme permettant d'utiliser des terminaux personnels. En outre, lorsqu'un code d'accès est défini sur un terminal iOS, il fournit le chiffrement matériel du terminal et crée également un indicateur de terminal Protection des données activée dans l'onglet Sécurité de la page Détails du terminal.

Créez un code d'accès et configurez les options suivantes :

- Complexité – Utilisez des valeurs simples pour un accès rapide ou des codes d'accès alphanumériques pour une sécurité renforcée. Vous pouvez également exiger un nombre minimum de caractères complexes (@, #, &, ! , ? ) dans le code d'accès. Par exemple, vous pouvez exiger des utilisateurs ayant accès à du contenu sensible qu'ils utilisent des codes d'accès plus stricts.

- Nombre maximum de tentatives infructueuses – Empêchez tout accès non autorisé en réinitialisant ou en verrouillant le terminal après un nombre déterminé de tentatives. Cette option fonctionne bien pour les terminaux appartenant à l'entreprise, mais pas avec les terminaux appartenant aux employés dans un programme BYOD. Par exemple, si un terminal a une limite de cinq tentatives infructueuses de saisie du code d'accès et qu'un utilisateur a entré un code d'accès erroné cinq fois d'affilée, le terminal effectue automatiquement une réinitialisation complète. Si le simple verrouillage du terminal est préférable, définissez cette option sur Aucun, ce qui signifie que le nombre de tentatives de saisie du code d'accès est illimité.

- Durée de vie maximale du code d'accès – Imposez le renouvellement des codes d'accès à intervalles réguliers. Les codes d'accès modifiés fréquemment sont moins vulnérables aux tentatives d'accès des utilisateurs non autorisés.

- Verrouillage automatique (min) – Nombre maximal de minutes pendant lesquelles le terminal peut être inactif sans que l'utilisateur ne le déverrouille, avant que le système ne le verrouille. Lorsque cette limite est atteinte, le système verrouille le terminal et le code secret est requis pour le déverrouiller. L’utilisateur peut modifier ce paramètre, mais la valeur ne peut pas dépasser le paramètre configuré.

Configurer un profil de code secret sur le terminal pour iOS

Les profils de code d'accès de terminal sécurisent les terminaux iOS et leur contenu. Configurez plusieurs paramètres dans le cadre d'une section de configuration Code d'accès afin d'appliquer des codes d'accès de terminal en fonction des besoins de vos utilisateurs.

Configurez les paramètres de profil Code secret du terminal, dont :

| Paramètre | Description |

|---|---|

| Exiger un code d'accès sur le terminal | Active la protection par code d'accès obligatoire. |

| Valeurs simples autorisées | Autorisez l'utilisateur à appliquer un code d'accès numérique simple. |

| Exiger une valeur alphanumérique | Empêchez l'utilisateur d'utiliser des espaces ou des caractères non alphanumériques dans le code d'accès. |

| longueur min. du code d'accès | Sélectionnez le nombre minimum de caractères requis pour le code d'accès. |

| Nombre minimum de caractères complexes | Sélectionnez le nombre minimum de caractères complexes (#, $,! , @) requis dans un code d'accès. |

| Durée de vie maximale du code d'accès (en jours) | Sélectionnez le nombre maximum de jours durant lequel le code d'accès restera actif. |

| Verrouillage automatique (en min) | Nombre maximal de minutes pendant lesquelles le terminal peut être inactif sans que l'utilisateur ne le déverrouille, avant que le système ne le verrouille. Lorsque cette limite est atteinte, le système verrouille le terminal et le code secret est requis pour le déverrouiller. L’utilisateur peut modifier ce paramètre, mais la valeur ne peut pas dépasser le paramètre configuré. |

| historique du code d'accès | Sélectionnez le nombre de codes d'accès à stocker dans l'historique qu'un utilisateur ne peut pas répéter. |

| Période de grâce avant verrouillage du terminal (min) | Sélectionnez la durée d'inactivité (en minutes) d'un terminal avant son verrouillage par le système et après laquelle l'utilisateur doit ressaisir son code d'accès. |

| Nombre maximum de tentatives infructueuses | Sélectionnez le nombre de tentatives autorisées. Si l'utilisateur entre un code d'accès incorrect le nombre de fois indiqué, le terminal effectue une réinitialisation sur les valeurs usine. |

Profil de compte de messagerie pour iOS

Configurez un profil de messagerie pour les terminaux iOS afin de configurer les paramètres de messagerie sur le terminal.

Configurez les paramètres suivants :

| Paramètres | Descriptions |

|---|---|

| Description du compte | Saisissez une courte description du compte de messagerie. |

| Type de compte | Utilisez le menu déroulant pour sélectionner IMAP ou POP. |

| Préfixe du chemin d'accès | Saisissez le nom du dossier racine pour le compte de messagerie (IMAP uniquement). |

| Nom affiché de l'utilisateur | Saisissez le nom de l'utilisateur. |

| Adresse e-mail | Saisissez l'adresse e-mail du compte de messagerie. |

| Empêcher le déplacement des messages | Sélectionnez cette option pour empêcher l'utilisateur de transférer des e-mails ou de les ouvrir dans des applications tierces. |

| Empêcher la synchronisation des adresses récentes | Sélectionnez cette option pour empêcher l'utilisateur de synchroniser ses contacts dans le terminal personnel. |

| Empêcher l'utilisation dans des applications tierces | Sélectionnez cette option pour empêcher les utilisateurs de déplacer les e-mails d'entreprise dans d'autres clients de messagerie. |

| Empêcher le dépôt d'e-mails | Sélectionnez cette option pour empêcher les utilisateurs d'utiliser la fonctionnalité de dépôt d'e-mails d'Apple. |

| Utiliser S/MIME | Sélectionnez cette option pour utiliser d'autres certificats de chiffrement. |

| Nom d'hôte | Saisissez le nom du serveur de messagerie. |

| Port | Indiquez le numéro du port affecté au trafic de messagerie entrant. |

| Nom d'utilisateur | Saisissez le nom d'utilisateur du compte de messagerie. |

| Type d'authentification | Utilisez le menu déroulant pour sélectionner le mode d'authentification du détenteur du compte de messagerie. |

| Mot de passe | Saisissez le mot de passe requis pour authentifier l'utilisateur final. |

| Utiliser le SSL | Sélectionnez cette option afin d'activer l'utilisation de SSL (Secure Socket Layer) pour le trafic entrant. |

| Nom d'hôte | Saisissez le nom du serveur de messagerie. |

| Port | Indiquez le numéro du port affecté au trafic de messagerie sortant. |

| Nom d'utilisateur | Saisissez le nom d'utilisateur du compte de messagerie. |

| Type d'authentification | Utilisez le menu déroulant pour sélectionner le mode d'authentification du détenteur du compte de messagerie. |

| Mot de passe sortant identique au mot de passe entrant | Sélectionnez cette option pour remplir automatiquement la zone de texte du mot de passe. |

| Mot de passe | Saisissez le mot de passe requis pour authentifier l'utilisateur final. |

| Utiliser le SSL | Sélectionnez cette option afin d'activer l'utilisation de SSL (Secure Socket Layer) pour le trafic sortant. |

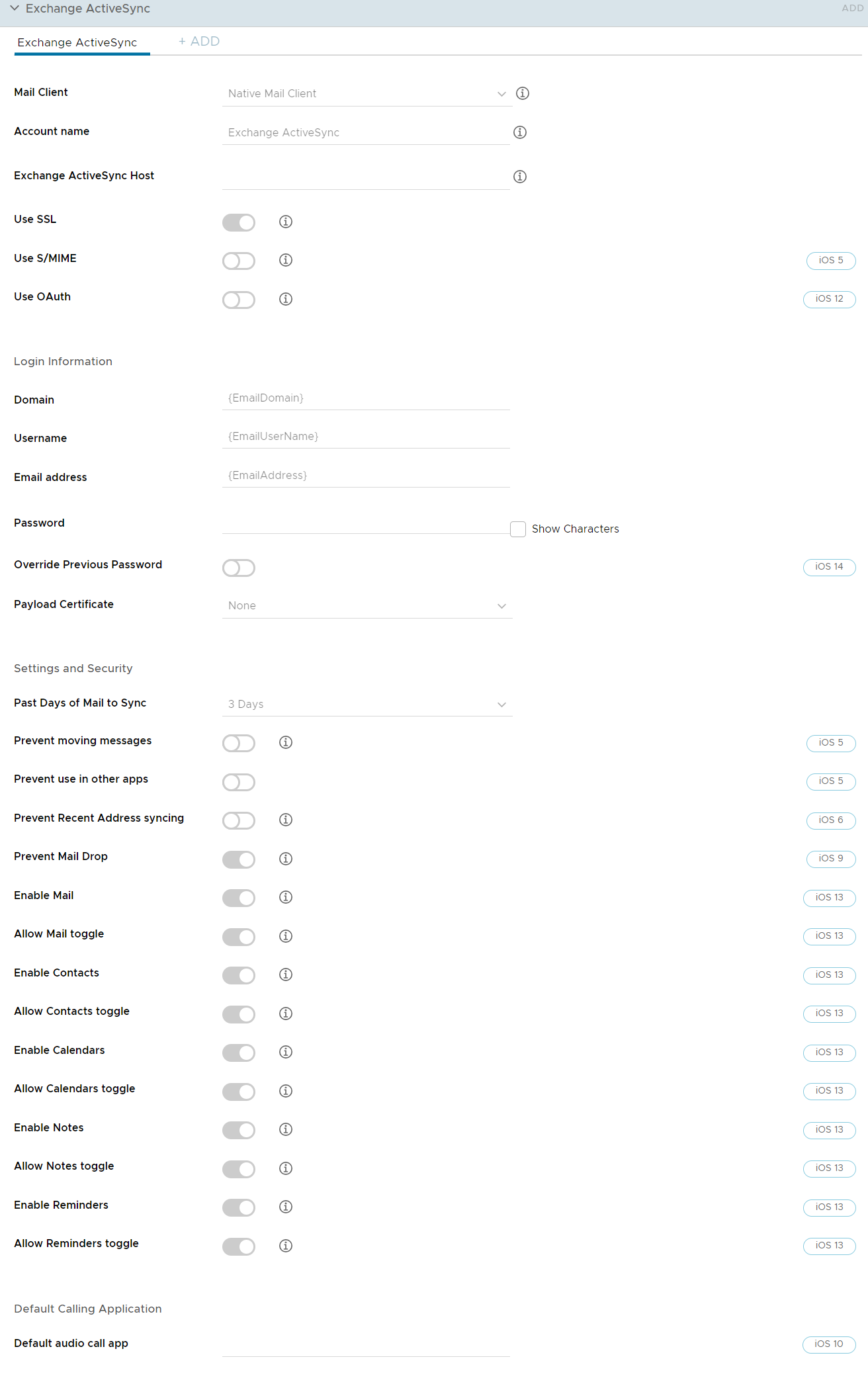

Messagerie Exchange ActiveSync (EAS) pour les terminaux iOS

Exchange Active Sync (EAS) est le protocole standard pour la synchronisation de messagerie sur terminaux mobiles. Grâce aux profils EAS, vous pouvez configurer les terminaux à distance afin qu'ils se connectent à votre serveur de messagerie pour synchroniser les e-mails, les calendriers et les contacts.

Le profil EAS utilise les informations de chaque utilisateur, comme le nom d'utilisateur, l'adresse e-mail et le mot de passe. Si vous intégrez Workspace ONE UEM aux services Active Directory, ces informations utilisateur sont remplies automatiquement et peuvent être indiquées dans le profil EAS par l'utilisation de valeurs de recherche.

Création d'un profil EAS générique pour plusieurs utilisateurs

Avant de créer un profil EAS qui permettra aux terminaux de récupérer automatiquement des données depuis le serveur de messagerie, vous devez d'abord vous assurer que les utilisateurs disposent des informations nécessaires dans les données de leur compte utilisateur. Pour les utilisateurs de l'annuaire ou pour ceux qui s'enrôlent avec leurs identifiants d'annuaire comme Active Directory, les informations sont automatiquement saisies pendant l'enrôlement. Toutefois, pour les utilisateurs basiques, ces informations ne sont pas fournies automatiquement et doivent être renseignées via l'une des deux méthodes suivantes :

-

Vous pouvez modifier les données de chaque utilisateur, et renseigner les champs Adresse e-mail et Nom d'utilisateur de messagerie.

-

Pour inviter les utilisateurs à saisir ces informations au cours de l'enrôlement, accédez à Terminaux > Paramètres des terminaux > Général > Enrôlement, puis, sous l'onglet Invite facultative, cochez la case Activer la demande de l'e-mail d'enrôlement.

Configurer un profil de messagerie EAS pour le client de messagerie natif

Créez un profil de configuration des e-mails pour le client de messagerie natif sur des terminaux iOS.

-

Accédez à Ressources > Profils et lignes de base > Profils > Ajouter. Sélectionnez Apple iOS.

-

Configurez les paramètres du profil de l'onglet Général.

-

Sélectionnez la section de configuration Exchange ActiveSync.

-

Sélectionnez Client de messagerie natif en tant que Client de messagerie. Complétez la zone de texte Nom du compte avec la description de ce compte de messagerie. Remplissez le champ Hôte Exchange ActiveSync avec l'URL externe du serveur ActiveSync de votre entreprise.

Le serveur ActiveSync peut être n'importe quel serveur de messagerie utilisant le protocole ActiveSync, comme IBM Notes Traveler, Novell Data Synchronizer et Microsoft Exchange. Dans le cas des déploiements Secure Email Gateway (SEG), utilisez l'URL de la SEG et non l'URL du serveur de messagerie.

-

Cochez la case Utiliser SSL afin d'activer l'utilisation de SSL (Secure Socket Layer) pour le trafic de messagerie entrant.

-

Cochez la case S/MIME pour utiliser d'autres certificats de chiffrement. Avant d'activer cette option, vérifiez que vous avez importé les certificats nécessaires dans les paramètres de profil Identifiants.

a. Sélectionnez le certificat S/MIME pour signer les messages des e-mails.

b. Sélectionnez le certificat de chiffrement S/MIME pour signer et chiffrer les messages des e-mails.

c. Cochez la case Commutateur par message pour autoriser les utilisateurs à choisir les e-mails à signer et à chiffrer à l'aide du client de messagerie iOS natif (iOS 8 et versions ultérieures, mode Supervisé uniquement).

-

Cochez la case Utiliser OAuth afin d'activer OAuth pour l'authentification. OAuth est requis pour les comptes modernes pour lesquels l'authentification est activée.

a. URL de connexion à OAuth : saisissez l'URL de connexion à OAuth.

b. URL du jeton OAuth : saisissez l'URL du jeton OAuth.

-

Remplissez les Informations de connexion (Nom de domaine, Nom d'utilisateur et Adresse e-mail) à l'aide des valeurs de recherche. Les valeurs de recherche viennent directement de l'enregistrement du compte utilisateur. Pour utiliser les valeurs de recherche {EmailDomain}, {EmailUserName} et {EmailAddress}, assurez-vous que votre compte utilisateur Workspace ONE UEM dispose d'un nom d'utilisateur et d'une adresse e-mail définis.

-

Laissez le champ Mot de passe vide pour demander à l'utilisateur de saisir son propre mot de passe.

-

Sélectionnez Certificat de section de configuration pour définir un certificat pour l'authentification basée sur les certificats une fois que le certificat est ajouté à la section de configuration Identifiants.

-

Configurez les paramètres et sécurité facultatifs suivants, si nécessaire :

a. Synchronisation des e-mails depuis – Télécharge le nombre de messages défini. Notez qu'une longue période de temps entrainera une consommation des données plus importante lors du téléchargement des messages.

b. Empêcher le déplacement des messages – Désactive le déplacement des e-mails depuis une boîte e-mail Exchange vers une autre boîte e-mail du terminal.

c. Empêcher l'utilisation dans des applications tierces – Interdit les autres applications d'utiliser la boîte aux lettres Exchange pour envoyer des messages.

d. Empêcher la synchronisation des adresses récentes – Désactive les suggestions de contacts lors de l'envoi d'e-mails dans Exchange.

e. Empêcher le dépôt d'e-mails – Désactive la fonctionnalité de dépôt de courrier d'Apple.

f. (iOS 13) Activer la messagerie – Active la configuration d'une application de messagerie distincte pour le compte Exchange.

g. (iOS 13) Autoriser le basculement de la messagerie – Si désactivé, empêche l'utilisateur d'activer ou de désactiver la messagerie.

h. (iOS 13) Activer les contacts – Active la configuration d'une application de contacts distincte pour le compte Exchange.

i. (iOS 13) Autoriser le basculement des contacts – Si désactivé, empêche l'utilisateur d'activer ou de désactiver les contacts.

j. (iOS 13) Activer les calendriers – Active la configuration d'une application de calendrier distincte pour le compte Exchange.

k. (iOS 13) Autoriser le basculement des calendriers – Si désactivé, empêche l'utilisateur d'activer ou de désactiver les calendriers.

l. Activer les notes – Active la configuration d'une application de notes distincte pour le compte Exchange.

m. (iOS 13) Autoriser le basculement des notes – Si désactivé, empêche l'utilisateur d'activer ou de désactiver les notes.

n. (iOS 13) Activer les rappels – Active la configuration d'une application de rappels distincte pour le compte Exchange.

o. (iOS 13) Autoriser le basculement des rappels – Si désactivé, empêche l'utilisateur d'activer ou de désactiver les rappels.

-

Attribuez une Application d'appel audio par défaut que votre compte EAS natif utilisera pour passer des appels lorsque vous sélectionnerez un numéro de téléphone dans un e-mail.

-

Sélectionnez Enregistrer et publier pour envoyer le profil vers les terminaux disponibles.

Filtre de contenu Forcepoint pour iOS

L'intégration de Workspace ONE UEM à Forcepoint vous permet d'utiliser vos catégories de filtrage de contenu existantes dans Forcepoint et de les appliquer aux terminaux que vous gérez dans UEM Console.

Autorisez ou bloquez l'accès à des sites Web en fonction des sites Web que vous configurez dans Forcepoint, puis déployez une section de configuration VPN pour forcer les terminaux à respecter ces règles. Les utilisateurs de l'annuaire enrôlés dans Workspace ONE UEM sont validés via Forcepoint pour déterminer les règles de filtrage de contenu à appliquer selon l'utilisateur final.

Vous pouvez appliquer le filtrage de contenu avec Forcepoint de l'une des deux manières suivantes.

a. Utilisez le profil VPN en fonction des descriptions de cette section. La mise en place d'un filtrage du contenu à l'aide du profil VPN peut s'appliquer à l'ensemble du trafic Web utilisant d'autres navigateurs que VMware Browser.

b. Configurez la page Paramètres et politiques qui s'applique à l'ensemble du trafic Web utilisant d'autres navigateurs que VMware Browser. Pour obtenir des instructions sur la configuration des Paramètres et politiques, consultez le Guide VMware Browser.

Procédure

-

Après avoir sélectionné la section de configuration, sélectionnez Websense (Forcepoint) pour Type de connection.

-

Configurez les informations de Connexion :

Paramètres Description Nom de la connexion Saisissez le nom de la connexion à afficher. Nom d'utilisateur Saisissez le nom d'utilisateur pour vous connecter au serveur proxy. Mot de passe Saisissez le mot de passe pour la connexion. -

Vous pouvez également sélectionner Test de la connexion.

-

Définissez les paramètres Configurations du fournisseur.

Paramètre Description Clés du fournisseur Créez des clés personnalisées à ajouter au dictionnaire de configuration du fournisseur. Clé Saisissez la clé spécifique fournie par le fournisseur. Valeur Saisissez la valeur VPN pour chaque clé. -

Cliquez sur Enregistrer et publier. Les utilisateurs basés sur l'annuaire peuvent désormais accéder aux sites autorisés selon vos catégories Forcepoint.

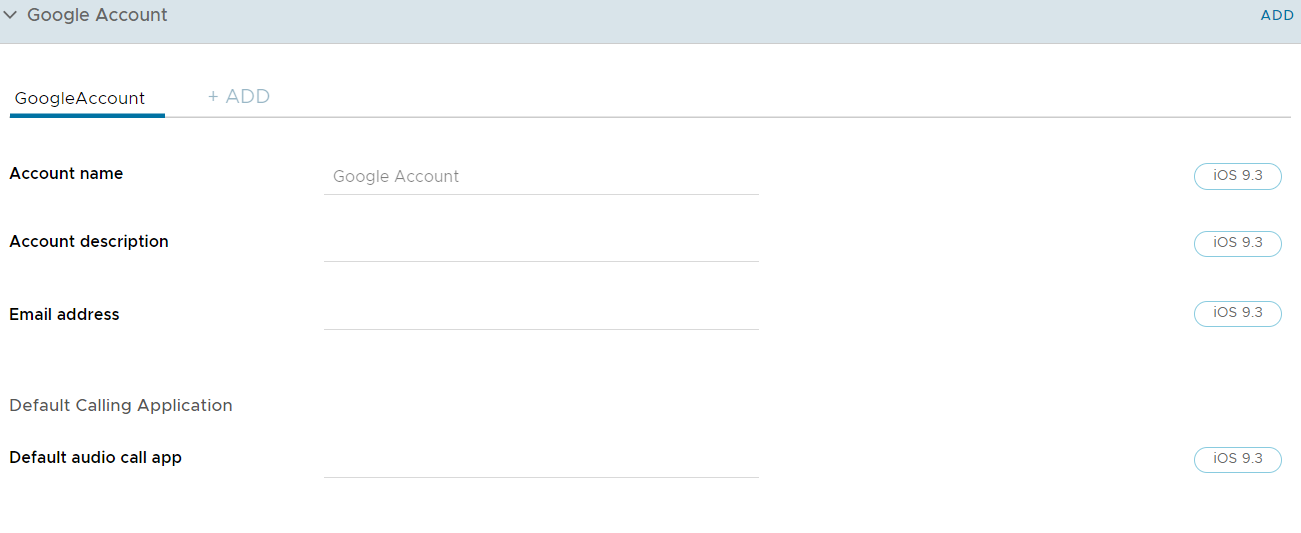

Profil de compte Google pour iOS

Autoriser un utilisateur à utiliser son compte Google sur l’application de messagerie native sur le terminal iOS. Ajoutez un compte Google directement depuis UEM Console.

Configurez les paramètres de profil Compte Google, dont :

| Paramètre | Description |

|---|---|

| Nom du compte | Nom d'utilisateur complet du compte Google. Il s'agit du nom d'utilisateur qui apparaît lorsque vous envoyez un e-mail. |

| Description du compte | Description du compte Google qui s'affiche dans Messagerie et Paramètres. |

| Adresse e-mail | Adresse e-mail Google complète du compte. |

| Application d'appel audio par défaut | Recherchez et sélectionnez une application qui deviendra l'application par défaut pour passer des appels depuis le compte Google configuré. |

Profil de proxy HTTP global pour iOS

Configurez un proxy HTTP global qui dirige tout le trafic HTTP des terminaux iOS 7 (et versions ultérieures) supervisés vers un serveur proxy défini. Par exemple, une école peut définir un proxy global pour s'assurer que l'ensemble de la navigation Internet passe par son filtre de contenu Web.

Configurez les paramètres de proxy HTTP global, dont :

| Paramètre | Description |

|---|---|

| Type de proxy | Choisissez Auto ou Manuel comme configuration du proxy. |

| Serveur proxy | Saisissez l'URL du serveur proxy. Cette zone de texte s'affiche lorsque le Type de proxy est défini sur Manuel. |

| Port du serveur proxy | Saisissez le port utilisé pour communiquer avec le proxy. Cette zone de texte s'affiche lorsque le Type de proxy est défini sur Manuel. |

| Nom d'utilisateur/Mot de passe du proxy | Si le proxy nécessite des identifiants, vous pouvez utiliser des valeurs de recherche pour définir la méthode d'authentification. Cette zone de texte s'affiche lorsque le Type de proxy est défini sur Manuel. |

| Autoriser le contournement du proxy pour accéder aux réseaux captifs | Cochez cette case pour permettre au terminal de contourner les paramètres du proxy afin d'accéder à un réseau connu. Cette zone de texte s'affiche lorsque le Type de proxy est défini sur Manuel. |

| URL du fichier PAC du proxy | Entrez l'URL du fichier PAC du proxy pour appliquer automatiquement ses paramètres. Cette zone de texte s'affiche lorsque le Type de proxy est défini sur Auto. |

| Autoriser la connexion directe si le PAC est inaccessible | Sélectionnez cette option pour permettre aux terminaux iOS de contourner le serveur proxy si le fichier PAC est inaccessible. Cette zone de texte s'affiche lorsque le Type de proxy est défini sur Auto. |

| Autoriser le contournement du proxy pour accéder aux réseaux captifs | Cochez cette case pour permettre au terminal de contourner les paramètres du proxy afin d'accéder à un réseau connu. Cette zone de texte s'affiche lorsque le Type de proxy est défini sur Auto. |

Profil de mise en page de l'écran d'accueil (iOS mode supervisé)

Utilisez cette section de configuration pour définir la disposition des applications, des dossiers et des raccourcis Internet pour l’écran d’accueil. Le déploiement de cette charge utile de configuration vous permet de regrouper les applications et les web clips de manière à répondre aux besoins de votre organisation.

Lorsque la charge utile est déployée sur le terminal, la disposition de l'écran d'accueil est verrouillée et ne peut pas être modifiée par les utilisateurs. Cette charge utile est autorisée sur les terminaux supervisés iOS 9.3 et versions ultérieures.

Configurez les paramètres de profil Mise en page de l'écran d'accueil, dont :

| Paramètre | Description |

|---|---|

| Dock | Choisissez les applications et les web clips que vous souhaitez voir apparaître dans le Dock. |

| Page | Choisissez les applications et les web clips que vous souhaitez ajouter au terminal. Vous pouvez également ajouter d'autres pages pour d'autres groupes d'applications et de web clips. |

| Ajouter un dossier | Configurez un nouveau dossier à ajouter à l'écran du terminal sur la page sélectionnée.- Utilisez l'icône en forme de crayon dans la barre grise pour créer ou modifier le nom du dossier. |

Sélectionnez Ajouter une page pour ajouter d'autres pages au terminal, si nécessaire, et sélectionnez Enregistrer et publier pour transférer ce profil vers les terminaux.

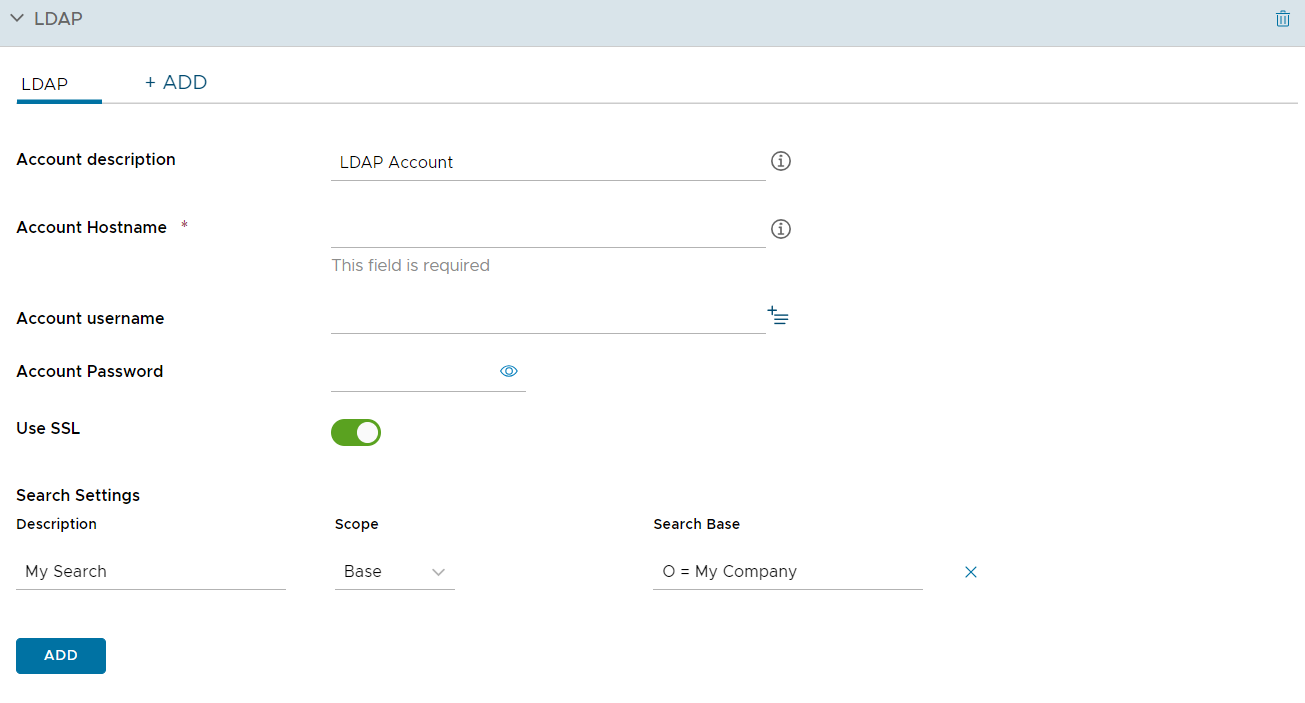

Profil LDAP pour iOS

Configurez un profil LDAP afin d'autoriser les utilisateurs à accéder aux informations sur les répertoires LDAPv3 de votre entreprise et à les intégrer.

Configurez les paramètres de profil LDAP :

| Paramètre | Description |

|---|---|

| Description du compte | Saisissez une courte description du compte LDAP. |

| Nom d'hôte du compte | Saisissez/Affichez le nom du serveur pour l'utilisation d'Active Directory. |

| Nom d'utilisateur du compte | Saisissez le nom d'utilisateur pour le compte Active Directory. |

| Mot de passe du compte | Saisissez le mot de passe pour le compte Active Directory. |

| Utiliser le SSL | Cochez cette case pour activer l'utilisation de la sécurité SSL (Secure Socket Layer). |

| Paramètres de recherche | Entrez les paramètres des recherches Active Directory effectuées depuis le terminal. |

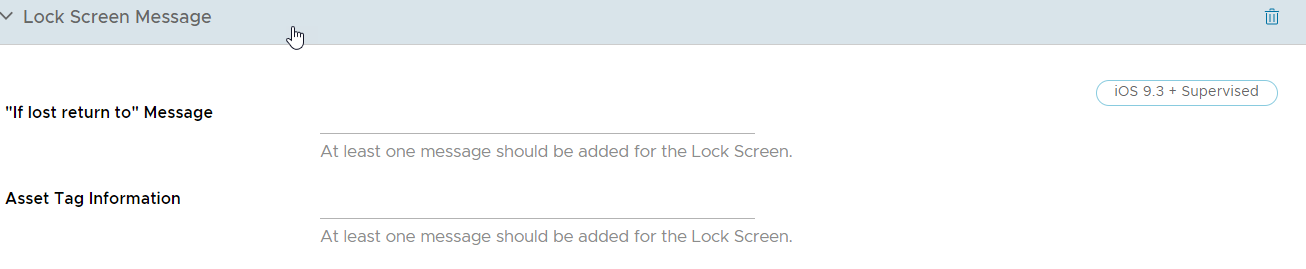

Profil de message de l'écran de verrouillage pour iOS

Personnalisez l'écran de verrouillage des terminaux de vos utilisateurs finaux avec des informations qui peuvent vous aider à récupérer des terminaux perdus.

Configurez les paramètres de profil Message de l'écran de verrouillage, dont :

| Paramètre | Description |

|---|---|

| Message « En cas de perte, rapportez-moi à » | Affiche un nom ou une organisation à qui renvoyer un terminal trouvé. Ce champ accepte les valeurs de recherche. |

| Informations de l'étiquette du composant | Affiche les informations de l'étiquette d'inventaire du terminal sur son écran de verrouillage. Cette étiquette d'inventaire peut dupliquer ou remplacer une étiquette d'inventaire physique attachée au terminal. Ce champ accepte les valeurs de recherche. |

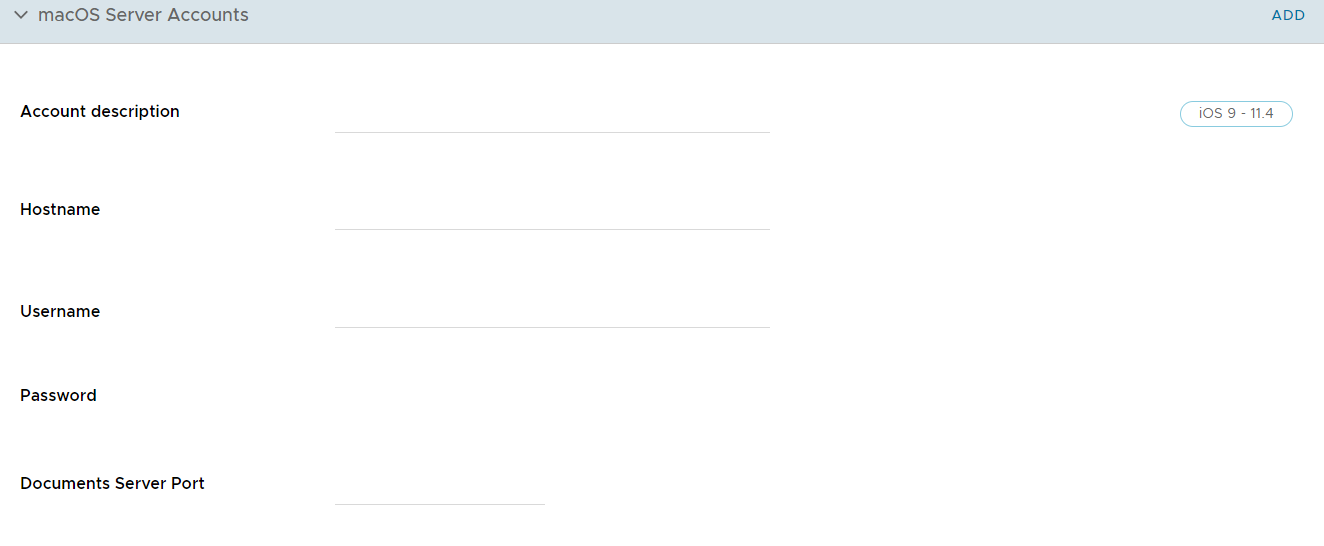

Profil de compte de serveur macOS pour iOS

Ajoutez un compte serveur macOS directement depuis UEM Console afin de gérer votre infrastructure MDM. Utilisez cette option afin de fournir les identifiants visant à autoriser les utilisateurs à accéder au partage de fichiers sur macOS.

Configurez les paramètres de profil de serveur macOS, notamment :

| Paramètre | Description |

|---|---|

| Description du compte | Saisissez le nom affiché du compte. |

| Nom d'hôte | Saisissez l'adresse du serveur. |

| Nom d'utilisateur | Saisissez le nom de connexion de l'utilisateur. |

| Mot de passe | Saisissez le mot de passe de l'utilisateur. |

| Port | Désigne le numéro de port à utiliser pour contacter le serveur. |

Profil de domaines gérés pour iOS

Les domaines gérés sont une autre méthode par laquelle Workspace ONE UEM améliore la fonctionnalité de sécurité « Ouvrir dans » d'Apple sur les terminaux iOS 8. L'utilisation de la fonctionnalité de sécurité d'ouverture « Ouvrir dans » avec des domaines gérés vous permet de protéger les données d'entreprise en contrôlant les applications qui peuvent ouvrir les documents téléchargés depuis les domaines de l'entreprise à l'aide de Safari.

Spécifiez les URL ou les sous-domaines pour gérer la méthode d'ouverture des documents, des pièces jointes et des téléchargements. Par ailleurs, dans les domaines de messagerie gérés, un indicateur d'avertissement en couleur peut être affiché dans les e-mails envoyés à des domaines non gérés. Ces outils permettent aux utilisateurs de déterminer les documents qui peuvent être ouverts avec des applications de l'entreprise, ainsi que ceux qui sont personnels et peuvent être ouverts dans des applications personnelles.

Configurez les paramètres de profil Domaines gérés, dont :

| Paramètre | Description |

|---|---|

| Domaines de messagerie gérés | Entrez des domaines pour spécifier les adresses e-mail qui sont des domaines d'entreprise. Par exemple : exchange.acme.com. Les e-mails envoyés aux adresses non indiquées ici sont mis en surbrillance dans l'application de messagerie afin d'indiquer que l'adresse ne fait pas partie du domaine de l'entreprise. |

| Domaines Web gérés | Entrez les domaines afin de choisir les URL ou les sous-domaines spécifiques qui peuvent être considérés comme étant gérés. Par exemple : sharepoint.acme.com. Tous les documents ou pièces jointes provenant de ces domaines sont considérés comme étant gérés. |

| Domaines de mot de passe Safari | Saisissez le mot de passe des domaines que Safari doit enregistrer. Cette option s'applique uniquement aux terminaux surveillés. |

Règles d'utilisation du réseau pour iOS

Configurez des règles d'utilisation du réseau pour contrôler les applications et les cartes SIM qui peuvent accéder aux données en fonction du type de connexion réseau ou lorsque le terminal est en itinérance. Cette fonctionnalité permet aux administrateurs d'apporter leur aide dans la gestion des charges de données lorsque les employés utilisent les terminaux pour leur travail. Utilisez les contrôles granulaires pour appliquer différentes règles aux terminaux et aux cartes SIM si nécessaire.

-

Sous Règles d'utilisation de l'application, saisissez l'Identifiant d'application de toutes les applications publiques, internes ou achetées.

-

Activez Autoriser les données cellulaires et Utilisation des données en itinérance. Les deux options sont sélectionnées par défaut.

-

Sous Règles d'utilisation de la carte SIM, fournissez les ICCID des cartes SIM (cartes physiques et eSIM) et spécifiez le type de capacité d'Assistance Wi-Fi, à savoir Par défaut ou Données mobiles illimitées.

-

Cliquez sur Enregistrer et publier.

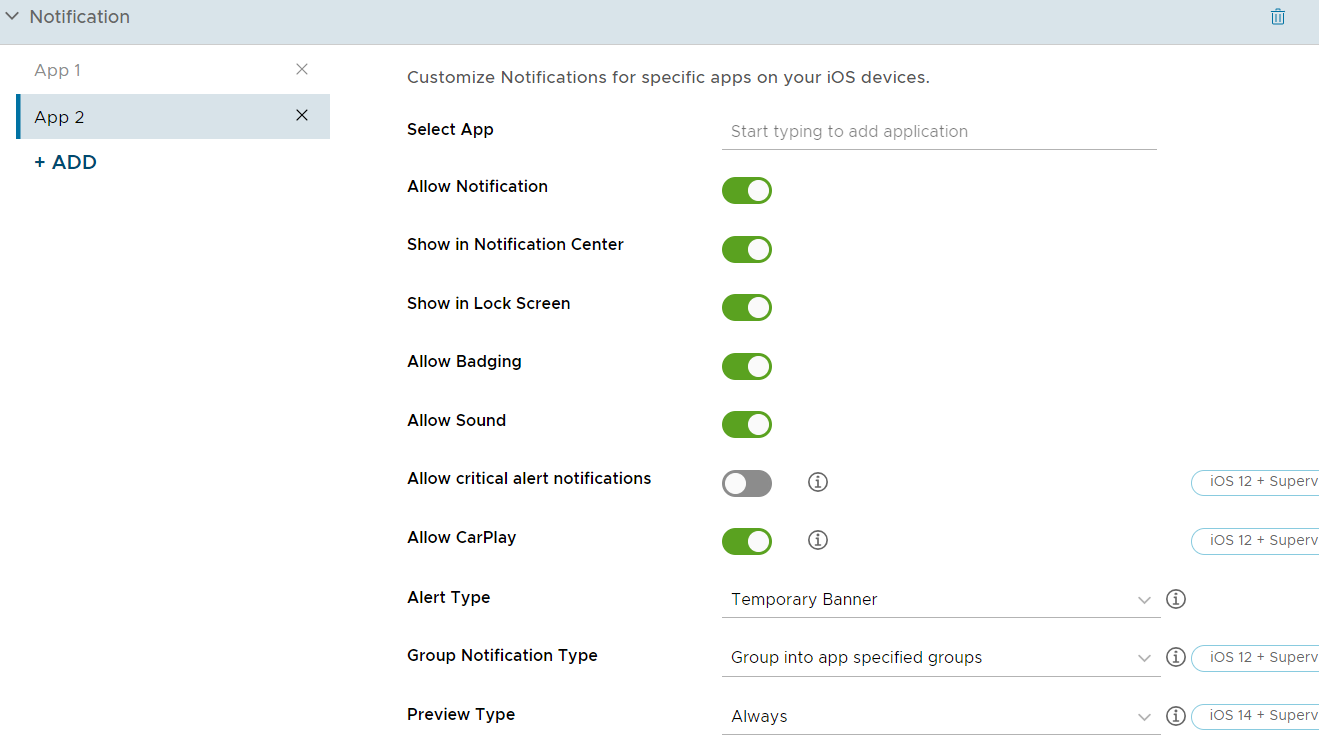

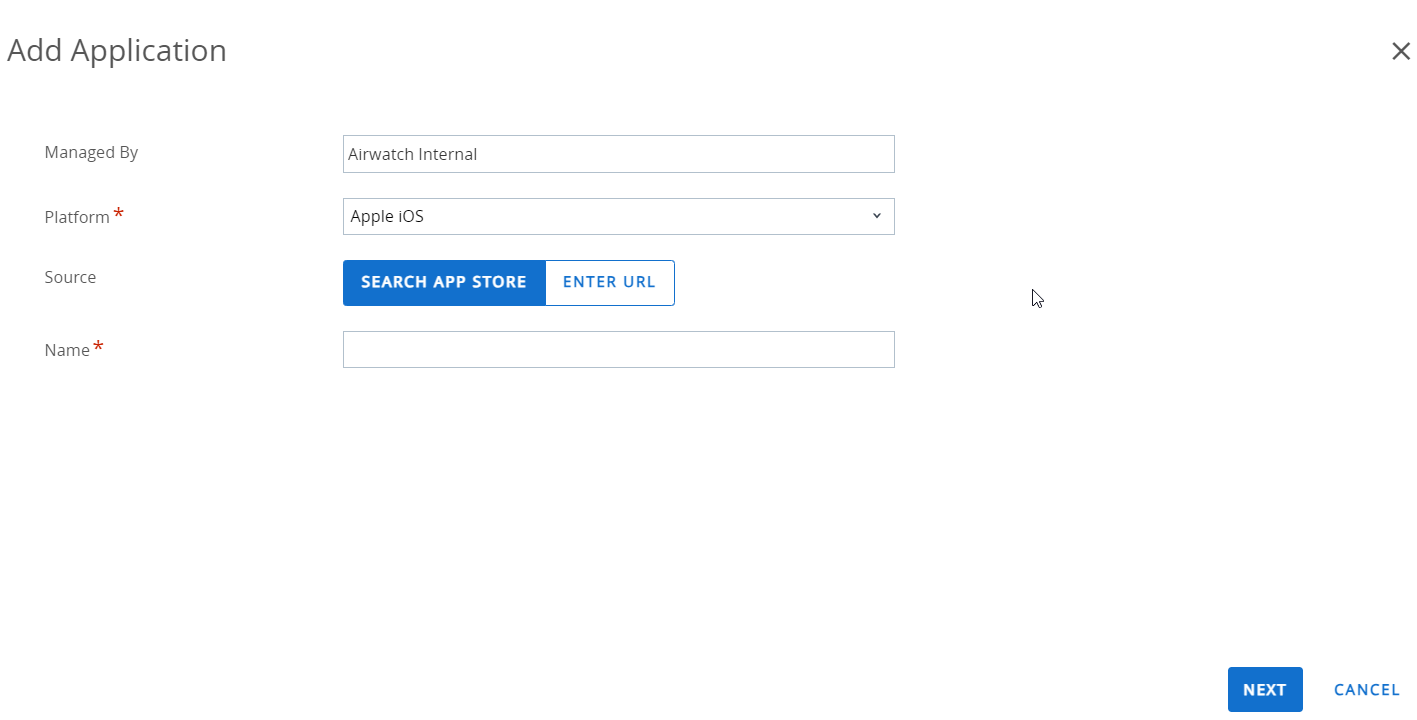

Profil de notifications pour iOS

Utilisez ce profil afin d'autoriser des applications spécifiques à apparaître dans l'écran d'accueil lorsqu'il est verrouillé.

Contrôlez le moment et l'endroit d'affichage des notifications. Ce profil s'applique aux terminaux iOS 9.3 + mode Supervisé.

-

Choisissez Sélectionner l'application. Une nouvelle fenêtre s'affiche.

-

Configurez les paramètres.

Paramètre Description Sélectionner l'application Choisissez l'application que vous souhaitez configurer. Autoriser les notifications Sélectionnez cette option si vous souhaitez autoriser des notifications. Afficher dans le centre de notifications Sélectionnez cette option si vous souhaitez autoriser les notifications à s'afficher dans le centre de notifications. Afficher sur l'écran de verrouillage Sélectionnez cette option si vous souhaitez autoriser les notifications à s'afficher dans l'écran de verrouillage. Autoriser le son Sélectionnez cette option si vous souhaitez autoriser l'émission d'un son avec la notification. Autoriser la création de badges Sélectionnez cette option si vous souhaitez autoriser l'affichage des badges dans l'icône d'application. Type d'alerte quand le terminal est déverrouillé Choisissez le style de notification lorsque le terminal est déverrouillé :

Bannière – Une bannière s'affiche en travers de l'écran d'accueil pour alerter l'utilisateur.

Alerte modale – Une fenêtre s'affiche sur l'écran d'accueil. L'utilisateur doit interagir avec la fenêtre avant de continuer. -

Sélectionnez Enregistrer pour envoyer la section de configuration au terminal.

Profil de VPN par application pour iOS

Pour les terminaux iOS 7 et versions ultérieures, vous pouvez obliger certaines applications à se connecter via votre VPN d'entreprise. Votre fournisseur VPN doit prendre en charge cette fonctionnalité et vous devez publier les applications en tant qu'applications gérées.

-

Configurez votre profil VPN de base en conséquence.

-

Cliquez sur VPN par application afin de générer un UUID de VPN pour les paramètres du profil VPN. L'UUID de VPN est un identifiant unique propre à cette configuration de VPN spécifique.

-

Sélectionnez Se connecter automatiquement pour afficher les zones de texte des Domaines pour Safari ; ces sites internes déclenchent une connexion VPN automatique.

-

Choisissez un Type de fournisseur afin de déterminer le mode de transmission du trafic par tunnel, par l'intermédiaire d'une couche d'applications ou d'une couche IP.

-

Cliquez sur Enregistrer et publier.

Si cet enregistrement a été réalisé en tant que mise à jour d'un profil VPN existant, les applications et terminaux existants utilisant actuellement le profil sont mis à jour. Les terminaux et applications n'utilisant aucun UUID de VPN sont également mis à jour pour utiliser le profil VPN.

Configurer des applications publiques pour utiliser le profil par application

Après avoir créé un profil de tunnel par application, vous pouvez l'attribuer à des applications spécifiques dans l'écran de configuration des applications. Cela indique à cette application qu'elle doit utiliser le profil VPN défini lors de l'établissement de connexions.

-

Accédez à Ressources > Applications > Natives.

-

Cliquez sur l'onglet Publics/Publiques.

-

Sélectionnez Ajouter une application pour ajouter une application ou Modifier pour modifier une application existante.

-

Sous l'onglet Déploiement, sélectionnez Utiliser le VPN et sélectionnez le profil que vous avez créé.

-

Sélectionnez Enregistrer et publiez vos modifications.

Pour plus d'informations sur l'ajout ou la modification d'applications, reportez-vous au guide Gestion des applications mobiles.

Configurer des applications internes pour utiliser le profil par application

Après avoir créé un profil de tunnel par application, vous pouvez l'attribuer à des applications spécifiques dans l'écran de configuration des applications. Cela indique à cette application qu'elle doit utiliser le profil VPN défini lors de l'établissement de connexions.

-

Accédez à Ressources > Applications > Natives.

-

Sélectionnez l'onglet Interne.

-

Sélectionnez Ajouter une application et ajoutez une application.

-

Sélectionnez Enregistrer et attribuer pour accéder à la page Attribution.

-

Sélectionnez Ajouter une attribution, puis Profil VPN par application dans la section Avancé.

-

Enregistrez et publiez l'application.

Pour plus d'informations sur l'ajout ou la modification d'applications, consultez le guide Gestion des applications mobiles, disponible dans la documentation de VMware AirWatch

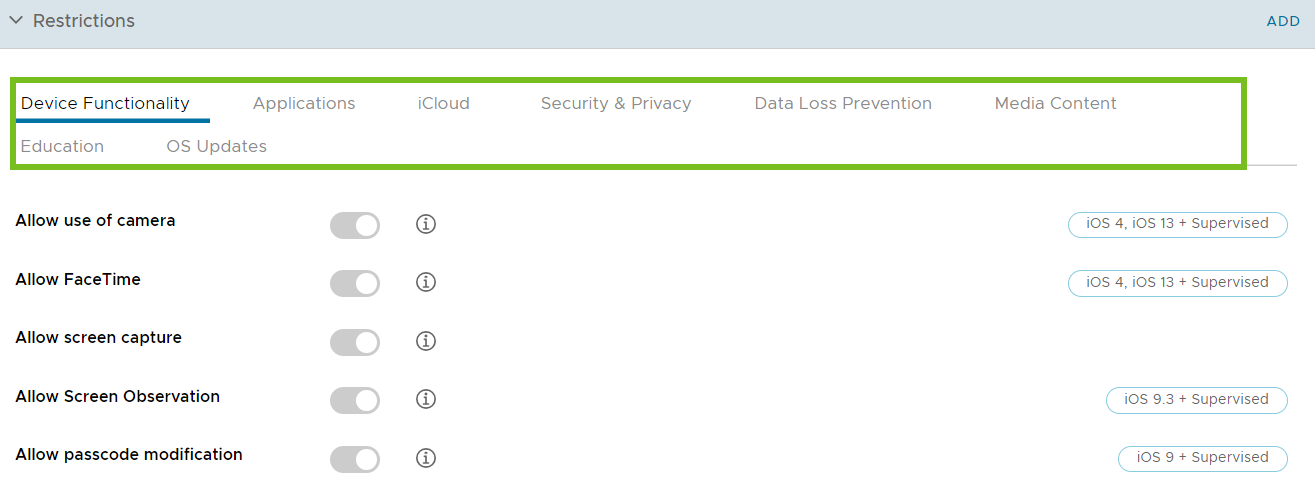

Profil de restrictions pour iOS

Le profil de restriction limite la façon dont les employés peuvent utiliser leurs terminaux iOS et permet aux administrateurs de verrouiller la fonctionnalité native des terminaux iOS et de mettre en œuvre un système de prévention contre la perte des données.

Remarque : certaines options de restriction de la page des profils Restrictions sont accompagnées d'une icône qui indique la configuration iOS minimale requise pour pouvoir appliquer la restriction. Par exemple, l'icône iOS 7 + mode Supervisé située à côté de la case à cocher Autoriser AirDrop signifie que seuls les terminaux s'exécutant sous iOS 7, définis pour s'exécuter en mode Supervisé et utilisant Apple Configurator ou le programme d'enrôlement de terminaux d'Apple sont concernés par cette restriction.

Les instructions détaillées indiquées ici répertorient quelques exemples fonctionnels des paramètres que vous pouvez limiter. Pour voir la liste complète des exigences en matière de version iOS et de mode Supervisé, consultez Matrice des fonctionnalités iOS : comparaison Supervisé et Non supervisé

Configurer un profil de restrictions

Vous pouvez configurer des restrictions de terminaux, des restrictions au niveau de l'application, des restrictions iCloud, etc. sur vos terminaux iOS.

Configurez les paramètres de profil Restrictions, dont :

| Paramètres | Descriptions |

|---|---|

| Fonctionnalités des terminaux | Les restrictions au niveau du terminal peuvent désactiver les fonctionnalités importantes comme l'appareil photo, FaceTime, Siri et les achats au sein des applications pour améliorer la productivité et la sécurité. |

| Applications | Les restrictions de niveau application désactivent certaines applications telles que YouTube, iTunes et Safari, ou certaines de leurs fonctionnalités, afin d'appliquer les politiques d'utilisation de l'entreprise. |

| iCloud | Workspace ONE UEM établit des restrictions pour les terminaux iOS 7 et versions ultérieures qui peuvent désactiver iCloud ou la fonctionnalité iCloud en fonction des besoins. |

| Sécurité & confidentialité | Les restrictions liées à la sécurité et à la confidentialité empêchent les utilisateurs d'effectuer certaines actions susceptibles de violer la politique professionnelle ou de compromettre le terminal d'une autre façon. |

| Protection contre la perte de données | Les restrictions de protection contre la perte de données empêchent les utilisateurs d'utiliser AirDrop pour partager des fichiers avec d'autres ordinateurs macOS et terminaux iOS. Autoriser les applications gérées à écrire des contacts dans des comptes de contacts non gérés, etc. |

| Contenu multimédia | Les restrictions basées sur les notations bloquent l'accès à certains contenus en fonction de leur notation, gérée par région. |

| Éducation | Restrictions pour les élèves pour forcer l'observation de l'écran sans autorisation pour les classes gérées |

| Mises à jour de l'OS | Restrictions de retard du logiciel au niveau du système d'exploitation qui vous permettent de masquer les mises à jour iOS aux utilisateurs finaux pendant un nombre de jours spécifié. |

Restrictions spécifiques pour iOS

| Fonctionnalité | Terminaux pris en charge | Supervisé |

|---|---|---|

| Restrictions concernant la fonctionnalité des terminaux | ||

| Autoriser l'utilisation de la caméra | iOS 4, iOS 13 et versions ultérieures | ✓ |

| Autoriser FaceTime | iOS 4, iOS 13 et versions ultérieures | ✓ |

| Autoriser la capture d'écran | ||

| Autoriser l'observation de l'écran | iOS 9.3 et versions ultérieures | ✓ |

| Autoriser la modification du code secret | (iOS 9 et versions ultérieures) | ✓ |

| Autoriser l’ID biométrique à déverrouiller le terminal | iOS 7 | |

| Autoriser la modification de l’ID biométrique | iOS 8.3 et versions ultérieures | ✓ |

| Autoriser l'utilisation d'iMessage | iOS 6 et versions ultérieures | ✓ |

| Autoriser l'installation d'applications | iOS 4, iOS 13 et versions ultérieures | ✓ |

| Autoriser l'installation d'applications à partir d'autres marketplaces | iOS 17.4 | ✓ |

| Autoriser l'icône de l'App Store sur l'écran d'accueil | (iOS 9 et versions ultérieures) | ✓ |

| Autoriser la suppression d'applications | iOS 6 et versions ultérieures | ✓ |

| Autoriser les achats intégrés | ||

| Autoriser les téléchargements automatiques d'applications | (iOS 9 et versions ultérieures) | ✓ |

| Autoriser les modifications de l'utilisation des données mobiles pour les applications | iOS 7 et versions ultérieures | ✓ |

| Forcer le suivi des annonces limité | iOS 7 | |

| Autoriser le transfert | iOS 8 | |

| Autoriser la synchronisation automatique en itinérance | ||

| Autoriser la composition vocale | ||

| Autoriser les résultats Internet dans Spotlight | iOS 8 et versions ultérieures | ✓ |

| Autoriser Siri | iOS 5 | |

| Autoriser Siri lorsque le terminal est verrouillé | iOS 5.1 | |

| Activer le filtre de grossièretés de Siri | iOS 11 et versions ultérieures | ✓ |

| Afficher le contenu généré par l’utilisateur dans Siri | iOS 7 et versions ultérieures | ✓ |

| Autoriser l'installation manuelle de profils | iOS 6 et versions ultérieures | ✓ |

| Autoriser la configuration des restrictions | iOS 8 et versions ultérieures | ✓ |

| Autoriser l'effacement de tout le contenu et des paramètres | iOS 8 et versions ultérieures | ✓ |

| Autoriser la modification du nom du terminal | (iOS 9 et versions ultérieures) | ✓ |

| Autoriser la modification du papier peint | (iOS 9 et versions ultérieures) | ✓ |

| Autoriser les modifications du compte | iOS 7 et versions ultérieures | ✓ |

| Exiger un code secret lors du premier couplage AirPlay | iOS 7.1 | |

| Autoriser les notifications Wallet sur l'écran de verrouillage | iOS 6 | |

| Afficher le centre de contrôle sur l'écran de verrouillage | iOS 7 | |

| Afficher le centre de notifications sur l'écran de verrouillage | iOS 7 | |

| Afficher la vue du jour sur l'écran de verrouillage | iOS 7 | |

| Appliquer AirDrop en tant que destination de dépôt non gérée | iOS 9 | |

| Autoriser le couplage Apple Watch | (iOS 9 et versions ultérieures) | ✓ |

| Appliquer la détection du poignet sur Apple Watch | iOS 8.3 | |

| Autoriser les raccourcis clavier | (iOS 9 et versions ultérieures) | ✓ |

| Autoriser le clavier prédictif | iOS 8.1.3 et versions ultérieures | ✓ |

| Autoriser la correction automatique pour le clavier | iOS 8.1.3 et versions ultérieures | ✓ |

| Autoriser la vérification orthographique pour le clavier | iOS 8.1.3 et versions ultérieures | ✓ |

| Autoriser la recherche de définition pour le clavier | iOS 8.1.3 et versions ultérieures | ✓ |

| Autoriser la modification des paramètres Bluetooth | iOS 10 et versions ultérieures | ✓ |

| Autoriser la dictée | iOS 10.3 et versions ultérieures | ✓ |

| Autoriser la suppression d'applications système | iOS 11 et versions ultérieures | ✓ |

| Autoriser la création manuelle de VPN | iOS 11 et versions ultérieures | ✓ |

| Autoriser la configuration de proximité de nouveau terminal | iOS 11 et versions ultérieures | ✓ |

| Autoriser les demandes de proximité de mot de passe | iOS 12 et versions ultérieures | ✓ |

| Forcer la définition automatique de la date et de l'heure | iOS 12 et versions ultérieures | ✓ |

| Autoriser le remplissage automatique des mots de passe | OS 12 + | ✓ |

| Autoriser le partage des mots de passe Wi-Fi | iOS 12 et versions ultérieures | |

| Forcer l'authentification avant le remplissage automatique des mots de passe | iOS 11 et versions ultérieures | ✓ |

| Autoriser la modification du forfait mobile | iOS 11 et versions ultérieures | ✓ |

| Autoriser la modification eSIM | iOS 12.1 et versions ultérieures | ✓ |

| Autoriser la modification du point d'accès personnel | iOS 12.2 et versions ultérieures | ✓ |

| Autoriser la journalisation du serveur Siri | iOS 12.2 | |

| Autoriser l'activation/la désactivation du Wi-Fi | iOS 13 et versions ultérieures | ✓ |

| Autoriser le clavier QuickPath | iOS 13 et versions ultérieures | ✓ |

| Autoriser l'accès au lecteur USB | iOS 13 et versions ultérieures | ✓ |

| Forcer l'activation du Wi-Fi | iOS 13.1 et versions ultérieures | ✓ |

| Autoriser l'accès au lecteur réseau | iOS 13.1 et versions ultérieures | ✓ |

| Autoriser les versions TLS obsolètes | iOS 13.4 | |

| Autoriser la session temporaire de terminaux partagés | iOS 13.4 | |

| Autoriser les clips d'application | iOS 14 et versions ultérieures | ✓ |

| Autoriser le déverrouillage automatique | iOS 14.5 | |

| Autoriser le relais privé iCloud | iOS 15 et versions ultérieures | ✓ |

| Restrictions d'applications | ||

| Autoriser l'utilisation de YouTube | iOS 5 et versions précédentes | |

| Autoriser l'utilisation de l'iTunes Music Store | iOS 4, iOS 13 et versions ultérieures | ✓ |

| Autoriser l'utilisation de l'iBookstore | iOS 6 et versions ultérieures | ✓ |

| Autoriser Game Center | iOS 6 et versions ultérieures | ✓ |

| Autoriser Game Center | iOS 6 et versions ultérieures | ✓ |

| Autoriser les jeux multijoueurs | iOS 4.1, iOS 13 et versions ultérieures | ✓ |

| Autoriser l'ajout d'amis Game Center | iOS 4.2.1, iOS 13 et versions ultérieures | ✓ |

| Autoriser les modifications de la fonction Localiser mes amis | iOS 7 et versions ultérieures | ✓ |

| Autoriser l'utilisation de Safari | iOS 4, iOS 13 et versions ultérieures | ✓ |

| Autoriser les actualités | (iOS 9 et versions ultérieures) | ✓ |

| Autoriser le service radio | iOS 9.3 et versions ultérieures | ✓ |

| Autoriser le service music | (iOS 9 et versions ultérieures) | ✓ |

| Autoriser les podcasts | iOS 8 + S | ✓ |

| Activer le remplissage automatique | iOS 4, iOS 13 et versions ultérieures | ✓ |

| Forcer l’alerte de fraude | ||

| Activez JavaScript | ||

| Bloquer les pop-up | ||

| Accepter les cookies | ||

| Afficher les applications | iOS 9.3 et versions ultérieures | ✓ |

| Masquer les applications | iOS 9.3 et versions ultérieures | ✓ |

| Autoriser Localiser mon terminal | iOS 13 et versions ultérieures | ✓ |

| Autoriser Localiser mes amis | iOS 13 et versions ultérieures | ✓ |

| Restrictions concernant iCloud | ||

| Autoriser la sauvegarde | iOS 5, iOS 13 et versions ultérieures | ✓ |

| Autoriser la synchronisation de documents | iOS 5, iOS 13 et versions ultérieures | ✓ |

| Autoriser la synchronisation du trousseau | iOS 7, iOS 13 et versions ultérieures | ✓ |

| Autoriser les applications gérées à stocker les données | iOS 8 | |

| Autoriser la sauvegarde de livres Entreprise | iOS 8 | |

| Autoriser la synchronisation des notes, des favoris et des livres professionnels | iOS 8 | |

| Autoriser le flux de photos | iOS 5 | |

| Autoriser le flux de photos partagé | iOS 6 | |

| Autoriser la bibliothèque photo iCloud | iOS 9 | |

| Restrictions de sécurité et de confidentialité | ||

| Autoriser le mode USB restreint | iOS 11.4.1 et versions ultérieures | ✓ |

| Autoriser le mode de récupération avec un périphérique non couplé | iOS 14.5 et versions ultérieures | ✓ |

| Autoriser l’utilisateur à faire confiance aux applications d'entreprise non gérées | iOS 9 | |

| Forcer la saisie du mot de passe dans l'iTunes Store | iOS 5 | |

| Autoriser l'envoi des données de diagnostic à Apple | iOS 5 | |

| Forcer la dictée sur le terminal | iOS 14.5 | |

| Forcer la traduction sur le terminal | iOS 15 | |

| Autoriser l'utilisateur à accepter les certificats TLS non approuvés | iOS 5 | |

| Autoriser les mises à jour PKI à distance | iOS 7 | |

| Forcer le chiffrement des sauvegardes | ||

| Autoriser le couplage avec des hôtes différents du Configurator | iOS 7 et versions ultérieures | ✓ |

| Exiger le Wi-Fi géré | iOS 10.3 et versions ultérieures | ✓ |

| Autoriser le stockage des informations d'identification AirPrint dans le trousseau | iOS 11 et versions ultérieures | ✓ |

| Forcer AirPrint à utiliser un certificat TLS approuvé | iOS 11 et versions ultérieures | ✓ |

| Autoriser la découverte AirPrint iBeacon | iOS 11 et versions ultérieures | ✓ |

| Autoriser la publicité personnalisée | iOS 14 et versions ultérieures | ✓ |

| Autoriser la protection de la confidentialité des e-mails | iOS 15.2 et versions ultérieures | ✓ |

| Restrictions de protection contre la perte de données | ||

| Autoriser les documents provenant de sources gérées dans des destinations non gérées | iOS 7 | |

| Autoriser les documents provenant de sources non gérées dans des destinations gérées | iOS 7 | |

| Autoriser AirDrop | iOS 7 et versions ultérieures | ✓ |

| Autoriser AirPrint | iOS 11 et versions ultérieures | ✓ |

| Autoriser le NFC | iOS 14.2 et versions ultérieures | ✓ |

| Autoriser les applications gérées à écrire des contacts dans des comptes de contacts non gérés | iOS 12 | |

| Autoriser les applications non gérées à lire les contacts des comptes de contacts gérés | iOS 12 | |

| Exiger Managed Pasteboard | iOS 15.0 | |

| Restrictions en matière de contenu multimédia | ||

| Région des notations | ||

| Films | ||

| Séries TV | ||

| Applications | ||

| iBooks | iOS 6 | |

| Autoriser la musique et les podcasts explicites | iOS 4, iOS 13 et versions ultérieures | ✓ |

| Restrictions en matière d’éducation | ||

| Forcer l'observation d'écran sans autorisation pour les classes gérées | iOS 10.3 et versions ultérieures | ✓ |

| Autoriser le verrouillage d’applications et de terminaux non sollicités dans des cours non gérés | iOS 11 et versions ultérieures | ✓ |

| Permettre l’accès automatique aux cours non gérés | iOS 11 et versions ultérieures | ✓ |

| Forcer les élèves à demander l'autorisation de quitter les cours non gérés | (iOS 11.3 et versions ultérieures) | ✓ |

| Restrictions concernant les mises à jour du système d'exploitation | ||

| Retarder les mises à jour du système d’exploitation (jours) | (iOS 11.3 et versions ultérieures) | ✓ |

| Autoriser l’installation d’une réponse de sécurité rapide | iOS 16.0 et versions ultérieures | ✓ |

| Autoriser la suppression rapide de la réponse de sécurité | iOS 16.0 et versions ultérieures | ✓ |

Profil d'informations d'identification/SCEP pour iOS

Même si vous protégez votre messagerie, votre Wi-Fi, votre VPN et vos autres connexions d'entreprise à l'aide de codes d'accès et d'autres restrictions, votre infrastructure peut rester vulnérable aux attaques par force brute et par dictionnaire, ainsi qu'aux erreurs humaines. Pour une sécurité renforcée, vous pouvez mettre en place des certificats numériques qui protégeront vos actifs professionnels.

Pour attribuer des certificats, vous devez d'abord définir une autorité de certification. Configurez ensuite une section de configuration Identifiants avec votre section de configuration Exchange ActiveSync (EAS), Wi-Fi ou VPN. Chacune de ces sections de configuration dispose de paramètres permettant d'associer l'autorité de certification définie dans la section de configuration Identifiants.

Pour envoyer des certificats vers des terminaux, vous devez configurer une section de configuration Identifiants ou SCEP dans le cadre des profils que vous avez créés pour les paramètres EAS, Wi-Fi et VPN. Suivez les instructions ci-dessous pour un profil activé par certificat :

-

Accédez à Ressources > Profils et lignes de base > Profils > Ajouter et sélectionnez iOS dans la liste des plateformes.

-

Configurez les paramètres du profil de l'onglet Général.

-

Sélectionnez la section de configuration EAS, Wi-Fi ou VPN à configurer. Complétez les informations nécessaires, en fonction de la section de configuration que vous avez sélectionnée.

-

Sélectionnez la section de configuration Identifiants (ou SCEP).

-

Choisissez une option du menu Source des identifiants :

a. Sélectionnez Importer pour importer un certificat et saisissez le Nom du certificat.

b. Choisissez Autorité de certification définie et sélectionnez les options Autorité de certification et Modèle de certificat appropriées.

c. Choisissez Certificat utilisateur et l'utilisation prévue du certificat S/MIME.

d. Choisissez la valeur Identifiants dérivés et sélectionnez l'utilisation de la clé appropriée selon la manière dont le certificat est utilisé. Voici les options d'utilisation de la clé disponibles : Authentification, Signature et Chiffrement.

-

Revenez à la section de configuration EAS, Wi-Fi ou VPN précédente.

-

Spécifiez le Certificat d'identité dans la section de configuration :

a. EAS – Sélectionnez le Certificat de section de configuration dans Informations de connexion.

b. Wi-Fi – Sélectionnez un Type de sécurité compatible (WEP d'entreprise, WPA/WPA2 d'entreprise ou Tous [entreprise]) et sélectionnez le Certificat d'identité dans la section Authentification.

c. VPN – Sélectionnez un Type de connexion compatible (par exemple, CISCO AnyConnect, F5 SSL) et sélectionnez Certificat dans la liste déroulante Authentification de l'utilisateur. Sélectionnez Certificat d'identité.

-

Revenez à la section de configuration Identifiants (ou SCEP).

-

Configurez les paramètres restants, puis sélectionnez Enregistrer et publier.

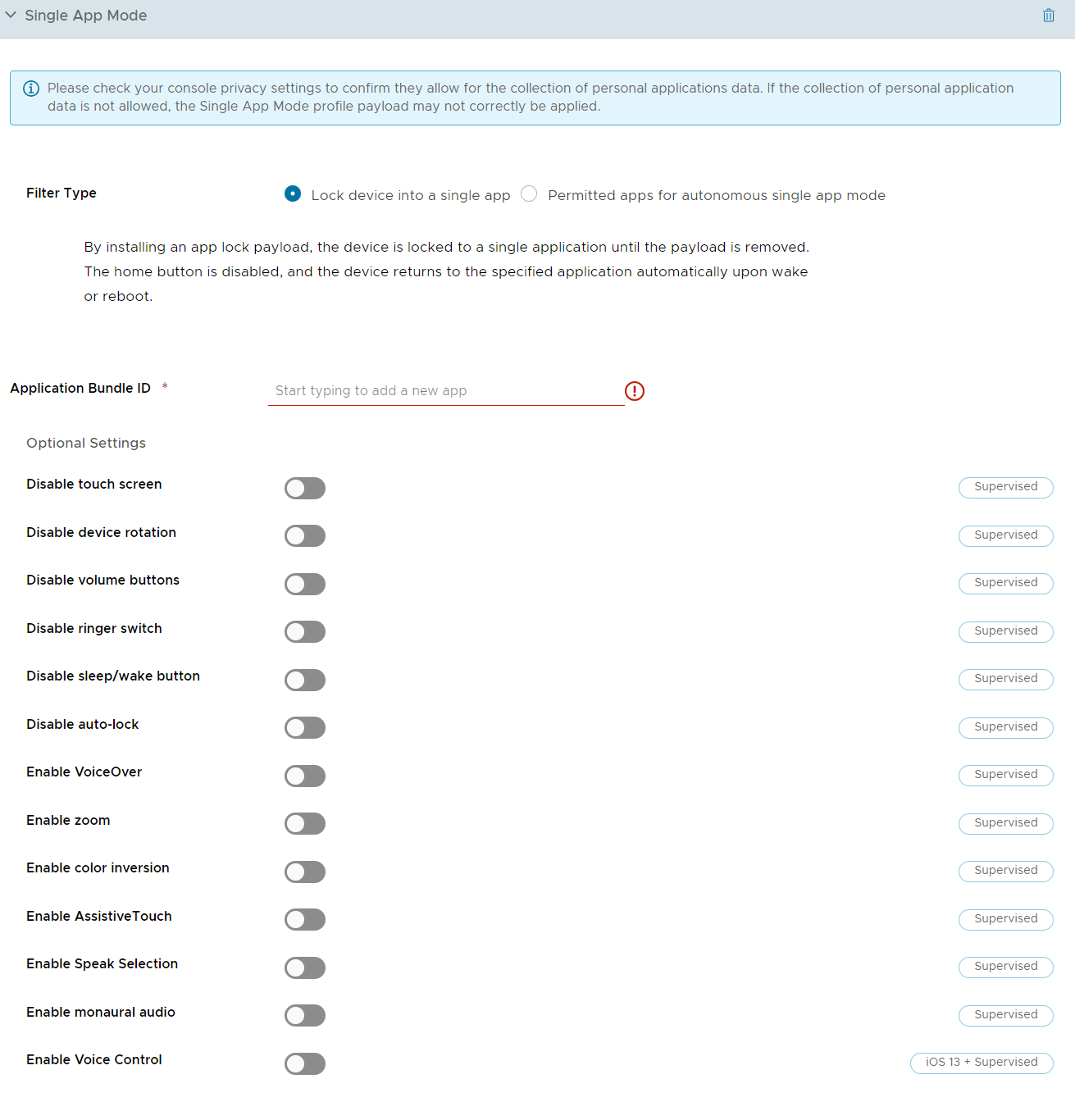

Profil de mode d'application unique pour iOS

Utilisez le mode d'application unique pour provisionner des terminaux afin qu'ils ne puissent accéder qu'à une seule application de leur choix. Le mode d'application unique désactive le bouton d'accueil et force le terminal à démarrer directement dans l'application souhaitée si l'utilisateur tente un redémarrage manuel.

Cette fonctionnalité permet de s'assurer que le terminal n'est pas utilisé pour quoi que ce soit en dehors de l'application définie et qu'il n'a aucun moyen d'accéder à d'autres applications indésirables, aux paramètres du terminal ou à un navigateur Internet. Cette fonctionnalité est utile pour les restaurants et les magasins de vente au détail. Pour le secteur de l'éducation, les élèves peuvent utiliser des terminaux dont l'accès est verrouillé sur un seul jeu, eBook ou exercice.

Un terminal iOS 7 ou version ultérieure configuré en mode Supervisé. (La version iOS 7, ou une version ultérieure, est requise pour des options supplémentaires et le mode d'application unique autonome.)

Configurez les paramètres du mode d'application unique :

| Paramètre | Description |

|---|---|

| Type de filtre | Choisissez un filtre, Limiter le terminal à une seule application ou Applications autorisées pour le mode autonome d'application unique : Limiter le terminal à une seule application – Verrouillez les terminaux dans une seule application publique, interne, achetée ou native, jusqu'à ce que le profil contenant cette section de configuration soit supprimé. Le bouton d'accueil est désactivé et le terminal démarre toujours sur l'application indiquée, après une mise en veille ou un redémarrage. Applications autorisées pour le mode autonome d'application unique – Permettez aux applications autorisées de déclencher un mode d'application unique en fonction d'un événement qui contrôle le moment d'activation et de désactivation du mode d'application unique sur le terminal. Cette action se produit dans l'application proprement dite, conformément aux indications du développeur de l'application. |

| ID de l'offre groupée d'applications | Saisissez l'ID de l'offre groupée ou sélectionnez-en un dans le menu déroulant. L'ID de l'offre groupée apparaît dans le menu déroulant une fois que l'application est importée dans UEM Console. Par exemple : com.air-watch.secure.browser. |

| Paramètres facultatifs | Choisissez des paramètres facultatifs pour les terminaux iOS 7 et versions ultérieures supervisés. |

Une fois que vous avez enregistrer le profil, chaque terminal provisioné avec ce profil entre en mode Application unique.

Redémarrer un terminal fonctionnant en mode d'application unique

La procédure de réinitialisation matérielle est utilisée pour redémarrer un terminal fonctionnant en mode d'application unique.

-

Appuyez simultanément sur le bouton d'accueil et le bouton de mise en veille et maintenez-les enfoncés.

-

Maintenez ces boutons enfoncés jusqu'à ce que le terminal s'éteigne et redémarre.

-

Relâchez-les lorsque le logo Apple argenté apparaît. Le terminal peut mettre quelques minutes à charger l'écran d'accueil depuis la page du logo Apple.

Quitter le mode d'application unique sur les terminaux iOS

Les utilisateurs ne peuvent pas quitter l'application lorsque le mode d'application unique est activé. Workspace ONE UEM fournit deux options permettant de quitter le mode d'application unique, en fonction du mode d'application unique que vous activez.

Vous pouvez désactiver temporairement le mode d'application unique si vous souhaitez mettre à jour l'application en question vers une nouvelle version. Suivez les instructions ci-dessous, installez la nouvelle version de l'application et réactivez le mode d'application unique.

Procédure

- Accédez à Ressources > Profils et lignes de base > Profils. Dans la ligne du profil Mode d'application unique, sélectionnez l'icône Voir les terminaux.

- En regard du terminal pour lequel vous souhaitez supprimer ce paramètre, sélectionnez Supprimer le profil.

- Mettez l'application à jour vers la version souhaitée.

- Réinstallez le profil en suivant les étapes de la section Configurer le mode d'application unique.

Autoriser l'administrateur des terminaux à quitter le mode d'application unique depuis le terminal

Vous pouvez autoriser un administrateur à quitter le mode d'application unique à l'aide d'un code d'accès sur le terminal proprement dit. Cette option n'est disponible que si vous activez le mode d'application unique en tant que Type de filtre pour le profil du mode d'application unique.

Procédure

- Accédez à Ressources > Profils et lignes de base > Profils > Ajouter. Sélectionnez Apple iOS.

- Configurez les paramètres du profil de l'onglet Général.

- Sélectionnez la section de configuration Mode d'application unique.

- Après avoir sélectionné l'option Applications autorisées pour le mode autonome d'application unique, saisissez l'ID de bundle d'une application qui prend en charge le mode autonome d'application unique sous Applications autorisées.

- Sélectionnez Enregistrer et publier pour envoyer le profil aux terminaux attribués.

- Accédez à Ressources > Applications > Natives > Publiques pour les applications publiques ou à Ressources > Applications > Natives > Achetées pour les applications gérées au moyen de VPP.

- Localisez l'application prise en charge pour le mode autonome d'application unique et sélectionnez l'icône Modifier l'attribution. La fenêtre Modifier l'application s'affiche.

- Sélectionnez l'onglet Attribution et ouvrez la section Politiques.

- Sélectionnez Activé pour Envoyer la configuration de l'application, saisissez AdminPasscode en tant que Clé de configuration, puis définissez le Type de valeur sur Chaîne.

- Saisissez le code secret qu'utilisent les administrateurs pour quitter le mode d'application unique en tant que Valeur de configuration. La valeur peut être numérique ou alphanumérique. Sélectionnez Ajouter.

- Sélectionnez Enregistrer et publier pour envoyer la configuration d'application.

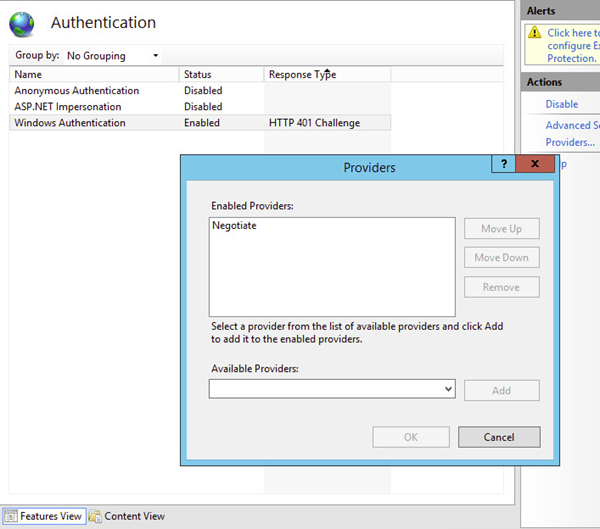

Profil Single Sign-On pour iOS

Activez l’authentification unique pour les applications d’entreprise afin d’autoriser un accès simple, sans authentification requise à chaque application. Envoyez ce profil pour authentifier les utilisateurs par l'intermédiaire de l'authentification Kerberos au lieu du stockage de mots de passe sur les terminaux. Pour plus d'informations sur les paramètres d'authentification unique, consultez le Guide VMware Workspace ONE UEM de gestion des applications mobiles.

-

Entrez les Informations de connexion :

Paramètre Description Nom du compte Saisissez le nom qui apparaîtra sur le terminal. Nom principal pour Kerberos Saisissez le nom principal pour Kerberos. Domaine Saisissez le domaine Kerberos. Ce paramètre doit être indiqué entièrement en majuscules. Certificat de renouvellement Sur les terminaux iOS 8 et versions ultérieures, sélectionnez le certificat utilisé pour réauthentifier l'utilisateur automatiquement, sans aucune interaction de sa part, à l'expiration de la session d'authentification unique. Configurez un certificat de renouvellement (par exemple : .pfx) à l'aide de la section de configuration Identifiants ou SCEP. -

Saisissez les préfixes d'URL pour lesquels utiliser ce compte pour l'authentification Kerberos via HTTP. Par exemple :

http://sharepoint.acme.com. Si ce champ est laissé vide, le compte sera utilisé pour toutes les URL HTTP et HTTPS. -

Saisissez l'ID de l'offre groupée d'applications ou sélectionnez-en un dans le menu déroulant. L'ID de l'offre groupée apparaît dans le menu déroulant une fois que l'application est importée dans UEM Console. Par exemple : com.air-watch.secure.browser. Les applications spécifiées doivent prendre en charge l'authentification Kerberos.

-

Cliquez sur Enregistrer et publier.

Dans l'exemple d'un navigateur Web, lorsque les utilisateurs accèdent à un site Web spécifié dans la section de configuration, ils sont invités à saisir le mot de passe de leur compte de domaine. Par la suite, ils n'ont plus à ressaisir les identifiants pour accéder à l'un des sites Web spécifiés dans la section de configuration.

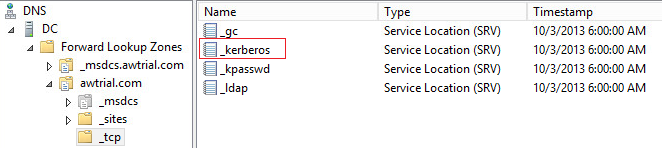

Remarque :

- Avec l'authentification Kerberos, les terminaux doivent être connectés au réseau d'entreprise (par Wi-Fi ou VPN d'entreprise).

-

Le serveur DNS doit avoir un enregistrement des services Kerberos (serveur KDC).

-

L'application sur le terminal mobile et le site Web doivent tous deux prendre en charge l'authentification Kerberos/Negotiate.

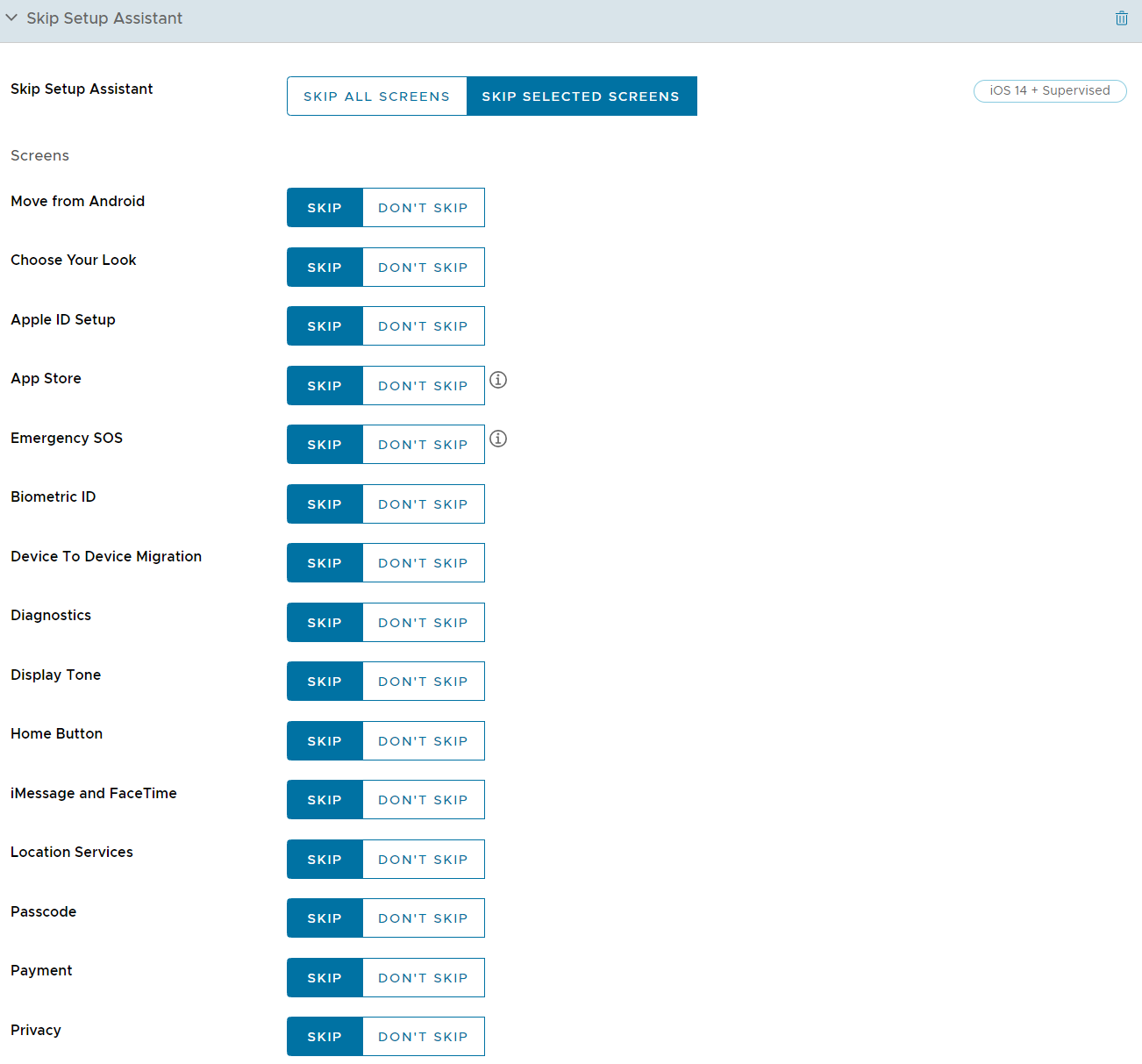

Ignorer le profil de l'assistant de configuration pour iOS

Utilisez le profil Assistant de configuration pour ignorer les écrans de l'Assistant de configuration sur le terminal après une mise à jour du système d'exploitation. Ce profil s'applique uniquement aux terminaux iOS 14, iPadOS 14 et versions ultérieures.

Configurez les paramètres de profil Ignorer l'assistant de configuration, dont :

| Paramètres | Description |

|---|---|

| Assistant de configuration | Sélectionnez Ignorer tous les écrans de configuration après une mise à jour du système d'exploitation ou Ignorer les écrans sélectionnés de la liste ci-dessous. Remarque : par défaut, l'option Ignorer tous les écrans est sélectionnée. Lorsque les utilisateurs sélectionnent l'option permettant d'ignorer certains écrans, les autres zones de texte sont modifiables. |

| Quitter Android | Si le volet Restaurer n'est pas ignoré, ignore l'option Quitter Android dans le volet Restaurer sur iOS. |

| Choisissez votre aspect | Ignore l'écran Choisir votre aspect. |

| Configuration de l'ID Apple | Ignore la configuration de l'ID Apple. |

| App Store | Ignore la page App Store lors de la configuration. |

| SOS d'urgence | Ignore la page SOS d’urgence lors de la configuration. |

| ID biométrique | Ignore la configuration biométrique. Migration de terminal à terminal |

| Migration de terminal à terminal | Ignore le volet Migration de terminal à terminal. |

| Diagnostic | Ignore le volet Analyse d'applications. |

| Afficher la tonalité | Ignore le volet de configuration Afficher la tonalité. |

| Bouton Accueil | Ignore l'écran Découvrez le nouveau bouton d'accueil sur iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus et iPhone SE. |

| IMessage et FaceTime | Ignore les écrans iMessage et FaceTime dans iOS. |

| services de localisation | Ignore les services de localisation. |

| Code d'accès | Ignore le volet Code secret. |

| Paiement | Ignore la configuration d'Apple Pay. |

| Confidentialité | Ignore le volet Confidentialité. |

| Restaurer | Désactive la restauration à partir d'une sauvegarde. |

| Restauration terminée | Ignore le volet Restauration terminée. |

| Heure de l'écran | Ignore le volet Heure de l'écran. |

| Ajouter un forfait mobile | Ignore le volet Ajouter un forfait mobile. |

| Siri | Ignore Siri. |

| Mise à jour logicielle | Ignore l'écran Mise à jour logicielle obligatoire dans iOS. |

| Conditions générales | Ignore les conditions d'utilisation. |

| Conditions d'adresse | Ignore les conditions d'adresse lors de l'assistant de configuration |

| Mise à jour terminée | Ignore le volet Mise à jour logicielle terminée. |

| Migration de Watch | Ignore l'écran Migration de Watch. |

| Bienvenue | Ignore le volet Démarrage. |

| Zoom | Ignore la configuration de Zoom. |

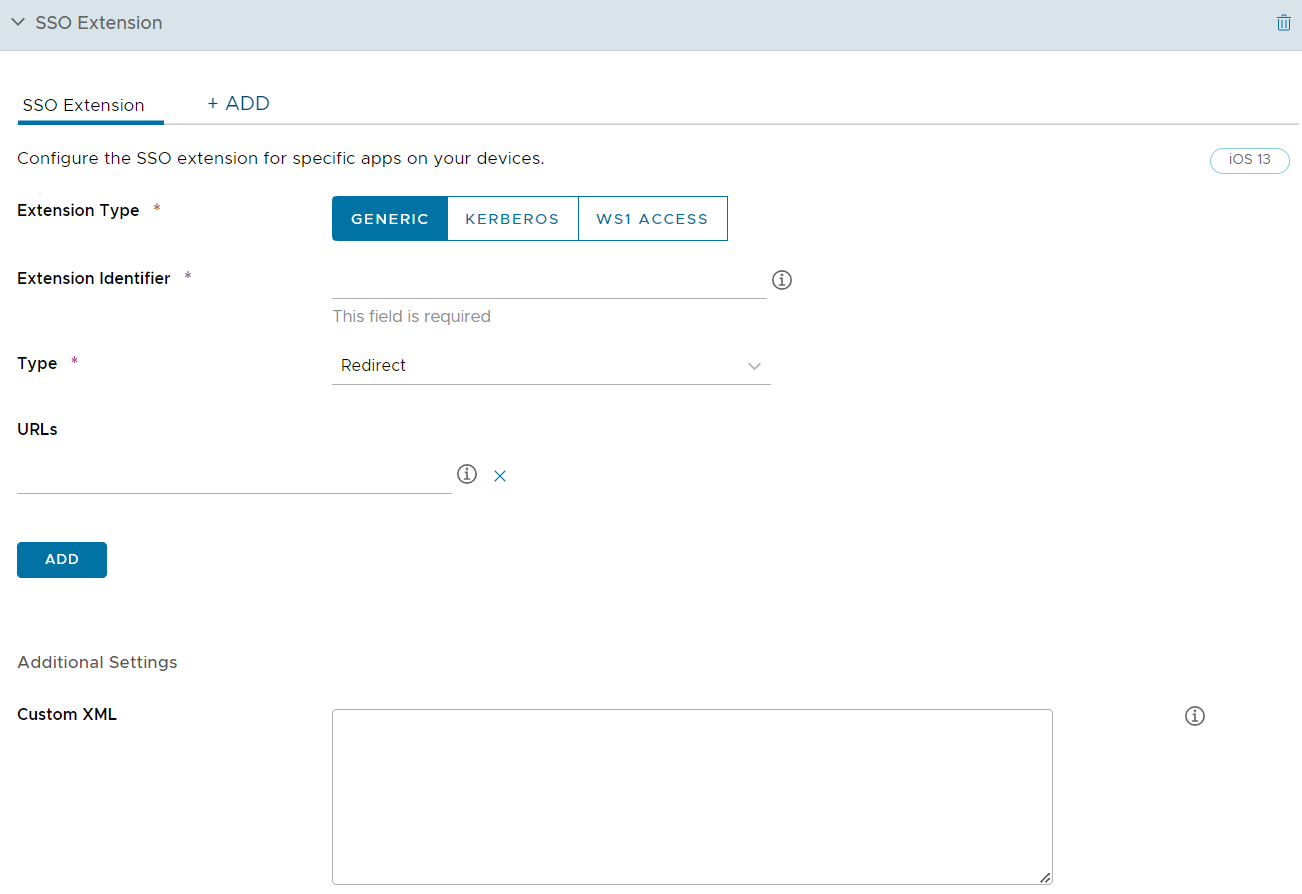

Profil d'extension SSO pour iOS

Pour configurer une application sur un terminal afin d'effectuer une authentification unique (SSO) avec l'extension Kerberos, configurez le profil d'extension SSO. Le profil d'extension SSO évite aux utilisateurs d'avoir à renseigner leur nom d'utilisateur et leur mot de passe pour accéder à des URL spécifiques. Ce profil s'applique uniquement aux terminaux iOS 13 et versions ultérieures.

Configurez les paramètres de l'extension SSO, dont :

| Paramètre | Description |

|---|---|

| Type d'extension | Sélectionnez le type d'extension SSO de l'application. Si vous choisissez le type Générique, indiquez dans le champ Identifiant d'extension l'ID de bundle de l'extension d'application qui exécute la SSO pour les URL spécifiées. Si vous sélectionnez Kerberos, spécifiez les domaines Active Directory. |

| Type | Sélectionnez Informations d'identification ou Redirection comme type d'extension. L'extension Informations d'identification est utilisée pour l'authentification par stimulation/réponse. L'extension Redirection prend en charge les authentifications OpenID Connect, OAuth et SAML. |

| Identifiant d'équipe | Entrez l'identifiant d'équipe de l'extension d'application qui exécute la SSO pour les URL spécifiées. |

| URL | Entrez un ou plusieurs préfixes d'URL de fournisseurs d'identité dans lesquels l'extension d'application exécute la SSO. |

| Paramètres supplémentaires | Entrez les paramètres supplémentaires du profil dans le code XML qui est ajouté au nœud ExtensionData. |

| Domaine Active Directory | Cette option s'affiche uniquement si Kerberos est sélectionné comme type d'extension. Entrez le nom du domaine Kerberos. |

| Domaines | Entrez les noms d'hôte ou les noms de domaine pouvant être authentifiés via l'extension d'application. |

| Utiliser la détection automatique de site | Activez cette option pour que l'extension Kerberos utilise automatiquement LDAP et DNS pour déterminer le nom du site Active Directory. |

| Autoriser la connexion automatique | Activez cette option pour permettre l'enregistrement des mots de passe dans le trousseau d'accès. |

| Demander un ID utilisateur tactile ou un mot de passe | Activez cette option pour permettre à l'utilisateur de fournir un ID tactile, un ID de reconnaissance faciale ou un code secret pour accéder à l'entrée du trousseau d'accès. |

| Certificat | Sélectionnez le certificat à transférer au terminal qui se trouve dans le même profil MDM. |

| ID de bundle autorisés | Entrez une liste d'ID de bundle d'applications pour autoriser l'accès au ticket d'attribution de ticket (TGT) de Kerberos. |

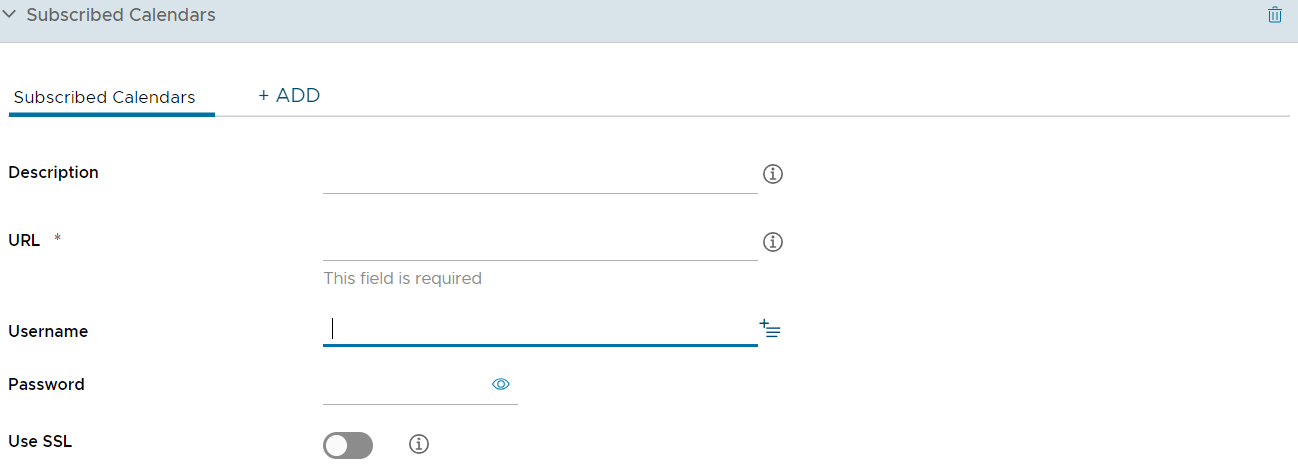

Profil d'abonnement au calendrier pour iOS

Envoyez à vos terminaux iOS des abonnements aux calendriers à l'aide de l'application de calendrier native dans macOS en configurant cette section de configuration.

Configurez les paramètres de calendrier :

| Paramètre | Description |

|---|---|

| Description | Saisissez une courte description des abonnements aux calendriers. |

| URL | Saisissez l'URL du calendrier auquel vous vous inscrivez. |

| Nom d'utilisateur | Saisissez le nom de l'utilisateur à des fins d'authentification. |

| Mot de passe | Saisissez le mot de passe à des fins d'authentification. |

| Utiliser le SSL | Cochez cette case pour envoyer tout le trafic par SSL. |

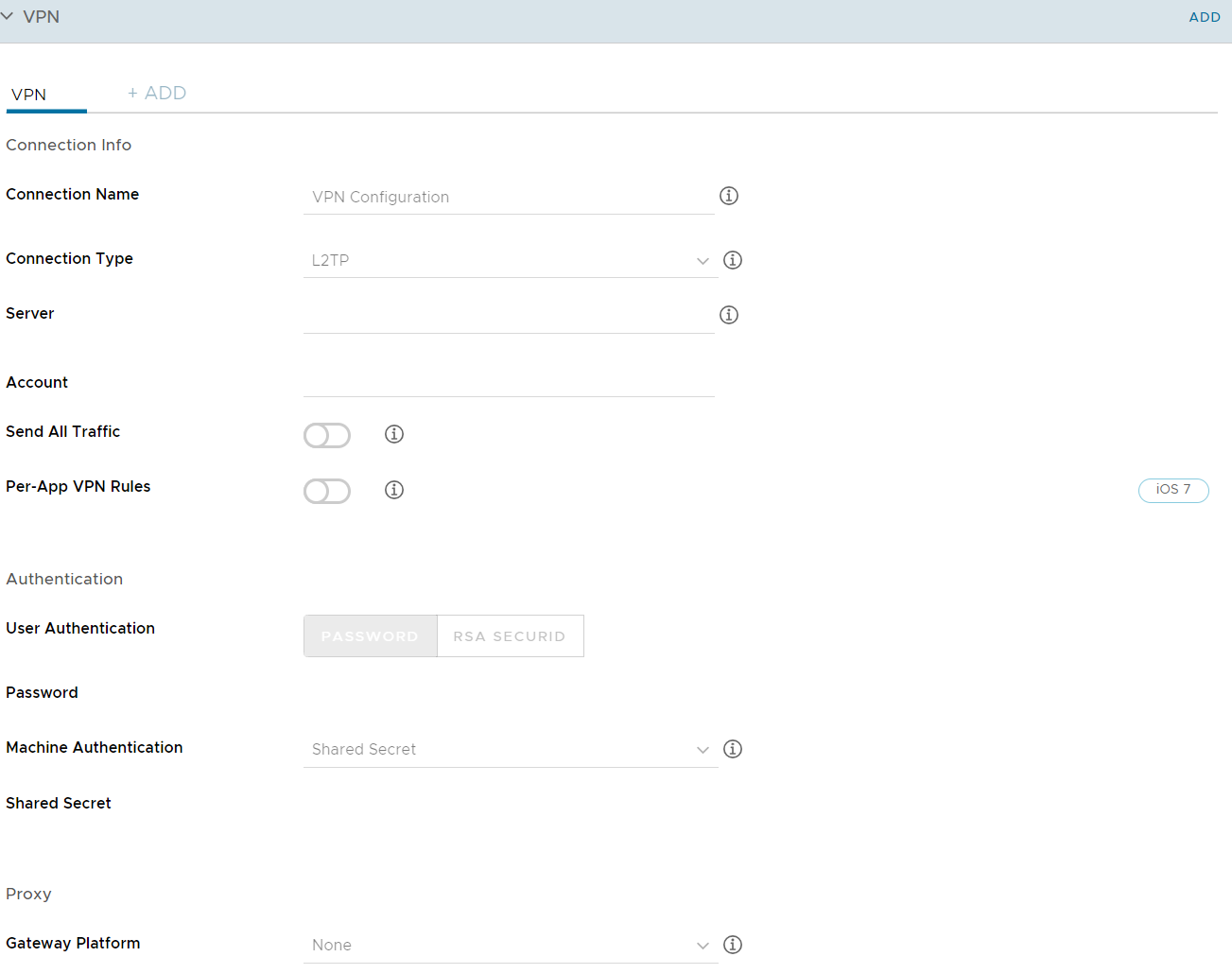

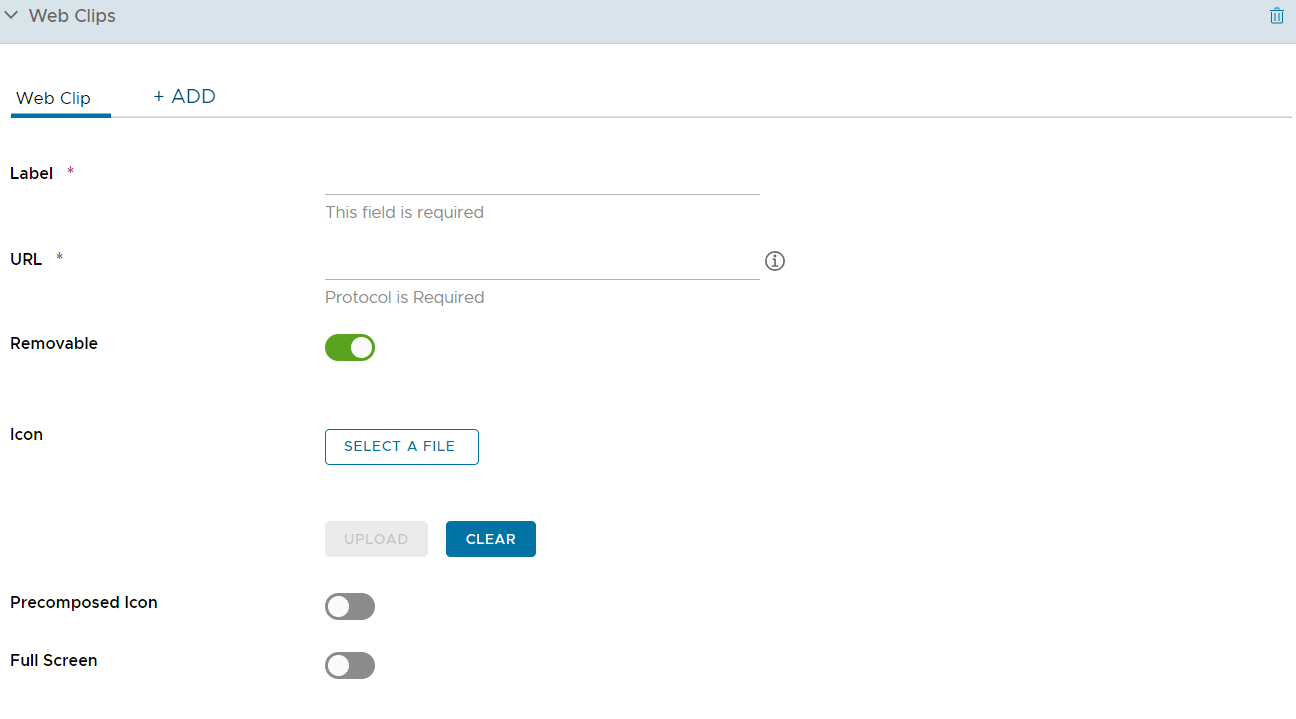

Profil de réseau privé virtuel (VPN) pour iOS