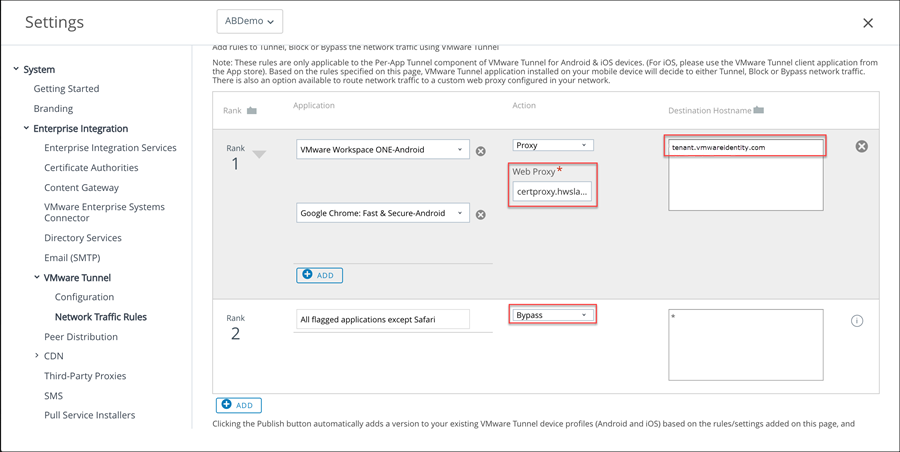

Configurez les règles de trafic réseau pour que le client Workspace ONE Tunnel achemine le trafic vers le proxy Web pour les périphériques Android.

Répertoriez les applications Android qui sont configurées avec l'option VPN par application sur les règles de trafic, puis configurez l'adresse du serveur proxy et le nom d'hôte de destination.

Configurez les règles de trafic de périphérique pour contrôler la manière dont les périphériques gèrent le trafic provenant d'applications spécifiées. Les règles de trafic de terminal forcent l'application Workspace ONE Tunnel à envoyer le trafic via le tunnel, bloquent tout le trafic à destination des domaines spécifiés, contournent le réseau interne pour accéder directement à Internet ou envoient le trafic à un site proxy Web.

Pour obtenir la liste des environnements SaaS de Workspace ONE Access disponibles avec les domaines correspondants, reportez-vous à l'article Plages d'adresses IP SaaS de Workspace ONE Access et des services du Hub utilisées pour la configuration réseau (68035).

Pour obtenir des informations détaillées sur la création de règles de trafic réseau, reportez-vous au guide de VMware Tunnel.

Conditions préalables

- VMware Tunnel est configuré avec le composant Tunnel par application activé.

- Application Portail d'entreprise Microsoft Intune configurée pour utiliser les règles de trafic de terminal avec Android Mobile SSO.

- Profil VPN Android créé.

- VPN par application activé pour chaque application Android ajoutée aux règles de trafic réseau.

Procédure

- Dans la console Workspace ONE UEM, accédez à > .

- Dans l'onglet Règles de trafic du terminal, configurez les paramètres des règles de trafic de terminal comme indiqué dans le guide de VMware Tunnel. Configurez les paramètres suivants qui sont spécifiques à la configuration de Mobile SSO pour Android.

- Action par défaut. Cette règle est automatiquement configurée et s'applique à toutes les applications à l'exception de Safari. L'action par défaut est toujours appliquée en dernier.

| Option |

Description |

| Tunnel |

Définissez l'action sur Tunnel si l'accès au VPN est requis pour Mobile SSO pour Android. Toutes les applications, à l'exception de Safari, sur le périphérique configuré pour VPN par application envoient le trafic réseau via le tunnel. |

| Contournement |

Définissez l'action sur Contournement si l'accès au VPN n'est pas requis pour Mobile SSO avec Android. Toutes les applications, à l'exception de Safari, sur le périphérique configuré pour VPN par application contournent le tunnel et se connectent directement à Internet.

Important : Ainsi, aucun trafic n'est envoyé au serveur Tunnel lorsque le client Tunnel est utilisé uniquement pour l'authentification unique.

|

Une fois que la règle par défaut est mise à jour et que l'action est définie sur

Contournement, une règle de trafic réseau est ajoutée et configurée pour Android Single Sign-On.

- Si nécessaire, cliquez sur Ajouter pour créer des règles supplémentaires.

- Sélectionnez les flèches vers le haut et vers le bas pour réorganiser le classement des règles de trafic réseau. La règle par défaut est la dernière règle dans le classement.

- Dans la colonne Application, ajoutez les applications Android qui sont configurées avec le profil VPN par application.

Note : Si Microsoft Office 365 est déployé avec l'application Portail d'entreprise Microsoft Intune, veillez à ajouter l'application Portail d'entreprise Microsoft à la liste des applications dans les règles de trafic de terminal.

- Pour les locataires hébergés dans le Cloud, dans la colonne Action, sélectionnez Proxy et spécifiez les informations du proxy Web. Utilisez le format certproxy.domain. Par exemple, certproxy.workspaceoneaccess.com:5262.

Dans la colonne Nom d'hôte de destination, entrez le nom d'hôte

Workspace ONE Access de destination. Utilisez le format

<tenant>.workspaceoneaccess.com. Par exemple,

myco.workspaceoneaccess.com. Le client

VMware Tunnel achemine le trafic vers le proxy HTTPS à partir du nom d'hôte de

Workspace ONE Access.

- Pour une utilisation sur site, dans la colonne Action, sélectionnez Proxy et spécifiez les informations du proxy Web. Entrez le nom d'hôte et le port de Workspace ONE Access. Par exemple, login.example.com:5262.

Note : Pour les déploiements sur site, si vous fournissez l'accès externe à l'hôte

Workspace ONE Access, le port 5 262 de pare-feu (configurable) doit être ouvert entre les périphériques sur Internet et l'hôte

Workspace ONE Access autorisant le relais SSL TCP de couche 4 sur l'équilibrage de charge/le proxy inverse.

- Cliquez sur Enregistrer.

Que faire ensuite

Publiez ces règles. Une fois les règles publiées, le terminal reçoit un profil VPN mis à jour et l'application Workspace ONE Tunnel est configurée pour activer SSO.

Accédez à la console Workspace ONE Access et configurez Mobile SSO pour Android sur la page Fournisseur d'identité intégré.