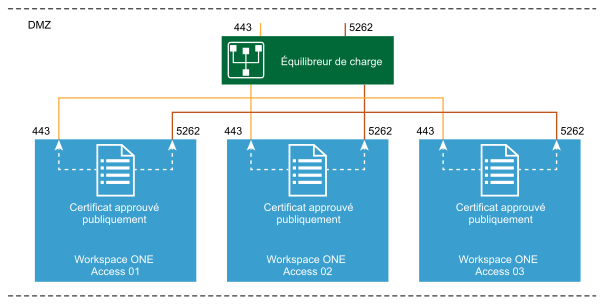

Pour l'authentification de certificat Android, le service de proxy de certificat s'exécute sur le nœud Workspace ONE Access en tant que service indépendant pour recevoir des connexions sur le port 5 262 et établit des connexions par proxy avec le service Workspace ONE Access sur le port 443 pour l'authentification.

Le trafic HTTPS du port 443 de Workspace ONE Access peut être défini sur le déchargement SSL de couche 7 sur l'équilibrage de charge/le proxy inverse ou autorisé à effectuer un relais SSL en tant que protocole TCP de couche 4 vers le serveur principal. Lorsque le trafic 443 est configuré avec le relais SSL, le certificat publiquement approuvé est partagé entre le service Workspace ONE Access sur le port 443 et le service CertProxy sur le port 5 262. Aucune autre configuration n'est nécessaire.

Si le trafic HTTPS est déchargé via SSL sur l'équilibrage de charge/le proxy inverse, le service Workspace ONE Access utilise un certificat auto-signé pour approbation, qui est généré lors du processus d'installation de l'application. Étant donné que le port 5 262 doit être défini sur le protocole TCP de couche 4 SSL avec le relais SSL qui nécessite un certificat SSL publiquement approuvé, cela entraîne une incompatibilité de certificat entre les deux services exécutés sur l'hôte. Pour contourner ce problème, le service CertProxy requiert un port 5263 secondaire sur le serveur. Le port 5 263 partage le même certificat auto-signé que celui en cours d'exécution sur le service Workspace ONE Access. La configuration du port 5 263 supplémentaire permet la sécurisation et l'approbation de la communication tout au long du processus Mobile SSO pour Android tout en permettant également le déchiffrement du trafic HTTPS sur l'équilibrage de charge.

Choix entre le rechiffrement SSL et le déchargement SSL pour le trafic HTTP du port 443

Vous trouverez ci-après une matrice de décision pour vous aider à configurer le service de proxy de certificat avec le service Workspace ONE Access.

Dans cette matrice, les certificats du réseau de stockage sont définis en tant que certificat contenant le nom de domaine complet VIP Workspace ONE Access et le nom de domaine complet de machine pour chaque nœud. Le nom de domaine complet est au format d'un domaine/sous-domaine non routable. Selon votre conception VMware, utilisez la matrice pour déterminer si le port 5 263 est configuré.

| Espace de noms public | Espace de noms DMZ | Type de certificat | Condition requise d'équilibrage de charge | Port 5 263 de proxy de certificat requis |

|---|---|---|---|---|

| Espace de noms partagé (.com / .com) | ||||

| example.com | example.com | Caractère générique, réseau de stockage | Rechiffrement SSL requis | Non |

| example.com | example.com | CN d'hôte unique | Rechiffrement SSL requis | Oui |

| example.com | example.com | Caractère générique, réseau de stockage | Relais SSL requis | Non |

| Espace de noms disjoints (.com / .dmz) | ||||

| example.com | example.dmz | Caractère générique, CN d'hôte unique | Rechiffrement SSL requis | Oui |

| example.com | example.dmz | Réseau de stockage | Rechiffrement SSL requis | Non |

| example.com | example.dmz | Réseau de stockage | Relais SSL requis | Non |